Introdução

No contexto da segurança cibernética, Ferramentas de hacking referem-se aos diversos instrumentos técnicos usados para identificar, testar e validar a postura de segurança dos sistemas. Eles não são sinônimos de "software de hackers", mas servem como componentes essenciais de testes de penetraçãoA segurança é uma das principais ferramentas de segurança, com fluxos de trabalho de validação de vulnerabilidades e avaliação de segurança. Desde a varredura de portas do Nmap até a estrutura de exploração do Metasploit e a interceptação de tráfego do Burp Suite, essas ferramentas formam a espinha dorsal operacional da segurança moderna ofensiva e defensiva.

Apesar do aumento da automação e da IA, o valor da Ferramentas de hacking permanece inalterado. Elas incorporam a "forma executável" do conhecimento de segurança, fundamentando os profissionais na validação empírica dos limites do sistema e das superfícies de ataque. De fato, os sistemas de segurança inteligentes do futuro serão criados com base nessas ferramentas, onde a orquestração e a compreensão semântica transformam a "magia negra" da linha de comando em inteligência de segurança explicável e orientada por agentes.

Por que as ferramentas de hacking são importantes?

Nas operações de segurança, as ferramentas de hacking fazem a ponte entre a teoria e a prática. Os especialistas contam com elas para validar hipóteses, reproduzir ataques e descobrir pontos cegos. O raciocínio orientado por IA depende dos dados empíricos gerados por essas ferramentas, enquanto a automação defensiva depende do feedback delas para otimizar as estratégias de proteção.

Sua importância está em três dimensões:

- Camada de execução do conhecimento - As teorias de segurança só ganham valor quando operacionalizadas por meio de ferramentas.

- Quadro de referência para defesa - As ferramentas definem os limites ofensivos que os defensores devem entender e imitar.

- Campo de treinamento para segurança de IA - Os agentes de IA "entendem o risco" porque sua semântica é baseada em dados empíricos gerados por ferramentas.

Classificação e recursos das ferramentas de hacking

A classificação das ferramentas de hacking reflete o ciclo de vida completo da engenharia de segurança, desde o reconhecimento e a varredura até a exploração e a geração de relatórios.

| Categoria | Função principal | Características de capacidade | Ferramentas de exemplo |

|---|---|---|---|

| Reconhecimento | Enumerar domínios, identificar hosts, verificar portas, detectar impressões digitais de serviços | Varredura de alta precisão, correlação passiva de dados, detecção de baixo ruído | Nmap, Shodan, Recon-ng |

| Exploração | Identificar e explorar vulnerabilidades conhecidas para obter acesso inicial | Gerenciamento automatizado de carga útil, ataque com script cadeias | Metasploit, ExploitDB, Mapa SQL |

| Escalonamento de privilégios | Elevar de contas de baixo privilégio para o nível de administrador do sistema | Explorações do kernel, coleta de credenciais, scripts de escalonamento de privilégios locais | Mimikatz, LinPEAS, WinPEAS |

| Persistência e evasão | Manter o acesso aos sistemas-alvo e evitar a detecção | Injeção de rootkit, ofuscação de processos, evasão de antivírus | Cobalt Strike, Empire, Veil |

| Pós-exploração | Coleta de dados, movimentação lateral, evasão forense | Módulos de movimentação lateral, empacotamento de dados e exfiltração criptografada | BloodHound, PowerView, SharpHound |

| Avaliação e defesa | Detectar vulnerabilidades, realizar exercícios defensivos, analisar registros | Simulação de ataque e defesa, detecção assistida por IA, análise visual | Suíte Burp, Nessus, OWASP ZAP |

Engenharia na prática: Operacionalização de ferramentas de hacking

Os objetivos da operacionalização são simples: fazer com que cada varredura e exploração reprodutível, auditável e escalável. As práticas comuns incluem:

- Contratos de produçãoDefinir saídas estruturadas (JSON / SARIF / esquema personalizado) que incluem parâmetros, versão e registros de data e hora.

- Execução em contêineres: ferramentas de pacotes em imagens de contêineres para fixar ambientes e dependências.

- Microsserviço e barramento de mensagensEnvolva as ferramentas como serviços ou trabalhos invocáveis remotamente e encadeie-os por meio de filas (Kafka/RabbitMQ) para obter escalabilidade e novas tentativas.

- Integração de CI/CDIncorporar varreduras em pipelines com profundidade escalonada (pré-combinação, noturna, sob demanda).

- Evidência e trilha de auditoriaCaptura de comando, parâmetros, stdout/stderr, código de saída, informações de host e versões de imagem em um pacote de evidências auditável.

Digitalização paralela e normalização de saída

Abaixo está um modelo de script Python pragmático que demonstra a chamada de várias ferramentas em paralelo (usando o Nmap e o Nuclei como exemplos), agrupando metadados de tempo de execução e gerando um JSON unificado. Na produção, recomenda-se chamar cada ferramenta como um trabalho em contêiner ou microsserviço; este exemplo é uma prova de conceito.

# ops_runner.py - POC: execução paralela + saída JSON normalizada

importar subprocess, json, time, concurrent.futures, os, shlex

ALVOS = ["10.0.0.5", "10.0.0.7"]

RESULT_DIR = "./out"

os.makedirs(RESULT_DIR, exist_ok=True)

def run_cmd(cmd):

meta = {"cmd": cmd, "started_at": time.time(), "host": os.uname().nodename}

try:

# use shlex.split se cmd for string, aqui passamos uma lista por segurança

proc = subprocess.run(cmd, stdout=subprocess.PIPE, stderr=subprocess.PIPE, timeout=300, text=True)

meta.update({

"rc": proc.returncode,

"stdout": proc.stdout,

"stderr": proc.stderr,

"duration": time.time() - meta["started_at"]

})

exceto Exception as e:

meta.update({"rc": -1, "stdout": "", "stderr": str(e), "duration": time.time() - meta["started_at"]})

return meta

def scan_target(target):

nmap_cmd = ["nmap", "-sV", "-p-", target, "-oX", "-"] # sample: XML bruto para stdout

nuclei_cmd = ["nuclei", "-u", f "http://{target}", "-silent", "-json"]

res = {"target": alvo, "runs": {}}

res["runs"]["nmap"] = run_cmd(nmap_cmd)

res["runs"]["nuclei"] = run_cmd(nuclei_cmd)

retornar res

def main():

out = {"generated_at": time.time(), "results": {}}

com concurrent.futures.ThreadPoolExecutor(max_workers=4) como ex:

futures = {ex.submit(scan_target, t): t for t in TARGETS}

para fut em concurrent.futures.as_completed(futures):

t = futures[fut]

out["results"][t] = fut.result()

with open(f"{RESULT_DIR}/scan_results.json", "w") as fh:

json.dump(out, fh, indent=2)

if __name__ == "__main__":

main()

Principais observações

- Cada invocação retorna metadados completos de tempo de execução (cmd, hora de início, duração, rc, stdout/stderr).

- Na produção, analise o stdout em campos estruturados (por exemplo, Nuclei JSON) e faça a ingestão em um índice para agregação.

- Para execuções em contêineres, use

execução do dockerou Kubernetes Jobs para controle de versão, controle de simultaneidade e isolamento.

Incorporação de varreduras em CI/CD

Principais pontos práticos:

- Estratégia de varredura em camadas: Use sondas leves (varreduras de portas/modelos básicos) para pré-mistura; execute modelos profundos e validação em compilações de fusão/principal ou noturnas.

- Acionadores condicionais: Somente acione varreduras profundas quando as alterações afetarem "serviços voltados para o público" ou arquivos IaC específicos.

- Política de falhas: Bloqueie as implementações em caso de falhas de verificação de alto risco; para descobertas de baixo risco, crie um tíquete e permita que a implementação continue.

- Arquivamento de evidências: Faça o upload dos resultados de cada execução de CI para o armazenamento centralizado e vincule-os ao ID da execução.

Exemplo (pseudoconfiguração do GitHub Actions):

name: Security Scans

on:

push:

branches: [main]

trabalhos:

quick-scan:

runs-on: ubuntu-latest

etapas:

- usa: actions/checkout@v3

- nome: Quick Recon

executar: docker run --rm my-registry/nmap:latest nmap -sS $TARGET -oX - > recon.xml

- nome: Upload Results

execute: python3 upload_results.py recon.xml --job-id $GITHUB_RUN_ID

Dicas

- Escaneamentos de estágio para gerenciar custos e ruídos.

- Use a detecção de alterações para acionar varreduras mais profundas somente quando for relevante.

- Arquivar evidências com IDs de trabalho para rastreabilidade.

Contêineres, microsserviços e barramentos de mensagens

O empacotamento de ferramentas como imagens de contêiner ou microsserviços produz ambientes controláveis, rastreabilidade de versão e escala. Publique as saídas em um barramento de mensagens (Kafka/RabbitMQ) para que analisadores, agentes de IA ou SIEMs possam consumir, agregar e computar prioridades de forma assíncrona.

Fluxo de eventos:

O agendador aciona o trabalho do contêiner → A ferramenta é executada e emite uma saída estruturada → O resultado é enviado para o Kafka → O consumidor de análise (IA/mecanismo de regras) ingere e produz um relatório validado → O relatório é gravado de volta e aciona alertas/bilhetes.

Pacotes de evidências e auditabilidade

Cada tarefa de detecção/exploração deve produzir um pacote de evidências (cmd, parâmetros, hash de imagem, stdout, pcap, registros de data e hora, nó executor). Os pacotes devem poder ser recuperados, baixados e vinculados a tíquetes para correção e conformidade.

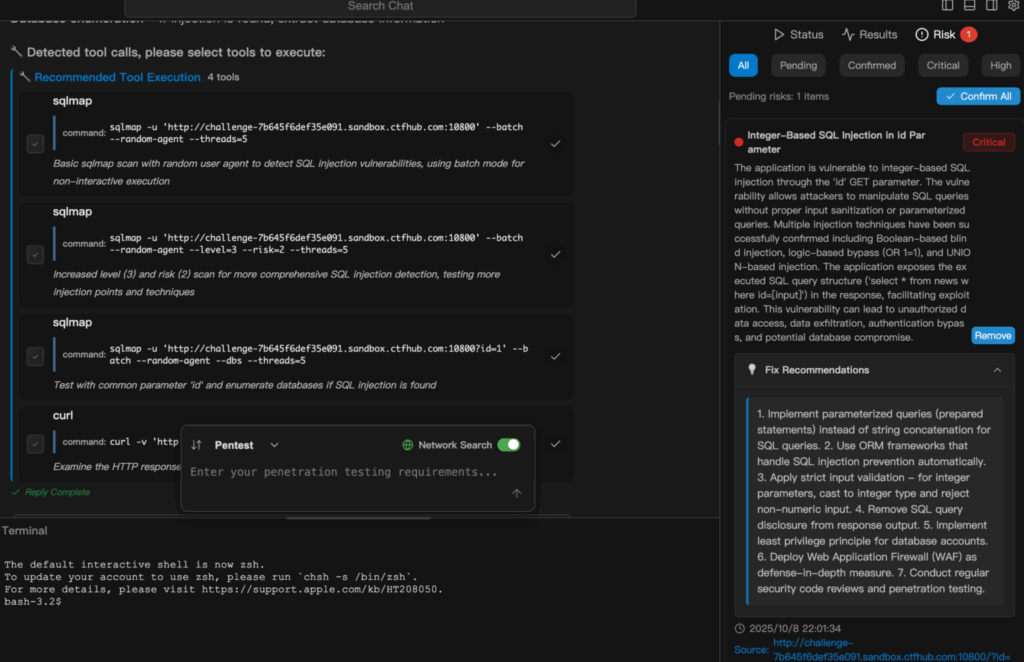

Penligent: Pentesting inteligente com mais de 200 ferramentas de hacking

A próxima etapa após a engenharia é a "orquestração inteligente", ou seja, o uso de agentes para encadear ferramentas, tomar decisões e produzir resultados auditáveis. A Penligent exemplifica essa evolução: ela converte entradas de linguagem natural em sequências de ação, seleciona e executa automaticamente as ferramentas apropriadas, verifica os resultados e gera relatórios exportáveis. Principais elementos técnicos: análise de intenção, estratégia de seleção de ferramentas, loop de verificação e trilhas de auditoria.

Cenário (teste de aplicativo nativo na nuvem)

Dado o comando: "Verifique se há injeção de SQL e exposição de contêineres neste subdomínio"Na análise do sistema, o sistema decompõe a tarefa: descoberta de ativos → identificação de endpoints da Web → varredura de modelos → verificação de descobertas suspeitas → impressão digital de host/contêiner. Todas as invocações de ferramentas, parâmetros, logs de execução e resultados comprovados são registrados; o resultado final é uma lista de correções priorizadas com confiança e impacto. Para os engenheiros, isso economiza trabalho repetido e preserva os detalhes técnicos reproduzíveis.

Cenário (CI/CD empresarial)

A Penligent pode ser incorporada à CI/CD: quando alterações na infraestrutura ou no código acionam varreduras, a plataforma executa modelos e verificações direcionados, envia descobertas de alta prioridade para sistemas de emissão de tíquetes ou pipelines de correção, transformando o pentesting de um evento off-line em um loop de feedback contínuo.

Conclusão

As ferramentas de hacking não são meros instrumentos - elas formam o "sistema operacional" do conhecimento de engenharia de segurança. Quando integrados de forma sistemática e orquestrados de forma inteligente, os testes de segurança evoluem de uma prática artesanal para um processo científico reproduzível. A Penligent marca o início dessa transformação, em que as ferramentas formam o esqueleto e a inteligência se torna a alma da segurança cibernética moderna.