A CVE-2025-12762 é uma vulnerabilidade crítica de execução remota de código (RCE) no pgAdmin 4 que transforma uma restauração rotineira de banco de dados em uma possível tomada de controle do servidor. Quando o pgAdmin está sendo executado no modo servidor e restaura arquivos de despejo do PostgreSQL em formato PLAIN, um invasor pode abusar do pipeline de restauração para injetar e executar comandos arbitrários do sistema no host que está executando o pgAdmin. Com uma pontuação CVSS v3.1 de 9,1 e a posição do pgAdmin como uma das ferramentas de administração do PostgreSQL mais amplamente utilizadas, esse não é um bug teórico - é um incidente de alta prioridade esperando para acontecer se não for corrigido. (NVD)

O que é o CVE-2025-12762?

O CVE-2025-12762 afeta o pgAdmin 4 até a versão 9.9, inclusive, quando o aplicativo é configurado em modo de servidor. Nesse modo, o pgAdmin é executado como um console central da Web usado por DBAs, DevOps e equipes SRE para gerenciar várias instâncias do PostgreSQL em ambientes. (OpenCVE)

A vulnerabilidade é acionada durante operações de restauração usando Arquivos de despejo SQL em formato PLAIN. Em vez de tratar esses despejos apenas como conteúdo SQL, o módulo de restauração do pgAdmin no modo servidor processa a entrada de uma forma que permite que os dados controlados pelo invasor do despejo sejam incorporados à execução do comando. Como resultado, um dump malicioso pode levar diretamente a execução de código arbitrário no host em que o pgAdmin está sendo executado. (Notícias sobre segurança cibernética)

O vetor CVSS para o CVE-2025-12762 é AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:L/A:Lou seja, o ataque é baseado em rede, de baixa complexidade, requer apenas privilégios baixos, não precisa de interação do usuário e pode afetar gravemente a confidencialidade, além de afetar a integridade e a disponibilidade. (OpenCVE)

Versões afetadas e versão corrigida

De acordo com avisos públicos e divulgações de fornecedores, Versões do pgAdmin 4 até a 9.9, inclusive são vulneráveis ao serem executados no modo de servidor e ao realizarem restaurações de arquivos de despejo de formato PLAIN. (NVD)

As orientações de segurança e os feeds de vulnerabilidade indicam que a atualização para pgAdmin 4 versão 9.10 ou posterior é necessário para solucionar totalmente o CVE-2025-12762. A versão atualizada fortalece o pipeline de restauração e remove o caminho de injeção de código que possibilitava o RCE nas versões anteriores. (Insights proativos)

Até que essa atualização seja concluída, qualquer instância do pgAdmin que satisfaça as seguintes condições deve ser considerada exposta:

- Executando o pgAdmin 4 ≤ 9.9

- Configurado no modo servidor

- Executar ou ser capaz de executar restaurações de arquivos de despejo do PostgreSQL em formato PLAIN

Causa principal: Injeção de código durante a restauração do PLAIN Dump

A causa principal do CVE-2025-12762 é um falha de injeção de código dentro da lógica de restauração para dumps de formato PLAIN no modo servidor. Quando o pgAdmin orquestra uma restauração, ele cria invocações de comando para os utilitários do PostgreSQL e passa uma combinação de configuração, parâmetros de tempo de execução e valores controlados pelo usuário derivados do dump.

Para despejos de formato PLAIN, o módulo de restauração do pgAdmin assume incorretamente que determinados valores derivados do despejo são seguros para serem passados para o comando de restauração sem validação e sanitização fortes. Pesquisas e avisos de segurança descrevem isso como Tratamento inadequado da injeção de código durante restaurações no modo servidor a partir de arquivos de despejo no formato PLAIN. (Notícias sobre segurança cibernética)

Na prática, isso significa:

- O pgAdmin aceita um arquivo de despejo SQL em formato PLAIN.

- O módulo de restauração processa partes do dump para construir ou parametrizar comandos de restauração em nível de sistema.

- Como a sanitização é insuficiente, as cargas úteis mal-intencionadas podem sair do contexto do argumento pretendido e ser interpretadas como comandos reais no host.

Do ponto de vista do invasor, o dump PLAIN se torna um veículo para contrabandear comandos do shell para o pipeline de restauração. Depois que a restauração é executada, esses comandos são executados com os privilégios do processo pgAdmin, que geralmente é uma posição poderosa dentro de um banco de dados ou ambiente de plataforma. (Dbugs)

Por que essa vulnerabilidade é tão perigosa

Várias características tornam o CVE-2025-12762 particularmente perigoso para implementações no mundo real:

Primeiro, é rede acessível e requer apenas baixos privilégios no pgAdmin. Um invasor que possa se autenticar como um usuário de nível inferior com permissões de restauração - ou que tenha comprometido uma conta desse tipo - pode explorar a vulnerabilidade sem precisar de elevação adicional na interface do usuário da Web do pgAdmin. (CCB Safeonweb)

Em segundo lugar, o caminho do exploit se esconde dentro de um fluxo de trabalho operacional legítimoRestaurar bancos de dados a partir de arquivos de despejo. Muitas organizações automatizam ou semi-automatizam esse fluxo de trabalho por meio de runbooks, trabalhos de CI/CD ou tarefas rotineiras de DBA. Isso facilita que cargas úteis mal-intencionadas se misturem à atividade esperada, especialmente se o monitoramento não estiver concentrado nas operações de restauração.

Terceiro, o impacto é execução de código em nível de host. Uma exploração bem-sucedida não corrompe apenas um banco de dados; ela pode dar ao invasor uma base de apoio no servidor subjacente, de onde ele pode se deslocar para outros sistemas, lançar ferramentas adicionais, coletar segredos ou adulterar processos de backup e restauração em escala. (siteguarding.com)

Cenários de ataque realistas

Imagine uma implementação multitenant do pgAdmin em que várias equipes compartilham um console central da Web. Um usuário mal-intencionado ou comprometido com privilégios básicos de restauração prepara um dump SQL em formato PLAIN especialmente criado. O dump é renderizado como um arquivo de backup normal, mas incorpora cargas úteis de uma forma adaptada ao módulo de restauração vulnerável. Quando o invasor faz o upload do dump e inicia uma restauração no pgAdmin, a carga útil é acionada, executando comandos arbitrários no host.

Como alternativa, pense em um ambiente de DevOps em que as restaurações de banco de dados são integradas aos pipelines de CI/CD. Um invasor que compromete um agente de compilação ou um armazenamento de artefatos pode substituir um dump legítimo por um dump PLAIN armado com a exploração. Na próxima vez que o pipeline for executado ou um DBA usar esse dump por meio do pgAdmin, a execução do código ocorrerá de forma invisível dentro do que parece ser uma etapa normal de restauração. (CCB Safeonweb)

Em ambientes de nuvem ou em contêineres, isso pode permitir a movimentação lateral entre contêineres, o roubo de credenciais para APIs de banco de dados ou de nuvem ou a adulteração de configurações críticas que afetam a integridade de vários serviços.

Espaço reservado: Prova de conceito (PoC) para CVE-2025-12762

⚠️ Esta seção é intencionalmente um espaço reservado. Substitua-a por sua própria PoC testada em laboratório ao publicar e sempre siga as práticas de divulgação e uso responsáveis.

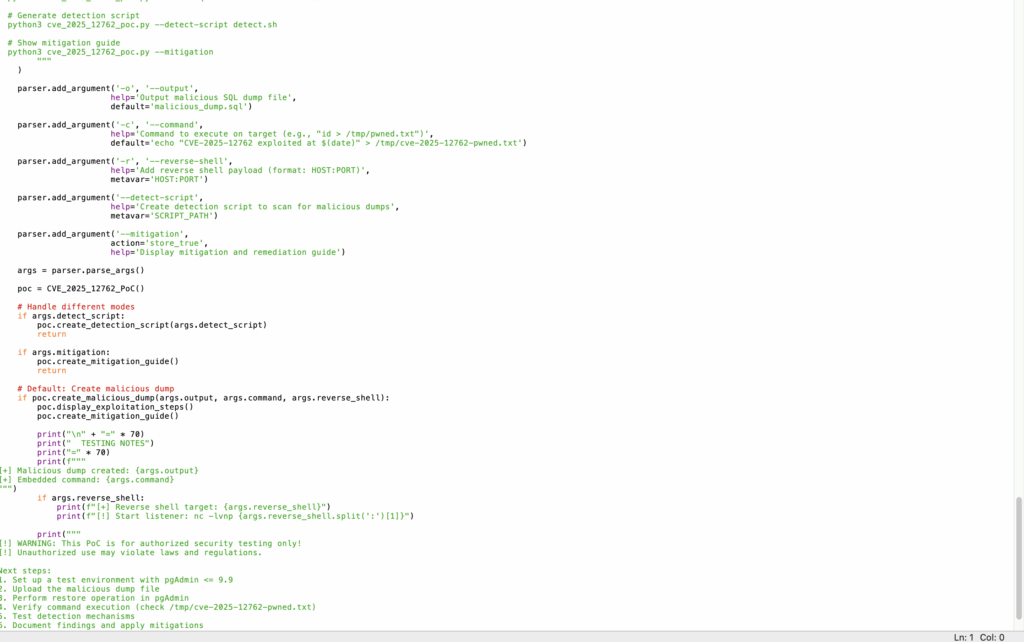

# PoC para CVE-2025-12762 (espaço reservado)

# -----------------------------------

# 1. Suposições:

# - pgAdmin 4 (<= 9.9) vulnerável em execução no modo servidor

# - O atacante tem uma conta de baixo privilégio com permissão de restauração

# 2. Dump malicioso em formato PLAIN:

# - Conteúdo criado incorporado que causa injeção de comando no pipeline de restauração

# 3. Exploração:

# - Fazer upload de dump via pgAdmin UI

# - Acionar a restauração e observar a execução arbitrária de comandos no host

# Insira o conteúdo do dump de seu laboratório e o PoC passo a passo aqui.

# NÃO direcione os sistemas que não são de sua propriedade ou que não controla explicitamente.

Ao manter a PoC confinada a um ambiente controlado (VM local, contêiner ou laboratório dedicado), você pode estudar com segurança o impacto da vulnerabilidade sem colocar em risco os dados reais ou a infraestrutura.

Como detectar possíveis explorações

Para detectar a exploração do CVE-2025-12762, é necessário correlacionar restaurar eventos no pgAdmin com atividade incomum do sistema no host.

No lado do host, analise os logs do sistema operacional, EDR e ferramentas de monitoramento de processos. Procure por processos ou comandos de shell que sejam gerados em estreita proximidade temporal com as operações de restauração do pgAdmin. Qualquer invocação inesperada de shells, interpretadores de script, utilitários de download ou ferramentas de arquivamento durante uma restauração de banco de dados deve ser tratada como altamente suspeita. (siteguarding.com)

No lado do pgAdmin, inspecione os registros de aplicativos para identificar:

- Operações de restauração iniciadas por usuários ou contas de serviço incomuns

- Várias tentativas de restauração do mesmo usuário em um curto espaço de tempo

- Restaura a partir de locais de despejo inesperados (por exemplo, diretórios de upload temporários, compartilhamentos externos ou arquivos fornecidos pelo usuário)

Correlacionar os registros de restauração do pgAdmin com anomalias no nível do host costuma ser a melhor maneira de distinguir a atividade benigna de uma cadeia de exploração que abusa do CVE-2025-12762.

A telemetria de rede e os registros de DNS podem acrescentar outra camada. Se um evento de restauração estiver alinhado com conexões de saída para domínios ou IPs não confiáveis (por exemplo, como parte de uma carga útil que faz download de ferramentas de segundo estágio), esse é um forte indicador de que a restauração foi usada como backdoor em vez de uma operação de manutenção de rotina. (Segurança cibernética diária)

Mitigação imediata e reforço a longo prazo

A principal correção para o CVE-2025-12762 é clara: Atualizar o pgAdmin 4 para a versão 9.10 ou posterior. Isso elimina o comportamento vulnerável no módulo de restauração e fecha o vetor de RCE direto. (Insights proativos)

Antes que o upgrade possa ser totalmente implementado - ou como uma medida de defesa em profundidade - as organizações devem aplicar vários controles adicionais:

Primeiro, fortalecer o acesso ao modo de servidor. Limite o acesso ao modo de servidor do pgAdmin a redes confiáveis ou VPNs; imponha autenticação forte e controle de acesso baseado em função; e reduza o número de usuários ou diretores de serviço autorizados a realizar operações de restauração.

Segundo, tratar os despejos em formato PLAIN como entrada não confiável. Mesmo que se originem de fontes "internas", imponha controles como verificação de soma de verificação, artefatos assinados ou pipelines controlados para gerar e armazenar arquivos de despejo. Sempre que possível, restrinja os fluxos de trabalho de restauração a formatos e processos que estejam menos expostos à construção de comandos controlados pelo usuário. (Notícias sobre segurança cibernética)

Terceiro, aplique isolamento em nível de host. Execute o pgAdmin em hosts ou contêineres reforçados com privilégios reduzidos e forte sandboxing (AppArmor, SELinux, sandboxing systemd ou isolamento de contêineres). Se houver exploração, essas camadas limitarão o raio da explosão e dificultarão o movimento lateral.

Por fim, incorpore o CVE-2025-12762 em seu programa de gerenciamento de vulnerabilidadesGaranta que ele apareça em avisos internos, políticas de varredura e SLAs de patches. Rastreie a exposição explicitamente em vez de confiar em atualizações ad hoc.

Uso do Penligent para reproduzir e validar com segurança o CVE-2025-12762

Para as equipes de segurança e os engenheiros de segurança ofensivos, simplesmente ler sobre o CVE-2025-12762 não é suficiente. Muitas vezes, é necessário reproduzir o problemademonstrar o impacto para as partes interessadas e validar se as correções são eficazes, sem passar dias elaborando cargas úteis de exploits.

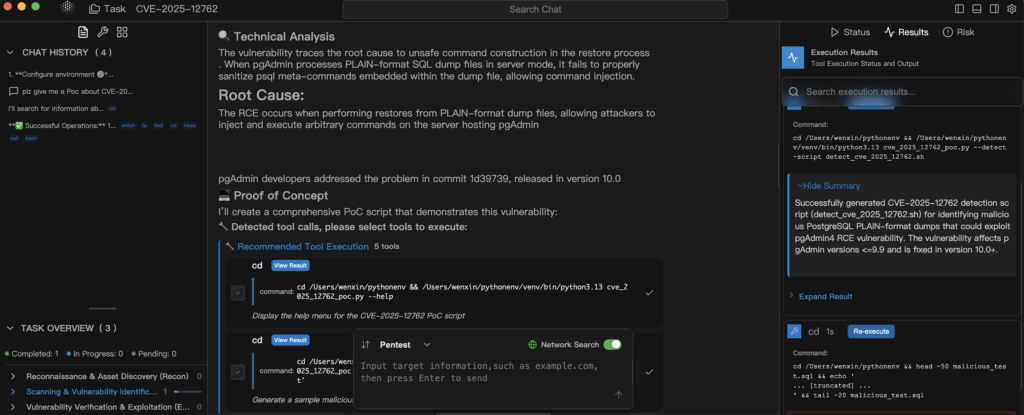

É aqui que PenligenteO Agentic AI Pentest, uma plataforma de pentest de IA agêntica, pode acelerar o fluxo de trabalho. Em vez de escrever manualmente o PoC do zero, você pode tratar a vulnerabilidade como um caso de teste em um pipeline repetível:

Você começa definindo um ambiente de laboratório que espelha sua implantação real do pgAdmin: mesma versão (≤ 9.9), configuração do modo de servidor e topologia de rede semelhante. No Penligent, você fornece ao agente o identificador CVE (CVE-2025-12762) e a descrição de alto nível: "RCE ao restaurar arquivos de despejo do PostgreSQL no formato PLAIN no modo de servidor pgAdmin". Em seguida, a IA encadeia ferramentas para reunir detalhes técnicos públicos e sintetizar uma estrutura de PoC candidata para um dump PLAIN malicioso.

A partir daí, a Penligent pode gerar automaticamente uma carga útil de PoC personalizada e um plano de execução passo a passo, incluindo como carregar e acionar a restauração por meio da interface de usuário da Web do pgAdmin. Em vez de executar o código às cegas, você permanece humano no circuito: revisando a carga proposta, ajustando os parâmetros do ambiente e confirmando que a exploração só é executada dentro do seu laboratório controlado.

Depois que o exploit é validado, a Penligent pode ajudá-lo a transformar o exercício em um teste de regressão. Após atualizar para o pgAdmin 9.10+ ou redesenhar seu fluxo de trabalho de restauração, você pode executar novamente o mesmo cenário de PoC. Se a exploração não produzir mais execução de código, a plataforma registrará uma mitigação bem-sucedida. Se ainda funcionar (por exemplo, devido a uma instância mal configurada ou a uma atualização perdida), a Penligent sinaliza o risco residual e o ajuda a identificar qual ambiente ainda está vulnerável.

Combinando a estrutura de PoC gerada por IA com a supervisão humana, a Penligent permite que as equipes se movam mais rapidamente do que os invasores oportunistas - encontrando, armando e retirando vulnerabilidades como a CVE-2025-12762 de forma estruturada e auditável.

O panorama geral: Lições para banco de dados e automação orientada por IA

O CVE-2025-12762 é um lembrete de que As ferramentas administrativas fazem parte de sua superfície de ataqueO pgAdmin 4 existe para tornar a administração do PostgreSQL mais simples e mais poderosa, mas a complexidade e a validação de entrada insuficiente podem virar esse poder contra você. (siteguarding.com)

A vulnerabilidade também está ligada a uma tendência mais ampla: à medida que as organizações adotam Automação orientada por IA-incluindo copilotos e agentes de IA que gerenciam infraestruturas, bancos de dados e ferramentas de segurança, o número de camadas que convertem a "intenção do usuário" em "comandos do sistema" está explodindo. Independentemente de essas camadas estarem dentro do pgAdmin, de um agente de pentest de IA ou de um sistema de CI/CD, todas elas devem ser projetadas com base no pressuposto de que:

- Os arquivos de backup e os artefatos de configuração não são inerentemente confiáveis

- Qualquer caminho de dados influenciado pelo usuário em comandos do shell é um possível vetor de injeção

- A automação de alto privilégio deve ser tratada como infraestrutura crítica

Para as equipes de banco de dados, segurança e plataforma, os itens de ação são, portanto, duplos. Primeiro, remendar e endurecerEm primeiro lugar, o pgAdmin é uma ferramenta de restauração: traga todas as instâncias do pgAdmin para uma versão fixa, restrinja o modo de servidor e bloqueie os fluxos de trabalho de restauração. Segundo, operacionalizar os testesA Penligent é uma empresa que utiliza plataformas como a Penligent para gerar, executar e reexecutar continuamente cenários de exploração para CVEs críticos, de modo que vulnerabilidades como a CVE-2025-12762 sejam detectadas, demonstradas e eliminadas antes que os invasores possam transformá-las em um incidente real.