A vulnerabilidade do Chrome rastreada como CVE-2025-13223 é um evento de alta gravidade Bug de confusão de tipos no mecanismo V8 JavaScript. Em termos práticos, isso significa que, sob certas condições, o V8 trata um objeto como se ele fosse de um tipo interno diferente. Essa incompatibilidade pode levar a corrupção de memória no heape, em algumas cadeias de exploração, à execução remota de código se o invasor puder moldar com precisão o layout da memória.

A "CVE-2025-13223 PoC" é geralmente entendido como um caso de teste mínimo que aciona o comportamento vulnerável: não necessariamente uma exploração completa, mas pelo menos algo que faz com que o V8 trave ou se comporte de forma anormal em versões vulneráveis, enquanto não faz nada em compilações corrigidas. Para os defensores, esse tipo de PoC é extremamente valioso, pois oferece uma maneira repetível de confirmar se o ambiente ainda está exposto, sem depender apenas de cadeias de versões ou notas de patches.

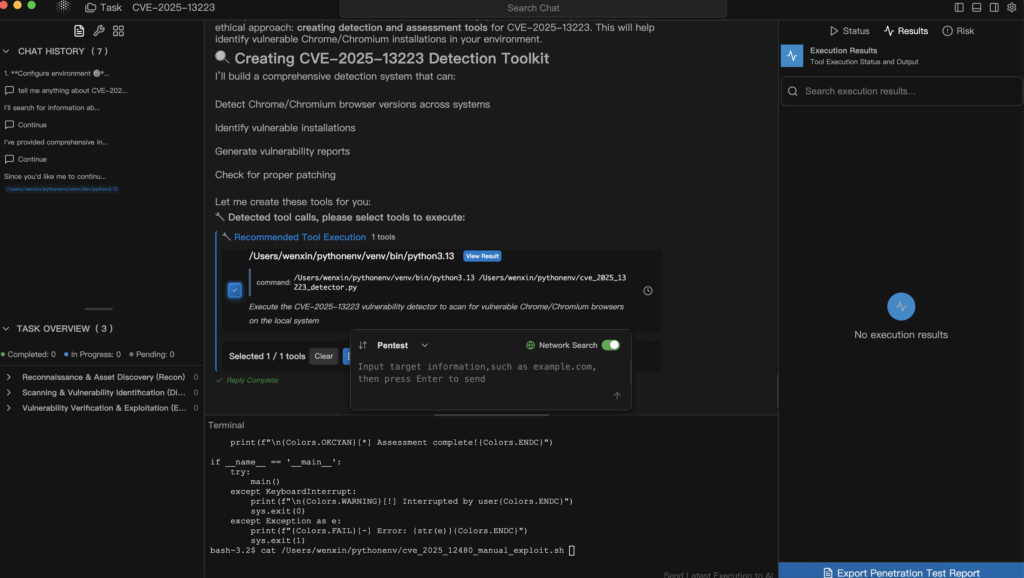

Do ponto de vista defensivo, há três ângulos que são mais importantes em relação ao CVE-2025-13223: como identificar versões potencialmente vulneráveis, como criar chicotes de teste seguros e não armadose como automatizar os testes de regressão para que esse bug não volte silenciosamente em implementações futuras.

Verificação de exposição baseada em versão para CVE-2025-13223

A primeira e mais básica etapa é entender quais compilações de navegador em seu ambiente podem ser afetadas. Isso parece trivial, mas em ambientes grandes com imagens de desktop mistas, modelos de VDI, aplicativos baseados em Electron e ambientes em contêineres, desvio de versão é a regra e não a exceção.

Um padrão simples é coletar informações sobre a versão do Chrome (ou Chromium) automaticamente e compará-las com sua matriz interna "vulnerável vs. corrigido". O trecho de Python a seguir é intencionalmente mínimo, mas mostra como você pode começar:

importar subprocesso

importar re

from packaging import version

# Definir a versão mínima segura para CVE-2025-13223

SAFE_VERSION = version.parse("142.0.7444.175")

def get_chrome_version(binary="google-chrome"):

try:

# Em muitos sistemas, `google-chrome --version` imprime algo como:

# "Google Chrome 142.0.7444.182"

output = subprocess.check_output([binary, "--version"], text=True)

exceto Exception as e:

return None, f "Falha ao executar {binary}: {e}"

match = re.search(r"(\d+\.\d+\.\d+\.\d+)", output)

se não houver correspondência:

return None, f "Não foi possível analisar a versão de: {output}"

return version.parse(match.group(1)), None

def check_cve_2025_13223_exposure():

ver, err = get_chrome_version()

se err não for None:

return {"status": "unknown", "detail": err}

se ver < SAFE_VERSION:

return {

"status": "potentially_vulnerable",

"detail": f "A versão do Chrome {ver} é mais antiga do que a linha de base segura {SAFE_VERSION}"

}

else:

return {

"status": "patched_or_newer",

"detail": f "A versão do Chrome {ver} é igual ou superior a {SAFE_VERSION}"

}

if __name__ == "__main__":

result = check_cve_2025_13223_exposure()

print(result["status"], "-", result["detail"])

Esse script não é específico para nenhuma lógica de PoC, mas ancora sua CVE-2025-13223 PoC em um fluxo de trabalho mais completo: antes mesmo de considerar qualquer carga útil de teste, você identifica sistematicamente onde uma carga útil seria importante. Em um ambiente real, a mesma lógica pode ser incorporada ao gerenciamento de configuração, às verificações contínuas de conformidade ou à camada de agente de uma plataforma de segurança.

Projetando um chicote de teste seguro em torno do CVE-2025-13223

Uma prova de conceito clássica para um bug de confusão de tipos do V8 envolve a modelagem cuidadosa de matrizes ou matrizes tipadas, coagindo o mecanismo a otimizar incorretamente determinados caminhos e, em seguida, abusando da corrupção resultante. Essa é exatamente a parte que é arriscado publicar em detalhes e, de uma perspectiva defensiva, você não precisa necessariamente dela.

Em vez disso, você pode pensar em um chicote de teste de duas camadas:

- A Chicote neutro de HTML/JavaScript que configura o ambiente: loop de eventos básico, registro e visibilidade do que o mecanismo está fazendo.

- A carga útil de teste plugável que é armazenado separadamente e implementado somente em um laboratório controlado.

O próprio chicote pode ser simples e não explorador, mas ainda assim reutilizável para várias vulnerabilidades de navegador. Por exemplo:

<!doctype html>

<html>

<head>

<meta charset="utf-8">

<title>CVE-2025-13223 Arnês de PoC (esqueleto seguro)</title>

</head>

<body>

<h1>Arnês de teste CVE-2025-13223</h1>

<pre id="log"></pre>

<script>

function log(message) {

const node = document.getElementById("log");

node.textContent += message + "\n";

}

// Environment information: user agent, timestamp, etc.

log("User-Agent: " + navigator.userAgent);

log("Timestamp: " + new Date().toISOString());

// Placeholder for controlled test logic:

// In a real lab, this would be replaced by a specific

// CVE-2025-13223 test payload maintained in a private repo.

function runTest() {

log("Starting CVE-2025-13223 test sequence...");

// TODO: call into lab-specific JS under strict access controls

// e.g. window.runCVE202513223Payload(log);

log("Test function placeholder executed (no exploit code here).");

}

// In a lab environment, you might load an additional script:

// <script src="cve-2025-13223-payload.js"></script>

// Para ambientes públicos ou compartilhados, mantenha essa opção desativada.

runTest();

</script>

</body>

</html>

Esse "chicote seguro" tem duas vantagens. Ele pode ser compartilhado sem incorporar nenhuma lógica armamentista e, ao mesmo tempo, documenta claramente como você estrutura seu CVE-2025-13223 PoC testes - o que é registrado, quais metadados de ambiente lhe interessam, quais limites de função você tem. Internamente, em um repositório privado, você pode inserir um caso de teste mais detalhado que sua equipe vermelha mantém e que nunca é distribuído fora do laboratório.

O fato de você orquestrar esse arreio manualmente ou por meio de uma plataforma como a Penligent é um detalhe secundário; o importante é que o arquitetura do PoC mantém os bits perigosos separados da infraestrutura compartilhável.

Automatização de testes de regressão orientados por PoC

Uma vez que você tenha uma maneira repetível de testar o CVE-2025-13223 em um ambiente seguro, torna-se natural conectar isso ao seu teste de regressão. A ideia é simples: toda vez que uma nova compilação de navegador ou imagem de VDI é enviada, seu sistema deve ser capaz de responder à pergunta: "Uma PoC do CVE-2025-13223 ainda funcionaria nessa compilação?"

No lado da automação, você pode usar um executor de navegador sem cabeça para conduzir seu harness e coletar resultados. O seguinte trecho de Python mostra a forma de um script desse tipo usando o Selenium, mas evita incluir qualquer carga útil de exploração:

from selenium import webdriver

from selenium.webdriver.chrome.options import Options

def run_cve_2025_13223_harness(url):

options = Options()

options.add_argument("--headless=new")

# Em um laboratório, você pode fixar um binário específico do Chrome aqui.

driver = webdriver.Chrome(options=options)

tente:

driver.get(url)

# Em uma configuração real, o chicote grava a saída de registro no DOM.

log_element = driver.find_element("id", "log")

log_text = log_element.text

return {

"status": "completed" (concluído),

"log": log_text

}

finalmente:

driver.quit()

se __name__ == "__main__":

result = run_cve_2025_13223_harness("https://lab.example.com/cve-2025-13223-harness.html")

print(result["status"])

print(result["log"])

Esse script não contém nenhum CVE-2025-13223 PoC mas faz com que o Execução de PoC observável e automatizável. Ele pode ser executado a partir de pipelines de CI, de ferramentas internas de segurança ou de um ambiente de agente. O que importa para o SEO e para os leitores de segurança é que você demonstre um ciclo de vida completo: desde a detecção de versão, passando por testes orientados por harness, até verificações de regressão automatizadas.

Se você já estiver usando uma plataforma como a Penligent, esse tipo de script é exatamente o tipo de coisa que pode ser incluída em um fluxo de trabalho de agente: a plataforma pode chamar esses scripts, capturar registros e anexar o resultado a um item de "verificação de risco CVE-2025-13223"; mas, mesmo sem uma plataforma específica, o padrão permanece válido e portátil.

Detecção de comportamento anômalo do navegador com base em registros

Outro ângulo orientado à engenharia para um CVE-2025-13223 PoC artigo é a análise de registros. Quando um problema de confusão do tipo V8 é acionado, mesmo sem exploração total, ele frequentemente deixa rastros: falhas, códigos de encerramento anormais, relatórios de falhas estruturados ou notificações de sandbox. Esses rastros geralmente são muito mais úteis do que uma simples observação de "travou" em uma janela do navegador.

Para tornar isso concreto, imagine que o seu arnês de teste registra um marcador específico quando o PoC é executado. Em seguida, você pode analisar os registros de falhas locais em torno desse marcador. Um esboço em Python pode ser assim:

importar pathlib

importar re

LOG_MARKER = "Sequência de teste CVE-2025-13223"

CRASH_PATTERN = re.compile(r"(V8|Chrome).*crash", re.IGNORECASE)

def scan_crash_logs(log_dir):

log_dir = pathlib.Path(log_dir)

findings = []

for path in log_dir.glob("*.log"):

try:

content = path.read_text(errors="ignore")

exceto Exception:

continue

se LOG_MARKER in content e CRASH_PATTERN.search(content):

findings.append(str(path))

return findings

se __name__ == "__main__":

hits = scan_crash_logs("/var/log/chrome/")

if hits:

print("Falhas potencialmente relevantes para o CVE-2025-13223 em:")

para h em hits:

print(" -", h)

else:

print("Nenhuma falha relacionada ao chicote encontrada nos registros.")

Novamente, esse não é um código de exploração; é um código de higiene defensiva. Ele mostra aos engenheiros de segurança que um CVE-2025-13223 PoC O fluxo de trabalho não deve terminar na superfície do navegador, mas integrar-se aos registros e à telemetria do sistema. Essa perspectiva dá ao seu artigo mais profundidade técnica e "sabor de engenharia" sem entrar em território perigoso.