Resumo executivo: o que torna o CVE-2025-64446 uma vulnerabilidade do tipo "pare tudo

CVE-2025-64446 é uma vulnerabilidade crítica do Fortinet FortiWeb divulgada em 14 de novembro de 2025. A Fortinet a classifica como uma vulnerabilidade passagem de caminho relativo A falha na GUI do FortiWeb, mas o resultado prático é mais grave: um invasor remoto e não autenticado pode executar comandos administrativosO FortiWeb Manager é um dispositivo de controle de acesso à Internet, que permite obter o controle do FortiWeb Manager e acessar a CLI do WebSocket, o que efetivamente assume o controle total do dispositivo. O NVD atribui um vetor CVSS crítico 9.x (AV:N/AC:L/PR:N/UI:N/C:H/I:H/A:H). Em termos simples: se a interface de gerenciamento do FortiWeb puder ser acessada pela Internet e você estiver em uma compilação vulnerável, esse é um incidente de classe RCE pré-autenticação esperando para acontecer. NVD+2FortiGuard+2

Isso não é hipotético. A Fortinet e vários fornecedores de inteligência de ameaças confirmam exploração ativa na naturezae a CISA adicionou o CVE-2025-64446 ao catálogo de Vulnerabilidades Exploradas Conhecidas (KEV) em 24 horas. Essa combinação - impacto crítico de pré-autenticação + listagem KEV - coloca-o no mesmo patamar operacional dos mais perigosos zero-days de dispositivos de borda dos últimos anos. CISA+2CISA+2

Do ponto de vista de SEO/atenção, as frases com maior taxa de cliques coincidentes para esse CVE em toda a cobertura com melhor classificação são consistentemente "FortiWeb zero-day", "explorado na natureza", "path traversal RCE" e "desvio de autenticação". Você as vê repetidas porque elas capturam a intenção real do comprador: "Estou exposto e já estou sendo visado?" Greenbone+3Rapid7+3Tenable®+3 (inferência baseada na densidade do título SERP)

Por que os bugs do FortiWeb se tornam desastres na porta de entrada

O FortiWeb é um dispositivo WAF/WAAP posicionado na borda da infraestrutura da Web, normalmente em uma DMZ ou atuando como um proxy reverso na frente de aplicativos críticos para os negócios. Esse posicionamento torna qualquer comprometimento do plano de gerenciamento desproporcionalmente valioso. Uma vez que um invasor possui o FortiWeb, ele pode persistir por meio de novas contas de administrador, alterar a política do WAF para "abrir caminhos" silenciosamente para a pilha de aplicativos protegidos ou usar o appliance como um ponto de articulação de alta alavancagem. Várias análises de incidentes do CVE-2025-64446 mostram que o primeiro objetivo do invasor geralmente é criar um administrador local do FortiWebe, em seguida, faça login normalmente para assumir o controle. Rapid7+3Arctic Wolf+3Bitsight+3

É por isso que o volume de exploração aumentou tão rapidamente após a inclusão do KEV: O FortiWeb não é apenas mais um nó de software - é um ponto de estrangulamento de aplicação de políticas. Uma vulnerabilidade aqui é um acelerador de violações. Black Kite+1

Núcleo técnico: A travessia de caminho relativo atende à lógica de autenticação de caminho alternativo

Causa raiz, extraída dos relatórios do fornecedor e de campo

O aviso PSIRT da Fortinet descreve o CVE-2025-64446 como passagem de caminho relativo (CWE-23) na camada de roteamento da GUI/API do FortiWeb. O consenso relatado é que os caminhos de URL não são devidamente normalizados e restringidos antes de serem enviados aos manipuladores. Ao injetar segmentos relativos no estilo de travessia, um invasor pode escapar do /api/ contexto de roteamento e chegar a um processador de gerenciamento ou CGI legado que não impõe a autenticação corretamente. FortiGuard+2NVD+2

Várias análises independentes apontam que a falha também se comporta como Contorno de autenticação usando um caminho alternativo (CWE-288)Por exemplo, a rota "primária" verifica a autenticação, mas uma rota "alternativa" semanticamente equivalente não o faz. Essa classificação dupla é importante do ponto de vista operacional porque enquadra a questão como roteamento-semântico em vez de "um endpoint ruim". Greenbone+2Black Kite+2

Padrão de exploração no mundo real (sem detalhes armamentistas)

Os ataques observados seguem uma cadeia previsível: a confusão de caminhos faz com que a solicitação chegue a um manipulador de gerenciamento não autenticado, o que permite ações administrativas, como a criação de um novo usuário privilegiado ou a invocação de comandos no nível do sistema. A Rapid7, a Arctic Wolf e a Bitsight documentaram a exploração consistente com criação de administrador de pré-autorização seguida de login normal na interface do usuário. The Hacker News+3Rapid7+3Arctic Wolf+3

O modelo mental importante não é a carga útil específica, mas a estrutura:

escape de rota → manipulador não autenticado → capacidade do plano de administração → controle total do dispositivo.

Escopo e versões de correção

As compilações afetadas abrangem várias filiais do FortiWeb. A tabela abaixo alinha os limites do Fortinet PSIRT com os resumos NVD e CISA. FortiGuard+2NVD+2

| Filial | Versões afetadas | Versões fixas (orientação do fornecedor) | Gravidade |

|---|---|---|---|

| FortiWeb 8.0 | 8.0.0 - 8.0.1 | 8.0.2+ | Crítico |

| FortiWeb 7.6 | 7.6.0 - 7.6.4 | 7.6.5+ | Crítico |

| FortiWeb 7.4 | 7.4.0 - 7.4.9 | 7.4.10+ | Crítico |

| FortiWeb 7.2 | 7.2.0 - 7.2.11 | 7.2.12+ | Crítico |

| FortiWeb 7.0 | 7.0.0 - 7.0.11 | 7.0.12+ | Crítico |

Dado o status do KEV, a aplicação de patches não é um item da "próxima janela de manutenção" - é um emergência imediata. CISA+1

Confirmação de risco sem sondagem perigosa

Etapa 1: exposição e versão do inventário (investigar, não explorar)

Comece com uma sondagem conservadora para confirmar se as superfícies de gerenciamento do FortiWeb são acessíveis e em qual versão você está. Evite qualquer carga útil transversal na produção.

# Identificar a presença do FortiWeb e a exposição do gerenciamento

curl -k -I https:/// | head -n 20

# Se você tiver acesso de administrador, verifique a versão do firmware na UI

# Em seguida, compare com os intervalos afetados acima.

Isso, por si só, permite que você faça a triagem da maioria dos riscos, pois a exploração é pré-autorizada e limitada por versão. NVD+1

Etapa 2: Procure por "Path Semantics + Admin Activity" nos registros

A GreyNoise e a Rapid7 observaram uma ampla varredura com caminhos de gerenciamento malformados, e os registros de incidentes enfatizam a criação de usuários administradores inesperados. Traduza isso em duas hipóteses de registro correlacionadas:

- Tokens de caminho relativo incomuns que atingem os caminhos de gerenciamento /api/ ou /cgi-bin/

- Novas contas de administrador local ou escalonamento de privilégios fora das janelas de alteração

- Sessões WebSocket/CLI estabelecidas a partir de IPs não administrados ou em horários estranhos

Uma consulta simples do SIEM poderia ser semelhante:

SELECIONAR *

FROM fortiweb_http_logs

WHERE url_path LIKE '%..%'

AND (url_path LIKE '%/api/%' OR url_path LIKE '%/cgi-bin/%')

E response_status IN (200, 302)

E timestamp > now() - intervalo '14 dias';

Se esses sinais ocorrerem simultaneamente na mesma janela de tempo, trate o dispositivo como potencialmente comprometido e siga os manuais de resposta a incidentes. Rapid7+2GreyNoise+2

Por que os engenheiros de segurança de IA devem se preocupar além do patch-and-move-on

O CVE-2025-64446 é um estudo de caso compacto de duas tendências importantes para os fluxos de trabalho de segurança agêntica.

Primeiro, é um clássico route-semantic auth bypass. Os scanners tradicionais utilizam endpoints e assinaturas conhecidos. Aqui, a exploração depende de solicitações que chegam aos manipuladores legados por meio de lacunas na canonização de caminhos. Esse é um ajuste natural para fluxos de trabalho LLM híbridos: deixe os modelos raciocinarem sobre gráficos de roteamento e superfícies CGI históricas e, em seguida, use sondas programáticas seguras para validar hipóteses. Espinha dorsal+1

Segundo, a exploração anterior à atribuição formal de CVE. O tráfego público de PoC foi visto em honeypots no início de outubro, enquanto o CVE e o aviso do fornecedor chegaram em meados de novembro. Essa janela de "aplicação silenciosa de patches + divulgação atrasada" é exatamente onde a automação normalmente falha - porque ainda não há uma impressão digital estável para corresponder. Rapid7+2Lobo Ártico+2

Portanto, esse CVE não é apenas um incidente; é um lembrete de que os zero-days de dispositivos de borda modernos exigem Defesa de pré-divulgação baseada em raciocínioe não apenas a perseguição de assinaturas.

Validação controlada

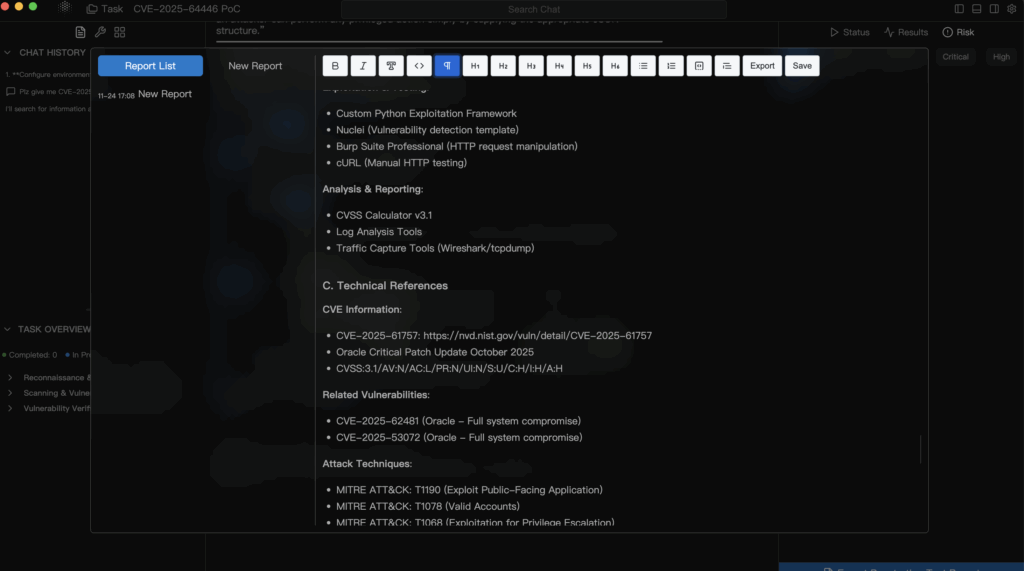

Em dias zero, como o CVE-2025-64446, os defensores geralmente enfrentam uma lacuna: você precisa de evidências rapidamente, mas os PoCs totalmente armados podem não ser confiáveis, não são seguros para serem executados na produção ou simplesmente ainda não são públicos. Uma plataforma de validação e pentesting agêntico, como a Penligent, pode transformar a cadeia de pesquisa em um loop de engenharia auditável.

Uma abordagem prática é fazer com que os agentes ingiram fontes autorizadas (Fortinet PSIRT, CISA KEV, Rapid7 ETR, telemetria GreyNoise), destilem versões afetadas e superfícies de ataque semânticas e, em seguida, gerem um Plano de validação mínima e controlada para um clone de laboratório isolado do FortiWeb. Isso evita a exploração imprudente no produto e, ao mesmo tempo, produz uma prova concreta do risco. GreyNoise+3FortiGuard+3CISA+3

Igualmente importante, o relatório de evidências da Penligent permite que você empacote automaticamente traços HTTP, diferenças de configuração, linhas de tempo de contas de administrador e notas de correção. Para as equipes de segurança de IA que precisam justificar upgrades de emergência para a liderança de operações ou reguladores, esse pipeline "raciocínio → verificação controlada → relatório defensável" é a parte que realmente economiza tempo e argumentos.