Na segurança moderna de aplicativos da Web, Teste dinâmico de segurança de aplicativos (DAST) desempenha um papel fundamental. Diferentemente das abordagens estáticas que analisam o código-fonte em repouso, as ferramentas DAST interagem com um aplicativo em seu estado de execução - simulando ataques do mundo real de fora para dentro para descobrir vulnerabilidades de tempo de execução que são mais importantes em ambientes de produção e CI/CD. Invicti+1

O DAST é essencial para testes de segurança de caixa preta: ele examina aplicativos da Web e APIs em execução sem acesso ao código-fonte, o que o torna inestimável para testadores de penetração, equipes de AppSec e fluxos de trabalho de DevSecOps que buscam unir segurança e produtividade. Jit

Abaixo está um mergulho abrangente, em nível de analista, em ferramentas dastO objetivo do relatório é mostrar como eles se comparam, onde se destacam ou ficam aquém, exemplos práticos de uso (incluindo código e contexto CVE) e como eles se encaixam em plataformas de produtos modernos, como a Penligent, quando apropriado.

Entendendo a DAST: Por que ela ainda é importante

Os aplicativos da Web e as APIs continuam sendo os principais alvos dos invasores, conforme destacado pelo Os 10 principais riscos de segurança de aplicativos da Web da OWASP-uma referência amplamente reconhecida sobre os bugs mais difundidos e perigosos que afetam os sistemas on-line. OWASP

As ferramentas DAST são excelentes na detecção de vulnerabilidades como:

- Falhas de injeção (por exemplo, injeção de SQL)

- XSS (Cross-Site Scripting)

- Falhas de autenticação e gerenciamento de sessões

- Configurações incorretas e exposição de dados confidenciais

Eles representam alguns dos principais vetores de ataque da lista da OWASP, e as ferramentas que podem encontrá-los dinamicamente são indispensáveis para proteger pipelines e ambientes de tempo de execução. OWASP

Como funciona o DAST (Black-Box Testing)

As ferramentas DAST operam como um usuário externo ou invasor faria:

- Rastrear o aplicativo usando spidering ou especificação de API (por exemplo, OpenAPI).

- Gerar e enviar entradas maliciosas ou malformadas para os pontos de extremidade.

- Observar as respostas e o comportamento do aplicativo para anomalias, estados de erro ou vulnerabilidades confirmadas.

- Produzir descobertas acionáveis com gravidade, contexto e sugestão de correção. explode

Como esse teste ocorre em uma versão ativa do aplicativo, a DAST está em uma posição exclusiva para detectar vulnerabilidades que só se manifestam em tempo de execução-falhas lógicas, problemas de autenticação e explorações mais profundas da cadeia.

Topo ferramentas dast em 2025/2026 (classificação do analista)

Aqui está uma comparação com base em dados das ferramentas DAST mais reconhecidas, adequadas para equipes de AppSec e DevSecOps.

| Ferramenta | Pontos fortes | Melhor caso de uso |

|---|---|---|

| Invicti DAST | Varredura baseada em provas, baixos falsos positivos, integração de nível empresarial | AppSec corporativo e orientado por conformidade |

| Acunetix | Configuração simples, digitalizações rápidas, compatível com SMB | Organizações de pequeno e médio porte integrando a DAST |

| OWASP ZAP | Gratuito, de código aberto, extensível | Testes comunitários e automação de CI/CD |

| StackHawk | CI/CD nativo, centrado no desenvolvedor | Equipes de DevSecOps automatizando a segurança |

| Burp Suite Enterprise | Rico ecossistema de plug-ins, testes manuais profundos | Testadores de penetração |

| Rapid7 InsightAppSec | Automação hospedada na nuvem, integração com SIEM | Gerenciamento padronizado de vulnerabilidades |

Essa lista concisa reflete o mercado atual de ferramentas dast com recursos que variam de scanners comunitários de código aberto a suítes de automação em escala empresarial. Invicti+1

Vulnerabilidades de alto impacto que a DAST pode detectar (com exemplos de CVE)

Nos testes de segurança em tempo real, a DAST geralmente tem a tarefa de encontrar classes de bugs que os adversários exploram na natureza. Abaixo estão exemplos concretos de tais vulnerabilidades:

CVE-2024-3495 - Injeção de SQL no plug-in do WordPress

Uma injeção de SQL no País Estado Cidade Menu suspenso CF7 O plug-in permitia que invasores não autenticados manipulassem consultas a bancos de dados - alvo de teste clássico para scanners DAST. 51CTO

CVE-2024-37843 - Injeção de SQL por meio da API GraphQL

As versões do Craft CMS <= v3.7.31 permitiam a injeção de SQL por meio de um ponto de extremidade GraphQL, uma classe de falha que as ferramentas DAST que entendem a varredura GraphQL podem detectar dinamicamente. 51CTO

CVE-2024-5922 - Palo Alto Expedition Auth Bypass

Essa vulnerabilidade permitia que os invasores contornassem os mecanismos de autenticação, algo que os fluxos de trabalho do DAST sinalizavam como parte do teste de acesso não autorizado. 51CTO

Cada uma dessas vulnerabilidades se enquadra em categorias amplamente cobertas pela taxonomia de risco da OWASP (por exemplo, injeção e autenticação quebrada), o que as torna prontas para a cobertura de varredura dinâmica. OWASP

Uso prático: Exemplos de código e automatização de varreduras DAST

Veja abaixo exemplos de como o DAST pode ser automatizado em pipelines e fluxos de trabalho de correção.

Exemplo: Executando o OWASP ZAP via CLI

bash

Verificação DAST simples com o ZAP em um URLdocker ativo run -t owasp/zap2docker-stable zap-baseline.py \\ -t \\ -r zap_report.html

Esse script de linha de base executa testes dinâmicos comuns, registra relatórios e gera um relatório HTML para triagem humana.

Exemplo: Fuzzing de API com StackHawk (Node.js)

yaml

`stackhawk.yml - aplicativo de exemplo de integração: name: my-api base-url: "https://api.example.com":

- type: dast rules: default`

A integração dessa configuração na CI (por exemplo, GitHub Actions ou GitLab CI) permite a verificação automatizada da segurança da API como parte das validações de compilação.

Exemplo de ataque e defesa 3: desvio de autenticação por meio de falha lógica (somente em tempo de execução)

Cenário de ataque

As falhas na lógica de autenticação são notoriamente difíceis de detectar apenas com a análise estática. Muitas delas só aparecem em tempo de execução quando são usadas sequências de solicitações específicas ou combinações de parâmetros. As ferramentas DAST são excelentes nesse caso, pois observam o comportamento real da autenticação em vez de caminhos de código inferidos.

O exemplo a seguir demonstra um desvio de autenticação causado por confiança inadequada nos parâmetros fornecidos pelo cliente.

http

POST /api/login HTTP/1.1 Host: example.com Content-Type: application/json { "username": "attacker", "password": "invalid", "isAdmin": true }

Se o backend confiar incorretamente no isAdmin sem aplicar verificações de autorização no lado do servidor, a resposta pode conceder privilégios elevados apesar da falha na autenticação.

Essa classe de problema está alinhada com Autenticação e controle de acesso quebradose falhas lógicas semelhantes apareceram em incidentes do mundo real, como CVE-2024-5922onde as verificações de autenticação poderiam ser contornadas em condições específicas.

As ferramentas DAST podem detectar isso:

- Repetição de fluxos de autenticação com parâmetros alterados

- Observação de mudanças de privilégio nas respostas

- Validação de transições de estado de sessão entre solicitações

Estratégia de defesa

A atenuação correta é Aplicação rigorosa da lógica de autenticação e autorização no lado do servidorignorando completamente qualquer indicador de privilégio controlado pelo cliente.

python

def login(request):

user = authenticate(request.json["username"], request.json["password"])

se não for usuário:

return {"error": "Unauthorized"}, 401

# O privilégio deve ser derivado da identidade do lado do servidor, nunca da entrada

is_admin = user.role == "admin"

return generate_session(user_id=user.id, is_admin=is_admin)

De uma perspectiva defensiva de AppSec, esse exemplo ilustra por que o teste de tempo de execução continua sendo essencial: as falhas lógicas não podem ser detectadas de forma confiável sem observar os caminhos reais de execução, que é exatamente onde as ferramentas DAST fornecem cobertura.

Exemplo de ataque e defesa 4: Vulnerabilidade de atribuição em massa da API

Cenário de ataque

As vulnerabilidades de atribuição em massa ocorrem quando as APIs vinculam automaticamente a entrada fornecida pelo usuário a objetos de back-end sem uma lista de permissões explícita. Esse padrão é especialmente comum em APIs REST e GraphQL modernas.

Exemplo de solicitação maliciosa:

http

PUT /api/users/123 HTTP/1.1 Host: api.example.com Content-Type: application/json { "email": "[email protected]", "role": "admin", "accountStatus": "active" }

Se o backend mapear cegamente todos os campos para o objeto do usuário, um invasor poderá aumentar os privilégios ou reativar contas desativadas.

Essa classe de vulnerabilidade está intimamente relacionada a OWASP API Security Top 10 - Atribuição em massae apareceu em vários incidentes de alto impacto que afetaram as APIs de produção.

As ferramentas DAST identificam esse problema por meio de:

- Injeção de campos de objeto inesperados

- Comparação entre alterações de estado autorizadas e não autorizadas

- Detecção de escalonamento de privilégios por meio do comportamento de resposta

Como a exploração requer a observação de mudanças de estado em tempo de execuçãoAs ferramentas estáticas muitas vezes deixam isso de lado.

Estratégia de defesa

A defesa correta é listagem explícita de campos permitidos e validação rigorosa do esquema.

javascript

// Secure API update handler const allowedFields = ["email", "displayName"]; function updateUser(input, user) {const sanitized = {}; for (const field of allowedFields) {if (input[field] !== undefined) { sanitized[field] = input[field]; } } return user.update(sanitized); }

Em pipelines de DevSecOps maduros, a combinação da validação de esquema com a varredura automatizada de DAST garante que as regressões relacionadas a privilégios sejam detectadas antecipadamente, antes que cheguem à produção.

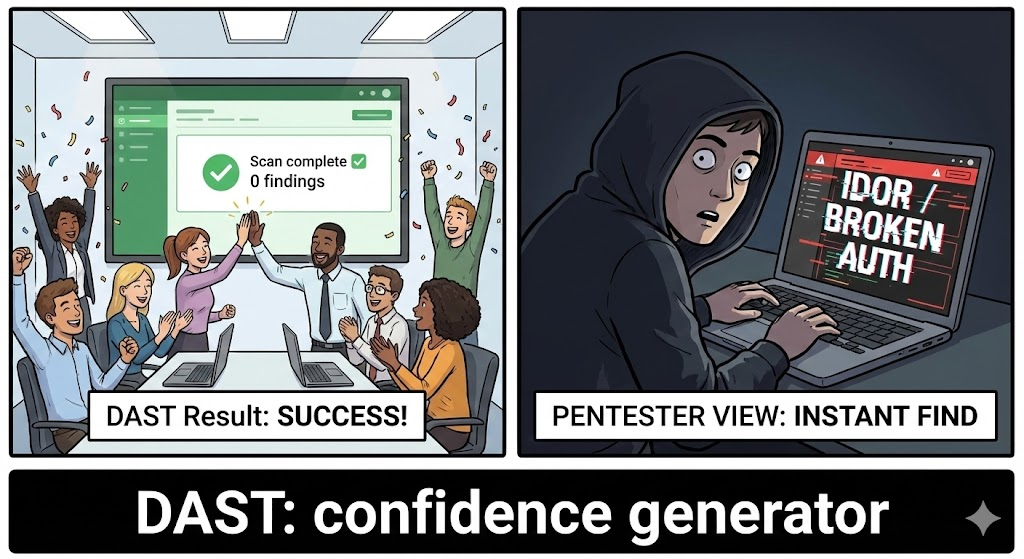

Limitações e como atenuá-las

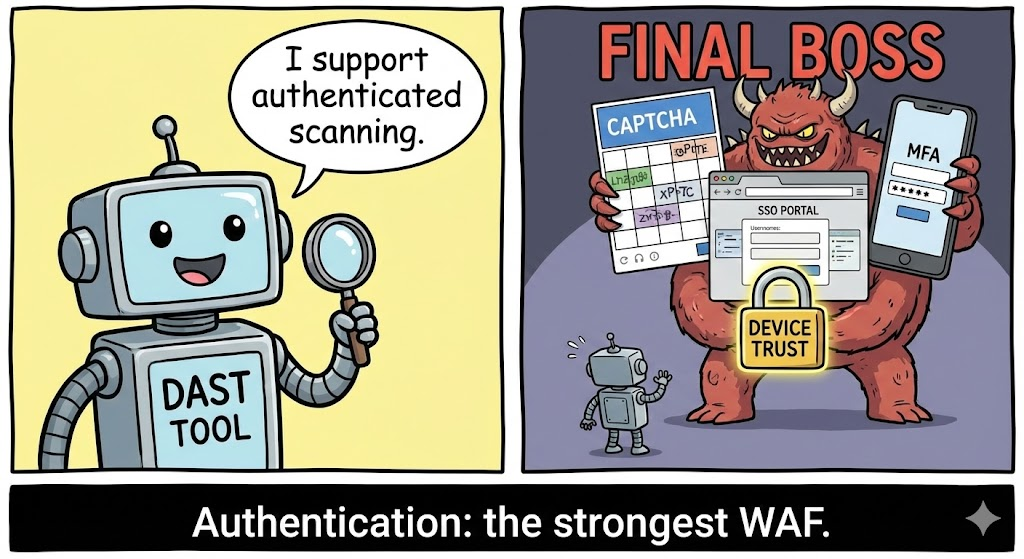

Embora eficiente, a DAST tem limitações inerentes:

- Falta de visibilidade do código interno - A DAST não consegue localizar a linha exata do código com falha.

- Contexto limitado para bugs lógicos a menos que seja aprimorado com scripts ou recursos de IA.

- Limitações de rastreamento com SPAs modernos e fluxos de trabalho AJAX.

Para resolver essas lacunas, combine DAST com SAST, IAST e análise de composição de software (SCA) para obter uma cobertura abrangente de AST. Penligent (https://penligent.ai/) é um exemplo de plataforma que visa integrar vários paradigmas de teste (exploração dinâmica, estática e assistida por IA) para apresentar um contexto unificado de vulnerabilidade e priorização. Essa visão holística oferece suporte a varreduras automatizadas e análises conduzidas por humanos. (Observação: verifique os detalhes exatos da integração com a documentação da Penligent).

Integração ferramentas dast com fluxos de trabalho modernos de DevSecOps

A segurança é mais eficaz quando incorporada ao ciclo de vida do desenvolvimento:

- Usar DAST antecipadamente em ambientes de teste para detectar falhas de tempo de execução sem risco de produção.

- Automatize as varreduras com acionadores de CI/CD em solicitações pull ou execuções noturnas.

- Aproveite as entradas de especificação de API (OpenAPI/Swagger) para expandir a cobertura.

- Alimente automaticamente as saídas para rastreadores de problemas para loops de remediação rápida.

Conclusão: Evolução ferramentas dast para o cenário de segurança atual

Os testes dinâmicos de segurança de aplicativos continuam sendo a pedra angular de qualquer postura de segurança robusta. Com superfícies de ataque modernas - de SPAs a APIs GraphQL - combinando ferramentas dast com varredura sensível ao contexto e priorização orientada por IA é essencial. As ferramentas mais bem classificadas estão evoluindo com recursos que reduzem os falsos positivos, integram-se aos pipelines de DevOps e fornecem insights fáceis de usar para o desenvolvedor. Jit

À medida que as arquiteturas de aplicativos se tornam mais complexas, os engenheiros de segurança devem ver a DAST não como uma caixa de seleção independente, mas como parte de uma estratégia de defesa de várias camadas, combinada com análise estática, insights de composição e monitoramento de tempo de execução para criar aplicativos resilientes.