Introdução: A mudança de paradigma e seu preço

A evolução do desenvolvimento moderno da Web tem sido uma corrida em direção à perfeição. A introdução do App Router no Next.js 13+, com a tecnologia React Server Components (RSC), prometia um mundo em que a fronteira entre cliente e servidor se tornaria inexistente. Os desenvolvedores poderiam invocar consultas a bancos de dados diretamente dos componentes da interface do usuário, e a estrutura cuidaria do trabalho pesado.

No entanto, CVE-2025-66478 chegou como uma verificação brutal da realidade. Classificado com uma pontuação CVSS crítica de 10.0De acordo com a empresa, essa vulnerabilidade de execução remota de código (RCE) não é apenas um erro de codificação; ela representa uma violação fundamental da confiança na camada de serialização que alimenta a Web moderna.

Para os engenheiros de segurança mais dedicados, essa vulnerabilidade é significativa porque contorna o modelo mental padrão de segurança na Web. Não se trata de uma injeção de SQL causada por uma concatenação incorreta de strings, nem de um simples XSS. Trata-se de uma falha lógica profunda no Protocolo de voo do React-a linguagem binária que os servidores e clientes usam para conversar.

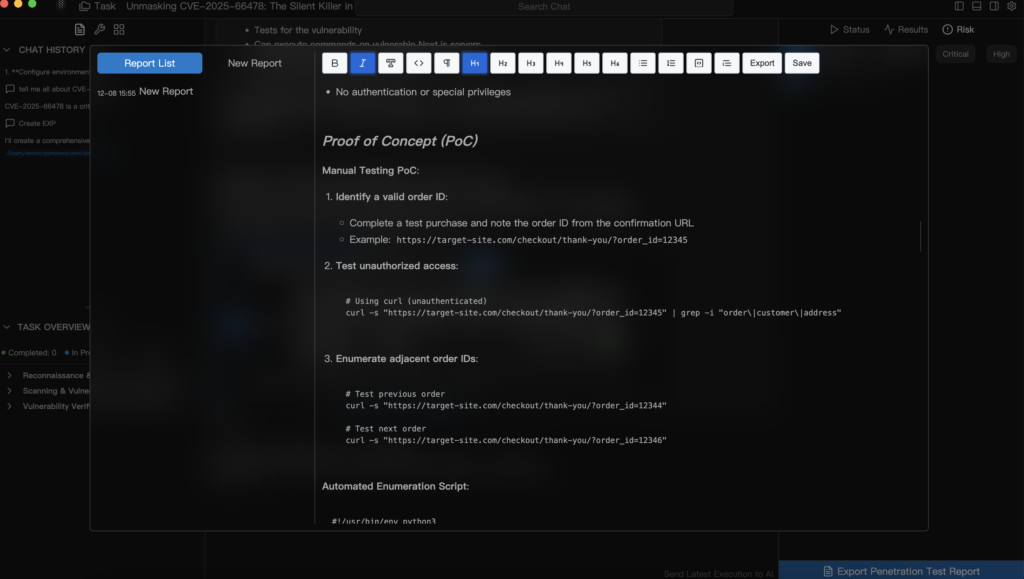

Neste aprofundamento, desconstruiremos a arquitetura dessa vulnerabilidade, analisaremos a mecânica específica de desserialização que permite o RCE não autenticado e exploraremos por que Plataformas de teste de penetração orientadas por IA, como a Penligent são as únicas ferramentas capazes de identificar sistematicamente essas falhas lógicas complexas antes que os adversários o façam.

A arquitetura da insegurança: Entendendo o voo da RSC

Para explorar o CVE-2025-66478, é preciso primeiro entender o protocolo proprietário usado pelo Next.js. Quando um usuário interage com uma Server Action (por exemplo, enviando um formulário), o navegador não envia uma carga útil JSON padrão. Em vez disso, ele envia um fluxo serializado otimizado para o processo de hidratação do React.

Esse formato, conhecido como protocolo "Flight", tem a seguinte aparência no corpo bruto do HTTP:

Plaintext

0:["$@1",["$@2",null]] 1:I{"id":"./src/actions/user.js", "chunks":["client-chunk-123"], "name": "updateUser", "async":true} 2:{"name": "John Doe", "email": "[email protected]"}

A armadilha da confiança

A vulnerabilidade existe porque o desserializador do lado do servidor age com muita ansiedade. Nas versões afetadas do Next.js (15.x anterior à 15.1.9 e 16.x anterior à 16.0.7), a estrutura tenta reconstruir a árvore de componentes definida neste payload antes de validando estritamente se o usuário solicitante tem autoridade para instanciar esses módulos específicos.

O Next.js permite que o cliente passe referências a módulos do lado do servidor. A intenção é permitir que o servidor execute ações específicas definidas pelo desenvolvedor. A falha, no entanto, é que um invasor pode manipular essas referências. Em vez de fazer referência ao módulo ./src/actions/user.jsSe o payload for criado, ele poderá fazer referência a gadgets internos do Node.js ou protótipos de poluição disponíveis no escopo global.

Quando o servidor desserializa esse fluxo malicioso, ele não apenas lê os dados; ele executa o código para restaurar o estado do objeto. Se a restauração do estado envolver uma chamada de função (por exemplo, um getter ou um construtor), o invasor conseguirá executar o código instantaneamente, geralmente antes que qualquer middleware de autenticação (como o NextAuth.js) tenha processado totalmente os cabeçalhos da solicitação.

A cadeia de mortes do atacante: Do reconhecimento ao projétil

Para um engenheiro de segurança encarregado de defender um aplicativo Next.js, é fundamental entender o fluxo de trabalho do invasor. A exploração do CVE-2025-66478 não é tão simples quanto executar um script; ela exige um entendimento sofisticado dos artefatos de compilação do alvo.

Fase 1: reconhecimento passivo e coleta de impressões digitais

O invasor primeiro confirma que o alvo está executando uma versão vulnerável do Next.js. Isso é feito de forma trivial, inspecionando os cabeçalhos HTTP (X-Powered-By: Next.js) ou analisando a estrutura do _next/static/ diretório.

Fase 2: A colheita da "ID da ação

Essa é a parte tecnicamente mais desafiadora para os invasores manuais. O Next.js ofusca as ações do servidor usando hashes criptográficos (por exemplo, a9fa42b4...) para minimizar o tamanho do pacote. Sem o hash correto, o servidor ignorará a solicitação.

Os invasores programam a extração desses hashes analisando os pacotes de JavaScript do lado do cliente (pedaços do Webpack). Eles procuram o registerServerReference no código reduzido:

JavaScript

// Trecho de código de cliente reduzido ...registerServerReference(a, "a9fa42b4c7d1",null)...

Ao extrair essas IDs, o invasor cria um mapa de pontos de entrada válidos na lógica do servidor.

Fase 3: Construção da carga útil (a técnica "React2Shell")

Quando um ponto de entrada válido é encontrado, o invasor constrói a carga útil "React2Shell". Ele cria um POST com uma solicitação Tipo de conteúdo de text/x-component (ou similar, dependendo da versão).

O corpo é uma estrutura de objeto recursiva projetada para acionar o gadget de desserialização.

- Alvo:

child_process.execoufs.writeFileSync. - Mecanismo: A carga útil define uma referência de módulo que aponta para essas bibliotecas do sistema.

- Gatilho: Após a análise, o servidor tenta "resolver" o módulo.

Fase 4: execução e exfiltração

O servidor analisa o fluxo. O objeto malicioso é instanciado. O comando whoami corre. Como isso acontece fora da banda (a resposta HTTP pode falhar ou retornar um erro), os invasores experientes usam técnicas OOB (Out-of-Band), forçando o servidor a emitir uma solicitação de DNS para um domínio controlado (por exemplo, pingar o site attacker.com) para confirmar o RCE.

Por que as ferramentas de segurança legadas são cegas

Na esteira do CVE-2025-66478, muitas organizações examinaram seus perímetros com as ferramentas tradicionais de DAST (teste dinâmico de segurança de aplicativos) e obtiveram um atestado de boa saúde. Eles estavam errados.

Os scanners legados (como o OWASP ZAP, os scans padrão do Burp Suite Pro ou o Nessus) falham aqui por motivos fundamentais:

- Ignorância do protocolo: Os scanners padrão tratam o corpo do protocolo de voo como texto opaco. Eles tentam injetar aspas SQL (

' OU 1=1) ou tags XSS. O Next.js simplesmente os rejeita como fluxos binários malformados. O scanner vê um erro 500 e assume como "Seguro", enquanto a vulnerabilidade permanece intocada. - Cegueira de contexto: Um scanner legado não sabe como extrair pedaços do Webpack para encontrar os IDs de ação. Ele não pode "adivinhar" um hash alfanumérico de 12 caracteres. Sem o ID, a porta está trancada e o scanner nunca chega ao caminho do código vulnerável.

- Evasão de WAF: Como a estrutura da carga útil imita os dados legítimos do componente React, os WAFs baseados em assinatura têm dificuldade para distinguir entre um envio de formulário de usuário complexo e uma exploração de RCE serializada.

Essa lacuna de detecção destaca uma necessidade crítica do setor: não podemos resolver os problemas da era da GenAI com ferramentas da Web 2.0.

A vantagem da IA: como a Penligent resolve o quebra-cabeça lógico

É nesse ponto que o paradigma de segurança muda de "varredura" para "teste de penetração autêntica". Em Penligent.aiPara isso, arquitetamos nossa plataforma para pensar como um hacker humano, mas operar na velocidade de uma máquina.

Quando a Penligent analisa um aplicativo Next.js, ela emprega uma ferramenta especializada Agente RSC. Veja como ele difere de um scanner padrão:

1. Análise inteligente de ativos (análise do mapa de origem)

Em vez de fuzzing cego, os agentes da Penligent baixam e analisam os artefatos de compilação do lado do cliente. A IA analisa a árvore de sintaxe abstrata (AST) do JavaScript reduzido para identificar server$reference marcadores. Ele reconstrói efetivamente o mapa de cada função do lado do servidor exposta à Internet, criando um mapa abrangente da superfície de ataque que nenhum script regex poderia igualar.

2. Geração de carga útil com reconhecimento de contexto

O Penligent entende a gramática do protocolo React Flight. Ele não envia lixo aleatório. Ele constrói solicitações Flight sintaticamente perfeitas que contêm o payload malicioso aninhado em estruturas válidas.

Exemplo de cenário: A Penligent identifica uma ação "Atualizar perfil". Ela mantém os campos válidos de ID de usuário e e-mail, mas injeta um protótipo de gadget de poluição no objeto "preferences" aninhado. O servidor aceita a estrutura como válida, aciona a desserialização e a Penligent captura a anomalia resultante.

3. Verificação lógica vs. detecção de falhas

Um pentester humano sabe que um erro 500 nem sempre é uma vulnerabilidade, e um 200 OK nem sempre é seguro. A Penligent analisa o comportamental resposta. Se a latência da solicitação aumentar em 500 ms após a injeção de um comando de retardo de tempo, a Penligent considera um RCE bem-sucedido, mesmo que o corpo da resposta HTTP esteja vazio.

Essa capacidade...Raciocínio lógico automatizado-é o que separa a Penligent dos scanners barulhentos da década passada. Ele oferece a profundidade de uma auditoria manual com a escalabilidade do SaaS.

Remediação e proteção: Defesa em profundidade

Embora o uso de ferramentas como a Penligent ajude a encontrar a vulnerabilidade, corrigi-la exige uma abordagem em várias camadas.

Mitigação imediata: O Patch

A principal correção é atualizar o Next.js imediatamente.

- Versões corrigidas:

v15.1.9+,v16.0.7+. - Mecanismo: Essas versões introduzem uma lista de permissão rigorosa para tipos serializáveis e higienizam as referências de módulo durante a fase de hidratação, impedindo a instanciação de módulos de sistema arbitrários.

Defesa secundária: Fortalecimento do tempo de execução

Não confie apenas no patch da estrutura. Suponha que o próximo 0-day esteja próximo.

- Menos privilégio: Certifique-se de que o processo do Node.js que está executando o Next.js tenha permissões restritas. Ele não deve ter acesso de raiz e não deve poder gravar no sistema de arquivos (exceto em diretórios temporários específicos).

- Segmentação de rede: Restringir conexões de saída. Se o seu servidor Next.js for PWNED, ele não deverá ser capaz de iniciar uma conexão de shell reverso com um IP externo.

- Desativar mapas de origem na produção: Embora a segurança por meio da obscuridade não seja uma estratégia, a desativação dos mapas de origem públicos torna significativamente mais difícil para os invasores (e bots automatizados) mapear seus IDs de ação do servidor.

Configuração avançada

Se não for possível fazer o upgrade imediatamente, você poderá desativar temporariamente as Ações do servidor em seu next.config.jsembora isso provavelmente interrompa a funcionalidade do aplicativo:

JavaScript

module.exports = { experimental: { serverActions: false, // Interruptor de emergência }, }

Conclusão: O futuro da IA e da segurança

O CVE-2025-66478 é um momento decisivo para a segurança do JavaScript. Ele demonstra que, à medida que abstraímos a complexidade do servidor, introduzimos novas camadas de opacidade onde as vulnerabilidades podem se esconder.

A complexidade de protocolos como o React Flight excede a carga cognitiva gerenciável apenas pela revisão manual do código e certamente excede os recursos dos scanners legados baseados em regex. O futuro da segurança de aplicativos está em IA agêntica-Sistemas que podem entender a arquitetura, ler o código e formular estratégias de teste complexas de forma autônoma.

Ferramentas como Penligente não estão apenas identificando bugs; eles estão validando a integridade da lógica do seu aplicativo. Em uma era em que uma única falha de desserialização pode levar a uma violação total, ter um parceiro de IA que trabalhe 24 horas por dia, 7 dias por semana, para sondar suas defesas não é mais um luxo - é uma necessidade.

Próximas etapas:

Não espere pela violação. Verifique sua versão do Next.js hoje mesmo. Se estiver gerenciando uma infraestrutura essencial, considere a implantação de um teste de penetração automatizado e agêntico para verificar sua exposição ao CVE-2025-66478 e a outras vulnerabilidades baseadas em lógica.