filter() para engenheiros de segurança: Pipelines determinísticos, menos falsos positivos e zero mitos sobre "filtro como higienizador"

Se você procurou "filtro javascript"Se você não tiver uma resposta, é provável que queira um desses resultados:

- Transforme a saída de varredura com ruído em uma saída limpa, acionável lista restrita.

- Filtre matrizes de objetos (ativos, descobertas, IOCs, regras) sem escrever loops espaguete.

- Torne a filtragem rápida o suficiente para ser executada dentro da CI, em uma área restrita do navegador ou em um pipeline de segurança.

- Evite a armadilha clássica: "filtrar cadeias de caracteres" ≠ "tornar segura a entrada não confiável".

É nesse último ponto que muitas ferramentas de segurança falham silenciosamente.

Há um motivo pelo qual a consulta de cauda longa "matriz de objetos de filtro javascript" é perene: um tópico canônico do Stack Overflow com exatamente esse título está em "Visualizado 228 mil vezes"que é um forte sinal do que os profissionais realmente clicam, copiam e implantam. (Estouro de pilha)

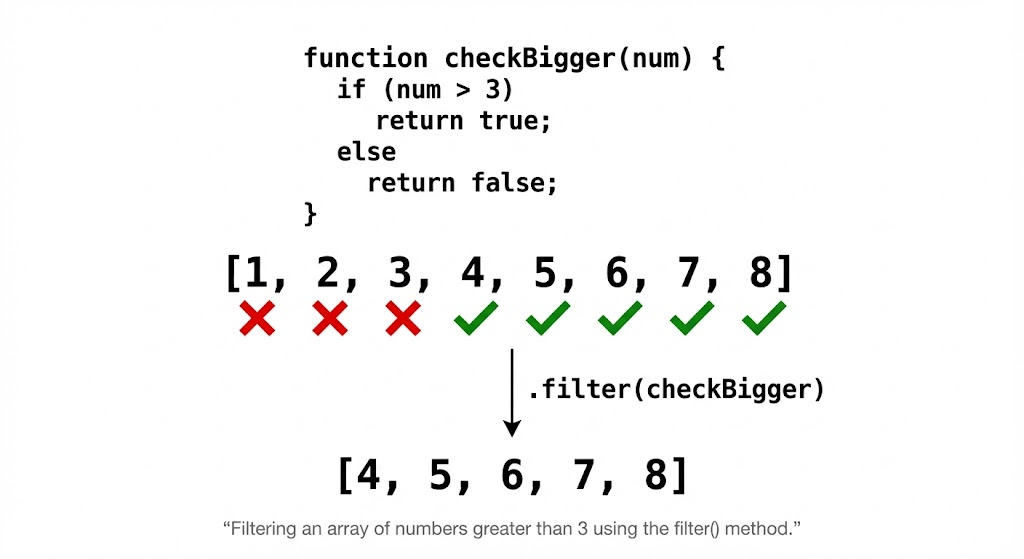

O que Array.prototype.filter() garante (e o que absolutamente não garante)

No nível do idioma, filtro():

- Retorna um nova matriz contendo elementos cujo predicado retorna verdadeiro.

- Produz um cópia superficial (as referências de objeto são compartilhadas, não clonadas). (Documentos da Web da MDN)

- Desvios slots vazios em matrizes esparsas (seu predicado não é chamado para "buracos"). (TC39)

A MDN é explícita tanto na "cópia superficial" quanto na "não invocada para espaços vazios em matrizes esparsas". (Documentos da Web da MDN)

A especificação do ECMAScript também observa explicitamente que as chamadas de retorno não são chamadas para elementos ausentes. (TC39)

Por que as matrizes esparsas são importantes nos pipelines de segurança

As matrizes esparsas aparecem mais do que você espera: Transformações JSON, bugs de "exclusão de índice", resultados parciais de mesclagem de várias fontes ou deduções ingênuas.

const results = [ {id: 1}, , {id: 3} ]; // observe o buraco

const kept = results.filter(() => true);

console.log(kept); // [{id: 1}, {id: 3}] (o buraco desaparece)

Se o seu pipeline pressupõe "o mesmo comprimento na entrada, o mesmo comprimento na saída", as matrizes esparsas o quebrarão. Em um pipeline de triagem, isso pode se traduzir em silencioso perda de dados.

O padrão de alta taxa de cliques: filtragem de matrizes de objetos

A maior parte do uso real do "filtro javascript" é a filtragem de matrizes de objetos (ativos/encontros/IOCs).

Exemplo: manter apenas descobertas exploráveis da Web com evidências anexadas

const findings = [

{ id: "XSS-001", type: "xss", severity: "high", verified: true, evidence: ["req.txt", "resp.html"] },

{ id: "INFO-009", type: "banner", severity: "info", verified: false, evidence: [] },

{ id: "SSRF-004", type: "ssrf", severity: "critical", verified: true, evidence: ["dnslog.png"] },

];

const actionable = findings.filter(f =>

f.verified &&

(f.severity === "high" || f.severity === "critical") &&

f.evidence?.length > 0

);

console.log(actionable.map(f => f.id)); // ["XSS-001", "SSRF-004"]

Exemplo: controle de escopo (o lugar mais fácil para arruinar seu programa)

const inScopeHosts = new Set(["api.example.com", "admin.example.com"]);

const assets = [

{ host: "api.example.com", ip: "203.0.113.10", alive: true },

{ host: "cdn.example.com", ip: "203.0.113.11", alive: true },

{ host: "admin.example.com", ip: "203.0.113.12", alive: false },

];

const targets = assets

.filter(a => a.alive)

.filter(a => inScopeHosts.has(a.host));

console.log(targets);

// [{host: "api.example.com", ...}]

Usando um Conjunto evita o acidente O(n²) padrão (includes() dentro filtro() em grandes matrizes). Isso é importante quando você está filtrando dezenas de milhares de ativos.

Realidade do desempenho: packed vs holey arrays e por que você deve se preocupar apenas um pouco

O V8 tem uma distinção bem conhecida entre embalado e holey as operações em arrays compactados geralmente são mais eficientes do que em arrays compactados. (V8)

Implicações para a segurança: pipelines que criam brechas (delete arr[i], mesclas esparsas) podem prejudicar o desempenho e correção. A regra prática é simples:

- Não crie buracos. Prefira

emenda,filtroou reconstruir matrizes. - Evite misturar tipos em hot arrays se estiver processando grandes conjuntos de dados.

A tabela de decisões de um engenheiro de segurança: filtro vs alguns vs encontrar vs reduzir

| Objetivo em um pipeline de segurança | Melhor ferramenta | Por que | Erro comum |

|---|---|---|---|

| Manter todas as correspondências (lista restrita) | filtro() | Retorna uma matriz de subconjunto | Fonte de mutação durante o predicado |

| Parada na primeira partida (portão de política) | alguns() | Saída antecipada booleana | filter().length > 0 |

| Obter a primeira correspondência (seleção de rota) | find() | Saída antecipada + elemento | filter()[0] |

| Criar métricas (contagens, pontuações) | reduzir() | Agregação de uma passagem | Execução de E/S caras no redutor |

Isso tem menos a ver com estilo e mais com a necessidade de tornar seu pipeline determinístico e barato o suficiente para ser executado em todos os lugares (CI, sandbox do navegador, agent runners).

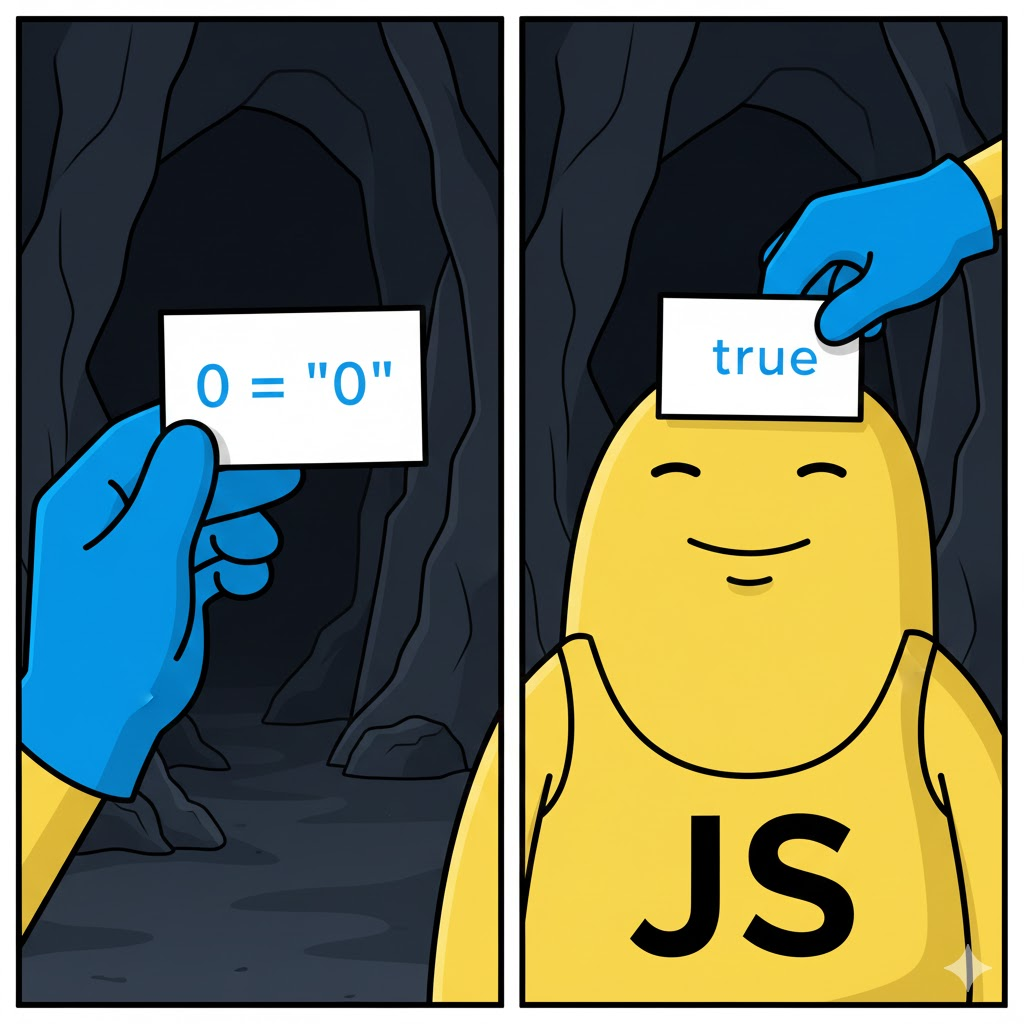

A perigosa sobrecarga: "filtragem" não é "higienização"

Agora, a parte em que os engenheiros de segurança devem ser implacáveis: a filtragem de strings não é um limite de segurança.

A orientação de prevenção de XSS da OWASP enfatiza codificação de saída (e usando a defesa certa para o contexto certo) em vez de depender da filtragem de entrada. (Série OWASP Cheat Sheet)

O conteúdo XSS Filter Evasion da própria OWASP enquadra explicitamente a filtragem de entrada como uma defesa incompleta e cataloga os desvios. (Série OWASP Cheat Sheet)

A folha de dicas de XSS do PortSwigger (atualizada em outubro de 2025) é igualmente explícita, pois inclui vetores que ajudam a contornar WAFs e filtros. (PortSwigger)

Um exemplo realista: "Filtros" de URL que se colapsam sob diferenças de análise

Padrão ruim:

função allowUrl(u) {

return !u.includes("javascript:") && !u.includes("data:");

}

Melhor padrão: analisar + lista de permissões + normalizar:

função allowUrl(u, allowedHosts) {

const url = new URL(u, ""); // base segura para entradas relativas

Se (!["https:"].includes(url.protocol)) retornar false;

return allowedHosts.has(url.hostname);

}

const allowedHosts = new Set(["docs.example.com", "cdn.example.com"]);

Essa é a mudança mental: parar de combinar cadeias de caracteresComece a validar os dados estruturados.

CVEs que comprovam que os "filtros/sanitizadores" falham na produção e por que você deve incluí-los em suas verificações

Quando sua organização diz "nós higienizamos HTML", seu modelo de ameaças deve incluir imediatamente: Qual sanitizador, qual versão, qual configuração e qual histórico de desvio?

CVE-2025-66412 (XSS armazenado no compilador de modelos do Angular)

O NVD descreve um XSS armazenado no compilador de modelos do Angular devido a um esquema de segurança interno incompleto que pode permitir contornar a sanitização integrada do Angular; corrigido em versões corrigidas. (NVD)

Conclusões sobre segurança: A "sanitização da estrutura" não é uma garantia permanente. Trate-a como qualquer outro controle de segurança: versão, consultoria, testes de regressão.

CVE-2025-26791 (DOMPurify mXSS via regex incorreto)

A NVD afirma que o DOMPurify antes da versão 3.2.4 tinha um regex literal de modelo incorreto que pode levar a XSS de mutação em alguns casos. (NVD)

Conclusões sobre segurança: as opções do higienizador são importantes. As combinações de configuração podem criar condições de exploração mesmo quando você "usa uma biblioteca respeitada".

CVE-2024-45801 (desvio da verificação de profundidade do DOMPurify + enfraquecimento da poluição do protótipo)

O NVD relata que técnicas especiais de aninhamento poderiam ignorar a verificação de profundidade; a poluição de protótipos poderia enfraquecê-la; corrigido em versões posteriores. (NVD)

Conclusões sobre segurança: As defesas que dependem de heurística (limites de profundidade, verificações de aninhamento) geralmente se tornam alvos de desvio.

CVE-2025-59364 (DoS de recursão do express-xss-sanitizer)

O NVD observa uma profundidade de recursão ilimitada durante a higienização de corpos de solicitação JSON aninhados; a consultoria do GitHub detalha o impacto e as versões corrigidas. (NVD)

Conclusões sobre segurança: O código de "sanitização" pode introduzir bugs de disponibilidade. Os invasores não precisam de XSS se puderem travar seu serviço de forma confiável.

Padrões práticos de "filtro javascript" para automação de pentest

1) Confidence gating: manter apenas os candidatos de alta confiança para verificação dispendiosa

const candidates = [

{ id: "C1", signal: 0.92, cost: 3.0 },

{ id: "C2", signal: 0.55, cost: 1.2 },

{ id: "C3", signal: 0.81, cost: 9.5 },

];

const budget = 10;

const shortlist = candidatos

.filter(c => c.signal >= 0.8) // limite de confiança

.filter(c => c.cost c.id)); // ["C1"]

2) Completude das evidências: não permita que os relatórios sejam enviados sem provas

const reportItems = findings.filter(f =>

f.verified &&

Array.isArray(f.evidence) &&

f.evidence.length >= 1

);

3) Filtros Kill-switch: aplique a política antes de qualquer etapa de exploração

Uso alguns() para "negar se houver correspondência":

const forbidden = [/\\.gov$/i, /\\.mil$/i];

const isForbidden = host => forbidden.some(rx => rx.test(host));

Onde a Penligent se encaixa

Em um fluxo de trabalho que "prioriza as evidências", filtro() é ótimo para orquestração determinísticaA parte mais difícil é o ciclo de verificação: decidir o que verificar em seguida, quais caminhos explorar e o que será incluído no relatório final. A parte difícil é o ciclo de verificação: reproduzir, coletar provas e manter os resultados consistentes entre as execuções.

Esse é o tipo de lugar onde uma plataforma de pentest orientada por IA pode se encaixar naturalmente: você filtra os candidatos no código e, em seguida, usa um sistema automatizado para validar, capturar evidências e manter a execução consistente em todos os ambientes. O posicionamento da Penligent como uma plataforma de pentest de IA faz sentido especificamente nesse segmento de "verificação + evidência + relatório" do pipeline.

Penligente: https://penligent.ai/

Uma pequena lista de verificação para manter o uso do "filtro javascript" em nível de segurança

- Tratar

filtro()como modelagem de dadose não "sanitização de entrada". - Evite matrizes esparsas; lembre-se de que as chamadas de retorno são ignoradas nos espaços vazios. (TC39)

- Uso

Conjunto/Mapapara filtros de associação em escala. - Preferir

alguns()/find()quando você precisar sair mais cedo. - Para a defesa contra XSS, siga a orientação de codificação baseada em contexto da OWASP, não os filtros de lista negra. (Série OWASP Cheat Sheet)

- Rastreie os CVEs de higienizadores/estruturas como um risco de primeira classe para a cadeia de suprimentos. (NVD)

Referências e links confiáveis (copiar/colar)

- MDN

Array.prototype.filter(): https://developer.mozilla.org/en-US/docs/Web/JavaScript/Reference/Global_Objects/Array/filter (Documentos da Web da MDN) - Nota de especificação do ECMAScript sobre como ignorar elementos ausentes: https://tc39.es/ecma262/multipage/indexed-collections.html (TC39)

- V8 "Tipos de elementos" (embalados vs. holey): https://v8.dev/blog/elements-kinds (V8)

- Stack Overflow "javascript filter array of objects" (Visualizado 228 mil vezes): https://stackoverflow.com/questions/13594788/javascript-filter-array-of-objects (Estouro de pilha)

- Folha de dicas de prevenção de XSS da OWASP: https://cheatsheetseries.owasp.org/cheatsheets/Cross_Site_Scripting_Prevention_Cheat_Sheet.html (Série OWASP Cheat Sheet)

- Folha de dicas de evasão de filtro XSS da OWASP: https://cheatsheetseries.owasp.org/cheatsheets/XSS_Filter_Evasion_Cheat_Sheet.html (Série OWASP Cheat Sheet)

- Folha de dicas do PortSwigger XSS (2025): https://portswigger.net/web-security/cross-site-scripting/cheat-sheet (PortSwigger)

- NVD CVE-2025-66412 (XSS armazenado no Angular): https://nvd.nist.gov/vuln/detail/CVE-2025-66412 (NVD)

- Aviso do Angular (CVE-2025-66412): https://github.com/angular/angular/security/advisories/GHSA-v4hv-rgfq-gp49 (GitHub)

- NVD CVE-2025-26791 (DOMPurify mXSS): https://nvd.nist.gov/vuln/detail/CVE-2025-26791 (NVD)

- NVD CVE-2024-45801 (desvio da verificação de profundidade do DOMPurify): https://nvd.nist.gov/vuln/detail/CVE-2024-45801 (NVD)

- NVD CVE-2025-59364 (DoS do express-xss-sanitizer): https://nvd.nist.gov/vuln/detail/CVE-2025-59364 (NVD)

- GitHub advisory GHSA-hvq2-wf92-j4f3: https://github.com/advisories/GHSA-hvq2-wf92-j4f3 (GitHub)