Se você trabalha com segurança orientada por aplicativos ou IA por tempo suficiente, "IDOR" deixa de ser apenas mais uma palavra da moda e se transforma em um padrão recorrente que você vê em todos os lugares: APIs, back-ends móveis, painéis de SaaS, painéis de administração e até mesmo ferramentas internas.

O CVE-2025-13526 é um daqueles casos em que um Referência direta a objeto insegura (IDOR) não está escondido em um protocolo exótico, mas em um protocolo amplamente implementado Plug-in do WordPressA empresa está expondo discretamente os dados dos clientes a qualquer pessoa disposta a ajustar um parâmetro de URL.wiz.io)

Este artigo analisa detalhadamente IDOR como uma classee usa CVE-2025-13526 como um exemplo concreto e moderno. O objetivo não é apenas recapitular "havia um bug em um plug-in", mas extrair lições práticas sobre como projetamos, testamos e automatizamos a segurança em um mundo que prioriza a IA.

IDOR e autorização em nível de objeto quebrada, sem a névoa de palavras-chave

No OWASP API Security 2023, o primeiro item-API1: autorização interrompida em nível de objeto-é efetivamente o nome da era da API para o que a maioria de nós ainda chama de IDOR.(OWASP)

A mecânica é extremamente simples:

- O aplicativo expõe algum tipo de identificador de objeto na solicitação:

order_id,user_id,ticket_id,id_mensageme assim por diante. - O backend usa esse identificador para procurar um registro.

- Em algum ponto entre a decodificação da ID e o retorno dos dados, ninguém pergunta "esse chamador tem permissão para acessar esse objeto?"

API1 da OWASP e artigos de equipes de segurança de API como apisecurity.io e Traceable descrevem a mesma ideia central: um invasor substitui a ID de seu próprio objeto por outra ID - um número inteiro sequencial, UUID, o que for - e o aplicativo retorna alegremente os dados de outra pessoa.Notícias sobre segurança de API)

A equipe do MITRE CWE-639 (desvio de autorização por meio de chave controlada pelo usuário) captura esse padrão formalmente e até mesmo observa que o termo "IDOR" se sobrepõe fortemente a Autorização de nível de objeto quebrado (BOLA).(CWE)

O IDOR não é inteligente. Ele não requer um PhD ou uma cadeia de dispositivos de desserialização. É perigoso porque:

- É fácil introduzi-lo durante a iteração rápida do produto.

- Muitas vezes, ela passa despercebida em testes superficiais.

- Ele se adapta perfeitamente aos invasores: um único endpoint, um script simples, milhares de registros.

O CVE-2025-13526 é, infelizmente, um exemplo exemplar.

CVE-2025-13526 em um relance: IDOR em um plug-in "Chat to Order" do WordPress

De acordo com o Wiz, Wordfence, OpenCVE e outros rastreadores, CVE-2025-13526 é um IDOR no OneClick Chat to Order para WordPress. Todas as versões até e incluindo 1.0.8 são afetados; o problema foi corrigido em 1.0.9.(wiz.io)

A função vulnerável é denominada wa_order_thank_you_override. Após um checkout bem-sucedido, os clientes são redirecionados para uma página de agradecimento cujo URL inclui um order_id parâmetro. A função usa esse parâmetro, procura a ordem e renderiza um resumo.sem verificar se o visitante atual é realmente o proprietário desse pedido.

Várias fontes convergem para o mesmo impacto: um invasor não autenticado pode alterar o order_id no URL e visualizar detalhes de pedidos de outros clientes, inclusive informações de identificação pessoal.wiz.io)

CVE-2025-13526: Propriedades da chave

| Campo | Valor |

|---|---|

| ID DO CVE | CVE-2025-13526 |

| Produto | Plug-in do OneClick Chat to Order para WordPress |

| Versões afetadas | ≤ 1.0.8 |

| Corrigido em | 1.0.9 |

| Tipo de vulnerabilidade | IDOR / Autorização de nível de objeto quebrado (BOLA) |

| Mapeamento CWE | CWE-200 (exposição de informações), CWE-639 (chave controlada pelo usuário) |

| Vetor de ataque | Rede (remota), não autenticada |

| Complexidade | Baixo (simples adulteração de parâmetros) |

| Impacto | Exposição dos dados de identificação pessoal do cliente e do conteúdo do pedido |

| CVSS v3.1 | 7,5 (Alto) AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N |

| Referências primárias | NVD, CVE.org, Wiz, Wordfence, Positive Technologies, OpenCVE |

NVD e CVE.org listam a vulnerabilidade como "Exposição de informações confidenciais a um agente não autorizado" (CWE-200)com uma pontuação alta de CVSS 7.5.(NVD) O aviso do Wordfence é ainda mais contundente:

"OneClick Chat to Order <= 1.0.8 - Referência insegura a objeto direto para exposição de informações confidenciais não autenticadas." (Wordfence)

Em outras palavras: não é necessário fazer login, apenas um order_id no URL.

Sob o capô: como esse IDOR realmente funciona

Vamos remover a marca e analisar o padrão central.

Imagine um URL de agradecimento típico do estilo WooCommerce:

<https://shop.example.com/checkout/thank-you/?order_id=12345>

Em versões vulneráveis do OneClick Chat to Order, quando um usuário acessa esse URL:

- O plug-in diz

$_GET['order_id']. - Ele solicita ao back-end do comércio eletrônico (por exemplo, WooCommerce) o pedido

12345. - Ele renderiza uma página de "agradecimento / resumo do pedido" com base inteiramente nesse objeto de pedido.

- Ele nunca verifica se o visitante atual está autenticado ou se possui um pedido

12345.

Uma versão simplificada dessa lógica pode ser assim:

// Pseudocódigo vulnerável apenas para fins ilustrativos

function wa_order_thank_you_override() {

$order_id = $_GET['order_id'] ?? null;

se (!$order_id) {

return; // ou redirecionar para algum lugar

}

// Buscar pedido por ID

$order = wc_get_order($order_id);

se (!$order) {

return; // pedido não encontrado

}

// ❌ Falta: verificar se o usuário atual tem permissão para ver esse pedido

// Renderizar a visualização de "agradecimento" com os detalhes do pedido

render_wa_thank_you_page($order);

}

A partir daí, a exploração é óbvia:

- O invasor carrega um URL de agradecimento (talvez seu próprio pedido, talvez uma ID adivinhada).

- Eles aumentam ou diminuem

order_ide atualizar. - Para cada ID válido, o aplicativo retorna o nome, o e-mail, o telefone, os endereços e o conteúdo do pedido de outro cliente.

Como o endpoint não exige uma sessão autenticada, o nível é ainda mais baixo: um invasor completamente não autenticado pode enumerar os pedidos por ID.

Como é a correção

A correção é, estruturalmente, o que a maioria de nós já sabe que deve fazer: vincular o acesso ao objeto ao usuário autenticado (ou um token seguro vinculado a esse usuário) e centralizar a lógica.

Conceitualmente, uma versão mais robusta é semelhante:

// Hardened pseudocode for illustration only

function wa_order_thank_you_override() {

$order_id = $_GET['order_id'] ?? null;

if (!$order_id) {

return;

}

$order = wc_get_order($order_id);

if (!$order) {

return;

}

// Enforce ownership: either logged-in customer or verified guest

if (!current_user_can_view_order($order)) {

wp_die(__('You are not allowed to view this order.', 'oneclick-chat-to-order'), 403);

}

render_wa_thank_you_page($order);

}

function current_user_can_view_order($order) {

$user_id = get_current_user_id();

if ($user_id) {

// Logged-in customer: only allow if this is their order

return (int) $order->get_user_id() === (int) $user_id

|| current_user_can('manage_woocommerce'); // admin / support staff

}

// Guest orders should rely on WooCommerce's order key mechanism

$key_param = $_GET['key'] ?? null;

return $key_param && hash_equals($order->get_order_key(), $key_param);

}

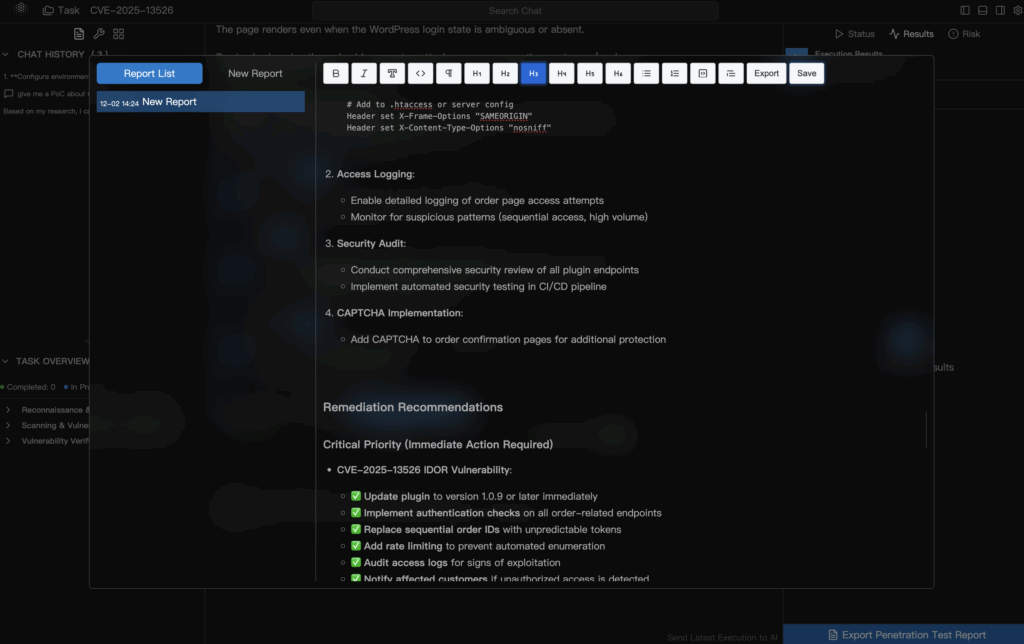

Na prática, a correção 1.0.9 do plug-in se baseia nos mecanismos existentes do WooCommerce para validação de pedidos de convidados e adiciona verificações de autorização adequadas. wa_order_thank_you_override.(wiz.io)

A verdadeira lição não é que uma função não tinha uma condição, mas que a lógica de autorização estava dispersa em vez de ser aplicada de forma consistente no nível do objeto.

Por que a IDOR continua aparecendo (especialmente na era da API e da IA)

Se você ler as análises modernas do IDOR/BOLA, seja da OWASP, apisecurity.ioescape.tech ou Traceable - você verá o mesmo padrão repetido.OWASP)

Alguns motivos estruturais:

- APIs e SPAs expõem IDs por design Front-ends, aplicativos móveis e integrações de terceiros precisam de identificadores estáveis. É natural ver

/orders/12345ou{"order_id":12345}na natureza. - A autorização é tratada como um "acessório" As equipes geralmente pensam em termos de "logado versus convidado" e esquecem que dois usuários conectados diferentes ainda precisam de acesso diferente ao mesmo endpoint. BOLA não se trata de autenticação; trata-se de saber se esse chamador pode acessar esse objeto específico.

- A lógica está espalhada por controladores e manipuladores Em vez de uma central

canAccess(order, user)aplicado para cada caminho de acesso, cada manipulador executa suas próprias verificações parciais. Mais cedo ou mais tarde, um caminho se esquece. - Os testes são tendenciosos para "caminhos felizes" O controle de qualidade e até mesmo alguns compromissos de pentest ainda se concentram em "o usuário A faz as coisas de A, o usuário B faz as coisas de B", e não em "o usuário A tenta acessar os objetos de B adivinhando os IDs".

- A automação tende a ser centrada no ponto de extremidade, não no objeto Muitos scanners tratam cada URL como um ativo separado, mas a BOLA trata de relacionamentosO mesmo endpoint, identidades diferentes, objetos diferentes.

O resultado é um fluxo constante de CVEs - incluindo CVE-2025-13526 - em que a exploração se resume a "pegue seu próprio URL, altere um número e obtenha os dados de outra pessoa".

Estratégias práticas: Como encontrar e corrigir o IDOR antes que ele se torne um CVE

Para as equipes de engenharia e segurança, a pergunta não é "O IDOR é ruim?" - todos concordamos que é. A verdadeira questão é como reduzir sistematicamente a chance de enviar um e como detectá-lo quando inevitavelmente perder algo.

1. Design para autorização em nível de objeto de forma explícita

No nível do código e da arquitetura:

- Tratar "Quem pode acessar esse objeto?" como uma pergunta de primeira classe em seu modelo de domínio.

- Implementar funções centrais como

canViewOrder(order, user)ouisAccountMember(account, user)e chamá-los sempre que um objeto for lido ou sofrer mutação. - Evite duplicar a lógica de autorização em controladores, visualizações e utilitários auxiliares.

2. Torne a autorização em nível de objeto quebrada parte de seu modelo de ameaças

Quando você projeta ou revisa um recurso:

- Identifique todos os objetos expostos por meio de IDs (pedidos, carrinhos, chats, tíquetes, documentos).

- Enumere todos os caminhos de código que leem ou gravam esses objetos.

- Para cada caminho, pergunte explicitamente: "Se eu mudar essa ID, o que me impedirá de ver os dados de outra pessoa?"

A orientação API1:2023 da OWASP e a taxonomia da CWE-639 são âncoras úteis aqui.OWASP)

3. Teste como um atacante: Vários usuários, várias sessões, mesmo endpoint

Em testes manuais:

- Use pelo menos duas contas de usuário normais (A e B), além de uma sessão "no-auth".

- Para cada ponto de extremidade que fizer referência a uma ID no caminho, na consulta, no corpo ou no cabeçalho, envie as IDs de A da sessão de B e vice-versa.

- Procure diferenças sutis nos códigos de status HTTP, tamanhos de resposta e conteúdo do corpo.

Nos testes automatizados, você quer ferramentas que possam:

- Aprenda o esquema de seus identificadores (por exemplo,

order_id,messageId, UUIDs). - Reproduza o tráfego registrado com IDs alterados em diferentes contextos de sessão.

- Sinalize os casos em que há vazamento de dados entre os limites do locatário ou do usuário.

Onde a IA se encaixa: Usando a Penligent para dimensionar a descoberta e a validação de IDOR

O IDOR e o CVE-2025-13526 também são uma boa lente para pensar sobre Teste de segurança assistido por IA.

Os aplicativos modernos são confusos:

- Vários front-ends (web, dispositivos móveis, ferramentas internas).

- Uma combinação de endpoints REST, GraphQL, WebSocket e RPC.

- Modelos de identidade complexos (usuários, locatários, organizações, "espaços de trabalho").

Tentar raciocinar manualmente sobre todas as IDs possíveis e todos os caminhos de acesso possíveis é exatamente o tipo de trabalho para o qual você quer a ajuda de máquinas.

É aí que plataformas como Penligente entrar.

Do tráfego registrado às hipóteses de IDOR

A Penligent foi criada como uma plataforma de pentest com tecnologia de IA que pode:

- Ingerir descrições de API e tráfego ao vivo

- Extraia especificações OpenAPI/Swagger, coleções Postman ou capturas de proxy.

- Use a análise baseada em LLM para identificar identificadores de objetos prováveis (

order_id,user_id,chat_idetc.) e mapeá-los para os recursos.

- Gerar planos de teste IDOR automaticamente

- Para cada endpoint candidato, sintetize casos de teste em que:

- As IDs do usuário A são reproduzidas na sessão do usuário B.

- As sessões de convidados reproduzem IDs de sessões autenticadas.

- Procure diferenças nas respostas que indiquem acesso não autorizado aos dados.

- Para cada endpoint candidato, sintetize casos de teste em que:

- Validar e documentar o impacto real

- Quando um IDOR suspeito se comporta como o CVE-2025-13526 - retornando dados de pedidos de outros usuários - a Penligent pode:

- Registre as solicitações e respostas exatas como evidência.

- Extraia os campos confidenciais expostos (nomes, e-mails, endereços).

- Gerar um relatório amigável ao desenvolvedor que vincula o comportamento ao manipulador ou controlador específico.

- Quando um IDOR suspeito se comporta como o CVE-2025-13526 - retornando dados de pedidos de outros usuários - a Penligent pode:

Em vez de os engenheiros de segurança elaborarem manualmente cada teste, eles podem se concentrar em analisar hipóteses, priorizar descobertas e trabalhar com os desenvolvedores em correções duradouras.

De CVE-2025-13526 para "Isso poderia acontecer em nossa pilha?"

O CVE-2025-13526 é um bug de plug-in do WordPress, mas o padrão se aplica igualmente a ele:

- Dashboards SaaS ("/api/v1/reports/{reportId}").

- Ferramentas administrativas internas ("/tickets/{id}/details").

- APIs máquina a máquina em microsserviços.

Um fluxo de trabalho no estilo Penligent permite que você faça uma pergunta de maior valor:

"Mostre-me todos os lugares em nossa pilha onde algo se comporta como CVE-2025-13526."

Você não está mais limitado a esperar por CVEs públicos. Você obtém um mapa interno e continuamente atualizado de possíveis IDORs - com provas, não apenas especulações.

Conclusões para as equipes de engenharia de segurança e IA

O CVE-2025-13526 é um título interessante para os feeds de vulnerabilidade desta semana, mas as lições mais profundas são mais duradouras:

- O IDOR é um cheiro de arquitetura, não apenas uma falta

seSe a lógica de autorização for dispersa e opcional, você acabará enviando um CVE-2025-13526 próprio, seja em WordPress, Python, Go ou Rust. - O BOLA deve ser tratado como um "erro de projeto", não como um caso excepcional A API1 da OWASP está no topo da lista por um motivo: é fácil não perceber e é devastadora quando vaza informações de identificação pessoal entre os locatários.OWASP)

- Os testes automatizados devem ser sensíveis a objetos, não apenas a pontos finais Não é suficiente acessar cada URL uma vez. O verdadeiro teste de IDOR significa reproduzir novamente o mesmo URL em diferente identidades com diferente IDs de objetos.

- A IA pode e deve ajudar Plataformas como a Penligent podem assumir o trabalho repetitivo de gerar casos de teste, alterar IDs e diferenciar respostas, de modo que os engenheiros humanos possam dedicar tempo à modelagem de riscos e à criação de defesas, em vez de fazer ajustes manuais

order_idem um navegador.

Se você constrói ou protege sistemas que expõem dados de usuários - e especialmente se está experimentando a automação orientada por IA em seus fluxos de trabalho de segurança - o CVE-2025-13526 é mais do que outra manchete do WordPress. É um lembrete de que O IDOR é o tipo de vulnerabilidade em que a IA mais o conhecimento humano podem mudar significativamente a situaçãotransformando a adulteração automatizada de parâmetros em uma parte deliberada, explicável e repetível de sua prática de engenharia de segurança.