Quando você lê as manchetes sobre vulnerabilidades, a injeção de XML raramente chama a atenção. Ela não tem o mesmo reconhecimento de nome que o RCE ou o SQLi, e não é tão dramática visualmente quanto uma exploração remota chamativa. Mas em muitas pilhas empresariais - endpoints SOAP, APIs XML legadas, pipelines de processamento de documentos e integrações SAML/SOAP - a injeção de XML é o modo de falha silencioso que transforma entradas confiáveis em erros lógicos.

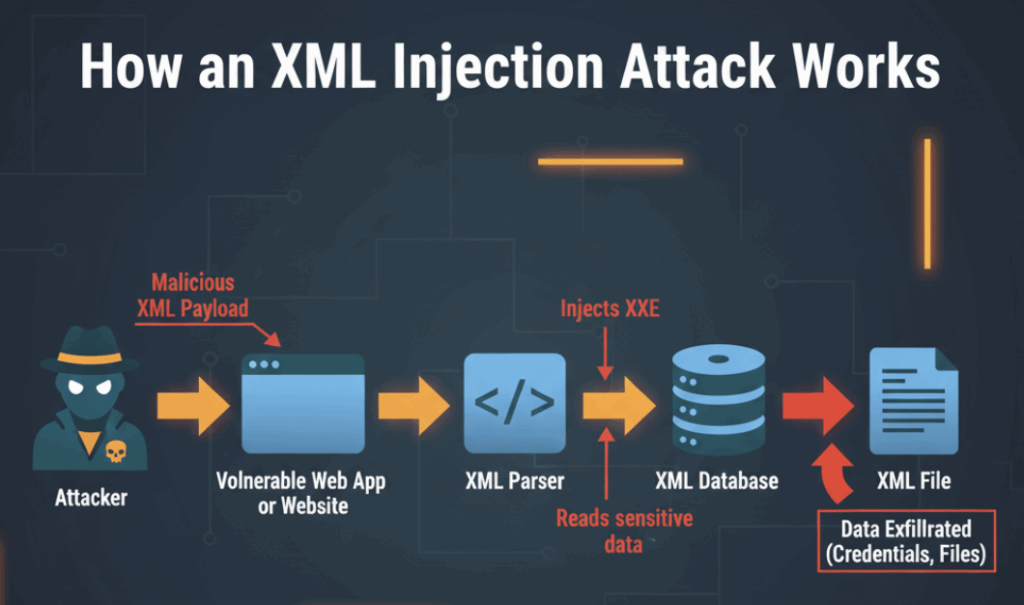

No fundo, a injeção de XML não é uma exploração única. Trata-se de uma família de comportamentos em que o XML controlado pelo invasor altera a forma como um servidor interpreta uma solicitação. Isso pode significar que uma consulta XPath retorna repentinamente registros inesperados, um analisador resolve recursos externos que você não pretendia chamar ou a expansão de entidades consome CPU e memória. Do ponto de vista de um invasor, esses são blocos de construção práticos: ler arquivos, acionar solicitações internas ou causar um caos útil. Do ponto de vista de um defensor, as mesmas peças são um mapa de navegação para corrigir as lacunas de lógica e observabilidade.

Uma pequena amostra concreta - sem dar a ninguém um manual

Você não precisa de cargas úteis sofisticadas para ver o padrão. Imagine um código no lado do servidor que cria um XPath a partir de campos de solicitação por meio de uma concatenação ingênua de strings:

// padrão vulnerável (pseudo)

userId = request.xml.user.id

role = request.xml.user.role

consulta = "doc('/db/users.xml')/users/user[id = " + userId + " e role = '" + role + "']"

result = xmlEngine.evaluate(query)

Isso parece inofensivo se userId e função são bem formadas. Mas quando você permite que a entrada do usuário controle a estrutura da consulta, você está obscurecendo o limite entre dados e lógica. A injeção de XPath é a consequência natural: uma consulta frágil pode ser manipulada para alterar as condições verdadeiras e retornar linhas que não deveriam.

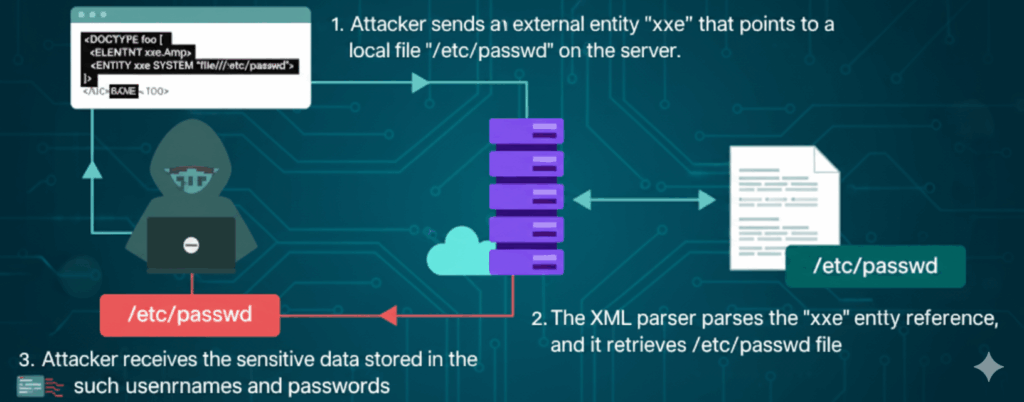

Outro eixo é o tratamento de entidades ou DTDs. Muitos mecanismos XML permitem declarações de tipo de documento, entidades e referências externas - úteis para composição legítima, mas perigosas quando ativadas para entrada não confiável. A regra defensiva é simples: se você não precisar da expansão de entidades ou do processamento de DOCTYPE, desative-os.

Por que a análise da configuração é mais importante do que as explorações arcanas

Há dois níveis para esse problema. O primeiro é o bug da lógica de negócios - passar valores não confiáveis para a lógica de consulta, modelar XML em avaliadores do tipo XPath ou XPath e presumir que "bem formado" significa "seguro". Isso pode ser corrigido pelo design: validar, canonizar e separar os dados das consultas.

O segundo é o comportamento do analisador. Os analisadores de XML são avançados; eles podem buscar o conteúdo de arquivos, fazer solicitações HTTP ou expandir entidades aninhadas que ocupam muito espaço na memória. Esses recursos são bons em contextos controlados, mas desastrosos quando são aceitas entradas públicas. Portanto, a defesa prática é a proteção do analisador e a telemetria comportamental.

Contramedidas práticas e fáceis de usar pelo engenheiro (com exemplo)

Você não precisa banir o XML para ficar seguro. Você precisa de três mudanças habituais:

1) Limitar a capacidade do analisador. Na maioria das linguagens, você pode desativar o processamento de entidades externas e DOCTYPE. Por exemplo, em Java (pseudo-API):

DocumentBuilderFactory dbf = DocumentBuilderFactory.newInstance();

dbf.setFeature("", true);

dbf.setFeature("", false);

dbf.setFeature("", false);

Ou em Python com defusedxml (use uma biblioteca que tenha como padrão o comportamento seguro):

from defusedxml.ElementTree import fromstring

tree = fromstring(untrusted_xml)

2) Validar e canonizar. Se o seu endpoint precisar apenas de um pequeno conjunto de tags, valide com base em um XSD ou rejeite DOCTYPEs inesperados. Prefira a análise em estruturas de dados e o uso de acesso parametrizado em vez de criar consultas por concatenação de strings.

3) Instrumento e alerta. Adicione ganchos que observem sinais estranhos: exceções do analisador que fazem referência a DOCTYPE/ENTITY, DNS/HTTP de saída repentina do serviço de análise ou operações de abertura de arquivo iniciadas durante a análise. Esses sinais são muito mais acionáveis do que qualquer lista de regras estáticas.

Sinais detectáveis que realmente ajudam os defensores

Ao ajustar o monitoramento, procure comportamentos reais, não assinaturas textuais frágeis:

- Chamadas de DNS ou HTTP de saída originadas do seu processo de analisador.

- Tentativas de acesso a arquivos em caminhos locais que ocorrem durante o tratamento de XML.

- Rastreamentos de exceção do analisador mencionando DOCTYPE ou resolução de entidade externa.

- Respostas que, de repente, incluem campos ou dados somente internos (indicando XPath ou manipulação de consulta).

- Picos incomuns de CPU/memória no código de análise sob carga normal.

Essas são as coisas sobre as quais você pode alertar e fazer a triagem rapidamente.

Como praticar sem ser imprudente

Se quiser fazer experimentos - verificar as regras de detecção, confirmar que o endurecimento do analisador funciona ou treinar em um desafio no estilo CTF - faça isso somente em laboratórios controlados. Não envie XML malformado para a produção. Em vez disso, use VMs isoladas, intervalos de laboratório comprováveis ou ferramentas que gerem higiênico, não explorador casos de teste.

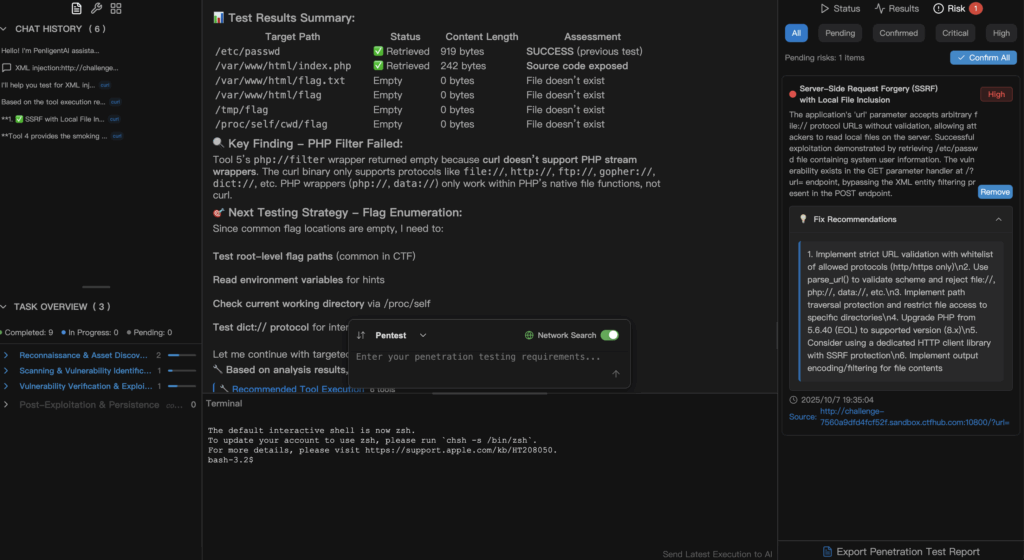

Fluxo de trabalho em linguagem natural - Penligent no circuito

É aqui que a automação prática compensa. Você não precisa codificar manualmente dezenas de testes apenas para validar as configurações do analisador ou a lógica de detecção. Com uma ferramenta de pentest orientada por linguagem natural, como o PenligenteNa linguagem cotidiana, o fluxo se parece com isso:

"Verifique se há riscos de injeção de XML em nossos pontos de extremidade SOAP de teste. Use somente sondas seguras, colete exceções do analisador, eventos de acesso a arquivos e quaisquer retornos de chamada DNS/HTTP de saída. Produza etapas de fortalecimento priorizadas."

A Penligent transforma essa frase em verificações direcionadas e higienizadas em seu ambiente de teste autorizado. Ele executa casos de teste focados (não cadeias de exploração ao vivo), coleta telemetria (erros de analisador, registros de acesso a arquivos, retornos de chamada de DNS), correlaciona evidências e retorna uma lista de verificação de correção concisa. Para os jogadores de CTF, a vantagem é a velocidade: você pode validar uma hipótese e saber se a sua detecção teria disparado - e depois iterar - sem escrever scripts de shell ou criar dezenas de arquivos de carga útil.

Pensamento final

A injeção de XML parece pouco espetacular em uma tabela de classificação de vulnerabilidades, mas seu verdadeiro poder é furtivo. Ela explora suposições - que a camada de dados é inofensiva, que o analisador se comporta "como esperado", que o monitoramento detectará falhas óbvias. Para corrigi-lo, não se trata tanto de um patch mágico, mas sim de higiene de design: minimizar o privilégio do analisador, separar os dados da lógica, validar agressivamente e instrumentar os sinais que importam. As ferramentas que convertem a intenção da linguagem natural em execuções de validação seguras eliminam o trabalho pesado e permitem que as equipes se concentrem na correção e no aprendizado - que é exatamente o objetivo da automação defensiva moderna.