Por que "java pdf exploit" continua em alta

"Exploração de PDF em Java" é um termo de pesquisa abrangente que as pessoas usam quando estão preocupadas com PDFs maliciosos que acionam vulnerabilidades em Leitores de PDF ou abuso Recursos Java/JavaScript no pipeline de documentos. Os PDFs podem apresentar riscos por vários ângulos: JavaScript incorporado, bugs de analisador em leitores ou geradores de PDF inseguros que ingerem entradas controladas por invasores. Os pesquisadores têm documentado esses problemas há anos - desde Ataques a PDFs baseados em JavaScript e entrega de kits de exploração para os recentes abusos de renderização e geradores. Intigriti+4SentinelOne

Resumindo: mesmo que o PDF não tenha sido projetado para executar códigos arbitrários, falhas de implementação em leitores e ecossistemas comuns o tornaram uma isca confiável em intrusões reais. Notas históricas e registros de ameaças de fornecedores e laboratórios confirmam esse padrão.

O que os atacantes tentam versus o que os defensores precisam

Os atacantes adoram PDFs porque um único anexo pode combinar engenharia social com Erros de análise no lado do cliente. Eles escondem cargas úteis com ofuscação/codificação, alavancagem Ações de JavaScriptou explorar discrepâncias no analisador em aplicativos e navegadores. Os defensores, no entanto, não precisam de código de exploração; eles precisam de validação segura:

- reconhecer sinais (geração inesperada de processos Java, acesso suspeito ao sistema de arquivos, retornos de chamada de rede estranhos);

- reproduzir o comportamento de forma controlada;

- navio correções priorizadas (Veja análises recentes e clássicas sobre PDFs maliciosos e detecção). SentinelOne+1

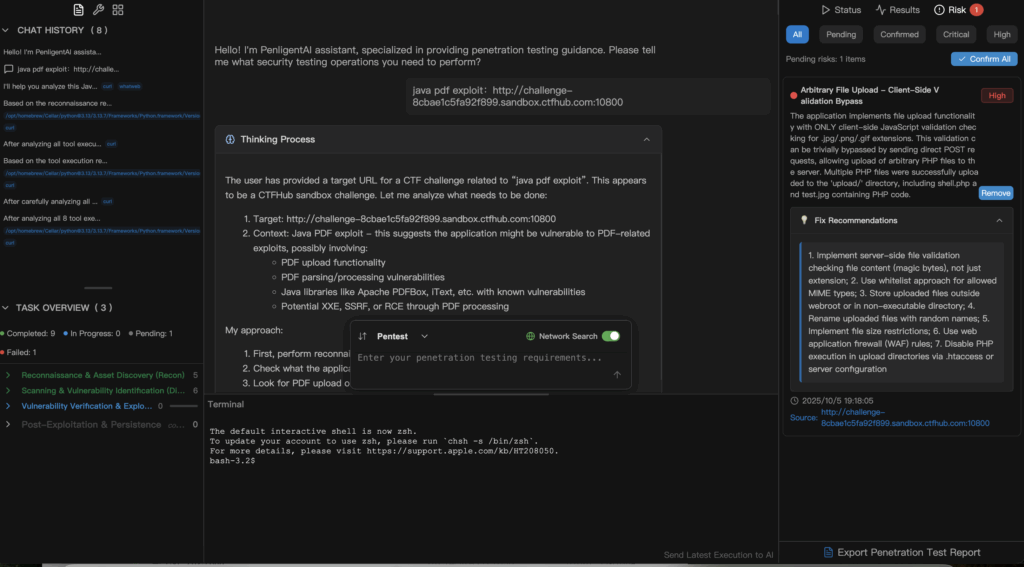

Uma demonstração defensiva: validação de linguagem natural no Penligent

Veja como as equipes podem demonstrar o risco com segurança-com sem linha de comando e sem scripts:

Etapa 1 - Prompt, em inglês simples

"Verifique o endpoint do meu laboratório em busca de padrões de exploração de Java pdf. Use somente diagnósticos seguros. Sinalize a atividade anormal do processo Java, ações suspeitas de PDF e quaisquer retornos de chamada de rede."

Etapa 2 - A Penligent transforma o prompt em um teste higienizado

A Penligent orquestra sondas controladas em relação a uma imagem de laboratório, simulando caminhos de manipulação de PDF sem executando código de exploração real. Ele observa os mesmos indicadores que os pesquisadores destacam (ações JS, anomalias do analisador, peculiaridades do gerador) e correlaciona sinais em tempo real. 2PortSwigger+2

Etapa 3 - Resultado acionável

Você recebe orientação clara e priorizada para a correção:

- alvos de patches e versões (endurecimento do leitor/SO);

- desativar os riscos PDF JavaScript quando possível;

- apertar controles de entrada em geradores de PDF;

- adicionar detecções para processo/arquivo/rede comportamentos comumente vistos em PDFs mal-intencionados. (Os artigos de fornecedores e laboratórios recomendam consistentemente a aplicação de patches nos leitores e a desativação de recursos de risco). Microsoft

Dessa forma, você transforma um título assustador em validação repetível-sem cargas úteis arriscadas, apenas sinais defensáveis e correções rápidas.

Lista de verificação prática de proteção

- Leitores de patches e sistema operacional (rastreie CVEs para o Acrobat/Reader e suas bibliotecas de PDF). CVE

- Desativar o JavaScript do PDF se os negócios permitirem; audite as ações de "abrir/iniciar". CISA

- Endurecer geradores de PDF (higienização de entradas controladas pelo usuário; teste de abuso de SSRF/templating). Intigriti

- Detectar anomalias (processos Java gerados por leitores, saída inesperada da rede, gravações estranhas em arquivos). Médio+1

- Educar os usuários (PDFs não confiáveis continuam sendo um dos principais vetores de phishing; desative a abertura automática). Relatórios recentes mostram que as campanhas baseadas em PDF ainda estão evoluindo. Thoughtworks

Experimente você mesmo (prompts de linguagem natural para a Penligent)

- "Execute uma validação segura de exploração de Java pdf em minha VM de teste. Sem cargas úteis reais; colete sinais de processo/arquivo/rede e proponha correções."

- "Auditar os pontos de extremidade do nosso gerador de PDF quanto a riscos de injeção/SSRF e produzir um plano de mitigação." Intigriti

- "Verifique se as configurações e versões do Adobe Reader nos pontos de extremidade reduzem a exposição a problemas conhecidos de PDF JS." CISA