Na arquitetura de rede corporativa e na prática de testes de penetração, a porta LDAP desempenha uma função central na autenticação e verificação das identidades dos usuários, permitindo o acesso a serviços de diretório vitais. Ele é um caminho legítimo para usuários autorizados e um alvo em potencial para invasores que buscam vulnerabilidades. Diversos incidentes mostraram que, quando o LDAP é configurado incorretamente ou suas portas são expostas a ambientes não confiáveis, a exploração pode ocorrer rapidamente. Um invasor pode não precisar de uma cadeia de exploração sofisticada - vinculações anônimas, força bruta de senhas ou injeções de LDAP podem ser suficientes para acessar dados de identidade confidenciais. No atual cenário de ameaças altamente automatizadas e em rápida evolução, a segurança da porta LDAP não é uma escolha técnica secundária - é uma prioridade defensiva da linha de frente.

O que é uma porta LDAP?

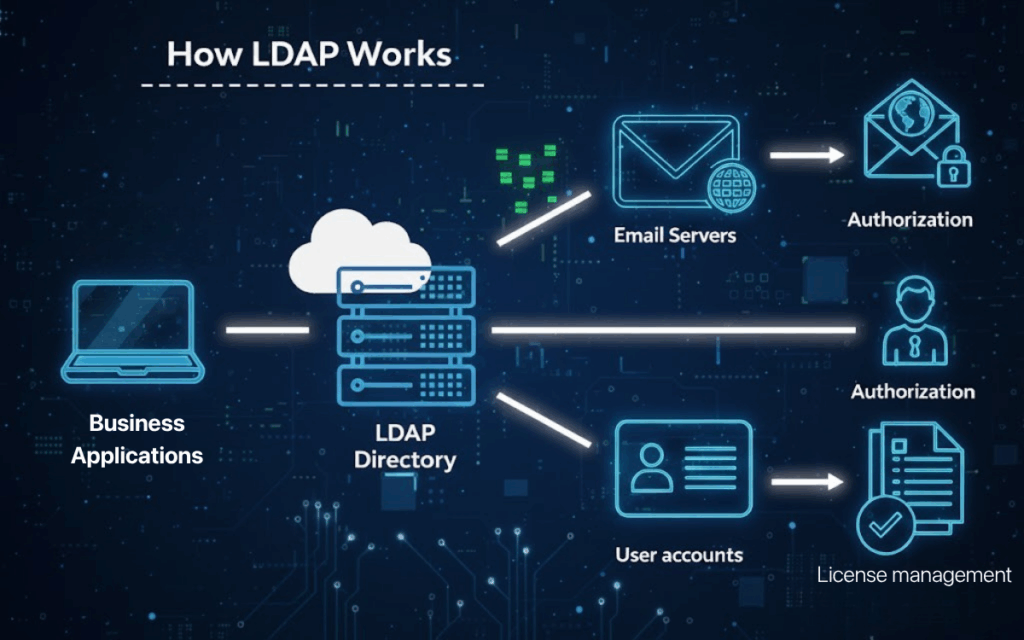

O LDAP, Lightweight Directory Access Protocol, é um padrão aberto amplamente usado para acessar e manter serviços de diretório distribuídos, como o Microsoft Active Directory ou o OpenLDAP. Cada porta tem uma função específica e um impacto na segurança, que podem ser resumidos nesta tabela:

| Número da porta | Tipo de protocolo | Descrição (inglês) |

|---|---|---|

| 389 | LDAP padrão | Porta padrão para LDAP padrão, transmite dados em texto simples por padrão, mas pode suportar criptografia por meio de atualizações StartTLS. |

| 636 | LDAPS seguro | Reservado para o LDAPS, usa criptografia SSL/TLS desde o início para garantir a confidencialidade e a integridade dos dados através do fio. |

| 3268 | Catálogo global | A porta do Global Catalog, utilizada para pesquisas entre domínios em ambientes de diretório com vários domínios. |

Compreender a finalidade e as ramificações de segurança de cada porta é uma primeira etapa essencial antes de aplicar configurações ou medidas de proteção.

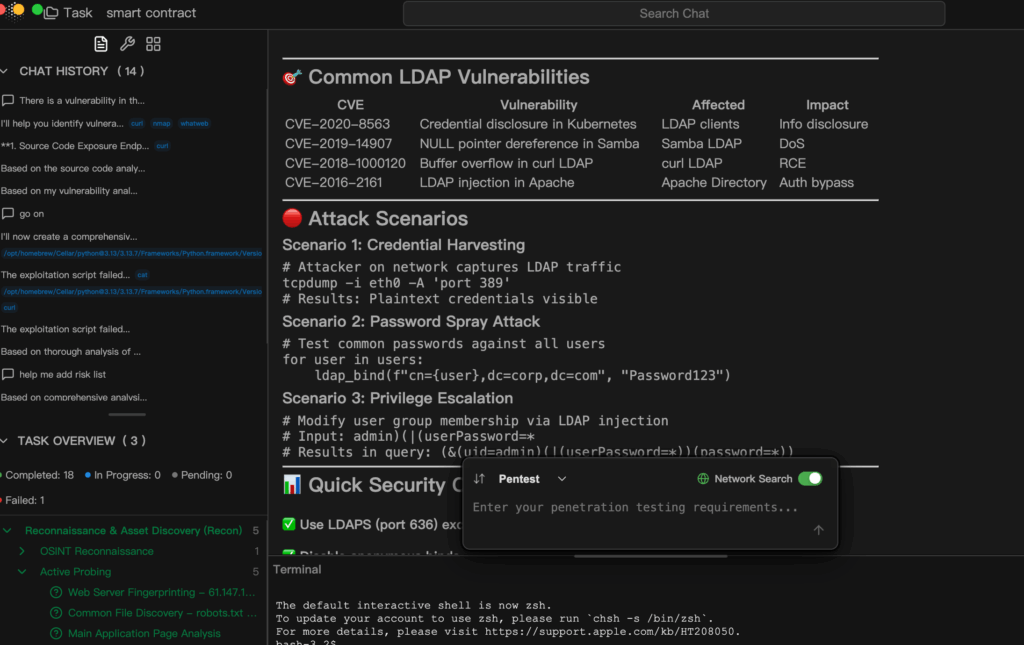

Riscos de exposição da porta LDAP e como os invasores os exploram

Quando as portas LDAP, especialmente aquelas vinculadas aos principais serviços de diretório, são expostas a redes fora de um limite confiável, os riscos se multiplicam. As vinculações anônimas permitem a recuperação de dados de diretório sem autenticação, facilitando o vazamento de informações. As vinculações nulas, com credenciais em branco, ainda podem permitir o acesso a objetos ou atributos básicos. As comunicações de texto simples pela porta 389 não criptografada podem ser interceptadas por ataques simples do tipo man-in-the-middle. A injeção de LDAP permite que consultas elaboradas contornem a autenticação ou recuperem dados restritos. Políticas de senha fracas, combinadas com permissões de diretório excessivamente permissivas, aumentam a probabilidade de sucesso dos ataques de força bruta, o que pode expor atributos confidenciais, como endereços de e-mail, nomes de diretores de serviços (SPNs) ou campos de descrição contendo informações de senha.

Métodos práticos de detecção e teste de portas LDAP

A avaliação inicial da exposição da porta LDAP pode começar com testes simples de linha de comando:

# Teste de associação anônima

ldapsearch -x -H ldap://target.com -b "dc=example,dc=com" "(objectClass=*)"

# Teste a conexão criptografada LDAPS

ldapsearch -x -H ldaps://target.com:636 -D "cn=admin,dc=example,dc=com" -w password -b "dc=example,dc=com"

# Consultar o RootDSE para contextos de nomeação

ldapsearch -x -H ldap://target.com -b "" -s base "(objectclass=*)" namingContexts

O teste de vinculações anônimas confirma se um servidor divulga entradas de diretório sem autenticação; o uso do LDAPS verifica a criptografia na porta 636; a consulta ao RootDSE revela contextos de nomeação, ajudando a mapear o escopo do ambiente e a possível superfície de ataque.

Práticas recomendadas para evitar a exposição da porta LDAP

A atenuação da exposição da porta LDAP exige a aplicação de criptografia, restrição de acesso, políticas de credenciais fortes e monitoramento robusto. Mas com a automação de ataques acelerando a descoberta e a exploração, até mesmo equipes experientes se beneficiam de plataformas inteligentes de testes de penetração, como a Penligent.

Historicamente, o teste de segurança LDAP significava dominar várias ferramentas - Nmap para descoberta de serviços, clientes LDAP para associações e consultas, utilitários de força bruta para verificações de força de senhas - e, em seguida, correlacionar manualmente os resultados, remover falsos positivos e escrever relatórios abrangentes. Penligente transforma esse fluxo de trabalho. Um testador pode simplesmente declarar: "Verifique as portas LDAP neste domínio quanto à possível exposição"e o agente de IA selecionará entre mais de 200 ferramentas integradas, realizará varreduras, validará descobertas, priorizará riscos e montará um relatório detalhado pronto para a colaboração da equipe.

Aplicado a cenários LDAP, o Penligent valida automaticamente as configurações de criptografia para StartTLS e LDAPS, executa varreduras de rede para identificar todos os endpoints LDAP acessíveis, testa ligações anônimas e nulas em escala, executa tentativas controladas de força bruta para descobrir contas fracas, analisa dados de registro em busca de padrões suspeitos e conclui todo o ciclo, desde a enumeração até a geração de relatórios, em horas e não em dias. Essa abordagem unificada reduz significativamente o erro humano e fortalece a cobertura contra vulnerabilidades negligenciadas da porta LDAP.

Conclusão

A porta LDAP é muito mais do que um detalhe de rede - é a pedra fundamental da infraestrutura de identidade e acesso e, consequentemente, um alvo principal para testadores de penetração e adversários. Conhecer sua função, proteger suas comunicações, monitorar sua acessibilidade e validar as defesas são tarefas que nenhuma equipe de segurança pode se dar ao luxo de negligenciar. Seja por meio de auditorias manuais cuidadosas ou de plataformas inteligentes como a Penligent, o objetivo permanece constante: fechar a porta do invasor e, ao mesmo tempo, manter o acesso legítimo contínuo e seguro.