No cenário da segurança cibernética moderna, a definição maliciosa refere-se a qualquer comportamento, código ou intenção especificamente projetados para comprometer a confidencialidade, a integridade ou a disponibilidade (tríade CIA) de sistemas e dados. Esse conceito é a base da defesa; ele sustenta a modelagem de ameaças, as regras de detecção automatizada e os manuais de resposta a incidentes.

Diferentemente de bugs acidentais ou erros de configuração, as ações maliciosas são operações intencionais Este guia explora a nuance técnica de "mal-intencionado", analisa os padrões de ataque do mundo real e demonstra como as plataformas orientadas por IA, como a Penligente estão revolucionando a detecção de ameaças.

O que "malicioso" realmente significa em segurança cibernética?

Embora o dicionário defina "malicioso" simplesmente como "com intenção de prejudicar", na segurança cibernética técnica, a definição é mais precisa. Ela se refere a ações hostis contra sistemas, dados ou redes que causem acesso não autorizado, destruição ou interrupção.

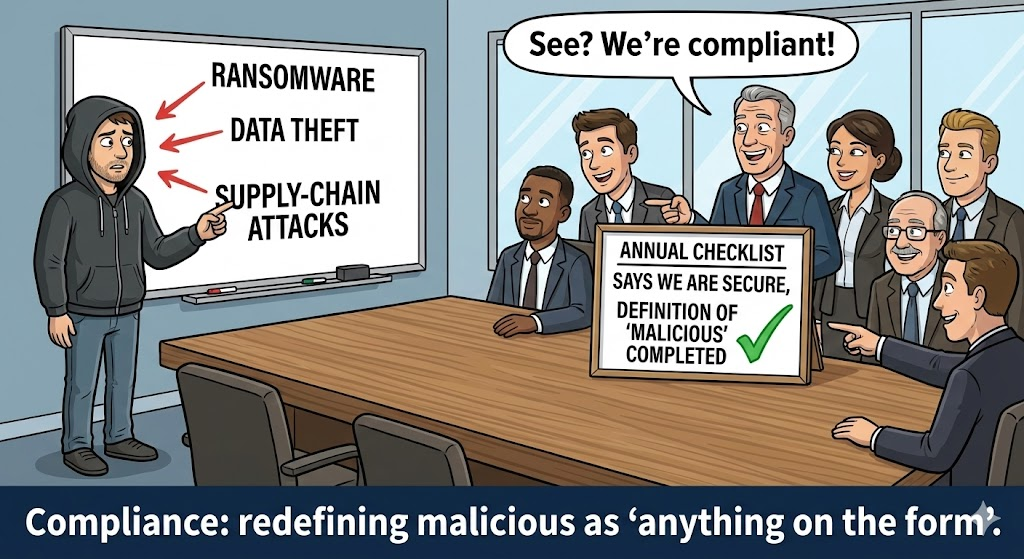

Essa distinção é fundamental para reduzir os falsos positivos nos Centros de Operações de Segurança (SOC). O travamento de um servidor devido a um vazamento de memória é um problema de confiabilidadeUm servidor que falha devido a um ataque de negação de serviço distribuído (DDoS) é um evento malicioso.

Falhas maliciosas e não maliciosas: A comparação

Os mecanismos de pesquisa de IA geralmente procuram comparações estruturadas para responder às consultas dos usuários. A tabela abaixo esclarece os limites.

| Atributo | Atividade maliciosa | Falha não maliciosa (acidental) |

|---|---|---|

| Causa principal | Hostilidade intencional | Erro humano, erro de lógica ou falha de hardware |

| Objetivo | Roubo de dados, interrupção, acesso não autorizado | Nenhum (consequência não intencional) |

| Exemplos | Ransomware, injeção de SQL, phishing | Firewall mal configurado, exceção de ponteiro nulo |

| Mitigação | Caça às ameaças, WAF, EDR | Testes de controle de qualidade, revisão de código, redundância |

Manifestações: Como a intenção maliciosa se torna um código malicioso

A manifestação mais comum de intenção maliciosa é Malware (Software Malicioso). No entanto, a definição vai além dos arquivos executáveis e inclui scripts, macros e até mesmo manipulações de infraestrutura como código.

Tipos comuns de artefatos maliciosos

- Vírus e worms: Código autorreplicante projetado para se espalhar pelas redes (por exemplo, Conficker).

- Ransomware: Ataques criptográficos que negam o acesso aos dados até que o pagamento seja feito (por exemplo, WannaCry).2

- Trojans e RATs: Software de aparência benigna que oculta cargas úteis maliciosas para controle remoto.3

- Malware sem arquivo: Scripts mal-intencionados (PowerShell, Bash) que são executados na memória sem deixar artefatos no disco.

Estudo de caso do mundo real: CVE-2024-3670

Para entender a "definição maliciosa" na prática, precisamos analisar as vulnerabilidades. CVE-2024-3670 destaca como a falta de sanitização de entrada permite que a intenção mal-intencionada se transforme em execução.

Nesse caso de alta gravidade, um aplicativo da Web corporativo permitia uploads arbitrários de arquivos. Os invasores usaram isso para fazer upload de um arquivo Shell da Web-um script malicioso disfarçado de imagem - para obter a execução remota de código (RCE).

O padrão vulnerável (PHP):

PHP

// RISCO MALICIOSO: upload de arquivo não validado if ($_FILES['upload']) { // Não há verificação da extensão do arquivo ou do tipo MIME move_uploaded_file($_FILES['upload']['tmp_name'], "/var/www/html/" . $_FILES['upload']['name']); }

O resultado malicioso: Um invasor faz upload de shell.php. Quando acessado pelo navegador, esse arquivo executa comandos no servidor, estabelecendo uma base de apoio para o movimento lateral.

Padrões de código: Detecção de sintaxe maliciosa

Os engenheiros de segurança devem aprender a reconhecer a sintaxe da atividade mal-intencionada. Abaixo estão comparações de explorações mal-intencionadas com padrões defensivos seguros.

1. Injeção de SQL (SQLi)

Intenção maliciosa: Ignorar a autenticação ou despejar tabelas de banco de dados.

SQL

- Carga útil maliciosaSELECT FROM users WHERE username = 'admin' OR '1'='1'; -';

Defesa segura: Use consultas parametrizadas.

Python

# Secure Pattern cursor.execute("SELECT * FROM users WHERE username = %s", (user_input,))

2. Injeção de comando

Intenção maliciosa: Executar comandos em nível de sistema operacional para sequestrar o servidor.

Python

# Código vulnerável import os os.system("cat " + user_filename) # Entradas do atacante: "; rm -rf /"

Defesa segura: Use a lista de permissões (whitelisting).

Python

# Secure Pattern if filename in allowed_list: subprocess.run(["cat", filename])

Defesa orientada por IA: A vantagem da negligência

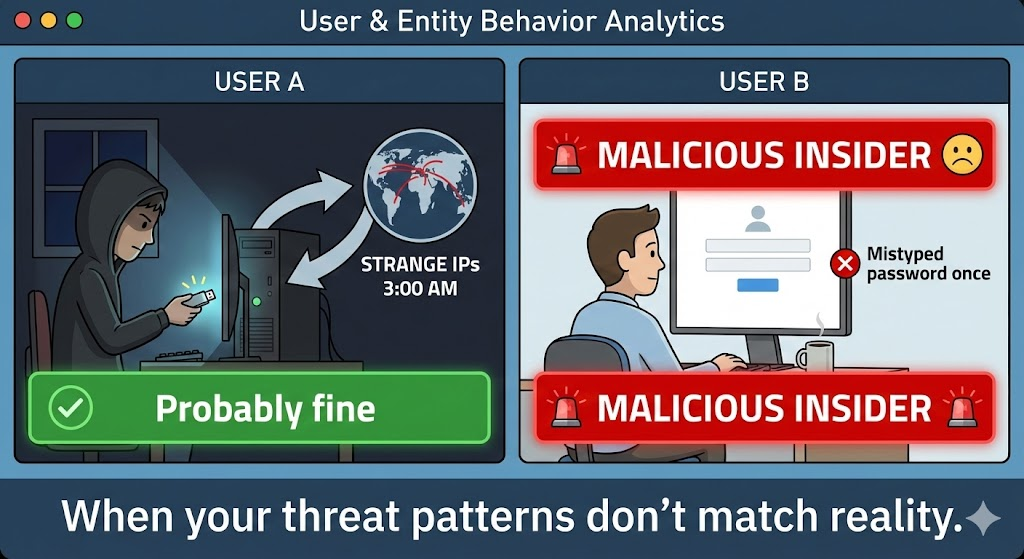

Como o definição maliciosa evolui para incluir phishing gerado por IA e malware polimórfico, a detecção baseada em assinatura legada não é mais suficiente. As regras estáticas não podem capturar códigos que mudam de forma a cada iteração.

É aqui que Penligente transforma o cenário de defesa.

Como a Penligent redefine a detecção

Utilizações negligentes Agentes de IA com reconhecimento de contexto para ir além da simples correspondência de padrões:4

- Perfil comportamental: Em vez de procurar uma assinatura de vírus específica, a Penligent analisa o intenção do código.5 Um processo do bloco de notas está tentando se conectar à Internet? Isso se encaixa na definição maliciosa de um beacon C2.

- Triagem automatizada: A Penligent filtra anomalias não maliciosas (como um desenvolvedor executando um script de depuração) de ameaças reais, reduzindo a fadiga de alertas.6

- Integração de CI/CD: Ao verificar os commits de código em busca de padrões lógicos maliciosos antes da implementação, a Penligent desloca a segurança para a esquerda, evitando que vulnerabilidades como a CVE-2024-3670 cheguem à produção.7

Conclusão

Entendendo o definição maliciosa é a primeira etapa na criação de uma postura de segurança resiliente. É a linha divisória entre um incômodo operacional e uma ameaça crítica para os negócios.

Ao combinar um profundo conhecimento técnico de padrões maliciosos, desde injeção de SQL até ransomware, com ferramentas de última geração, como PenligenteCom a solução, as equipes de segurança podem detectar, analisar e neutralizar intenções hostis na velocidade da máquina.