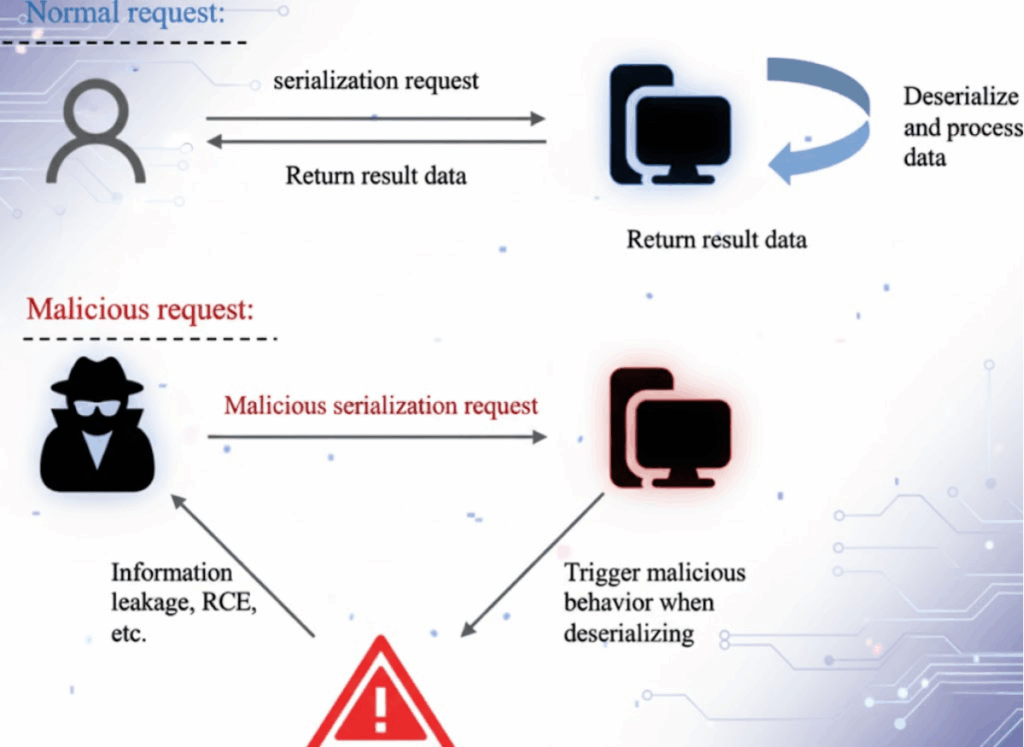

Na segurança cibernética, a desserialização é muito mais do que uma tarefa rotineira de programação - geralmente é um vetor de ataque oculto. Embora sua finalidade principal seja restaurar dados em objetos, sem validação e filtragem rigorosas de entrada, os invasores podem aproveitar cargas úteis cuidadosamente elaboradas para executar códigos remotos, ignorar autorizações ou até mesmo assumir o controle total do sistema.

Esses riscos não são descobertos apenas durante o teste de penetração manual tradicional, mas também aparecem com frequência em ferramentas de varredura automatizadas, plataformas de pesquisa de vulnerabilidades e sistemas de análise de ameaças com tecnologia de IA, tornando esse processo uma preocupação de alta prioridade para as equipes de segurança modernas.

Exemplo de código - desserialização insegura

// ⚠️ Exemplo de desserialização inseguraObjectInputStream in = new ObjectInputStream(new FileInputStream("payload.bin"));

Object obj = in.readObject();// Isso poderia executar código malicioso a partir da carga útil

in.close();

Como a desserialização funciona nos sistemas?

A serialização converte objetos complexos em formatos como JSON, XML ou fluxos binários para facilitar o armazenamento ou a transferência. A desserialização reverte o processo, reconstruindo os dados de volta em objetos prontos para o programa.

Na computação distribuída, na interação de APIs e na persistência de dados, a desserialização é onipresente. Essa onipresença atrai os invasores: quando a fonte de dados não é confiável, a lógica mal-intencionada pode ser introduzida durante a reconstrução, levando a graves ameaças à segurança.

Por que ocorrem as vulnerabilidades de desserialização e como elas geralmente são criadas?

Essas falhas geralmente resultam da combinação de vários pontos fracos. Por exemplo, os aplicativos podem desserializar diretamente os fluxos binários da entrada do usuário sem validação; a linguagem padrão ou os mecanismos de estrutura podem permitir o carregamento irrestrito de classes; e as auditorias de segurança durante o desenvolvimento podem não avaliar adequadamente os processos de serialização. Juntos, esses pontos fracos criam aberturas que os invasores podem usar.

Como os invasores exploram as vulnerabilidades de desserialização nos testes de penetração para obter controle?

Durante os testes de penetração, os invasores geralmente criam cargas úteis de objetos mal-intencionados para que, quando o sistema os desserializar, o código incorporado seja executado.

Eles podem usar ferramentas como o YSoSerial para gerar esses payloads, permitindo a execução remota de código, ou reconstruir objetos de usuário de alto privilégio, ignorando os mecanismos de autenticação.

Exemplo de comando - Geração de carga útil maliciosa

java -jar ysoserial.jar CommonsCollections1 "calc.exe" > payload.bin

Exemplo de execução Java

ObjectInputStream in = new ObjectInputStream(new FileInputStream("payload.bin"));

Objeto obj = in.readObject();// Executa o calc.exe

Como as vulnerabilidades de desserialização podem ser identificadas e verificadas nos testes de segurança?

Os profissionais de segurança geralmente combinam testes manuais, nos quais criam entradas suspeitas e observam o comportamento do sistema, com ferramentas automatizadas como Suíte para arrotos plug-ins e YSoSerial para localizar rapidamente os possíveis pontos fracos.

As configurações avançadas podem empregar modelos baseados em IA para analisar padrões de tráfego de desserialização, detectando possíveis assinaturas de ataque.

Exemplo em Python - Análise de tráfego baseada em IA

import joblib

import numpy as np

model = joblib.load("deserialize_detector.pkl")

sample_data = np.array([feature_vector])

previsão = model.predict(sample_data)

se a previsão == 1:

print("⚠️ Suspicious Deserialization Detected")

Que medidas os desenvolvedores e as equipes de segurança devem tomar para se defender contra ataques de desserialização?

Para se defender efetivamente contra ataques de desserialização, os desenvolvedores e as equipes de segurança devem primeiro adotar a mentalidade de segurança que cada parte dos dados de entrada pode não ser confiávelindependentemente de sua fonte ou formato aparente. Essa conscientização é fundamental porque dados não confiáveis ou insuficientemente higienizados podem, durante o processo de desserialização, ser reconstruídos em objetos que contêm lógica maliciosa, expondo diretamente o aplicativo a ameaças graves, como execução remota de código ou escalonamento de privilégios.

Uma estratégia de defesa robusta deve começar com uma validação de entrada rigorosa, garantindo que todos os dados sujeitos à desserialização passem por verificações completas de consistência estrutural, intervalos de valores permitidos e conformidade com os formatos esperados. As equipes de desenvolvimento devem evitar confiar nos mecanismos de desserialização padrão da linguagem nativa ou da estrutura, pois eles costumam ser excessivamente permissivos e carentes de proteções robustas, bibliotecas ou estruturas de serialização seguras com controles de segurança explícitos devem ser preferidos. Além disso, é altamente recomendável aplicar uma política rigorosa de lista branca de classes: ao restringir o processo de desserialização a um conjunto predefinido de tipos de objetos seguros, o risco de carregar involuntariamente classes maliciosas ou desconhecidas pode ser bastante reduzido.

Além das proteções implementadas no nível do código, as verificações de segurança da desserialização devem ser integradas ao sistema mais amplo de DevSecOps para garantir que façam parte da integração contínua e dos ciclos de implementação, em vez de serem introduzidos apenas como uma reflexão tardia antes do lançamento da produção. Essa integração permite que as vulnerabilidades sejam detectadas e tratadas no início do ciclo de vida do desenvolvimento, minimizando os custos e o impacto da correção. Além disso, o registro detalhado e a detecção de anomalias devem acompanhar todas as operações de desserialização para que qualquer atividade irregular, como tentativas de instanciar classes não permitidas ou caminhos de execução inesperados, possa acionar alertas imediatos e investigações de segurança imediatas.

Quando essas medidas são aplicadas de forma consistente e apoiadas pelo treinamento contínuo dos desenvolvedores em práticas de codificação segura, as organizações podem reduzir substancialmente os riscos associados à desserialização, transformando o que historicamente tem sido um vetor de ataque frequente e de alto impacto em um aspecto controlado e gerenciável do design seguro de aplicativos.

Exemplo em Java - desserialização segura

ObjectMapper mapper = new ObjectMapper();

Class allowedType = MySafeClass.class;

FileInputStream fis = new FileInputStream("safeData.json");

Objeto obj = mapper.readValue(fis, allowedType);

fis.close();

Como a segurança da desserialização evoluirá no futuro e qual será o papel da IA?

O futuro da segurança da desserialização girará cada vez mais em torno de agentes inteligentes capazes de Compreensão, decisão e execução tarefas de segurança.

Penligente é um excelente exemplo: é o primeiro Agentic AI Hacker do mundo, capaz de lidar com todo o processo de teste de penetração para vulnerabilidades de desserialização a partir de solicitações de linguagem natural.

Aproveitando mais de 200 ferramentas integradas (como Nmap, Burp, Nuclei e YSoSerial), o Penligent não apenas executa varreduras, mas pensa como um profissional de segurança: validando vulnerabilidades, filtrando falsos positivos.