O incidente do Change Healthcare é agora um ponto de referência para uma nova categoria de risco na área da saúde: não apenas uma "violação de dados" e não apenas um "evento de ransomware", mas uma interrupção sistêmica que interrompeu os fluxos de trabalho administrativos e financeiros que mantêm o atendimento em andamento.

No início de 2024, a Change Healthcare (uma subsidiária do UnitedHealth Group) sofreu um ataque de ransomware que interrompeu os pedidos de reembolso e outras transações de saúde em escala nacional. A American Hospital Association (AHA) documentou um amplo impacto posterior nos hospitais, incluindo o impacto direto no atendimento ao paciente e uma grande interrupção financeira. (Associação Americana de Hospitais)

O que manteve a história viva até 2025 não foi apenas a interrupção operacional. Foi o escopo da violação. O Escritório de Direitos Civis (OCR) do HHS afirma que a Change Healthcare notificou o OCR em 31 de julho de 2025 que aproximadamente 192,7 milhões de pessoas foram afetados. Mais tarde, a Reuters informou o mesmo número que o total atualizado mostrado pelos dados do HHS. (HHS)

Este artigo se concentra em fatos confirmados e lições práticas de defesa - como uma falha de um único fornecedor se transformou em uma interrupção nacional, quais sinais de segurança eram mais importantes e como as organizações de saúde podem reduzir o raio de explosão do próximo incidente.

O que aconteceu em inglês simples

Em fevereiro de 2024, o Change Healthcare sofreu uma invasão de ransomware que o forçou a deixar os sistemas off-line, o que interrompeu o processamento de pedidos de reembolso e as transações de saúde relacionadas nos Estados Unidos. Os resultados da pesquisa da AHA divulgados em março de 2024 descreveram impactos financeiros e de atendimento ao paciente generalizados nos hospitais que responderam à interrupção. (Associação Americana de Hospitais)

Posteriormente, o incidente se transformou em uma das maiores exposições de dados de saúde já registradas. As perguntas frequentes sobre o incidente da Change Healthcare do OCR afirmam que a Change Healthcare notificou o OCR em 31 de julho de 2025 de que aproximadamente 192,7 milhões de indivíduos foram afetados. (HHS)

Uma linha do tempo que pode ser usada em um baralho de quadros

Fevereiro de 2024 - Divulgação e interrupção operacional

Relatórios públicos descrevem um ataque de ransomware que interrompeu os principais fluxos de trabalho de transações e criou uma interrupção significativa para provedores e pacientes. A reportagem da Reuters observa a atribuição ao grupo de ransomware ALPHV/BlackCat e descreve o impacto operacional no processamento de pedidos de reembolso. (Reuters)

9 a 12 de março de 2024 - Impacto do hospital medido

A AHA realizou uma pesquisa com hospitais dos EUA e publicou resultados que indicam um amplo custo operacional e financeiro. A AHA informou que 94% de hospitais sofreram impacto financeiro e que a interrupção gerou soluções caras e de trabalho intensivo. (Associação Americana de Hospitais)

Maio a junho de 2024 - Detalhes de identidade e acesso remoto vêm à tona

O testemunho preparado para uma audiência do Comitê de Finanças do Senado afirma que em 12 de fevereiro de 2024Na ocasião, os criminosos usaram credenciais comprometidas para acessar um portal Citrix do Change Healthcare usado para acesso remoto. (Comitê de Finanças do Senado)

Separadamente, uma postagem da House Energy & Commerce resumindo o testemunho enfatiza que um sistema crítico não tinha a autenticação multifatorial ativada. (Comitê de Energia e Comércio da Câmara)

24 de janeiro de 2025 - 190 milhões de afetados relatados (Reuters)

A Reuters informou que a UnitedHealth confirmou que a violação afetou as informações pessoais de aproximadamente 190 milhões indivíduos, com o número final a ser formalmente confirmado e registrado no HHS. (Reuters)

31 de julho de 2025 - 192,7 milhões notificados ao OCR (HHS)

O FAQ oficial do OCR afirma que a Change Healthcare notificou o OCR de que aproximadamente 192,7 milhões indivíduos foram afetados. (HHS)

Agosto de 2025 - Total atualizado informado por meio de dados do HHS (Reuters)

A Reuters divulgou o número atualizado de aproximadamente 192,7 milhões indivíduos afetados, citando dados do HHS OCR. (Reuters)

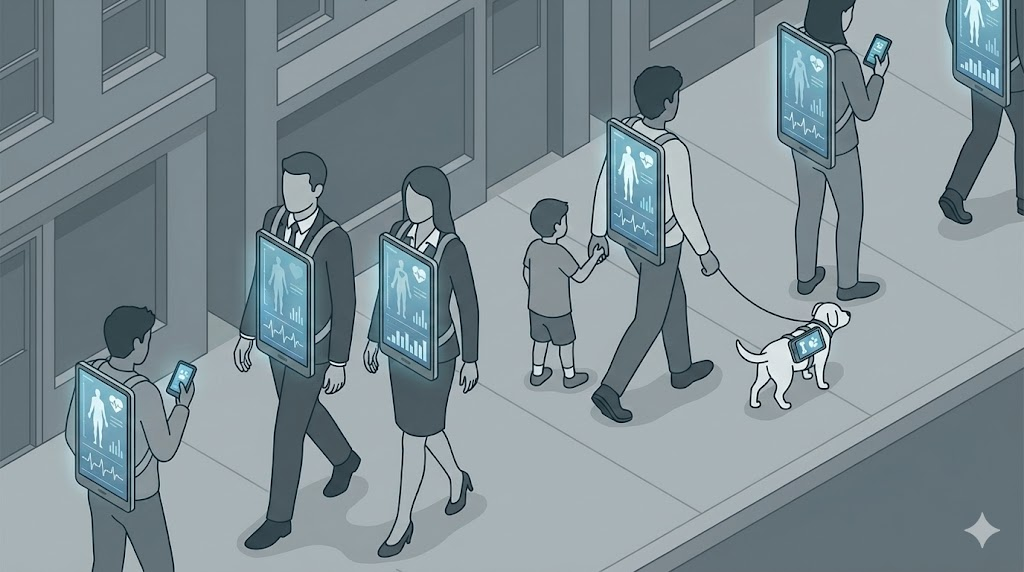

Por que esse incidente foi tão perturbador: a "dependência do hub" agora é um risco para o atendimento ao paciente

Muitos incidentes de ransomware são localizados: um hospital fica inativo; uma clínica é desviada; uma unidade de negócios é criptografada. O Change Healthcare foi diferente porque fica no meio de fluxos de trabalho administrativos dos quais milhares de prestadores de serviços de saúde dependem. Quando um intermediário central do tipo câmara de compensação falha, os hospitais e as farmácias não perdem apenas uma ferramenta - eles perdem o rendimento.

O relatório da AHA é excepcionalmente direto sobre as consequências no mundo real. Em seus resultados de pesquisa e comentários de acompanhamento, a AHA descreve o incidente como causador de interrupções significativas no atendimento ao paciente e nas finanças do hospital, e documenta como pode ser difícil trocar de câmara de compensação ou replicar rapidamente os pipelines de transação. (Associação Americana de Hospitais)

A lição de segurança é estrutural: o risco de terceiros não é um problema de questionário. Trata-se de continuidade dos negócios e segurança do paciente. Seus planos de contingência precisam tratar os fornecedores essenciais como empresas de serviços públicos: suponha que eles possam falhar por semanas, não por horas.

O que falhou na prática: fluxo de caixa, autorizações e atrito operacional

Os resultados da pesquisa da AHA de março de 2024 são um ponto de dados importante, pois quantificam os danos posteriores:

- 94% dos hospitais que responderam relataram impacto financeiro. (Associação Americana de Hospitais)

- 74% relatado impacto direto no atendimento ao paciente. (Associação Americana de Hospitais)

- Os hospitais descreveram soluções alternativas como trabalho intensivo e caroe muitos relataram dificuldades para trocar de câmara de compensação. (Associação Americana de Hospitais)

Esses detalhes são importantes porque explicam por que a "recuperação técnica" não é o fim do evento. Mesmo depois que alguns serviços retornam, o acúmulo de pedidos, o processamento manual e a pressão financeira continuam.

Se você é um líder de segurança no setor de saúde e está tentando justificar o investimento, este é o argumento: uma interrupção centrada no fornecedor pode se traduzir imediatamente em atraso no atendimento, esgotamento da equipe e milhões de dólares em interrupção da receita diária.

A escala da violação: por que o número cresceu ao longo do tempo

Os grandes incidentes na área da saúde geralmente mostram contagens crescentes de "indivíduos afetados" durante meses, porque leva tempo para determinar quais conjuntos de dados foram envolvidos, quais arquivos continham informações regulamentadas e como eliminar a duplicação de indivíduos em vários sistemas.

Duas âncoras públicas de autoridade agora definem a escala:

- O HHS OCR afirma que a Change Healthcare notificou o OCR em 31 de julho de 2025 que aproximadamente 192,7 milhões de pessoas foram afetados. (HHS)

- A Reuters informou uma estimativa confirmada anteriormente de 190 milhões (janeiro de 2025) e, posteriormente, relatou a atualização 192,7 milhões figura via dados do HHS. (Reuters)

Para o planejamento de resposta a incidentes, a lição é simples: o incidente operacional é a primeira fase; a notificação de violação e a fase regulatória podem ser a segunda fase, que dura um ano ou mais.

Quais dados podem ter sido envolvidos (visão baseada em riscos)

A reportagem da Reuters sobre o incidente descreveu categorias potencialmente comprometidas, como identificadores de seguro de saúde, diagnósticos, detalhes de tratamento e faturamento e números de Seguro Social, além de informar que a empresa disse não ter visto evidências de comprometimento de bancos de dados de registros médicos eletrônicos. (Reuters)

Mesmo que um conjunto de dados seja "apenas" informações administrativas e de sinistros, o risco ainda pode ser grave, pois combina a identidade com o contexto do setor de saúde. Essa combinação permite:

- fraude de identidade médica e abuso de seguro

- engenharia social direcionada (os golpistas sabem quem é sua seguradora, quais provedores você consultou e quando)

- risco de extorsão quando condições ou tratamentos sensíveis estão implícitos nos códigos de cobrança

- danos de longa duração, porque os identificadores e históricos de assistência médica não "rodam" como as senhas

A maneira correta de comunicar isso internamente é "potencial de uso indevido", e não "incluiu gráficos completos". Os dados de reclamações e faturamento podem ser suficientes para causar danos graves.

Um sinal de causa raiz que deve mudar os orçamentos: controles de identidade e acesso remoto

Um tópico recorrente em materiais do congresso e relatórios relacionados é a falha de identidade: credenciais comprometidas usadas contra a infraestrutura de acesso remoto e lacunas na autenticação multifatorial em um sistema crítico envolvido no caminho da invasão.

O testemunho preparado para o Comitê de Finanças do Senado descreve as credenciais comprometidas usadas para acessar um portal Citrix em 12 de fevereiro de 2024. (Comitê de Finanças do Senado)

Um resumo da House Energy & Commerce afirma explicitamente que a autenticação multifatorial não foi ativada para um dos sistemas mais críticos. (Comitê de Energia e Comércio da Câmara)

É nesse ponto que muitas organizações aprendem a lição errada. A "manchete" pode ser ransomware, mas o caminho de entrada foi um problema clássico de identidade. Se o seu programa ainda trata a cobertura de MFA como um projeto que está "quase pronto", você deve tratar esse incidente como um aviso.

Como será o "bom" em 2025:

- MFA para cada caminho de acesso remoto e cada fluxo de trabalho privilegiado, com validação contínua

- acesso condicional (postura do dispositivo, anomalias geográficas, viagens impossíveis, desafios baseados em riscos)

- vida útil curta da sessão e revogação agressiva de sessões privilegiadas

- gerenciamento de acesso privilegiado (PAM) para remover o acesso permanente de administrador

- monitoramento que trata as anomalias de identidade como o primeiro sinal de alta confiança

A maioria dos incidentes de ransomware se torna catastrófica quando se permite que o comprometimento da identidade se traduza em movimento lateral e acesso amplo. Reduzir essa tradução é a tarefa.

Por que a política está mudando: Modernização da Regra de Segurança da HIPAA

A Change Healthcare não foi o único impulsionador, mas tornou-se um ponto de referência importante na pressão para fortalecer os requisitos de segurança cibernética no setor de saúde. No final de 2024, o HHS OCR anunciou uma proposta de regra para modificar a Regra de Segurança da HIPAA para proteger melhor as informações eletrônicas de saúde protegidas, e a Reuters informou sobre a pressão do governo por novas regras de segurança cibernética após grandes incidentes na área da saúde. (HHS)

Mesmo que você não queira prever os resultados regulamentares finais, a direção é clara: mais especificidade, mais controles exigidos e menos tolerância para que os conceitos básicos de segurança "abordáveis" sejam tratados como opcionais.

O que as organizações de saúde devem fazer a seguir: um plano prático de 90 dias

Esta é a parte que importa depois que você terminar de ler: quais mudanças reduzem o risco de forma mensurável?

Dias 0-30: Mapeie suas verdadeiras "dependências sistêmicas"

Liste os terceiros que, se indisponíveis por 2 a 3 semanas, interromperiam: envio de pedidos, verificações de elegibilidade, autorização prévia, roteamento de pedidos de farmácia, fluxos de EDI e faturamento de pacientes.

Em seguida, escreva o manual do "modo degradado" para cada dependência. Não o torne perfeito. Torne-o executável: quais etapas manuais existem, quais canais alternativos existem, quem aprova as exceções e como você mantém o fluxo de atendimento.

As descobertas da AHA mostram a dura verdade: as soluções alternativas ocorrerão por projeto ou por improvisação emergencial. Projetá-las é mais barato. (Associação Americana de Hospitais)

Dias 31 a 60: Torne a falha de identidade mais difícil do que o ransomware é lucrativo

Use os sinais de identidade da Change Healthcare como uma função forçadora:

- fechar as lacunas da MFA (primeiro o acesso remoto, depois os caminhos do administrador e, em seguida, o acesso do fornecedor)

- remover privilégios permanentes de administrador e implementar acesso just-in-time

- Restringir a expansão da conta de serviço e alternar segredos

- Auditar o inventário de acesso remoto (Citrix, VPN, VDI, gateways RDP, aplicativos SSO, portais de parceiros)

Essa é a maneira mais rápida de reduzir a probabilidade de entrada e a velocidade de escalonamento.

Dias 61 a 90: Reduzir o raio da explosão e comprovar a capacidade de recuperação

A segmentação deve refletir os fluxos de trabalho e as joias da coroa. Seu objetivo é evitar que "um ponto de apoio" se torne "criptografia e exfiltração em toda a empresa".

Em seguida, teste a recuperação e a continuidade sob restrições realistas: suponha que o fornecedor fique fora do ar por semanas. Faça o exercício com os departamentos financeiro, operacional, de liderança clínica, jurídico e de comunicação. Meça o tempo de contenção e o tempo de recuperação.

Se você não puder medi-lo, não poderá melhorá-lo.

Como a Penligent se encaixa (segurança com base em evidências, não em promessas de mão pesada)

O incidente com o Change Healthcare reforça que os resultados catastróficos geralmente resultam de combinações: exposição ao acesso remoto, lacunas no controle de identidade, integrações excessivamente confiáveis, pontos fracos de autorização e arquitetura que permite ampla movimentação lateral.

O Penligent.ai foi desenvolvido com base em testes de segurança que priorizam as evidências: identifique caminhos de ataque realistas em aplicativos da Web, APIs e fluxos de trabalho integrados e, em seguida, produza evidências acionáveis que as equipes de engenharia possam corrigir e as equipes de liderança possam priorizar. Em ambientes de saúde com portais de parceiros, APIs relacionadas a sinistros e fluxos de trabalho com muitas identidades, a validação contínua pode ajudar a revelar mais cedo os pontos fracos de alto impacto, antes que eles se transformem em interrupções sistêmicas.

PERGUNTAS FREQUENTES

Quantas pessoas foram afetadas pela violação da Change Healthcare?

O HHS OCR afirma que a Change Healthcare notificou o OCR em 31 de julho de 2025 que aproximadamente 192,7 milhões de pessoas foram afetados. (HHS)

Os hospitais relataram impactos no atendimento ao paciente?

Sim. Resultados da pesquisa da AHA relatados 74% dos hospitais sofreram impactos diretos no atendimento aos pacientes e 94% impacto financeiro experimentado. (Associação Americana de Hospitais)

Qual foi o sinal de acesso inicial do qual os defensores devem se lembrar?

Depoimentos preparados descrevem credenciais comprometidas usadas em um portal de acesso remoto, e resumos do congresso destacaram que a MFA não estava habilitada em um sistema crítico. (Comitê de Finanças do Senado)

A regulamentação da segurança cibernética no setor de saúde está mudando por causa de incidentes como esse?

O HHS OCR propôs mudanças para modernizar e fortalecer os requisitos da Regra de Segurança da HIPAA, e os relatórios vinculam o impulso a grandes incidentes na área da saúde. (HHS)