O piso de vidro da infraestrutura de IA: Uma análise forense profunda do CVE-2025-66566

Com a rápida ascensão da IA geradora, a comunidade de segurança desenvolveu uma forma de visão de túnel. Passamos a maior parte dos três anos obcecados com Prompt Injection, Model Inversion e Weight Poisoning - ataques que têm como alvo o "cérebro" da IA. No entanto, CVE-2025-66566uma vulnerabilidade crítica divulgada neste trimestre, serve como um lembrete violento de que o "corpo" de nossa infraestrutura de IA - os tubos de dados chatos e de alto rendimento - está apodrecendo de dentro para fora.

Para o engenheiro de segurança de IA hardcore, CVE-2025-66566 não é apenas um patch de biblioteca; ele representa uma falha sistêmica na forma como a computação de alto desempenho (HPC) prioriza a latência em relação à segurança da memória. Este artigo apresenta um detalhamento técnico abrangente da vulnerabilidade, sua devastação específica nas arquiteturas RAG (Retrieval-Augmented Generation) e como os sistemas de defesa automatizados inteligentes, como o Penligent.ai estão se tornando obrigatórios para a sobrevivência.

Anatomia de um vazamento: Desconstrução do CVE-2025-66566

Para entender a gravidade da CVE-2025-66566Para isso, precisamos olhar abaixo das camadas de abstração do Python e do PyTorch, até os mecanismos de embaralhamento de bytes das camadas de interoperabilidade do JVM e do C++ que alimentam os mecanismos de Big Data.

A vulnerabilidade reside nas bibliotecas de compactação de alto desempenho (afetando especificamente lz4-java implementações amplamente incluídas em ferramentas de ecossistema de dados) usadas para otimizar o tráfego de rede e a E/S de disco. Em um esforço para evitar a sobrecarga de CPU da coleta de lixo (GC) e da alocação de memória, essas bibliotecas utilizam agressivamente Reciclagem de Buffer e Memória fora do heap (DirectByteBuffers).

O mecanismo "Dirty Buffer" (buffer sujo)

A falha é uma condição de corrida entre a validade dos dados e a lógica de reutilização de buffer. Quando um sistema de alto rendimento, como um broker Kafka ou um nó de ingestão do Vector Database, processa um fluxo de registros compactados, ele aloca uma "placa" reutilizável de memória.

Em uma implementação segura, esse slab é zerado (0x00) antes que novos dados sejam gravados. No entanto, CVE-2025-66566 explora um erro lógico no safeDecompressor onde o método outputLength não impõe um estado limpo para o restante do buffer.

Considere o seguinte detalhamento simplificado da lógica vulnerável:

Java

`// Representação conceitual da vulnerabilidade CVE-2025-66566 public class VulnerableDecompressor { // Um buffer persistente e local de thread reutilizado para reduzir a pressão do GC private byte[] sharedBuffer = new byte[1024 * 1024]; // Buffer de 1 MB

public byte[] decompress(byte[] compressedInput) {

// Etapa 1: descompactar dados no buffer compartilhado

// VULNERABILIDADE: a biblioteca presume que o chamador só lerá

// até 'bytesWritten' e ignora os dados sujos restantes no buffer.

int bytesWritten = nativeDecompress(compressedInput, sharedBuffer);

// Etapa 2: o sistema retorna uma visualização do buffer

// Se o aplicativo downstream (por exemplo, um indexador de pesquisa) ler além de

// 'bytesWritten' devido a um bug de cálculo de comprimento separado,

// ou se o buffer for totalmente serializado, o LEAK ocorre.

return Arrays.copyOfRange(sharedBuffer, 0, bytesWritten);

// Observação: em muitos frameworks de cópia zero (Netty/Spark), a cópia é pulada,

// passando a referência bruta 'sharedBuffer' para o downstream.

}

}`

Se Transação A descompacta um prompt confidencial que contém o SSN de um usuário (ocupando os bytes 0-500) e, posteriormente Transação B (um invasor) envia uma carga útil minúscula que ocupa apenas os bytes 0-10, os bytes 11-500 do buffer ainda contêm o SSN da Transação A.

Um invasor pode explorar isso enviando "microcargas", ou seja, pacotes compactados que se expandem para tamanhos muito pequenos, "raspando" efetivamente o resíduo da placa de memória, pedaço por pedaço.

A crise do banco de dados vetorial: Por que a IA é o alvo principal

Por que a CVE-2025-66566 uma crise de segurança de IA em vez de apenas um problema genérico de back-end? A resposta está na arquitetura das pilhas de IA modernas, especificamente RAG (Retrieval-Augmented Generation).

Os sistemas RAG dependem muito de bancos de dados vetoriais (como Milvus, Weaviate ou Elasticsearch) e armazenamentos de recursos. Esses sistemas são projetados para uma coisa: Velocidade extrema. Para obter a recuperação de embeddings em menos de um milissegundo, eles dependem quase exclusivamente de arquivos mapeados na memória e de uma compactação agressiva.

O cenário "Ghost in the Embedding" (Fantasma na incorporação)

Imagine um cenário em uma plataforma SaaS multiusuário que hospeda bases de conhecimento corporativas:

- A vítima: Um provedor de serviços de saúde faz upload de um PDF com o diagnóstico de um paciente. O modelo de incorporação converte isso em um vetor e armazena os metadados de texto bruto no Vector DB, compactado via LZ4.

- A vulnerabilidade: O Vector DB usa um pool de threads para ingestão. O thread de trabalho que manipula os dados de assistência médica reutiliza um buffer de 4 MB.

- O atacante: Um locatário mal-intencionado no mesmo cluster compartilhado envia um fluxo de alta frequência de solicitações de inserção "nop" (sem operação) ou consultas malformadas projetadas para acionar erros de compactação ou gravações parciais.

- A exfiltração: Devido a CVE-2025-66566Se a resposta do Vector DB ao invasor (talvez um registro de erros ou uma confirmação de consulta) incluir inadvertidamente um "despejo de memória" após a resposta real, a resposta do Vector DB será o resultado de um ataque.

- O impacto: O atacante recebe uma cadeia hexadecimal que, quando decodificada, contém fragmentos do diagnóstico do paciente da operação anterior da vítima.

Tabela: Infraestrutura em risco

| Componente | Função na pilha de IA | Risco de exploração CVE-2025-66566 | Nível de impacto |

|---|---|---|---|

| Apache Spark | Processamento de dados / ETL | Os arquivos shuffle (dados intermediários) geralmente contêm PII e são compactados. | Crítico (despejo massivo de dados) |

| Kafka / Pulsar | Fluxo de contexto em tempo real | Os registros de tópicos utilizam o LZ4; os consumidores podem ler bytes sujos dos corretores. | Alta (Sequestro de fluxo) |

| BDs vetoriais | Memória de longo prazo para LLMs | Os processos de criação de índices reutilizam os buffers de forma agressiva. | Crítico (Vazamento entre inquilinos) |

| Modelo de serviço | API de inferência | Compactação de carga útil HTTP (solicitação/resposta). | Médio (Session Bleed) |

A falha da análise estática (SAST)

Um dos aspectos mais frustrantes da CVE-2025-66566 para os engenheiros de segurança é a invisibilidade da falha para as ferramentas tradicionais.

As ferramentas SAST (Static Application Security Testing, teste estático de segurança de aplicativos) padrão examinam o código-fonte em busca de padrões ruins conhecidos (por exemplo, injeção de SQL, chaves codificadas). No entanto, CVE-2025-66566 não é um erro de sintaxe. É um erro de gerenciamento de estado profundamente enterrado em uma dependência transitiva (uma biblioteca usada por uma biblioteca usada por sua estrutura).

Além disso, as ferramentas de análise de composição de software (SCA) podem sinalizar a versão da biblioteca, mas não podem dizer se o caminho de código vulnerável é realmente acessível em sua configuração específica. Você pode corrigir a biblioteca, mas se a configuração da JVM forçar um alocador de memória diferente, você ainda poderá ficar exposto - ou, inversamente, você pode estar corrigindo um sistema que não esteja realmente usando o vulnerável safeDecompressor método.

Precisamos de uma mudança de paradigma de "verificação de código" para "teste de comportamento".

Teste de penetração inteligente: O novo padrão

É nesse ponto que o conceito de Teste de penetração inteligente torna-se não apenas um luxo, mas um requisito para a segurança de MLOps. Não podemos mais confiar em pentesters humanos para verificar manualmente cada limite de buffer em um cluster distribuído, nem em fuzzers burros que simplesmente jogam lixo aleatório em uma API.

Precisamos de agentes que entendam o semântica do aplicativo.

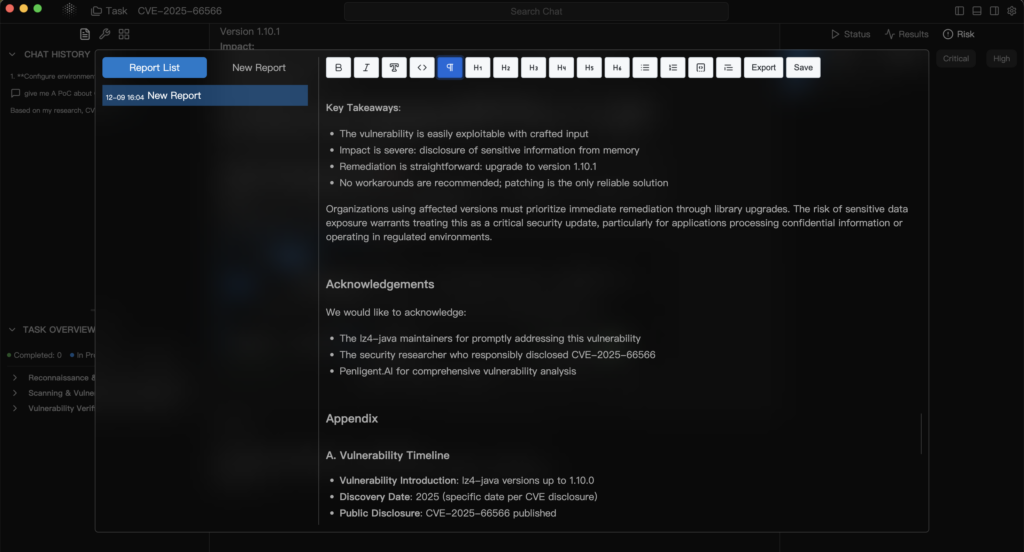

Preenchendo a lacuna com Penligent.ai

No contexto de falhas lógicas complexas como CVE-2025-66566, plataformas como Penligent.ai representam a próxima evolução da segurança ofensiva. O Penligent não se limita a "escanear"; ele funciona como um red-teamer autônomo de IA.

Como um agente inteligente abordaria CVE-2025-66566 de forma diferente?

- Fuzzing com reconhecimento de contexto: Em vez de enviar bytes aleatórios, o mecanismo da Penligent entende o protocolo de enquadramento LZ4. Ele pode construir deliberadamente quadros válidos que se descompactam em comprimentos específicos, calculados matematicamente para acionar o recurso de leitura de "buffer sujo". Ele tem como alvo o lógica da compactação, não apenas o analisador.

- Análise de resposta diferencial: Um analista humano pode não perceber que uma resposta de erro de 500 bytes contém 50 bytes de ruído aleatório no final. A IA da Penligent analisa a entropia da resposta. Ela reconhece que o "ruído" tem a estrutura estatística de um texto em inglês ou JSON, sinalizando-o imediatamente como um possível vazamento de memória (Memory Scraping).

- Gráfico da cadeia de suprimentos: A Penligent mapeia a execução do tempo de execução de sua pilha de IA. Ele identifica que, enquanto você estiver executando

My-AI-App v1.0, o subjacenteclientes kafkaestá invocando o caminho do código nativo vulnerável delz4-javacriando um caminho de correção priorizado.

Ao integrar Penligent.ai no pipeline de CI/CD, as organizações passam de "Patching às terças-feiras" para "Verificação contínua". A plataforma prova se a exploração é possível em seu ambiente específicoeconomizando centenas de horas de tempo de triagem.

Estratégias de correção e proteção

Se você identificou que sua infraestrutura é vulnerável a CVE-2025-66566é necessária uma ação imediata. No entanto, simplesmente "atualizar a versão" geralmente não é suficiente em ambientes JAR complexos e sombreados.

O Patch (e a verificação)

A principal correção é atualizar as bibliotecas LZ4 afetadas (geralmente para as versões 1.10.x ou superior, dependendo da versão do fornecedor).

- Ação: Executar

mvn dependency:tree -Dverboseougradle dependencyInsightpara encontrar todos instância. - Aviso: Muitas estruturas de Big Data "sombreiam" (empacotam/renomeiam) dependências. Você pode ter um LZ4 vulnerável escondido dentro de um

spark-core.jarque os scanners padrão não percebem.

Mitigação de tempo de execução: Zero-Filling

Se não for possível aplicar o patch imediatamente (por exemplo, se você estiver executando um cluster legado do Hadoop), será necessário aplicar a higiene da memória na camada do aplicativo.

- Alteração de código: Envolva sua lógica de descompressão. Antes de passar um buffer para o descompressor, force um

Arrays.fill(buffer, (byte)0). - Custo de desempenho: Isso introduzirá uma sobrecarga de CPU de 5-15% nos nós de ingestão, mas neutraliza completamente o risco de vazamento de dados.

Segmentação de rede (a abordagem Zero-Trust)

Suponha que a memória esteja vazando. Certifique-se de que o vazamento não possa sair do raio de explosão.

- Isolar os Vector DBs em uma VPC que tenha sem saída para a Internet pública.

- Implemente mTLS (Mutual TLS) rigoroso entre os serviços. Mesmo que um invasor comprometa um front-end da Web, ele não deve poder enviar bytes brutos arbitrários para a camada de armazenamento interno.

Monitoramento contínuo com o eBPF

As equipes de segurança avançada devem implementar sondas eBPF (Extended Berkeley Packet Filter) para monitorar os padrões de acesso à memória. As ferramentas que procuram leituras "fora dos limites" no nível do kernel podem, muitas vezes, detectar o comportamento de um exploit que tem como alvo CVE-2025-66566 antes que os dados realmente deixem o servidor.

Conclusão: A era dos gigantes frágeis

A divulgação de CVE-2025-66566 é um momento crucial para a segurança da IA. Ele tira o glamour dos modelos de linguagem grande e revela a estrutura frágil e antiga de décadas que os sustenta. À medida que criamos sistemas que processam trilhões de tokens e armazenam petabytes de vetores, o impacto de um único "estouro de buffer" ou "vazamento de memória" aumenta proporcionalmente.

Para o engenheiro de segurança, a lição é clara: os modelos são tão seguros quanto os tubos que os alimentam. Devemos exigir uma assinatura de código rigorosa, linguagens seguras para a memória (mudando de C++/Java JNI para Rust sempre que possível) e, o mais importante, ferramentas de validação inteligentes e automatizadas como Penligente que conseguem pensar mais rápido do que os atacantes.

Proteja sua infraestrutura. Verifique suas dependências. E nunca confie em um buffer que você mesmo não tenha zerado.

Recursos de alta autoridade relacionados: