Introdução

No cenário atual de segurança cibernética, com vulnerabilidades de dia zero emergindo constantemente e os modelos de ataque orientados por IA sendo iterados na velocidade da máquina, a criptografia TLS (Transport Layer Security) continua sendo o guardião frequentemente negligenciado - a espinha dorsal criptográfica de todas as comunicações seguras.

O TLS não é apenas um protocolo; ele é a trama criptográfica que sustenta todo o modelo de confiança da Internet. Toda sessão HTTPS segura, criptografada API e o handshake protegido da IoT depende disso.

Em 2025, com ameaças quânticas no horizonte e sistemas de IA amplamente implantados no ataque e na defesa, a precisão na implementação do TLS é mais crítica do que nunca.

Para testadores de penetração, equipes vermelhas e engenheiros de segurança de IA, entender o TLS não é mais opcional - é o "ingresso" para a detecção moderna de vulnerabilidades, auditorias de configuração criptografada e estruturas de testes de segurança automatizados.

O que é a criptografia TLS?

O TLS (Transport Layer Security) é o sucessor do SSL, usado para estabelecer canais criptografados entre dois pontos de extremidade, geralmente um cliente e um servidor. Ele garante os três pilares principais da segurança da rede:

| Pilar de segurança | Função TLS | Resultado |

|---|---|---|

| Confidencialidade | Protege os dados transmitidos por meio de criptografia simétrica | Impede a espionagem |

| Integridade | Usa códigos de autenticação de mensagens (MAC) para detectar adulterações | Evita a modificação de dados |

| Autenticação | Verifica a identidade do servidor por meio de certificados digitais | Evita ataques man-in-the-middle |

Embora o protocolo seja conceitualmente simples, as falhas no mundo real quase sempre decorrem de detalhes de implementação: suítes de codificação antigas, certificados mal configurados ou sistemas que ainda executam o TLS 1.0/1.1. Até mesmo engenheiros experientes podem encontrar falhas de handshake devido a incompatibilidades de versão ou certificados intermediários expirados.

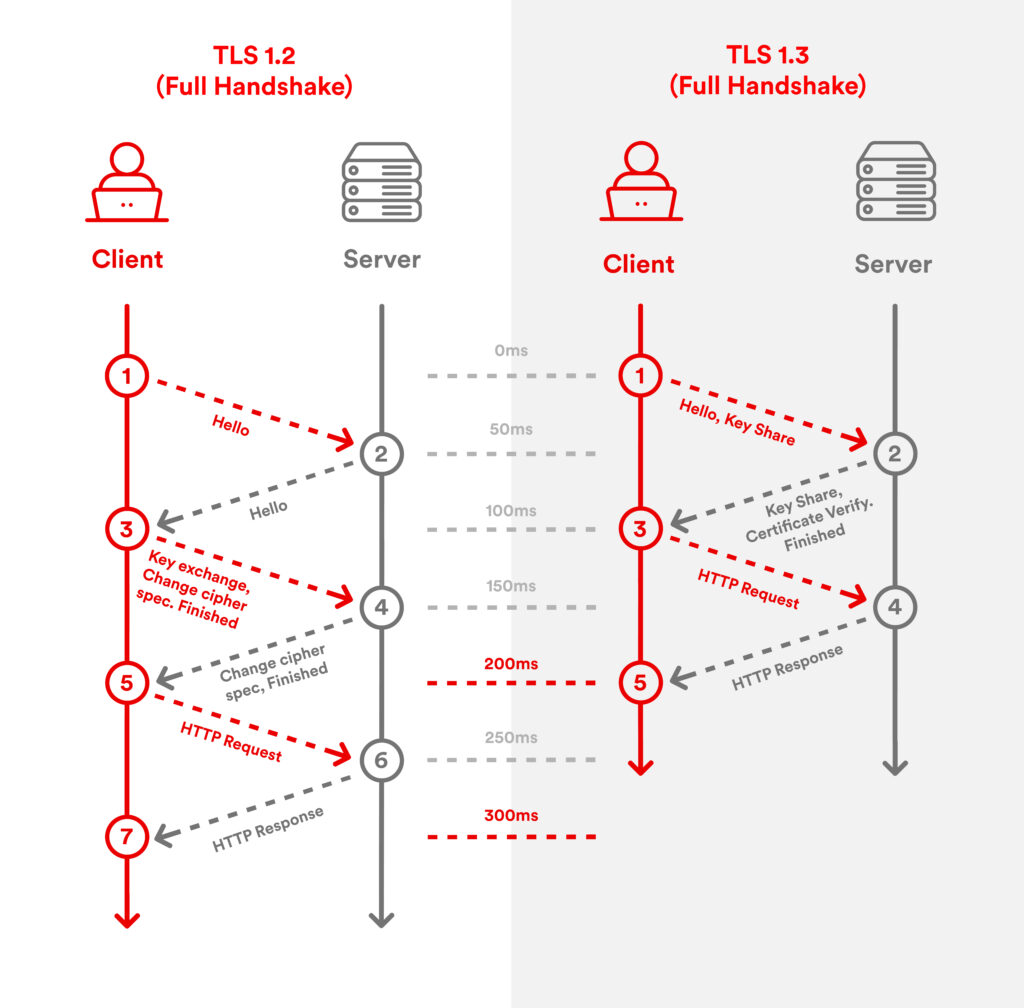

TLS 1.3: um salto em velocidade e segurança

O TLS 1.3 representa a evolução mais significativa do protocolo desde sua criação. Introduzido em 2018, ele simplifica o processo de handshake e remove algoritmos criptográficos inseguros, como RC4, SHA-1 e trocas de chaves RSA estáticas.

| Recurso | TLS 1.2 | TLS 1.3 |

|---|---|---|

| Viagens de ida e volta para handshake | 2-3 | 1 (ou 0, com suporte a 0-RTT) |

| Cifras obsoletas | Parcial | Todos removidos |

| Sigilo de encaminhamento | Opcional | Obrigatório |

| Dados 0-RTT | Não suportado | Suportado (existe risco de repetição) |

O TLS 1.3 equilibra desempenho e privacidade, o que é crucial para chamadas de API de alta frequência, sistemas de IoT e sistemas de segurança orientados por IA que precisam de milhares de conexões criptografadas em milissegundos.

No entanto, o 0-RTT traz riscos de repetição, lembrando-nos de que a segurança e a conveniência são sempre um ato de equilíbrio.

Mergulho profundo no handshake do TLS: como a criptografia é negociada

No centro do TLS está o handshake, uma sequência de mensagens que estabelece um segredo compartilhado, negocia conjuntos de cifras e autentica o servidor (e, opcionalmente, o cliente).

Durante um handshake típico do TLS 1.3:

- ClienteOlá: O cliente envia versões de TLS compatíveis, conjuntos de cifras e um nonce aleatório.

- ServerHello: O servidor seleciona a versão TLS, o conjunto de cifras e fornece seu certificado.

- Troca de chaves e acabamento: Ambas as partes calculam o segredo compartilhado e trocam mensagens finalizadas com verificação HMAC.

O 0-RTT opcional permite que o cliente envie dados imediatamente após o ClientHello, usando chaves negociadas anteriormente, melhorando a latência com o risco de ataques de repetição.

Erros de configuração e falhas comuns do TLS

Até mesmo engenheiros experientes podem configurar incorretamente o TLS, causando vulnerabilidades graves ou falhas no handshake. Os problemas comuns incluem:

| Configuração incorreta | Impacto | Detecção |

|---|---|---|

| Certificados expirados/ inválidos | O navegador/API rejeita a conexão | Inspeção de certificados ou OpenSSL s_client |

| Suítes de cifras fracas | Vulnerável a ataques de downgrade | Varreduras nmap/sslyze |

| Conteúdo misto | Recursos HTTP inseguros na página HTTPS | Console do navegador, rastreador automatizado |

| HSTS ausente | Susceptível a MITM por meio de ataques de faixa | Análise de cabeçalhos de segurança |

| Desalinhamento entre o proxy reverso e o balanceador de carga | TLS encerrado no proxy, backend mal configurado | Teste de endpoint |

Ferramentas como OpenSSL, nmap, sslyzeAs verificações de segurança automatizadas de CI/CD são indispensáveis para detectar esses erros com antecedência.

Teste de penetração e automação

Para engenheiros de segurança de IA ou testadores de penetração, as configurações incorretas de TLS são alvos de alto valor. A automação das auditorias de TLS pode economizar centenas de horas-homem.

Exemplo de fluxo de trabalho de automação (Python + OpenSSL):

importar subprocesso

hosts = ['example.com', 'api.example.com']

for host in hosts:

result = subprocess.run(['openssl', 's_client', '-connect', f'{host}:443'], capture_output=True, text=True)

if "Verificar código de retorno: 0 (ok)" em result.stdout:

print(f"{host} TLS OK")

else:

print(f"{host} TLS ERROR")

Esse snippet simples verifica a validade do certificado e o sucesso do handshake básico em vários endpoints.

Detecção de fraquezas do TLS orientada por IA

Plataformas de segurança modernas, como Penligent.aiA empresa, que é uma das maiores empresas do mundo, utiliza a IA para detectar anomalias de TLS nas redes corporativas.

Os principais recursos incluem:

- Verificação automatizada de suítes de cifras fracas, certificados expirados e anomalias de handshake.

- Detecção de anomalias baseada em IA em padrões de handshake repetidos para detectar ataques MITM ou de downgrade.

- Integração de pipeline de CI/CD para monitoramento contínuo de endpoints TLS.

Ao combinar a detecção de anomalias baseada em ML com a validação baseada em regras, o Penligent.ai permite que as equipes de segurança corrijam proativamente as configurações incorretas de TLS antes que elas sejam exploradas.

TLS em pipelines de segurança orientados por IA

Os sistemas de segurança orientados por IA dependem cada vez mais do TLS para fluxos de dados criptografados entre microsserviços, APIs de nuvem e endpoints de IoT.

A varredura automatizada, a detecção de anomalias e os testes de penetração agora integram verificações de TLS em escala:

- Validação automatizada de certificados: Verificação contínua do status de validade, expiração e revogação.

- Auditoria de suíte de cifras: Detectar cifras obsoletas ou fracas, inclusive vulnerabilidades de fallback.

- Análise de padrão de handshake: A IA identifica comportamentos anormais de handshake que indicam possíveis ataques MITM.

Penligent.ai aplicado a auditorias de TLS

O Penligent.ai pode ser aplicado diretamente a avaliações de TLS em larga escala. Os engenheiros de segurança podem implantá-lo para examinar centenas de endpoints, classificar automaticamente as configurações incorretas e gerar relatórios de correção acionáveis.

Exemplo de fluxo de trabalho:

- O Penligent.ai rastreia todos os pontos de extremidade da API, coletando metadados de handshake.

- O mecanismo de IA analisa as versões do TLS, os conjuntos de cifras, as cadeias de certificados e os tempos de handshake.

- Os relatórios automatizados destacam endpoints com TLS obsoleto, cifras fracas, certificados expirados ou anomalias de handshake.

Essa automação permite que as equipes de segurança priorizem a correção com base na exposição real ao risco, em vez de erros anedóticos.

Preparando-se para o TLS pós-quântico

A computação quântica apresenta possíveis ameaças à criptografia tradicional de chave pública, especialmente RSA e ECDSA, que sustentam o TLS atualmente.

O TLS pós-quântico visa integrar algoritmos resistentes ao quantum, como o CRYSTALS-Kyber ou o Dilithium, para proteger as trocas de chaves e as assinaturas.

Os engenheiros de segurança devem:

- Monitorar os padrões pós-quânticos emergentes (resultados da competição NIST PQC).

- Implemente o TLS híbrido (clássico + pós-quântico) em ambientes de teste.

- Validar continuamente a agilidade criptográfica em pipelines de automação para se adaptar a futuras depreciações de algoritmos.

Práticas recomendadas de engenharia: Lista de verificação de TLS

| Categoria | Recomendação |

|---|---|

| Gerenciamento de certificados | Usar renovação automatizada, monitorar a revogação, aplicar HSTS |

| Suítes de cifras | Desativar cifras fracas, preferir algoritmos AEAD (AES-GCM, ChaCha20-Poly1305) |

| Aperto de mão e sessão | Aplique o TLS 1.2+, encaminhe o sigilo, valide a retomada com segurança |

| Proxy e balanceador de carga | Garantir a criptografia de ponta a ponta, encaminhar cabeçalhos, manter a confiança do certificado |

| Automação e monitoramento | Integre a detecção orientada por IA, registre anomalias de handshake, alerte sobre certificados expirados |

Conclusão

A criptografia TLS é a base da comunicação digital segura. Os engenheiros de segurança de IA, os testadores de penetração e as equipes de DevOps devem entender não apenas a teoria do TLS, mas também a implementação no mundo real, os testes automatizados e as possíveis configurações incorretas.

Plataformas como a Penligent.ai permitem que as equipes dimensionem a detecção e classifiquem os riscos. Ao combinar práticas recomendadas de criptografia, testes assistidos por IA e preparação pós-quântica, as organizações podem garantir comunicações seguras e, ao mesmo tempo, ficar à frente das ameaças em evolução.