Mesmo em 2025, o conceito de uma senha WPA2 continua a servir como a barreira fundamental que protege as redes sem fio contra o acesso não autorizado.

Para os profissionais envolvidos em segurança de rede, testes de penetração e pesquisa de vulnerabilidade assistida por IA, essa frase secreta é muito mais do que uma simples combinação de caracteres; ela representa o principal guardião das transmissões de dados criptografados.

O WPA2 ainda é a base da maioria dos dispositivos em uso atualmente, o que significa que continua sendo um foco essencial para qualquer pessoa comprometida com a proteção da infraestrutura de rede em contextos domésticos e empresariais.

O que é uma senha WPA2?

Uma senha WPA2 é a chave de segurança usada no protocolo WPA2 (Wi-Fi Protected Access 2) para restringir o acesso a redes sem fio.

O WPA2 se baseia e substitui os anteriores WPA e WEP, oferecendo criptografia mais forte, melhor proteção de dados e controle de acesso à rede mais robusto. Sua função principal é garantir que somente usuários autorizados possam se conectar à rede Wi-Fi e que todos os dados transmitidos por essa rede permaneçam criptografados e seguros contra interceptação.

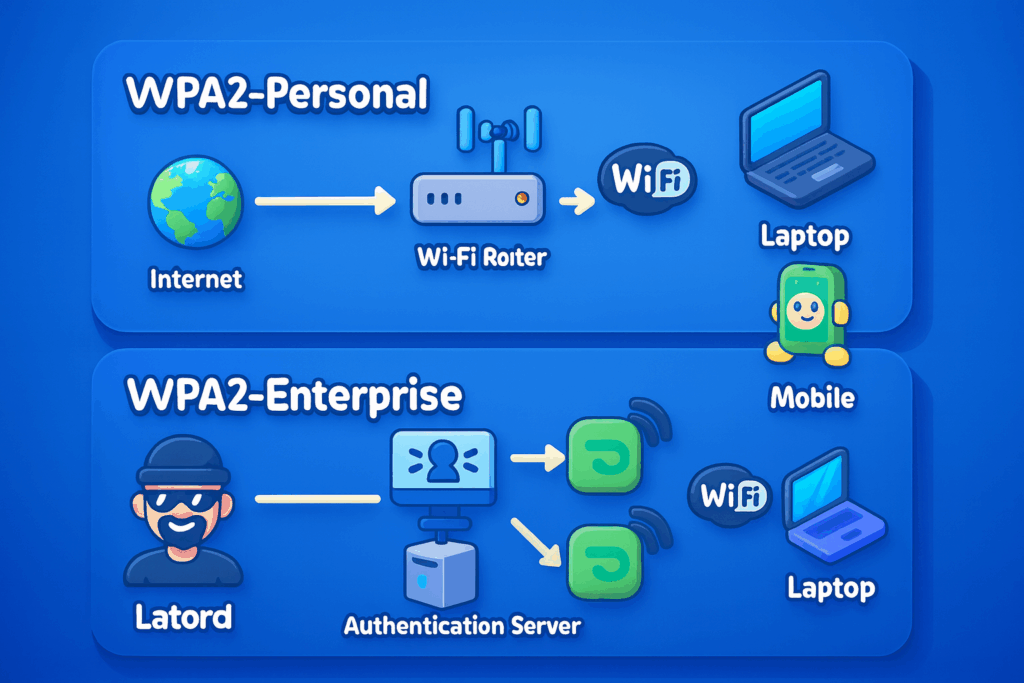

O WPA2 opera em dois modos principais, cada um com diferentes métodos de autenticação:

- WPA2-Pessoal (WPA2-PSK): Comum em redes domésticas e pequenas empresas, esse modo usa um chave pré-compartilhada (PSK) para autenticação - normalmente uma frase secreta criada pelo administrador da rede durante a configuração do roteador. Todos os dispositivos que ingressam na rede devem fornecer a mesma chave para obter acesso.

- WPA2-Enterprise: Destinado a organizações maiores, esse modo usa um servidor de autenticação, geralmente um servidor RADIUS, para validar o acesso. Em vez de depender de uma única senha compartilhada, cada usuário recebe credenciais exclusivas, como um par de nome de usuário/senha, certificados digitais ou outros tokens de identidade. Essa arquitetura permite o controle de acesso por usuário, o registro de atividades e o gerenciamento rigoroso de grandes bases de usuários, aumentando consideravelmente a segurança geral da rede.

Como funciona o WPA2 e por que ele é seguro

O protocolo WPA2 usa AES-CCMP, combinando criptografia forte com verificações de integridade que garantem que os dados não possam ser adulterados durante a transmissão.

Os pacotes interceptados sem a chave correta são ilegíveis e inúteis para os invasores. No entanto, a força da senha influencia muito a segurança prática; uma frase secreta fraca ou previsível pode minar até mesmo a defesa criptográfica mais robusta, tornando a rede vulnerável a ataques de força bruta ou a ataques de hackers. ataques de dicionário.

Exemplo - Verificação do tipo de criptografia de uma rede conectada:

# Exibir detalhes da interface sem fio

iwconfig wlan0

# Uso do nmcli para listar o tipo de criptografia

nmcli device wifi list | grep MySecureWiFi

Os pesquisadores de segurança geralmente realizam essa verificação antes dos testes para determinar se o alvo está usando WPA2-PSK ou WPA2-Enterprise e para confirmar o modo exato de criptografia.

Teste de penetração Metodologia para redes WPA2

Durante o teste de penetração autorizado de redes WPA2, os pesquisadores de segurança seguem um fluxo de trabalho estruturado que reflete a abordagem estratégica de um adversário do mundo real, mantendo a conformidade estrita com os limites legais e éticos.

A tabela abaixo apresenta esse fluxo de trabalho de forma clara, garantindo cobertura total, desde o reconhecimento até o relatório.

| Etapa | Descrição |

|---|---|

| 1. Coleta de inteligência (reconhecimento) | Identifique o SSID, o BSSID, o canal operacional e os clientes conectados por meio de monitoramento passivo. |

| 2. Análise de vulnerabilidade | Verifique o tipo de criptografia (AES-CCMP, WPA2-PSK) e procure por fallback TKIP, firmware desatualizado e configurações incorretas. |

| 3. Modelagem de ameaças | Mapeie os possíveis vetores de ataque - quebra de senhas fracas, exploração de KRACK, AP desonesto, injeção de MITM - e priorize com base na probabilidade e no impacto. |

| 4. Quebra de senhas (autorizado) | Capturar pacotes de handshake WPA2 e, em seguida, tentar ataques de dicionário/força bruta. |

| 5. Exploração e movimento lateral | Use a chave crackeada para acessar serviços internos e validar o potencial de interceptação ou modificação de dados. |

| 6. Relatórios e recomendações | Documente todas as etapas, ferramentas e descobertas; forneça melhorias acionáveis, como senhas mais fortes, desativação do WPS e atualização para o WPA3. |

Esse fluxo de trabalho continua sendo a base dos testes de penetração do WPA2. As etapas 1 e 4 são especialmente cruciais: realizar um reconhecimento preciso para capturar o handshake e, em seguida, usar testes de cracking autorizados para avaliar a força e a resistência da senha.

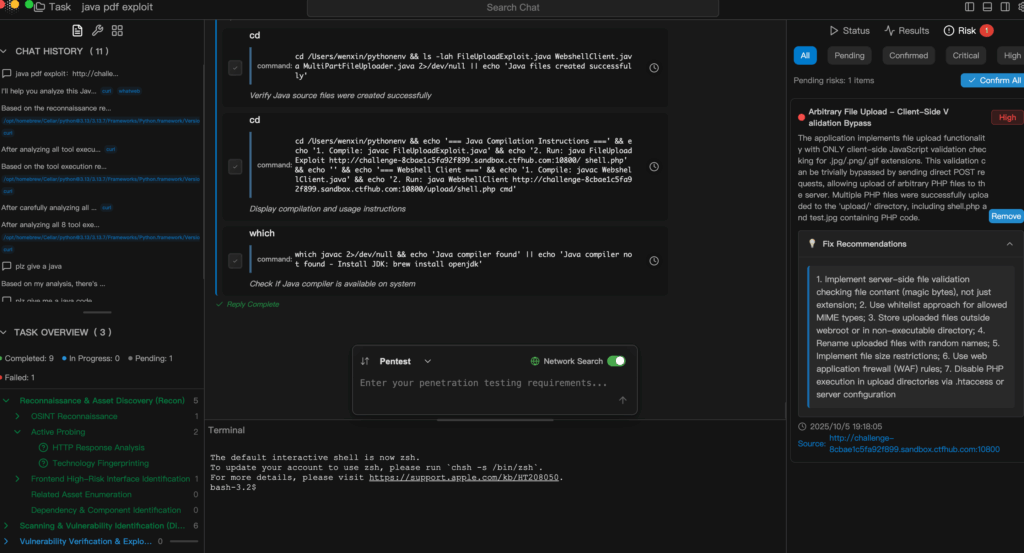

Teste de WPA2 automatizado e orientado por IA - com a Penligent

Embora a metodologia estruturada descrita acima seja comprovada e eficaz, ela é altamente manual, exigindo várias ferramentas de linha de comando, filtragem cuidadosa de dados ruidosos, criação de scripts de testes complexos e elaboração manual de relatórios finais.

Penligente simplifica radicalmente esse processo, permitindo que um testador emita uma única instrução em linguagem natural - como "Analise esta rede WPA2 em busca de vulnerabilidades de handshake e tente quebrar a senha autorizada" - e faça com que seu agente de IA selecione de forma autônoma as ferramentas apropriadas, sequencie as operações necessárias, verifique os riscos descobertos e compile um relatório detalhado e priorizado, incluindo orientações de correção.

Conclusão

A senha WPA2 continua a ser fundamental na pesquisa de protocolos de criptografia e na avaliação da segurança da rede. Combinando métodos tradicionais de penetração estruturada com plataformas de automação inteligente como a Penligent, os pesquisadores podem realizar testes mais rápidos, mais precisos e mais eficientes, dedicando mais de sua experiência à análise de vulnerabilidades e ao desenvolvimento de contramedidas eficazes.