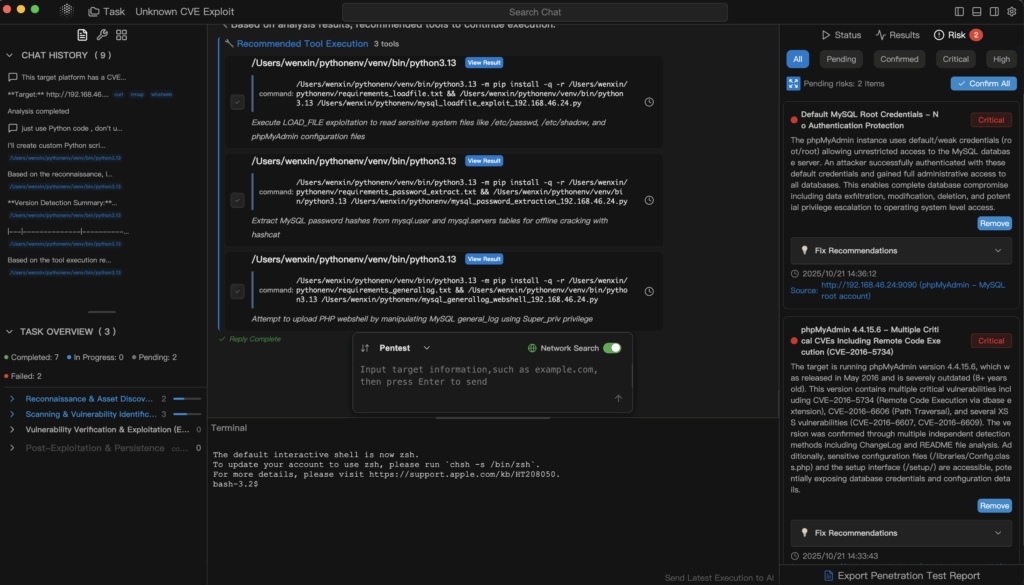

A maioria das equipes não precisa de mais scanners. Elas precisam de uma maneira de fazer com que os scanners, fuzzers, utilitários de reconhecimento, kits de exploração, analisadores de nuvem e registradores de tráfego que eles já possuem ajam como um único atacante coordenado-e para produzir apoiado em evidências e consciente dos padrões sem semanas de cola manual. Esse é o problema que o Penligent.ai foi projetado para resolver.

A posição da Penligent é simples: você fala em linguagem natural; o sistema orquestra mais de 200 ferramentas de ponta a ponta; o produto final é uma cadeia de ataque reproduzível com mapeamentos de evidência e controle. Sem coreografia de CLI. Não há caça ao tesouro de capturas de tela. Não há PDFs costurados à mão.

Por que a orquestração (e não "outro scanner") é a próxima etapa do pentestAI

- A expansão de ferramentas é real. As equipes de segurança possuem Nmap, ffuf, nuclei, extensões Burp, SQLMap, enumeradores OSINT, SAST/DAST, detectores de segredos, analisadores de postura na nuvem, verificadores de linha de base de contêineres/k8s, scanners de exposição CI/CD - a lista cresce a cada trimestre. O gargalo não é a capacidade da ferramenta; é coordenação.

- Cadeia de atacantes, lista de scanners. Ferramentas únicas relatam problemas isoladamente. O que a liderança deseja é uma história: entrada → pivô → raio de explosão com provas. O que a engenharia quer é reproduzir: solicitações exatas, tokens, capturas de tela e uma lista de correções. O que a conformidade deseja é mapeamento: qual controle falhou (ISO 27001 / PCI DSS / NIST).

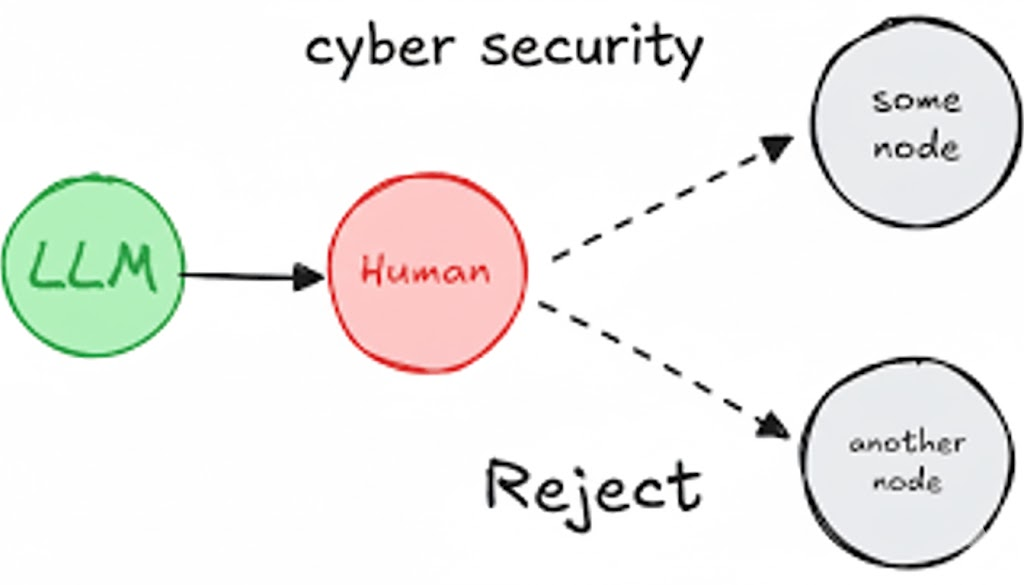

- Assistentes de LLM ≠ execução automatizada. O "pentestGPT" acelera o raciocínio e a escrita, mas ainda precisa de um humano para escolher ferramentas, aplicar o escopo, gerenciar sessões e criar um artefato confiável.

Tese da Penligent: O pentestAI deve priorizar planejamento, execução, gerenciamento de evidências e relatórios-Tudo orientado por linguagem natural, para que o resultado seja confiável para a engenharia e a auditoria, e não apenas interessante para os pesquisadores.

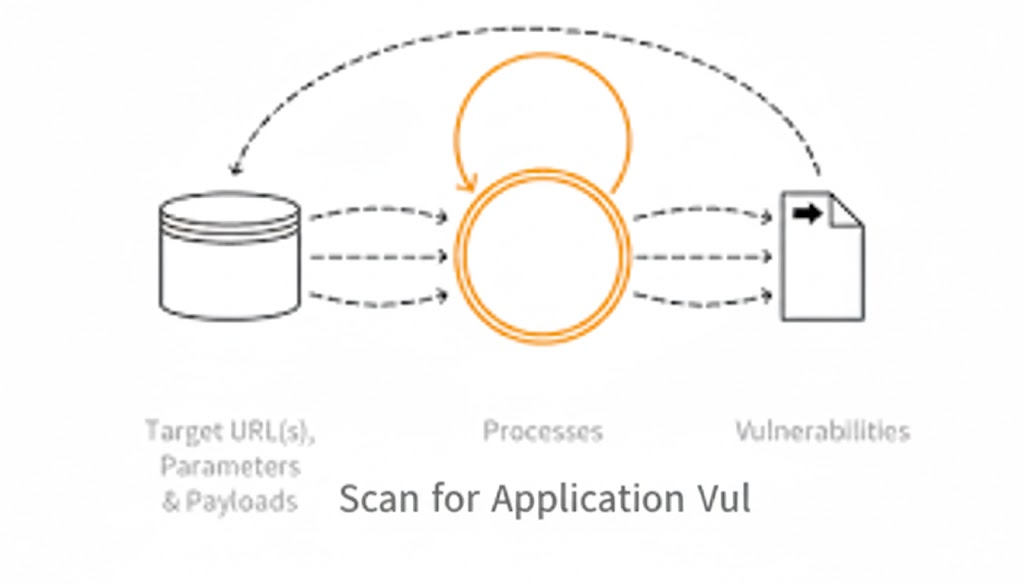

A arquitetura de orquestração (como ela realmente funciona)

Pense na Penligent como uma pipeline de quatro camadas que converte a intenção em uma narrativa de ataque:

A. Intérprete de intenções

- Analisa metas em inglês simples (escopo, restrições, metas de conformidade).

- Extrai modos de teste (black-box, gray-box), dicas de autenticação, limitação, restrições de MFA.

- Normaliza para uma especificação de plano estruturado.

B. Planejador

- Resolve o plano em sequências de ferramentasReconhecimento → teste de autenticação/sessão → tentativas de exploração (dentro da política) → verificações laterais → coleta de evidências.

- Escolhe adaptadores para cada etapa (por exemplo, ffuf para descoberta de pontos de extremidade, núcleos para verificações de modelo, SQLMap para validação de injeção, repetidores personalizados para reutilização de token).

- Aloca orçamentos (tempo, limites de taxa, simultaneidade) e idempotência (para que as novas tentativas não queimem o aplicativo ou os limites de taxa).

C. Executor

- Executa ferramentas com contexto compartilhado (cookies, tokens, ciclos de vida da sessão, cabeçalhos descobertos).

- Gerencia grades de proteção do escopo (listas de permissões de host, filtros de caminho), segurança (acelerador, recuo) e trilha de auditoria (comando completo + parâmetros, registros de data e hora, códigos de saída).

- Captura artefatos em formatos padronizados.

D. Evidências e relatórios

- Normaliza as saídas em um esquema unificadoestá correlacionado a um corrente única.

- Emite um lista de correções prontas para engenharia e mapeamentos de conformidade (NIST/ISO/PCI), além de um resumo executivo.

Um objeto de plano de alto nível pode ter a seguinte aparência:

plano:

objetivo: "Enumerar superfícies de administração/depuração e testar a fixação da sessão/reutilização de tokens (dentro do escopo)".

escopo:

domínios: ["staging-api.example.com"]

allowlist_paths: ["/admin", "/debug", "/api/*"]

restrições:

rate_limit_rps: 3

respect_mfa: true

no_destructive_actions: true

kpis:

- "validated_findings" (descobertas validadas)

- "time_to_first_chain" (tempo até a primeira cadeia)

- "evidence_completeness" (completude da evidência)

relatório:

mapeamento_de_controle: ["NIST_800-115", "ISO_27001", "PCI_DSS"]

entregáveis: ["exec-summary.pdf", "fix-list.md", "controls.json"]

Por que isso é importante: A maioria das demonstrações de "segurança de IA" se limita à geração inteligente de carga útil. A realidade é estado da sessão, limitação, novas tentativas e trilhas de auditoria. A orquestração vence ao acertar as partes chatas.

Velho x Novo: Uma comparação honesta

| Dimensão | Tradicional (pipeline manual) | Penligent (linguagem natural → orquestração) |

|---|---|---|

| Configuração | Scripts de operador sênior CLI + cola | Inglês objective → plan spec |

| Sequenciamento de ferramentas | Ad-hoc por operador | O planejador escolhe os adaptadores e faz o pedido |

| Segurança do escopo | Depende da disciplina | Guardrails aplicados (listas de permissões, limites de taxas, respeito à MFA) |

| Evidências | Capturas de tela/capas espalhadas | Pacote de evidências normalizadas (rastros, capturas de tela, ciclo de vida do token) |

| Relatório | Manual em PDF + mapeamento manual | Artefatos estruturados + mapeamento de padrões |

| Repetibilidade | Dependente do operador | Plano determinístico; executável novamente com diffs |

Da solicitação ao relatório: Artefatos de concreto

Linguagem natural em → Criação de tarefas

tarefa penligente criar \

--objetivo "Encontrar painéis de administração expostos em staging-api.example.com; testar a fixação de sessão/reutilização de token (dentro do escopo); capturar rastreamentos HTTP e capturas de tela; mapear para NIST/ISO/PCI; resumo de execução de saída e lista de correções."

Status e grades de proteção

penligent task status --id # Mostra o estágio atual, a ferramenta, o ETA e as restrições de segurança

escopo da tarefa penligente --id # Imprime listas de permissões, limites de taxa, configurações de MFA, regras de proibição

Evidências e resultados de relatórios

penligent evidence fetch --id --bundle zip

/evidence/http/ Pares de solicitação/resposta higienizados do # (JSONL)

/evidence/screenshots/ # imagens rotuladas por estágio (png)

/evidence/tokens/ Ciclo de vida do # + registros de repetição (txt/json)

/report/exec-summary.pdf Visão geral do # voltada para os negócios

/report/fix-list.md Lista de pendências de engenharia do # (prioridade, proprietário, etapas)

/report/controls.json # Mapeamentos NIST/ISO/PCI (legível por máquina)

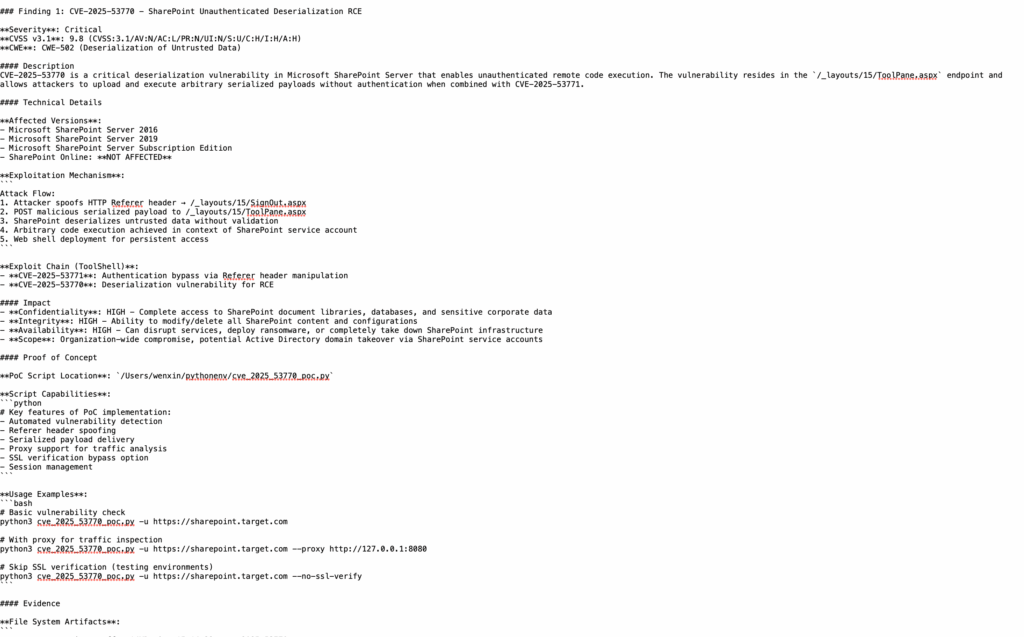

Achado normalizado (exemplo de JSON)

{

"id": "PF-2025-00031",

"title": "Reutilização de token aceita em /admin/session",

"severidade": "Alta",

"chain_position": 2,

"evidence" (evidência): {

"http_trace": "evidence/http/trace-002.jsonl",

"screenshot": "evidence/screenshots/admin-session-accept.png",

"token_log": "evidence/tokens/replay-02.json"

},

"repro_steps": [

"Obter token T1 (usuário A, registro de data e hora X)",

"Repetir T1 contra /admin/session com cabeçalhos criados",

"Observar 200 + emissão de cookie de administrador"

],

"impact" (impacto): "Painel privilegiado acessível com repetição; possível acesso lateral aos dados",

"controles": {

"NIST_800_115": ["Teste de mecanismos de autenticação"],

"ISO_27001": ["A.9.4 Controle de acesso"],

"PCI_DSS": ["8.3 Criptografia e autenticação fortes"]

},

"remediação": {

"proprietário": "platform-auth",

"priority" (prioridade): "P1",

"actions" (ações): [

"Vincular tokens ao contexto do dispositivo/sessão",

"Implementar proteção contra reprodução de nonce/token de uso único",

"Adicionar TTL do lado do servidor com heurística de IP/UA"

],

"verification" (verificação): "A tentativa de repetição deve retornar 401; anexe rastros atualizados."

}

}

Domínios de recursos (o que o sistema realmente conduz)

Perímetro de Web e API

- Automatizado: Identificação de administrador/depuração, sondagem de limite de autenticação, fixação de sessão / reutilização de tokens verificações (no escopo), fuzzing direcionado ao reconhecimento anterior.

- Resultado: prova de solicitação/resposta, capturas de tela, narrativa de impacto → lista de correções.

Nuvem e contêineres

- Automatizado: descoberta de ativos efêmeros/"sombra", detecção de IAM com escopo incorreto, dicas de exposição do executor de CI/CD, sinalização de tokens/chaves obsoletos.

- Resultado: "entrada → pivô → impacto" corrente-não 80 "médiuns" isolados.

Autenticação, sessão e identidade

- Automatizado: análise do ciclo de vida do token, reutilização/fixação, verificações de isolamento baseadas em caminhos, superfícies de autenticação mista.

- Resultado: resultados de baixo ruído com reprodução precisa e mapeamento de controle.

OSINT e mapeamento de exposição

- Automatizado: enumeração de subdomínios, impressão digital de serviços, superfícies de terceiros.

- Resultado: descoberta autorizada com durabilidade trilhas de auditoria.

Evidências e relatórios

- Automatizado: captura de artefatos → normalização → mapeamento de padrões → artefatos para segurança, engenharia, conformidade, liderança.

Âncoras de metodologia:

NIST SP 800-115 - Guia técnico para testes e avaliações de segurança da informação

OWASP WSTG / PTES - estrutura e terminologia de pentest baseado em fases

A "parte da IA" que realmente ajuda (Beyond Payloads)

- Aterramento da intenção: traduz instruções ambíguas em com escopo, testável etapas (por exemplo, "não exceda 3 rps", "sem verbos destrutivos", "respeite o MFA").

- Sequenciamento adaptativo: troca de ferramentas com base em resultados intermediários (por exemplo, se não forem encontrados cabeçalhos de administrador, passe para pegadas alternativas; se a repetição de token falhar, teste a fixação).

- Completude das evidências: solicita que o executor capture novamente os artefatos ausentes para atender à piso de qualidade do relatório (captura de tela + rastreamento + registro de token).

- Geração de linguagem de controle: transforma artefatos brutos em NIST/ISO/PCI formas sem perder a precisão técnica.

É nesse ponto que muitas ideias de "pentest de IA" falham: elas geram um texto inteligente, mas não aplicar um padrão mínimo de evidência. A Penligent fortalece a "última milha" ao Como fazer da evidência um contrato de primeira classe.

KPIs que importam

| KPI | Por que é importante | Efeito de orquestração |

|---|---|---|

| Tempo para a primeira cadeia validada | Mostra se o sistema pode produzir acionável inteligência rapidamente | Linguagem natural → plano imediato; os adaptadores são executados em paralelo; a cadeia inicial se materializa mais rapidamente |

| Completude das evidências | Determina se a engenharia pode se reproduzir | Captura padronizada; a IA solicita que o executor preencha as lacunas |

| Sinal-ruído | Menos falsos positivos → correção mais rápida | A correlação entre ferramentas produz menos cadeias, porém mais fortes |

| Velocidade de remediação | Medido pelo tempo desde a descoberta até a mesclagem de PR | A lista de correções já está estruturada; não há latência de tradução |

| Repetibilidade | Necessário para regressão e auditoria | Os planos são determinísticos; as repetições geram deltas |

Cenários realistas

- Deriva do painel de administração público na preparação: comprove a repetição/fixação, anexe traços, mapeie para os controles e envie uma tarefa P1 com critérios claros de "concluído".

- Exposição a CI/CDExecutores descobertos com escopos permissivos; acesso em cadeia a segredos; aconselhamento de escopo e verificações de TTL de evidência.

- Ativo "sombra" da nuvem: um serviço de depuração esquecido; mostrar entrada → pivô IAM; quantificar o raio de explosão.

- Superfície do assistente de IAValidação de exfiltração orientada por injeção imediata ou ações coagidas dentro do escopo permitido; registro de artefatos e impactos de controle.

Padrões de integração (sem fazer a fiação manual de tudo)

A Penligent trata as ferramentas como adaptadores com E/S padronizada:

adaptadores:

- id: "nmap.tcp"

input: { host: "staging-api.example.com", ports: "1-1024" }

output: { serviços: ["http/443", "ssh/22", "..."] }

- id: "ffuf.enum"

input: { base_url: "https://staging-api.example.com", wordlist: "common-admin.txt" }

output: { paths: ["/admin", "/console", "/debug"] }

- id: "nuclei.http"

input: { targets: ["https://staging-api.example.com/admin"], templates: ["misconfig/*", "auth/*"] }

output: { findings: [...] }

- id: "sqlmap.verify"

input: { url: "https://staging-api.example.com/api/search?q=*", technique: "time-based" }

output: { verified: true, trace: "evidence/http/sqlmap-01.jsonl" }

- id: "token.replay"

input: { token: "T1", endpoint: "/admin/session" }

output: { status: 200, issued_admin_cookie: true, screenshot: "..." }

Nenhum script de operador. O planejador compõe adaptadores; o executor compartilha o contexto (cabeçalhos, cookies, tokens) entre eles; as evidências são capturadas automaticamente.

Limitações e uso responsável (Candid Reality)

- Não é um substituto humano da equipe vermelha. As cadeias sociais, físicas e altamente inovadoras ainda se beneficiam da criatividade dos especialistas.

- O escopo deve ser explícito. O sistema aplicará listas de permissões e restrições; as equipes devem defini-las corretamente.

- As evidências são fundamentais. Se uma integração não puder produzir artefatos de alta qualidade, o planejador deve voltar para outro adaptador ou marcar a etapa como "não confirmada".

- Mapeamento de padrões ≠ consultoria jurídica. Os mapeamentos NIST/ISO/PCI auxiliam as conversas de auditoria; os proprietários do programa mantêm a responsabilidade pela interpretação e atestação.

- O rendimento varia de acordo com a superfície. Fluxos pesados de autenticação/multiusuários exigem execuções mais longas; os limites de taxa e o respeito à MFA são compensações deliberadas para segurança e legalidade.

Uma lista de verificação prática do operador

- Indique o objetivo em inglês simples. Inclua metas de escopo, segurança e conformidade.

- Prefira a "qualidade da cadeia" à contagem bruta. Uma única corrente bem comprovada é melhor do que 30 "médiuns" teóricos.

- Mantenha os adaptadores enxutos. Prefira menos ferramentas bem compreendidas com artefatos fortes em vez de muitas ferramentas ruidosas.

- Defina "feito". Para cada P1, declare previamente o rastro de verificação esperado após uma correção.

- Executar novamente os planos. Compare os deltas; entregue o antes/depois à liderança - é assim que você mostra o risco diminuindo.

Referências e leituras adicionais

- NIST SP 800-115 - Guia técnico para testes e avaliações de segurança da informação

https://csrc.nist.gov/publications/detail/sp/800-115/final - Guia de teste de segurança na Web da OWASP (WSTG)

https://owasp.org/www-project-web-security-testing-guide/

Conclusão

Se sua realidade for "dez ótimas ferramentas e nenhuma pressão coordenada" pentestAI deve significar orquestração:

- Você fala.

- O sistema executa a cadeia.

- Todos recebem as evidências de que precisam.

O Penligent.ai visa diretamente a esse resultado.entrada de linguagem natural, saída de cadeia de ataque com várias ferramentas-com artefatos que você pode entregar à engenharia, à conformidade e à liderança sem a necessidade de tradução. Não é mais um scanner. Um maestro para a orquestra que você já possui.