Introdução

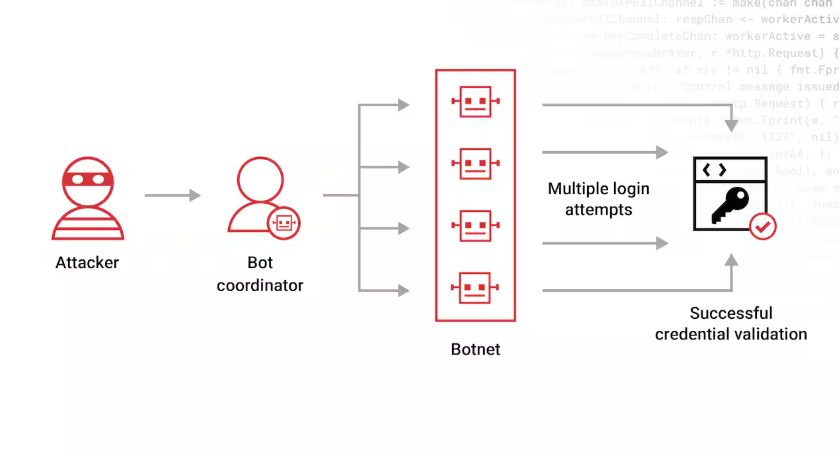

Em segurança cibernética, força bruta refere-se a uma tentativa metódica e exaustiva de adivinhar credenciais ou chaves criptográficas até obter êxito. É uma técnica fundamental para operações de equipes vermelhas, testes de penetração e exercícios de recuperação de senhas. A força bruta não se trata de "magia de hacking"; é a operacionalização da persistência e da busca sistemática dentro de limites definidos. De ataques de dicionário a abordagens híbridas que utilizam IA, a força bruta demonstra como a computação iterativa pode superar as defesas humanas e do sistema.

Mesmo na era da automação e da IA, a força bruta continua sendo relevante. Ela ensina os engenheiros sobre a exposição da superfície de ataque, a eficácia da política de senhas e os mecanismos de limitação de taxas. Além disso, as modernas plataformas de segurança orientadas por IA se baseiam nessas técnicas, orquestrando ataques de forma controlada, auditável e reproduzível.

Por que a força bruta é importante

A força bruta serve tanto como uma ferramenta de teste prática quanto como uma referência conceitual. Ele destaca os pontos fracos da autenticação, mede a entropia nas políticas de senha e valida controles defensivos, como a limitação de taxa, MFAe mecanismos de bloqueio.

Principais dimensões de relevância:

- Validação dos controles de segurança - Confirma se as defesas resistem a tentativas de ataque exaustivas.

- Campo de treinamento de IA - Fornece dados empíricos para agentes de teste de penetração orientados por IA.

- Alinhamento da equipe vermelho-azul - Une o entendimento da técnica ofensiva com a implementação da estratégia defensiva.

Classificação e recursos das ferramentas de força bruta

As operações de força bruta podem ser categorizadas por alvo, estratégia e nível de automação.

| Categoria | Função principal | Características de capacidade | Ferramentas de exemplo |

|---|---|---|---|

| Adivinhação de senhas | Tentativa de senhas de usuários em contas | Dicionário e híbrido, execução paralela, gerenciamento de novas tentativas | Hydra, Medusa, Patator |

| Quebra de chaves | Recuperar chaves criptográficas | Aceleração de GPU, mutação baseada em regras, distribuída | John the Ripper, Hashcat, Cain & Abel |

| Ataques a formulários da Web | Pontos de extremidade de login de força bruta | Conhecimento do limite de taxa, gerenciamento de sessão, manuseio de CAPTCHA | Burp Suite Intruder, OWASP ZAP, wfuzz |

| Ataques ao protocolo | Protocolos de ataque como SSH, RDP, FTP | Pooling de conexões, tentativa automática, ajuste furtivo | Ncrack, THC-Hydra, BruteSSH |

Engenharia na prática: Operacionalização da força bruta

A operacionalização garante a reprodutibilidade, a auditabilidade e a escalabilidade dos testes de força bruta.

Principais práticas:

- Contratos de produçãoSaída estruturada (JSON / SARIF / esquema personalizado), incluindo parâmetros, registros de data e hora e resultados.

- Execução em contêineresExecute cada ferramenta em ambientes isolados.

- Microsserviços e barramento de mensagensEnvolvimento de ferramentas como trabalhos invocáveis remotamente, encadeamento via Kafka/RabbitMQ.

- Integração de CI/CD: desencadeiam ataques em estágios controlados.

- Evidência e trilha de auditoriaComando de captura, stdout/stderr, código de saída, informações do host.

Exemplo em Python - tentativas de senhas paralelas e saída JSON unificada:

importar subprocess, json, concurrent.futures, os, time

ALVOS = ["10.0.0.5", "10.0.0.7"].

RESULT_DIR = "./out"

os.makedirs(RESULT_DIR, exist_ok=True)

def run_brute(tool_cmd):

meta = {"cmd": tool_cmd, "started_at": time.time()}

try:

proc = subprocess.run(tool_cmd, stdout=subprocess.PIPE, stderr=subprocess.PIPE, timeout=600, text=True)

meta.update({

"rc": proc.returncode,

"stdout": proc.stdout,

"stderr": proc.stderr,

"duration": time.time() - meta["started_at"]

})

exceto Exception as e:

meta.update({"rc": -1, "stdout": "", "stderr": str(e), "duration": time.time() - meta["started_at"]})

return meta

def brute_target(target):

hydra_cmd = ["hydra", "-L", "users.txt", "-P", "passwords.txt", f "ssh://{target}"]

hashcat_cmd = ["hashcat", "-m", "0", "hashes.txt", "wordlist.txt"]

res = {"target": alvo, "runs": {}}

res["runs"]["hydra"] = run_brute(hydra_cmd)

res["runs"]["hashcat"] = run_brute(hashcat_cmd)

retornar res

def main():

out = {"generated_at": time.time(), "results": {}}

with concurrent.futures.ThreadPoolExecutor(max_workers=4) as ex:

futures = {ex.submit(brute_target, t): t for t in TARGETS}

para fut em concurrent.futures.as_completed(futures):

t = futures[fut]

out["results"][t] = fut.result()

with open(f"{RESULT_DIR}/brute_results.json", "w") as fh:

json.dump(out, fh, indent=2)

if __name__ == "__main__":

main()

Penligent: Pentesting inteligente com mais de 200 ferramentas de hacking

A Penligent transforma a força bruta e os fluxos de trabalho de pentesting mais amplos em processos auditáveis e orquestrados por IA. Ao analisar as instruções em linguagem natural, a plataforma seleciona automaticamente as ferramentas apropriadas (incluindo mecanismos de força bruta como o Hydra/Hashcat), valida as descobertas, prioriza os riscos e gera relatórios profissionais.

Exemplo de cenário:

Comando: "Verifique se o subdomínio X tem senhas fracas e exposição a SSH"

Fluxo de trabalho: descoberta de ativos → enumeração de endpoints → força bruta de dicionário/híbrida → verificação → geração de relatórios. Todos os metadados, logs e resultados são registrados para rastreabilidade.

Nos pipelines de CI/CD, a Penligent garante feedback contínuo de segurança: qualquer alteração de código ou infraestrutura aciona varreduras direcionadas, descobertas de alta prioridade geram tíquetes e orientações de mitigação são automaticamente anexadas. Assim, os ataques de força bruta são operacionalizados com segurança dentro dos padrões de conformidade corporativa.

Manual de proteção - controles de engenharia priorizados

Matriz de priorização rápida

| Prioridade | Controle | Impacto | Esforço |

|---|---|---|---|

| P0 | Imponha a MFA para todas as contas privilegiadas | Muito alta | Baixo-Médio |

| P0 | Bloqueio de credenciais com vazamento conhecido (HIBP) no momento da autenticação | Muito alta | Médio |

| P0 | Limitação de taxa adaptável + gerenciamento de bots em endpoints de autenticação | Muito alta | Médio |

| P1 | Hash de senha forte (Argon2id com parâmetros ajustados) | Alta | Baixa |

| P1 | Detecções de SIEM para anomalias de vários IPs/velocidade | Alta | Médio |

| P2 | Pontuação de risco de sessão e dispositivo (SSO/mecanismo de risco) | Médio | Médio-Alto |

| P2 | Regras WAF + páginas de desafio para fluxos suspeitos | Médio | Médio |

| P3 | Contas canário/armadilhas de engano para preenchimento de credenciais | Médio | Médio |

| P3 | Proteja o SSH / RDP (pule hosts, acesso condicional) | Médio | Baixo-Médio |

Aplicar a autenticação multifator (MFA) - políticas práticas

- Política: MFA obrigatória para todas as funções privilegiadas e para qualquer equipe que acesse consoles de provisionamento/infra/UI. Gradualmente, estenda a todos os usuários. Prefira métodos resistentes a phishing (FIDO2/WebAuthn, chaves de hardware) para administradores.

- Dicas de implementação:

- Para SSO (OIDC/SAML), é necessário

acrouauthnContextClassRefque denota MFA. - Imponha a autenticação por etapas para ações de risco (alteração de senha, criação de chave de API).

- Para aplicativos legados que não podem oferecer suporte nativo à MFA, antecipe-os com um SSO ou proxy que imponha a MFA.

- Para SSO (OIDC/SAML), é necessário

- MonitoramentoMonitorar % de usuários privilegiados com MFA ativado, tentativas de MFA com falha e eventos de intensificação. Alerta se > X% de logins privilegiados não tiverem MFA.

Bloquear credenciais vazadas conhecidas - exemplo de integração HaveIBeenPwned (HIBP)

- Abordagem: No registro e em cada login (ou alteração de senha), verifique a senha do candidato em relação a um feed de senhas vazadas. Use a API HIBP de k-anonimato para evitar o envio da senha completa. Se a senha for observada em violação, bloqueie e force a rotação.

- Fluxo de k-anonimato do HIBP (esboço):

- Calcular SHA-1(senha) → prefixo (primeiros 5 caracteres hexadecimais) e sufixo.

- Consulta

https://api.pwnedpasswords.com/range/{prefix}→ receber lista de sufixos + contagens. - Verifique se o sufixo está presente - se estiver, trate-o como violado.

- PolíticaNegar as N senhas mais vazadas; opcionalmente, negar qualquer senha com contagem de vazamentos > limite (por exemplo, > 100). Registre as ocorrências e notifique os usuários.

Esboço de código (Python):

importar hashlib, requests

def is_pwned(password):

s = hashlib.sha1(password.encode('utf-8')).hexdigest().upper()

prefixo, sufixo = s[:5], s[5:]

r = requests.get(f"")

return suffix in r.text

# Uso: ao definir/alterar a senha ou verificar periodicamente as credenciais armazenadas (com hash), bloquear se estiverem bloqueadas

Limitação de taxa adaptável e gerenciamento de bots - configurações concretas

- PrincípiosLimite de taxa por (a) IP, (b) conta, (c) IP+conta e (d) ASN/geolocalização. Combine token bucket para tolerância a explosões com backoff progressivo em falhas repetidas.

- Exemplo do Nginx (limite da taxa básica por IP):

Trecho do nginx.conf do #

limit_req_zone $binary_remote_addr zone=auth_zone:10m rate=5r/s;

servidor {

location /login {

limit_req zone=auth_zone burst=10 nodelay;

proxy_pass http://auth_service;

}

}

- Cloudflare / WAFAtivar o gerenciamento de bots, definir desafio para pontuações suspeitas; criar regra WAF personalizada para POSTs de autenticação com alta velocidade de solicitação.

- Resposta progressivaNo primeiro limiar → serve 429 ou CAPTCHA; em gravidade mais alta → bloqueio temporário/exigir redefinição de senha.

Bloqueio de conta e mitigação de pulverização de senha - políticas calibradas

- ProblemaO bloqueio ingênuo por conta permite que os invasores testem a negação de serviço contra as contas. A pulverização de senhas evita bloqueios por conta ao tentar algumas senhas comuns em muitas contas.

- Política calibrada recomendada:

- Por contaSe o sistema não for capaz de se comunicar com o usuário: após N_failures = 10 falhas em 10 minutos → aumentar o desafio (CAPTCHA / MFA step-up) ou bloqueio temporário (por exemplo, 15 minutos).

- Detecção de pulverizaçãoSe muitas contas diferentes apresentarem falhas únicas do mesmo IP/ASN → acione o IP throttle ou exija CAPTCHA no IP de origem.

- ProgressivoImplementar uma política de escalonamento em vez de bloqueio permanente: desafio → MFA → bloqueio temporário → revisão do administrador.

- Exemplo de regra:

if failures(account) >= 10 && unique_ips(account) >= 5 -> exigir redefinição de senha e MFA.

Armazenamento e hashing de senhas - Parâmetros recomendados do Argon2id

- Não useSHA simples ou MD5 sem sal. Use KDFs modernos. Argon2id é recomendado para novos sistemas; se necessário, use o bcrypt como alternativa.

- Parâmetros de linha de base sugeridos (orientação para 2025):

time_cost = 3,memory_cost = 64 * 1024KB (64 MB),paralelismo = 2- Ajuste para cima conforme o hardware permitir.- Armazene o sal (≥ 16 bytes) e os parâmetros do KDF com o hash.

- RotaçãoFornecer um caminho de migração - rehash no próximo login se os parâmetros estiverem desatualizados. Armazenar em cache/monitorar o tempo médio de bcrypt/Argon2 para evitar DOS por meio de hashing caro.

SIEM / regras de detecção - exemplos do Splunk e KQL

Detectar muitos logins com falha em contas diferentes a partir do mesmo IP (indicador de pulverização de credenciais):

index=auth_logs action=failure | stats dc(user) as users, count as failures by src_ip | where users > 20 AND failures>50

Detecte contas suspeitas com muitos IPs exclusivos em 5 minutos:

index=auth_logs earliest=-5m | stats dc(src_ip) as uniq_ips, count as fails by user | where uniq_ips > 5 AND fails > 10

Exemplo de KQL (Azure)

Registros de entrada

| where ResultType != 0 and TimeGenerated > ago(10m)

| summarize failures = count(), distinctIPs = dcount(ClientIP) by UserPrincipalName

| where failures > 10 and distinctIPs > 4

Gerenciamento de bots e integração com WAF - itens do manual

- Implantar uma solução de gerenciamento de bots (Cloudflare Bot Management, Akamai, PerimeterX). Associe a pontuação do bot à tomada de decisões - por exemplo, pontuação > 80 → desafio, >95 → bloqueio.

- Para endpoints de autenticação críticos: defina regras do WAF para inspecionar os padrões do corpo do POST; bloqueie assinaturas conhecidas de preenchimento de credenciais e acelere IPs suspeitos.

- Garanta que os registros do WAF alimentem o SIEM com contexto de solicitação suficiente para realizar a validação de reprodução/POC.

Decepção e contas canário - amplificação da detecção

- Crie contas "canário" monitoradas com nomes fortes, mas realistas; todas as tentativas fracassadas contra elas são ameaças de alta confiança (porque não estão em uso normal).

- Instrumentar canários para produzir alertas de alta prioridade e bloquear automaticamente os IPs de origem. Use pontos de extremidade de login de chamariz que nunca recebam tráfego legítimo.

Testes, métricas e SLAs - como medir o sucesso

Principais métricas a serem monitoradas

- Tempo médio de detecção (MTTD) para eventos de preenchimento de credenciais.

- Tempo médio de resposta (MTTR) para o bloqueio de IPs de origem / escalonamento para correção.

- Logins privilegiados % com MFA ativado.

- Taxa de falso-positivo de detecções de força bruta (objetivo < 5% após o ajuste).

- Número de aquisições bem-sucedidas de contas (meta: 0); tempo entre a detecção e a contenção.

Testes

- Programe simulações de equipe vermelha/execuções de pentest autêntico para validar os controles. Use o ambiente de preparação para testes controlados de pulverização de credenciais. Integre a execução com roteiros de incidentes.

Conclusão

A força bruta continua sendo uma técnica fundamental, tanto como ferramenta de ensino quanto como necessidade operacional. Devidamente projetada, monitorada e orquestrada por IA, ela evolui de um simples método de ataque para uma estratégia de teste de segurança reproduzível e auditável. Plataformas como a Penligent ilustram como a automação inteligente pode operacionalizar com segurança a força bruta, integrá-la a fluxos de trabalho de pentesting mais amplos e reforçar continuamente as defesas.