As senhas do Safari referem-se às credenciais que o navegador Safari da Apple armazena localmente ou no iCloud Keychain. Para os engenheiros de segurança, entender como essas senhas são gerenciadas, protegidas e, ocasionalmente, expostas em ataques reais é essencial para criar aplicativos seguros e avaliar o risco de roubo de credenciais.

O Safari integra profundamente o armazenamento de senhas e o preenchimento automático com as plataformas Apple e o iCloud Keychain, permitindo a reutilização conveniente do login em vários dispositivos, mas também introduzindo considerações complexas de segurança. Neste guia, analisaremos não apenas os mecanismos por trás do manuseio de senhas, mas também as vulnerabilidades documentadas, os modelos de ameaças e as práticas defensivas reforçadas.

O que realmente significa "senhas do Safari"?

O sistema de senhas do Safari abrange vários componentes:

- Armazenamento de credenciais locais no Keychain do sistema operacional

- Sincronização do iCloud Keychain em todos os dispositivos

- Preenchimento automático funcionalidade no navegador e nos aplicativos

- Gerenciamento de senhas orientado pelo usuário por meio das configurações do sistema

O armazenamento subjacente é criptografado e, quando sincronizado via iCloud, criptografado de ponta a ponta usando chaves do dispositivo. O design da Apple impede intencionalmente que até mesmo os servidores da Apple descriptografem as senhas dos usuários em trânsito ou em repouso. No entanto, A lógica de preenchimento automático e as camadas da interface do usuário têm sido historicamente áreas de superfície de ataquee a interação com páginas da Web e entradas do usuário - dois domínios repletos de potencial adversário. (support.apple.com)

Vulnerabilidades históricas no tratamento de senhas do Safari

Diversos CVEs demonstram como os componentes de senha e preenchimento automático do Safari foram explorados ou poderiam ser abusados quando as proteções fossem insuficientes:

CVE-2018-4137: exposição do preenchimento automático de login do Safari

CVE-2018-4137 é uma vulnerabilidade documentada no Apple iOS e no Safari em que o A funcionalidade de preenchimento automático de login não tinha confirmação explícita do usuário antes de preencher as credenciais salvas. Essa falha permitia que um site criado lesse os dados de nome de usuário/senha preenchidos automaticamente sem o consentimento direto do usuário. O componente vulnerável era o "Safari Login AutoFill", e a Apple publicou atualizações para solucionar o problema. yisu.com

Essa é uma classe de vulnerabilidade em que as credenciais são expostas por meio de falhas lógicas em vez de fraquezas criptográficas. Ele ressalta que a "camada de UX de preenchimento automático" é tecnicamente uma interface avançada entre os segredos armazenados e o conteúdo remoto.

Outras questões relacionadas

- Vulnerabilidades de falsificação de lógica/UI poderia induzir o Safari a exibir URLs ou caixas de diálogo incorretas, influenciando potencialmente o comportamento do preenchimento automático. suporte da apple

- Histórico de uso indevido de preenchimento automático e bugs de lógica de API em extensões de navegador e gerenciadores de senhas integrados, ilustrando que o tratamento de credenciais depende muito da integridade da interface do usuário e da lógica de back-end. suporte da apple

Embora a maioria desses problemas antigos tenha sido corrigida, eles são instrutivos para ilustrar Por que os engenheiros de segurança devem examinar os mecanismos de preenchimento automático como qualquer superfície de API de credenciais.

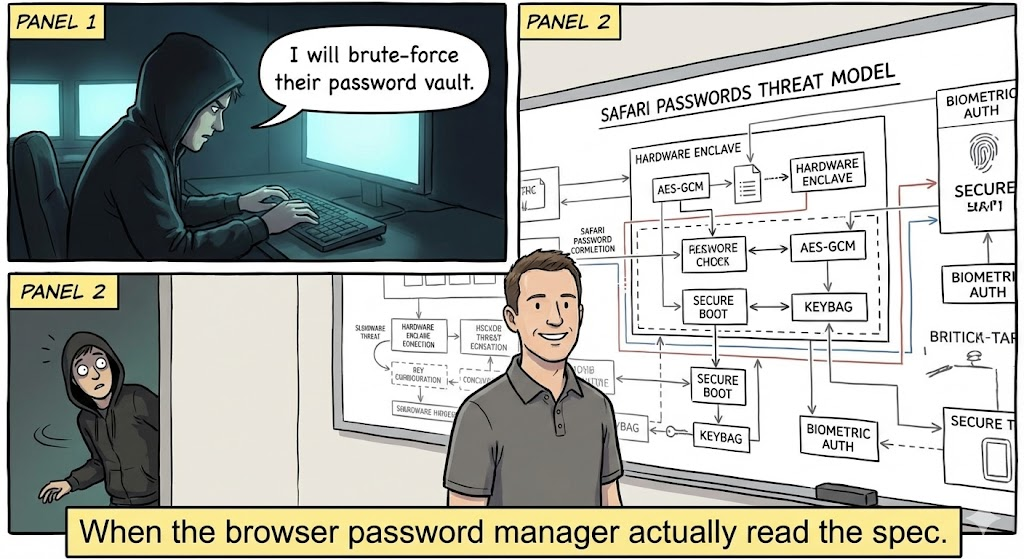

Modelos de ameaças para senhas do Safari

As principais categorias de risco para senhas de safári Incluir:

| Modelo de ameaça | Descrição | Exemplo de impacto |

|---|---|---|

| Vazamento de credenciais remotas | O atacante engana a lógica do preenchimento automático | Senha exposta a um script malicioso |

| Falsificação da interface do usuário | Formulários de login falsos capturam credenciais | Roubo de credenciais |

| Abuso de extensão | Uma extensão maliciosa ou comprometida extrai dados | Exfiltração de senhas |

| Compromisso local | Malware ou acesso físico ao dispositivo | Extração de chaveiro |

| Sequestro de rede | O Man-in-the-middle força o envio de credenciais em HTTP | Risco associado a formulários inseguros |

Essa tabela ajuda a enquadrar as ameaças não apenas como "bugs do navegador", mas como riscos do sistema e da interface que exigem defesas em camadas.

Como o Safari armazena e protege as senhas

A segurança de senhas do Safari é sustentada por:

- Criptografia de chaveiro - As senhas locais são armazenadas com segurança usando APIs criptográficas da plataforma.

- Sincronização de ponta a ponta do iCloud - Quando ativadas, as credenciais são sincronizadas entre dispositivos confiáveis usando chaves de criptografia específicas do dispositivo.

- Portas de autenticação de usuário - O acesso aos detalhes da senha geralmente requer o Face ID / Touch ID / código de acesso.

- Políticas seguras de preenchimento automático - Em geral, o Safari só preenche automaticamente em HTTPS e solicita a ação do usuário.

No entanto, os recursos de conveniência geralmente expandem as interfaces entre o conteúdo não confiável da página e a lógica de acesso às credenciais.

Exemplos de códigos de ataque e defesa

Para ilustrar a exposição de credenciais e as práticas recomendadas de defesa, veja a seguir 5 exemplos reais relevantes para o preenchimento automático de senhas e o manuseio de formulários no Safari.

Exemplo 1: Detecção de formulários de login HTTP inseguros (superfície de ataque)

javascript

document.querySelector("form").addEventListener("submit", function (e) {

Se (location.protocol !== "https:") {

console.error("Bloqueio de envio de senha insegura");

e.preventDefault();

}

});

Isso bloqueia o envio de formulários por HTTP, o que poderia permitir ataques de vazamento ou downgrade.

Exemplo 2: Impedir o preenchimento automático em campos confidenciais

html

<input type="password" autocomplete="new-password" />

O autocomplete="new-password" O atributo sinaliza que os navegadores não devem preencher automaticamente as credenciais armazenadas.

Exemplo 3: CSP para restringir a exposição de credenciais

html

<meta http-equiv="Content-Security-Policy" content="default-src 'self'; form-action 'self';">

Um rigoroso Política de segurança de conteúdo ajuda a evitar o roubo de credenciais por meio de envios de formulários maliciosos.

Exemplo 4: Fortalecimento da lógica da interface do usuário para confirmar a permissão de preenchimento automático

javascript

função assíncrona requestAutofill() {

Se (await authenticateUser()) {

const creds = await browser.passwords.get({ url: location.origin });

fillForm(creds);

}

}

Esse padrão força a confirmação explícita do usuário antes de operações arriscadas de preenchimento automático.

Exemplo 5: Armazenamento seguro de senhas por meio de APIs nativas (iOS/Swift)

rápido

let query: [String: Any] = [

kSecClass as String: kSecClassGenericPassword,

kSecAttrAccount como String: "exampleAccount",

kSecValueData as String: passwordData

]

SecItemAdd(query as CFDictionary, nil)

Usando APIs de chaveiro da plataforma garante a aplicação de proteções nativas (bloqueio de ID de toque/face).

Práticas recomendadas para proteger as senhas do Safari

Controles de segurança em torno de senhas de safári deve incluir:

- Impor HTTPS para todos os envios de formulários

- Use restrições rigorosas de CSP e de ação de formulário

- Validar e sanitizar qualquer lógica de acionamento de preenchimento automático de senha

- Monitorar e limitar as permissões de extensão

- Auditar o acesso ao iCloud Keychain com autenticação de dispositivo

Essas práticas abordam tanto Lógica da interface do usuário e segurança do pipeline de credenciais.

Penligent: Detecção de exposição de credenciais orientada por IA

Em aplicativos da Web complexos, os testes automatizados geralmente deixam passar problemas sutis de caminho de credenciais, especialmente aqueles que envolvem preenchimento automático ou lógica de formulário orientada por script. Plataformas como Penligente ajudar as equipes de engenharia:

- Identificação de acionadores de preenchimento automático arriscados em JavaScript de front-end

- Correlacionar campos de formulário com APIs de credenciais e padrões de armazenamento

- Detecção de comportamentos de preenchimento automático não autorizados em páginas dinâmicas

- Integração à CI/CD para detectar problemas antecipadamente

Em vez de apenas fazer a varredura estática das páginas, a IA da Penligent analisa como os scripts interagem com as APIs de formulário e credenciais em tempo de execução, descobrindo falhas lógicas que podem expor senhas, mesmo que as camadas do navegador e do sistema operacional sejam tecnicamente seguras.

Vale a pena analisar os CVEs relacionados

A referência a CVEs anteriores ajuda a ilustrar como o preenchimento automático e a lógica de senha têm sido uma superfície de ataque significativa:

- CVE-2018-4137: O preenchimento automático de login do Safari não exigia confirmação explícita e podia expor as credenciais a conteúdo criado. yisu.com

- CVE-2018-4134: Falsificação da interface do usuário do Safari que leva a um domínio ou contexto de credencial incorreto. cve.mitre.org

- CVE-2024-23222 e outros CVEs de impacto do WebKit demonstram como as falhas do mecanismo de navegação influenciam a segurança de forma ampla. cve.mitre.org

Entender isso mostra que a segurança de senhas não é apenas uma questão de armazenamento, mas também de como os navegadores interagem com conteúdo não confiável.

Conclusão

senhas de safári estão na interseção entre conveniência e segurança. Embora o iCloud Keychain e o AutoFill ofereçam facilidade de uso, eles expandem a superfície de ataque para lógica do cliente e camadas de interação com o navegador. Os CVEs históricos mostram que as falhas de lógica e de interface do usuário, e não apenas a fraqueza criptográfica, geram riscos reais. Combinando políticas rigorosas de formulário e CSP, padrões de programação defensivos e testes automatizados (por exemplo, plataformas baseadas em IA, como a Penligent), as equipes de engenharia podem proteger de forma mais confiável os fluxos de trabalho de credenciais, mesmo em ambientes complexos da Web.