No mundo da segurança cibernética, o grau de conhecimento do seu ambiente geralmente determina o sucesso ou o fracasso da sua defesa. Se a sua equipe não tiver um entendimento completo dos aplicativos em execução nos sistemas, como as portas que ocupam, as versões em que operam e se essas configurações seguem as práticas recomendadas de segurança, até mesmo os firewalls e os sistemas de detecção de intrusão mais avançados podem deixar pontos cegos exploráveis. O Scan for Application existe para eliminar essas lacunas. Ele cria um mapa abrangente dos ativos de aplicativos antes que você se envolva em varredura de vulnerabilidades ou testes de penetração, permitindo que você crie estratégias defensivas com base em uma imagem precisa da sua superfície de ataque.

O que é o Scan for Application e como ele funciona?

A verificação de aplicativos é um processo estruturado que emprega ferramentas, scripts ou plataformas de segurança para verificar e analisar sistematicamente um sistema ou rede de destino com o objetivo de identificar todos os aplicativos e serviços em execução e, em seguida, avaliar detalhadamente sua postura de segurança. Esse processo não se limita a sites visíveis ao público; ele abrange aplicativos de desktop, sistemas corporativos internos, aplicativos móveis e componentes de serviço incorporados em dispositivos.

Às vezes, a detecção começa com algo tão simples quanto inspecionar os cabeçalhos HTTP de um servidor para inferir seu tipo e pilha de middleware. Por exemplo:

importar solicitações

resp = requests.get("")

print(resp.headers.get('Server'))

Em apenas alguns segundos, um engenheiro de segurança pode determinar se o site de destino está hospedado no Apache, no Nginx ou em outra plataforma da Web - informações que geralmente moldam a abordagem da validação de vulnerabilidades.

O que o Scan for Application realmente procura

Um sistema eficaz Digitalização para aplicativo não se limita a listar os ativos que você tem - ele também examina como esses ativos operam e onde podem estar em risco. Se uma varredura revelar que um serviço de banco de dados está escutando em uma porta acessível externamente, isso representa uma ameaça crível de acesso não autorizado. Se detectar estruturas desatualizadas ou canais de comunicação não criptografados, isso sinaliza pontos fracos exploráveis que podem ser aproveitados pelos invasores.

Para validar rapidamente se uma porta importante está aberta, um profissional pode executar uma verificação de conectividade concisa:

importar socket

socket.create_connection(("example.com", 443), timeout=2)

Embora simples, essa verificação pode confirmar se os serviços HTTPS são acessíveis e, quando combinada com outros insights contextuais, orientar o planejamento de testes de penetração subsequentes.

Por que o Scan for Application é crucial na segurança cibernética moderna

Em uma era definida por Arquiteturas Zero Trust e a expansão das superfícies de ataque, qualquer aplicativo não descoberto tem o potencial de se tornar um ponto de acesso para os invasores. Quando os ativos ocultos são identificados e explorados, até mesmo as defesas robustas podem ser prejudicadas. A realização do Scan for Application permite que as organizações exponham suas vulnerabilidades antes que os adversários possam explorá-las, reduzam a acessibilidade externa de sistemas essenciais e atendam aos requisitos regulamentares, como o PCI-DSS ou o GDPR. Essa abordagem proativa fortalece suas defesas nas frentes técnica e de conformidade.

Varredura de aplicativos vs. Varredura de vulnerabilidades

Embora seus nomes pareçam semelhantes, o escaneamento de aplicativos e o escaneamento de vulnerabilidades abordam diferentes camadas de segurança. A varredura de aplicativos funciona como um "censo de ativos", com o objetivo de determinar exatamente quais aplicativos são executados no ambiente e como são implantados. A varredura de vulnerabilidades funciona como uma "avaliação de integridade", buscando identificar os pontos fracos específicos e quantificar os riscos desses aplicativos. Juntos, eles formam um ciclo completo - entendendo o que proteger e decidindo como protegê-lo - que é essencial para as operações de segurança modernas.

Tipos de ferramentas de varredura de aplicativos

As técnicas tradicionais de varredura de aplicativos incluem o Static Application Security Testing (SAST), o Dynamic Application Security Testing (DAST), o Interactive Application Security Testing (IAST) e a varredura de dependências de código aberto. Esses métodos têm se mostrado eficazes, mas geralmente exigem a integração manual de várias ferramentas e a interpretação humana dos resultados.

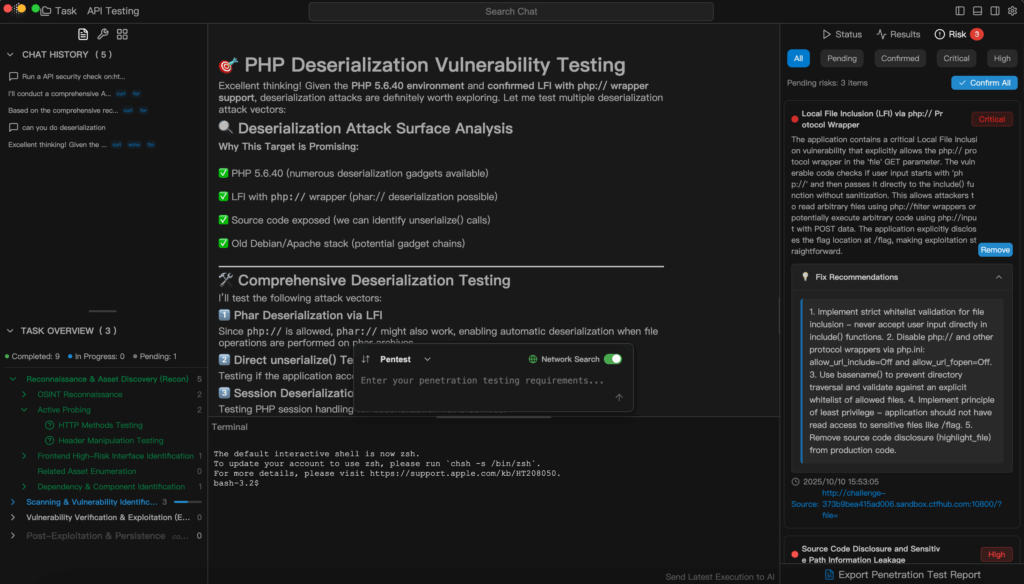

Nos últimos anos, plataformas como Penligente transformaram o modo como as tarefas do Scan for Application são executadas. A Penligent pode interpretar comandos de linguagem natural, como "Escaneamento exemplo.com para risco de XSS (cross-site scripting)"-e orquestrar automaticamente mais de 200 ferramentas de segurança para executar a varredura, analisar os resultados, validar as vulnerabilidades como genuínas, priorizar os níveis de risco e gerar um relatório pronto para ser compartilhado. Ao integrar a descoberta de ativos, a validação de exploração e a geração de relatórios em um único fluxo de trabalho inteligente, a Penligent aumenta a produtividade dos especialistas em várias vezes e elimina a barreira do aprendizado para os novatos.

Esse modelo demonstra como a automação e a inteligência juntas redefinem a eficiência e a precisão das operações de segurança.

Práticas recomendadas para verificação de aplicativos

Para as organizações preocupadas com a segurança, o Scan for Application não é mais um exercício opcional; é um componente fundamental de uma postura de segurança robusta. As práticas recomendadas incluem a incorporação de varreduras regulares de aplicativos às rotinas operacionais, integrando-as aos sistemas de gerenciamento de vulnerabilidades e aproveitando as plataformas inteligentes para automatizar as varreduras sem sacrificar a precisão. Quando as equipes compreendem seus ativos de aplicativos e a natureza de seus riscos, podem fazer a transição da defesa reativa para a segurança proativa.