Ferramentas de varredura: A perspectiva de um engenheiro de segurança

As ferramentas de varredura são uma faca de dois gumes na segurança cibernética moderna. Para os defensores, elas são essenciais para a descoberta de vulnerabilidades, o inventário de ativos e a validação contínua da segurança. Para os atacantes, as ferramentas de varredura geralmente são a primeiro estágio de exploraçãopermitindo o reconhecimento, a impressão digital e a descoberta de pontos fracos em escala.

Entender as ferramentas de varredura apenas sob o ângulo de um "produto defensivo" é incompleto. Para proteger os sistemas de forma eficaz, os engenheiros de segurança devem compreender como os invasores realmente usam as ferramentas de varreduraComo os scans evitam a detecção e como os defensores podem identificá-los e neutralizá-los.

Este artigo examina as ferramentas de varredura de ambos os lados, com foco em Padrões de abuso no mundo real, seguido por quatro exemplos concretos de códigos de ataque e defesa que refletem os ambientes de produção.

O que são ferramentas de varredura na prática?

No uso no mundo real, as ferramentas de varredura geralmente se enquadram em várias categorias:

- Scanners de rede (descoberta de portas e serviços)

- Scanners de aplicativos da Web (sondagem no estilo DAST)

- Scanners de API (análise de esquema e comportamento)

- Scanners de nuvem e ativos (descoberta de configurações incorretas)

Os invasores raramente dependem de uma única ferramenta. Em vez disso, eles encadeiam scanners leves, scripts personalizados e técnicas de evasão para ficar abaixo dos limites de detecção.

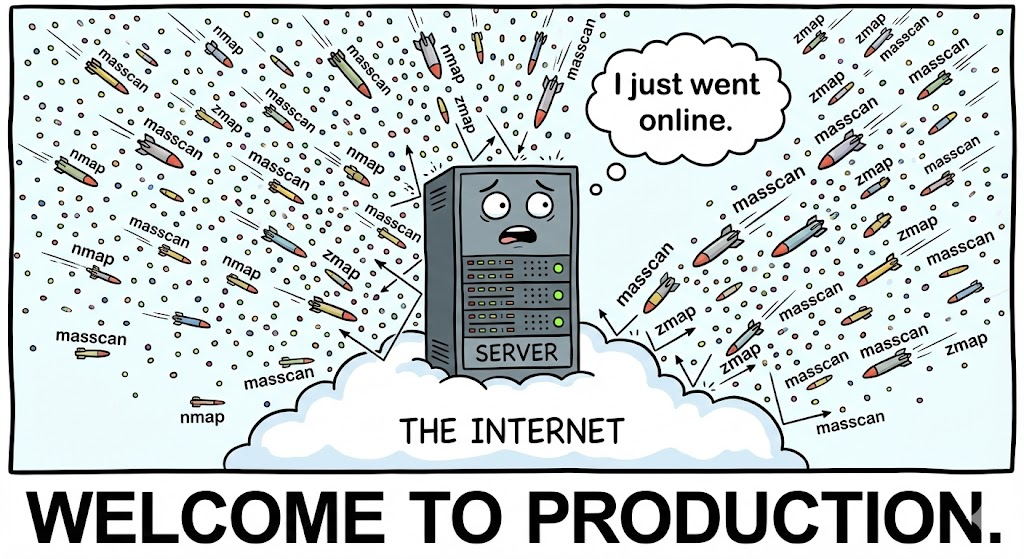

Por que as ferramentas de varredura são importantes na cadeia de ataque

A varredura não é barulhenta por padrão. Os ataques modernos favorecem:

- Varredura de baixa taxa

- IPs de origem distribuídos

- Solicitações compatíveis com o protocolo

- Randomização de tempo e cabeçalho

Isso permite que os invasores se misturem ao tráfego normal enquanto criam um mapa de ataque preciso.

Exemplos de códigos de ataque e defesa

Abaixo estão quatro técnicas comuns de abuso de ferramentas de varredura, cada um deles emparelhado com um contramedida defensiva prática.

Exemplo de ataque 1: Varredura de portas de baixa taxa para burlar o IDS

Em vez das clássicas varreduras rápidas, os atacantes reduzem a velocidade da varredura para evitar o acionamento de alertas.

Ataque: Varredura lenta da porta TCP (Python)

python

importar socket

tempo de importação

alvo = "192.168.1.10"

portas = [22, 80, 443, 8080]

for port in ports:

s = socket.socket()

s.settimeout(2)

tentar:

s.connect((target, port))

print(f"[+] Porta {port} aberta")

exceto:

passe

s.close()

time.sleep(10) # intencionalmente lento

Essa varredura pode levar minutos ou horas, mas geralmente ignora a detecção baseada em taxa.

Defesa: Perfil da taxa de conexão

python

from collections import defaultdict

tempo de importação

connection_log = defaultdict(list)

def log_connection(ip):

now = time.time()

connection_log[ip].append(now)

recent = [t for t in connection_log[ip] if now - t < 300]

se len(recent) > 20:

print(f "Suspicious scanning behavior from {ip}")

Visão da defesa: A detecção deve se concentrar em comportamento ao longo do temponão apenas o tráfego de explosão.

Exemplo de ataque 2: Evasão de impressão digital do scanner da Web

Os atacantes disfarçam as varreduras para parecerem tráfego normal do navegador.

Ataque: Scanner com disfarce de cabeçalho

python

solicitações de importação

cabeçalhos = {

"User-Agent": "Mozilla/5.0",

"Accept" (Aceitar): "text/html,application/xhtml+xml",

}

payloads = ["/admin", "/.git", "/backup.zip"]

para p em payloads:

r = requests.get(f"{p}", headers=headers)

print(p, r.status_code)

Isso evita as regras básicas de "scanner User-Agent".

Defesa: Entropia de caminho e detecção de padrões de acesso

python

importar matemática

def entropy(s):

from collections import Counter

probs = [n / len(s) for n in Counter(s).values()]

return -sum(p * math.log2(p) for p in probs)

caminhos = ["/admin", "/.git", "/backup.zip"]

para p em caminhos:

se entropia(p) > 2,5:

print("Caminho de varredura de alto risco detectado:", p)

Visão da defesa: A detecção de ataques deve considerar o que está sendo solicitadoe não apenas quem o solicita.

Exemplo de ataque 3: varredura de API por meio de enumeração de esquema

Os invasores examinam as APIs para inferir pontos de extremidade e parâmetros não documentados.

Ataque: Descoberta de parâmetros de API

python

solicitações de importação

params = ["id", "user_id", "debug", "admin"]

para p em params:

r = requests.get(

"",

params={p: "1"}

)

se r.status_code != 400:

print(f "Parâmetro interessante: {p}")

Isso revela falhas ocultas de lógica e controle de acesso.

Defesa: Lista de permissão de parâmetros estritos

python

ALLOWED_PARAMS = {"id"}

def validate_params(request_params):

para p em request_params:

se p não estiver em ALLOWED_PARAMS:

raise ValueError("Invalid parameter detected")

Visão da defesa: A manipulação frouxa de parâmetros transforma a varredura de API em um oráculo de descoberta.

Exemplo de ataque 4: varredura distribuída entre IPs

Os atacantes distribuem varreduras em vários endereços IP para evitar a correlação.

Ataque: Varredura de fonte rotativa (conceitual)

python

alvos = ["", ""]

para t em alvos:

# executado a partir de diferentes hosts ou proxies

send_request_from_random_ip(t)

Cada IP parece benigno, mas coletivamente eles mapeiam o aplicativo.

Defesa: Correlação comportamental entre IPs

python

def correlate_requests(logs):

impressão digital = {}

para entrada em registros:

key = (entry["path"], entry["method"])

fingerprint.setdefault(key, set()).add(entry["ip"])

para k, ips em fingerprint.items():

se len(ips) > 10:

print("Varredura distribuída detectada em:", k)

Visão da defesa: As ferramentas de varredura geralmente se revelam somente quando visto de forma holística.

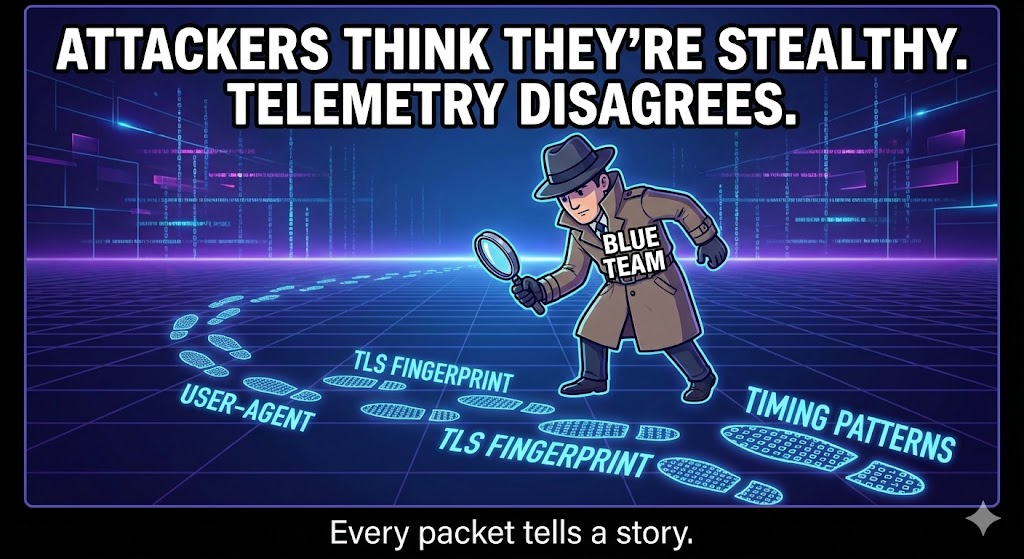

Principais conclusões para as equipes de segurança

As ferramentas de varredura não são inerentemente mal-intencionadas, mas seus padrões de abuso são previsíveis. Os defensores que se baseiam apenas em assinaturas ou regras estáticas falharão:

- Varreduras lentas

- Sondas com mascaramento de cabeçalho

- Ataques de inferência de API

- Reconhecimento distribuído

Uma defesa eficaz requer:

- Linhas de base comportamentais

- Correlação temporal

- Análise semântica de solicitações

- Registro de log com reconhecimento de contexto

Considerações finais

As ferramentas de varredura representam o movimento de abertura de quase todos os ataques sérios. Tratar o escaneamento como "ruído de fundo" é um dos pontos cegos defensivos mais comuns.

Ao entender como os invasores realmente fazem a varredura e ao instrumentar as defesas nas camadas de protocolo, lógica e comportamento, as organizações podem detectar ameaças antes do início da exploraçãoNão após o dano ter sido causado.