No fluxo de trabalho das avaliações de segurança cibernética e dos testes de penetração, os mecanismos de segurança baseados em navegador são constantemente um ponto focal e, entre eles, o CORS (Cross-Origin Resource Sharing, compartilhamento de recursos entre origens) se destaca como uma política com implicações de longo alcance para a segurança das APIs e dos aplicativos modernos da Web. Quando um testador se depara com a mensagem nenhum cabeçalho "access-control-allow-origin" está presente no recurso solicitado em um console de navegador ou em um ambiente de desenvolvimento, raramente é apenas um erro técnico trivial; em vez disso, pode sinalizar um lapso ou descuido na configuração de origem cruzada de backend ou, alternativamente, uma restrição deliberada colocada em prática como parte do projeto de segurança. Nas seções a seguir, analisaremos essa mensagem de uma perspectiva testes de penetração A Penligent oferece uma perspectiva de análise de risco, desvenda seu significado técnico e riscos potenciais, explora seu significado defensivo por meio de cenários do mundo real e demonstra como ferramentas como a Penligent podem permitir que as avaliações sejam realizadas de forma mais eficiente e com maior precisão.

O que é nenhum cabeçalho "access-control-allow-origin erro

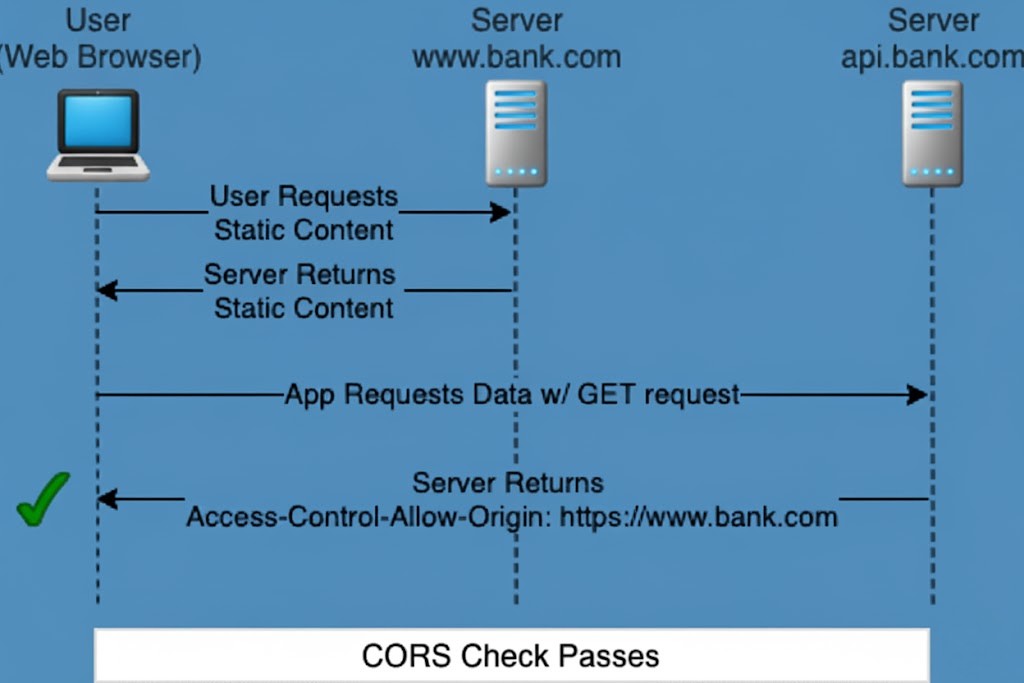

Em sua essência, o CORS é um conjunto de regras de segurança entre origens implementadas pelos navegadores para restringir o nível de acesso que uma página da Web pode ter ao tentar solicitar recursos fora de seu escopo de mesma origem, abrangendo diferenças de nome de domínio, números de porta ou protocolo. Quando a resposta de um servidor omite o Controle de acesso - Permitir origem HTTP, o navegador, mesmo que a solicitação de rede subjacente tenha sido tecnicamente concluída, se recusará a permitir que o código do lado do cliente leia a resposta e, em vez disso, exibirá a mensagem nenhum cabeçalho "access-control-allow-origin erro.

Esse comportamento significa que, se um invasor tentar usar scripts de navegador para recuperar dados confidenciais de origem cruzada sem a devida autorização, a restrição o bloqueará efetivamente. Para os testadores de segurança, no entanto, ver essa mensagem pode indicar que a política de origem cruzada do sistema de destino está configurada de forma insuficiente ou é aplicada de forma inconsistente, o que justifica uma análise mais profunda da lógica comercial e da postura de segurança pretendida por trás dela.

Imagine um testador de segurança executando o seguinte script de teste de solicitação de origem cruzada em um console do navegador:

fetch("")

.then(response => response.json())

.then(data => console.log(data))

.catch(error => console.error(error));

Se a resposta do servidor a essa solicitação não incluir o Controle de acesso - Permitir origem a resposta HTTP pode ser semelhante:

HTTP/1.1 200 OK

Content-Type: application/json

// ❌ Falta de Access-Control-Allow-Origin

Nesse caso, independentemente de a solicitação de rede subjacente ter sido tecnicamente bem-sucedida, as ferramentas de desenvolvimento do navegador exibiriam um erro semelhante:

O acesso para buscar em ' origem '' foi bloqueado pela política CORS: Nenhum cabeçalho 'Access-Control-Allow-Origin' está presente no recurso solicitado.

Um testador pode determinar, com base nisso, que o acesso entre origens da API é restrito ou que não há uma política entre origens.

Aproveitamento da Penligent para detectar e validar riscos de segurança entre origens

Nos testes de penetração tradicionais, a avaliação da segurança das políticas de origem cruzada normalmente exige que os testadores trabalhem manualmente com as ferramentas de desenvolvimento do navegador, enrolar ou recursos de captura de proxy em ferramentas como o Burp Suite, examinando os cabeçalhos de resposta HTTP um a um para determinar se o Controle de acesso - Permitir origem esteja configurado corretamente. Esse processo não é apenas demorado, mas também propenso a erros ou equívocos, especialmente quando se lida com cenários de teste de API em grande escala.

Com a introdução de um assistente de teste de penetração inteligente, como o Penligent, o fluxo de trabalho de avaliação pode ser fundamentalmente transformado. Com um comando simples de linguagem natural tais como "Verifique se todas as APIs desse domínio têm riscos de política de origem cruzada"Com o Penligent, a Penligent orquestrará várias ferramentas, incluindo o Nmap e o Nuclei, para capturar e analisar cabeçalhos de resposta em massa. Em seguida, validará os problemas detectados para filtrar os falsos positivos, priorizá-los com base na gravidade e na capacidade de exploração e, finalmente, produzir um relatório abrangente - completo com detalhes da vulnerabilidade, avaliações de impacto e recomendações de correção - que pode ser compartilhado e revisado de forma colaborativa com os membros da equipe em tempo real. Essa abordagem preserva a profundidade da avaliação e, ao mesmo tempo, encurta drasticamente o ciclo de testes e reduz significativamente a probabilidade de perder riscos críticos.

Principais implicações de segurança do bloqueio de solicitações entre origens

Para testadores de penetração e auditores de segurança, o nenhum cabeçalho "access-control-allow-origin não deve ser descartado como um mero bug funcional; ao contrário, ele serve como um indicador concreto da intenção do servidor em relação ao controle de acesso entre origens. Quando uma API exclui deliberadamente esse cabeçalho HTTP de suas respostas, isso geralmente implica uma postura defensiva, impondo um isolamento mais rigoroso para evitar que origens desconhecidas ou potencialmente mal-intencionadas usem scripts de navegador para buscar dados confidenciais entre domínios.

Por outro lado, em determinados cenários, o aparecimento dessa mensagem pode expor falhas de configuração - por exemplo, quando os desenvolvedores migram APIs entre ambientes (como de teste para produção) e não incluem as configurações de origem cruzada necessárias, o que faz com que chamadas comerciais legítimas sejam bloqueadas pelo navegador. Ainda com mais nuances, as configurações inconsistentes de origem cruzada podem fornecer aos invasores um "mapa de permissões" de pontos de extremidade exploráveis, orientando-os para interfaces abertas ou enfraquecidas. Assim, distinguir entre recursos que bloqueiam intencionalmente o acesso entre origens e aqueles que inadvertidamente não têm suporte torna-se uma parte crucial do processo de teste de segurança.

Correções eficazes para configurações incorretas de Access-Control-Allow-Origin

Quando os resultados da verificação confirmarem que a configuração de origem cruzada de uma API representa um risco à segurança ou interrompe os fluxos comerciais legítimos, a correção deve ter como objetivo preservar a disponibilidade operacional e, ao mesmo tempo, reforçar a segurança. Uma abordagem de baixo risco adotada com frequência é implementar uma lista branca no lado do servidor que especifique com precisão as origens permitidas para interfaces confidenciais, por exemplo:

Access-Control-Allow-Origin:

Evitar o uso de um curinga * é fundamental aqui, pois, embora possa resolver rapidamente os problemas de acesso entre origens, ele amplia inadvertidamente a superfície de ataque. Complementando isso com Métodos de controle de acesso (Access-Control-Allow-Methods) para restringir os métodos HTTP permitidos, juntamente com estratégias robustas de autenticação e gerenciamento de sessões, podem garantir ainda mais que o acesso entre origens seja concedido somente a usuários autorizados.

Em sistemas complexos que envolvem vários serviços de front-end e back-end, a política de origem cruzada deve ser abordada no estágio de planejamento da arquitetura, em vez de depender de correções ad hoc, evitando assim a reintrodução de vulnerabilidades durante o dimensionamento ou a manutenção futuros.

Conclusão

Em conclusão, o nenhum cabeçalho "access-control-allow-origin A mensagem não é apenas um erro de origem cruzada que os desenvolvedores de front-end encontram com frequência; ela também é um sinal estratégico que os testadores de penetração não devem ignorar ao avaliar a postura de segurança das interfaces do sistema. Ela pode indicar cautela deliberada e atenção no design defensivo ou pode apontar para lacunas de configuração latentes.

Se as suas responsabilidades incluem a realização de auditorias de segurança regulares de APIs ou aplicativos da Web, especialmente quando você precisa detectar com eficiência uma ampla gama de riscos, incluindo problemas de política de origem cruzada, considere adotar o Penligent como seu assistente de testes. A partir do momento em que você define o alvo, ele inicia um processo automatizado de descoberta de riscos e fornece orientação de correção com a experiência de um testador de penetração experiente, transformando a auditoria de origem cruzada de um desafio demorado em uma tarefa de rotina rápida e precisa.