No cenário de IA hiperacelerada do início de 2026, a engenharia de segurança se bifurcou em grande parte. De um lado, as equipes estão fortalecendo os pipelines RAG corporativos contra a injeção imediata. Por outro, estão bloqueando VPCs de nuvem. Mas um enorme ponto cego permanece na "Infraestrutura Sombra": os Edge Nodes e os Home Labs onde nascem os modelos de protótipos.

A divulgação de CVE-2025-64113 (Pontuação CVSS 9.8, Critical) expõe uma vulnerabilidade catastrófica em Servidor Embyuma solução popular de hospedagem de mídia. Embora o Emby seja um software de consumo, sua pegada de implantação se sobrepõe fortemente à comunidade "Local LLM". Os engenheiros frequentemente executam o Emby junto com Ollama, vLLMou Difusão estável cargas de trabalho em servidores bare-metal de alta especificação (equipados com RTX 4090s ou A6000s) para maximizar a utilização do hardware.

Para o engenheiro de segurança de IA, o CVE-2025-64113 não é um bug de servidor de mídia; é um bug de root bridge sem senha em seu cluster de computação de GPU. Este artigo abandona a narrativa da tecnologia de consumo para analisar a vulnerabilidade como uma ameaça à infraestrutura crítica, detalhando a falha lógica do C#, o escalonamento para a execução remota de código (RCE) e como defender seu silício.

Cartão de inteligência de vulnerabilidade

| Métrico | Detalhes de inteligência |

|---|---|

| Identificador CVE | CVE-2025-64113 |

| Componente de destino | Servidor Emby (MediaBrowser.Server.Core / Serviço de usuário) |

| Versões afetadas | Pré-4.9.1.81 (Beta e estável) |

| Classe de vulnerabilidade | Contorno de autenticação (CWE-287) / Erro de lógica |

| Pontuação CVSS v3.1 | 9,8 (Crítico) (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H) |

| Vetor de ataque | Rede (remota), interação zero |

Mergulho técnico profundo: A lógica da "chave-esqueleto"

O Emby Server foi desenvolvido com base no .NET (C#) pilha. A vulnerabilidade decorre de uma falha fundamental na lógica do "Password Reset Provider", especificamente em relação à forma como o servidor valida os tokens do sistema de arquivos físicos em relação às solicitações de API.

1. A falha arquitetônica

O mecanismo de redefinição de senha da Emby se baseia em um modelo de "Prova de acesso".

- Fluxo de trabalho pretendido: Um usuário solicita uma reinicialização. O servidor grava um arquivo chamado

passwordreset.txtpara o diretório de configuração. Teoricamente, o usuário deve ler esse arquivo (o que implica que ele tem acesso SSH/RDP) para prosseguir. - A vulnerabilidade: O ponto de extremidade da API que manipula o confirmação da redefinição (

/Users/ForgotPassword/Pin) não consegue impor rigorosamente que o usuário sabe o conteúdo do arquivo ou que a sessão que iniciou a solicitação corresponde à sessão que a finalizou.

Em versões vulneráveis, a presença do arquivo funciona como um sinalizador booleano global: IsResetMode = True. Qualquer usuário não autenticado que acesse a API durante essa janela (ou que acione a janela por conta própria) pode assumir a conta de administrador.

2. Reconstrução do código forense (hipotético C#)

Com base nas diferenças e no comportamento dos patches, podemos reconstruir o fluxo lógico vulnerável no ConnectService ou Serviço de usuário.

C#

`// PADRÃO LÓGICO VULNERÁVEL public async Task

// Falha fatal: o código verifica se o arquivo existe,

// mas implica confiança sem validar um payload de token seguro dentro da solicitação.

se (_fileSystem.FileExists(tokenPath))

{

var user = _userManager.GetUserByName(request.UserName);

// O invasor fornece uma nova senha e, como o arquivo existe, o servidor permite a substituição,

// o servidor permite a substituição.

await _userManager.ChangePassword(user, request.NewPassword);

// Limpeza

_fileSystem.DeleteFile(tokenPath);

return new { Success = true };

}

throw new ResourceNotFoundException("O token de redefinição não foi encontrado no disco.");

}`

Esse é um clássico Tempo de cheque para tempo de uso (TOCTOU) erro lógico combinado com profundidade de autenticação insuficiente.

3. A cadeia de eliminação de exploits

- Gatilho: O atacante envia

POST /Users/ForgotPasswordcom o nome de usuário de destino (por exemplo, "admin"). A Emby criapasswordreset.txt. - Corrida/Circuito: O invasor envia imediatamente a solicitação de confirmação com uma nova senha. Como o arquivo existe no disco, a condição

ArquivoExisteretorna verdadeiro. - Aquisição: O servidor atualiza a senha do administrador. O invasor faz login.

- Escalonamento (RCE):

- Instalação do plug-in: O Emby permite que os administradores instalem plug-ins (DLLs).

- Ganchos do FFmpeg: Os administradores podem definir scripts personalizados de pré/pós-processamento para transcodificação de mídia.

- Resultado: O invasor executa um comando de shell reverso por meio do processo Emby (geralmente executado como Root no Docker ou SYSTEM no Windows).

A ameaça à infraestrutura de IA: Por que o contexto é importante

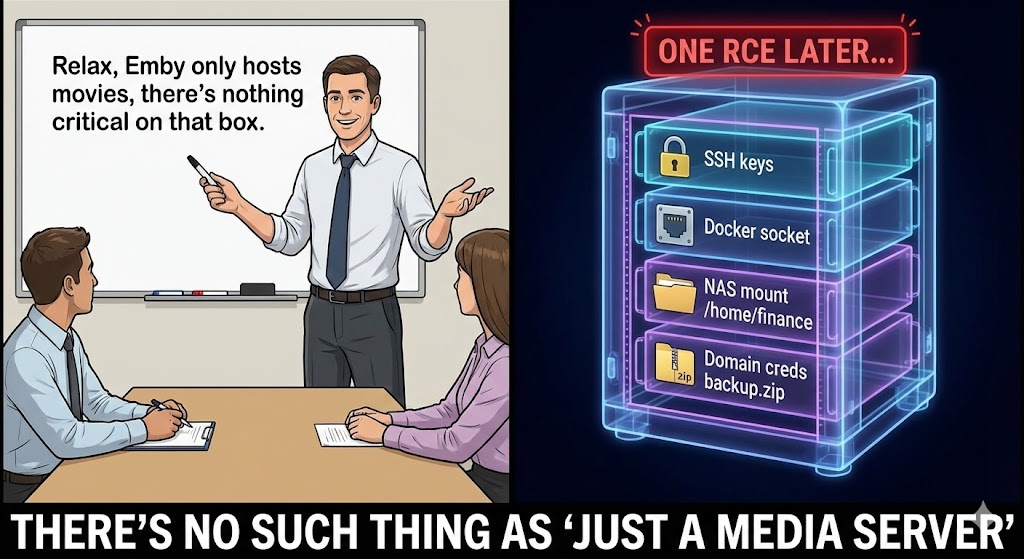

Os engenheiros de segurança geralmente classificam os servidores de mídia como de "baixa prioridade". No contexto do desenvolvimento de IA, esse é um erro fatal.

1. O vetor de ataque "co-localizado

Os engenheiros de IA geralmente criam servidores de computação pesada "All-in-One". Uma única caixa Ubuntu com duas RTX 4090s geralmente hospeda:

- Porta 11434: Ollama (LLM Inference)

- Porta 6333: Qdrant (Vector DB)

- Porta 8888: JupyterLab

- Porta 8096: Emby (mídia/uso pessoal)

Como esses serviços são executados no mesmo kernel e compartilham as mesmas montagens do sistema de arquivos (por exemplo, /mnt/data), comprometer o Emby por meio do CVE-2025-64113 permite que o invasor gire localmente (localhost).

2. Exfiltração de ativos de alto valor

Uma vez dentro do contêiner/processo do Emby, o invasor pode aproveitar as montagens de volume para acessar:

- Pesos do modelo: Adaptadores LoRA proprietários ou ajustados com precisão

.safetensorsarquivos que valem milhares de horas de computação. - Conjuntos de dados RAG: Armazenamentos de vetores não criptografados contendo bases de conhecimento corporativas privadas.

- Variáveis de ambiente:

.envarquivos frequentemente compartilhados entre contêineres do docker que contêm chaves de API OpenAI ou tokens HuggingFace.

3. Sequestro de computação (Cryptojacking)

O impacto mais imediato costuma ser a negação de recursos. Os atacantes implementam Mineradores silenciosos (como o XMRig) fixadas em núcleos CUDA específicos, desviando de 30 a 50% da capacidade da GPU. Isso degrada a latência da inferência para cargas de trabalho legítimas de IA e causa superaquecimento do hardware, tudo isso de forma sutil o suficiente para evitar o monitoramento básico da CPU.

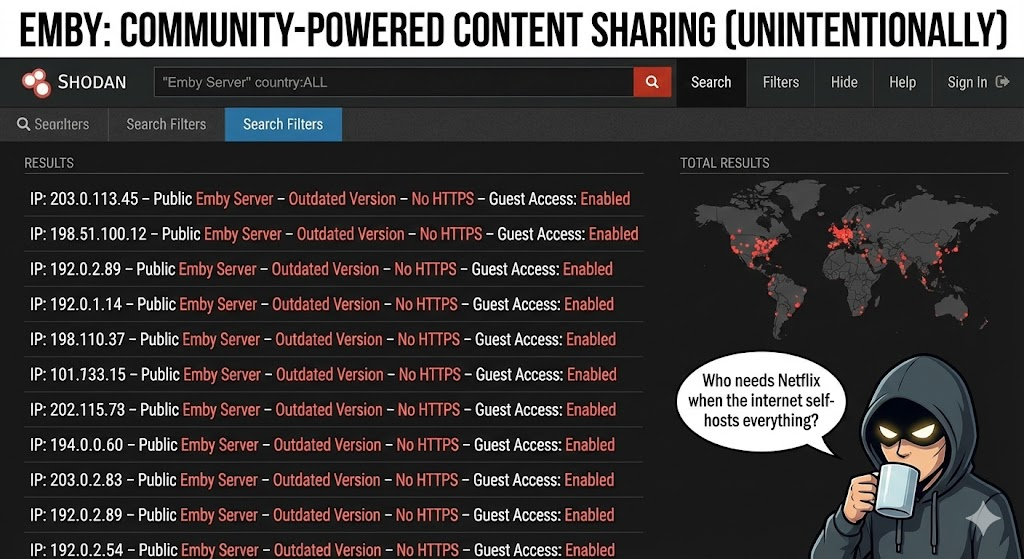

Defesa orientada por IA: A vantagem da negligência

A detecção do CVE-2025-64113 em um ambiente de IA distribuído e ad-hoc é um desafio. Os scanners tradicionais (Nessus/Qualys) exigem varreduras credenciadas para ver os sistemas de arquivos e, muitas vezes, não detectam portas fora do padrão.

É aqui que Penligent.ai redefine a postura de segurança ofensiva.

- Descoberta de ativos sombrios (as "incógnitas desconhecidas")

Os agentes de IA da Penligent utilizam análise passiva de tráfego e sondagem ativa para identificar "Shadow Services". Ele detecta que um nó de GPU de alto valor está expondo a porta 8096 e identifica o serviço como Emby, correlacionando-o automaticamente com a inteligência crítica CVE-2025-64113. Ele contextualiza o risco: "Servidor de mídia exposto em nó de IA crítico".

- Verificação lógica não destrutiva

Em vez de tentar redefinir a senha do administrador (o que causaria uma negação de serviço), a Penligent executa uma sondagem de lógica segura.

- Ele inicia o handshake para acionar o

passwordreset.txtmecanismo de criação (se seguro). - Ele analisa o tempo de resposta da API e os códigos de erro para determinar se o vetor de desvio está ativo.

- Ele confirma a vulnerabilidade com quase zero falsos positivos, fornecendo um alerta "Crítico" verificado sem interromper o filme de sábado à noite do engenheiro ou a corrida de treinamento do LLM.

Manual de remediação e endurecimento

Se você gerencia uma infraestrutura de IA que inclui o Emby, é obrigatório tomar medidas imediatas.

1. Patching (a única correção)

Atualize para Servidor Emby 4.9.1.81 imediatamente. Essa versão reescreve fundamentalmente a lógica de redefinição de senha para exigir um token que não pode ser adivinhado por meio da interação com a API.

2. Bloqueio imutável do sistema de arquivos (o "Kill Switch")

Se não for possível corrigir imediatamente (por exemplo, devido a congelamentos de dependências), você poderá neutralizar a exploração impedindo a criação do token de redefinição.

Para Linux (Docker/Bare Metal):

Bash

`# Navegue até o diretório de configuração do Emby cd /var/lib/emby/config

Criar um arquivo fictício

toque em passwordreset.txt

Torná-lo imutável (nem mesmo o root pode gravá-lo/excluí-lo)

sudo chattr +i passwordreset.txt`

Efeito: A solicitação de API do invasor para Esqueci minha senha falhará porque o servidor não pode gravar no arquivo, quebrando a cadeia lógica.

Para Windows:

Clique com o botão direito do mouse na pasta de configuração -> Propriedades -> Segurança -> Avançado. Adicione uma regra "Deny Write" para a conta de usuário que executa o serviço Emby.

3. Segmentação de rede (Zero Trust)

- Isolar as portas de gerenciamento: Nunca exponha a porta 8096/8920 à Internet pública.

- Usar túneis: Acesse os serviços por meio de Escala de cauda, Túnel da Cloudflareou uma VPN.

- Isolamento de contêineres: Certifique-se de que o contêiner do Emby Docker não seja executado como

-privilegiadoe monta apenas os diretórios de mídia específicos de que precisa (Read-Only sempre que possível), não todo o/mnt/raiz.

Conclusão

CVE-2025-64113 é um lembrete de que a superfície de ataque de um sistema de IA vai muito além do próprio modelo. Na era da infraestrutura convergente, uma vulnerabilidade em um aplicativo de mídia recreativa pode comprometer as cargas de trabalho mais avançadas de inteligência artificial.

A engenharia de segurança consiste em proteger os inteira pilha. Ao aplicar patches rigorosos, segmentação de rede e utilizar ferramentas de descoberta de ativos orientadas por IA, como a Penligent, as organizações podem fechar esses backdoors antes que eles resultem em uma perda catastrófica de computação ou propriedade intelectual.