No cenário orientado por dados de 2025, os sistemas de gerenciamento de banco de dados relacionais (RDBMS) continuam sendo a base da infraestrutura empresarial. Para os engenheiros de software e profissionais de segurança, o SQL é uma faca de dois gumes: é a principal ferramenta para análise de dados e a superfície de ataque mais crítica para violações de dados.

Isso Folha de dicas de SQL não é apenas uma referência de sintaxe. É um guia estratégico criado para ajudá-lo a escrever consultas eficientes, diagnosticar gargalos de desempenho e fortalecer seus aplicativos contra os sofisticados ataques de injeção predominantes atualmente.

Padrões avançados de SQL para engenheiros

Enquanto SELECT * FROM é onde todos começam, a engenharia moderna exige o domínio da manipulação de dados complexos.

Expressões de tabela comuns (CTEs)

Os CTEs melhoram a legibilidade e permitem a lógica recursiva, que é essencial para percorrer dados hierárquicos (como organogramas ou sistemas de arquivos).

SQL

- CTE recursivo para percorrer uma hierarquia de categoriasWITH RECURSIVE CategoryPath AS ( SELECT id, name, parent_id, name AS path FROM categories WHERE parent_id IS NULLUNION ALLSELECT c.id, c.name, c.parent_id, CONCAT(cp.path, ' > ', c.name) FROM categories c JOIN CategoryPath cp ON c.parent_id = cp.id ) SELECT FROM CategoryPath;

Funções da janela

As funções de janela permitem que você execute cálculos em um conjunto de linhas da tabela que estejam de alguma forma relacionadas à linha atual, sem recolher o conjunto de resultados como GRUPO POR.

SQL

- Calcule o total em execução e classifique os usuários por despesaSELECT user_id, order_date, amount, SUM(amount) OVER (PARTITION BY user_id ORDER BY order_date) as running_total, RANK() OVER (ORDER BY amount DESC) as spend_rank FROM orders;

Uniões eficientes

É fundamental entender como mesclar conjuntos de dados. O uso incorreto de uniões é a causa #1 de consultas de relatórios lentas.

The Ultimate SQL Cheat Sheet for Security Engineers (A última folha de dicas sobre SQL para engenheiros de segurança): Consultas, otimização e defesa contra injeção

SQL

- Inner Join: Somente registros correspondentesSELECT u.email, o.total FROM users u INNER JOIN orders o ON u.id = o.user_id WHERE o.status = 'completed';

Folha de dicas de otimização de desempenho

O SQL eficiente não se refere apenas à velocidade, mas também à escalabilidade e à prevenção de negação de serviço (DoS) por meio da exaustão de recursos.

| Técnica | implementação | Impacto |

|---|---|---|

| Indexação | CREATE INDEX idx_user_login ON users(last_login); | Reduz as varreduras de tabelas completas O(N) para pesquisas O(log N). Essencial para ONDE e JUNTAR colunas. |

| Explicar os planos | EXPLICAR, ANALISAR, SELECIONAR ... | Revela o caminho de execução da consulta (Seq Scan vs. Index Scan). |

| **Evite selecionar *** | SELECT id, name em vez de SELECT * | Reduz a E/S da rede e o uso da memória, especialmente com colunas TEXT/BLOB. |

| Paginação | LIMITE 100 (Use a paginação de conjunto de chaves para conjuntos de dados grandes) | Evita o carregamento de milhões de linhas na memória do aplicativo. |

Folha de dicas sobre injeção de SQL (SQLi) - The Attack Surface

Para os engenheiros de segurança, entender a sintaxe de um ataque é o primeiro passo para a prevenção. Abaixo está um detalhamento das cargas úteis observadas em ambientes de produção modernos.

1. Erros de lógica e de desvio de autenticação

Os invasores usam a lógica booleana para fazer curto-circuito nas verificações de autenticação.

| Meta | Exemplo de carga útil | Contexto vulnerável |

|---|---|---|

| Contorno de login | ' OR '1'='1 | SELECT * FROM users WHERE user='$u' AND pass='$p' |

| Escalonamento de funções | ' OR role='admin'-- | Substituição de filtros codificados em painéis de administração herdados. |

| Truncamento de comentários | admin' -- (SQL) ou admin' # (MySQL) | Ignora o restante da consulta (por exemplo, verificações de senha). |

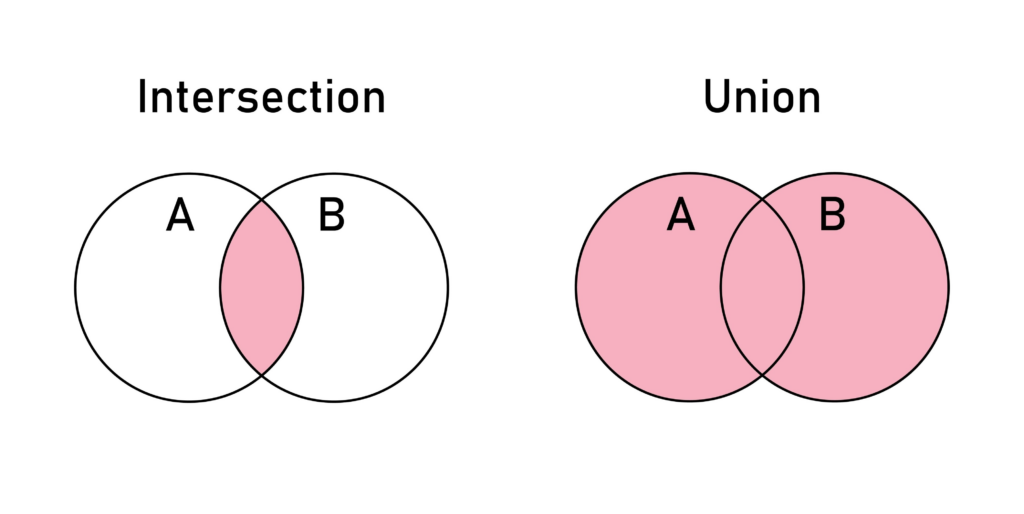

2. Injeção baseada em união

Usado para extrair dados de outras tabelas quando os resultados da consulta estão visíveis no frontend.

- Carga útil:

' UNION SELECT nome de usuário, senha, null FROM usuários-- - Risco: Descarte completo do banco de dados por meio da interface do usuário de front-end.

3. Injeção cega de SQL (tempo e booleano)

Quando o aplicativo suprime os erros, os invasores fazem perguntas de verdadeiro/falso ao banco de dados.

- Baseado em booleano:

' E (SELECT 1)=1--(A página carrega normalmente) vs' E (SELECT 1)=0--(Falta o conteúdo da página). - Com base no tempo:

' E SLEEP(5)--(MySQL) ou'; WAITFOR DELAY '0:0:5'--(MSSQL).- Observação: Os ataques baseados em tempo são cada vez mais usados para contornar WAFs que filtram mensagens de erro.

4. Impacto no mundo real: Estudo de caso CVE

CVE-2024-12345 (exemplo hipotético de alto impacto):

Um CMS amplamente implantado permitia que usuários não autenticados injetassem SQL por meio do parâmetro sort_order em uma API. Como a entrada era concatenada diretamente na cláusula ORDER BY, os invasores podiam executar consultas empilhadas, levando à execução remota de código (RCE) por meio de extensões de banco de dados.

- Lição: Nunca confie em informações, mesmo em

ORDER BYouGRUPO PORcláusulas.

Estratégias de defesa e proteção

A única defesa robusta contra a injeção de SQL é separar estruturalmente os dados do código.

1. Consultas parametrizadas (Prepared Statements)

Esse é o padrão ouro. O banco de dados trata a entrada do usuário estritamente como dados, nunca como comandos executáveis.

Vulnerável (Python):

Python

# DANGEROUS: concatenação direta query = f "SELECT * FROM users WHERE email = '{user_input}'" cursor.execute(query)

Seguro (Python):

Python

# SAFE: Parametrização cursor.execute("SELECT * FROM users WHERE email = %s", (user_input,))

2. Menor privilégio

Certifique-se de que o usuário do banco de dados conectado ao seu aplicativo da Web tenha apenas SELECIONAR, INSERIR, ATUALIZAÇÃO, DELETE permissões. Ele deve nunca têm permissões para DROP TABLE, CONCESSÃOou acessar arquivos de sistema (xp_cmdshell).

Segurança orientada por IA com a Penligent

Na era da implantação rápida de CI/CD, a revisão manual do código não consegue detectar todas as falhas de lógica ou de construção SQL dinâmica.

Penligent.ai transforma a análise de segurança do SQL, indo além da simples correspondência de regex.

- Análise AST com reconhecimento de contexto: Ao contrário dos linters tradicionais, o Penligent analisa a árvore de sintaxe abstrata (AST) do seu código. Ele entende o fluxo de dados, identificando se uma variável controlada pelo usuário chega a um sumidouro de execução de SQL bruto, mesmo que passe por várias funções.

- Detecção de falhas lógicas: A Penligent detecta vulnerabilidades sutis de lógica, como a falta de verificações de autorização em sistemas complexos.

JUNTARconsultas ou possíveis vetores de DoS em CTEs recursivos não otimizados. - Remediação automatizada: Ele não apenas sinaliza o erro, mas sugere a sintaxe correta da Consulta Parametrizada ou o método ORM para sua estrutura de linguagem específica.

Ao integrar a Penligent ao seu pipeline, você garante que seus Folha de dicas de SQL as práticas recomendadas são aplicadas automaticamente, protegendo sua camada de dados antes que o código chegue à produção.

Conclusão

Dominar o SQL requer um equilíbrio entre a precisão da engenharia e a vigilância da segurança. Se você estiver otimizando uma Window Function para um painel de análise ou corrigindo uma vulnerabilidade de Blind SQL Injection, esta folha de dicas servirá como referência. Mantenha suas consultas com bom desempenho, suas entradas parametrizadas e seus testes automatizados.