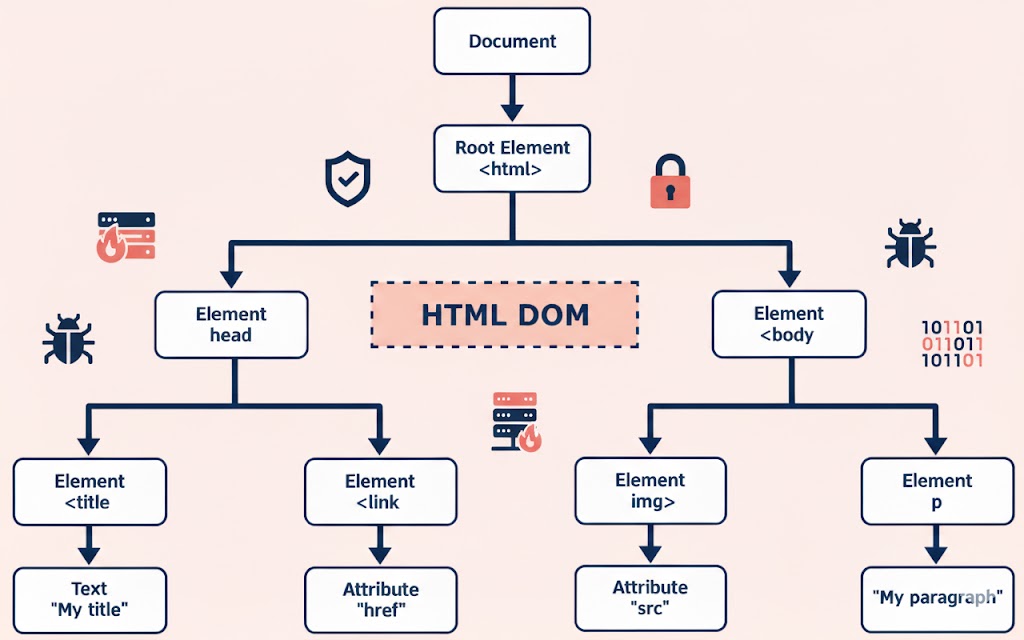

No ecossistema moderno da Web, o DOM (Document Object Model) desempenha um papel fundamental na viabilização de experiências interativas e dinâmicas para o usuário. Pense no DOM como um mapa ou planta que um navegador da Web cria quando carrega uma página da Web. Cada elemento que você vê - títulos, parágrafos, botões, imagens - é representado como um nó dentro dessa estrutura hierárquica. Os desenvolvedores podem usar o JavaScript para navegar nesse mapa, alterar elementos, adicionar novos elementos ou responder às ações do usuário, como cliques e envios de formulários. Por exemplo, clicar em um botão "Show More" pode acionar um script que modifica o DOM para exibir texto oculto. Como o DOM é interativo e constantemente atualizado, ele atua como a interface entre o código HTML estático e o comportamento dinâmico que os usuários experimentam, impulsionando os recursos interativos que consideramos óbvios.

No entanto, essa mesma interatividade pode abrir a porta para vulnerabilidades que estão exclusivamente ligadas ao código do lado do cliente. Para os profissionais de segurança, sejam eles testadores de penetração ou engenheiros encarregados de defender os ativos corporativos, compreender as vulnerabilidades do DOM é essencial não apenas para a exploração, mas também para a prevenção.

O DOM em um contexto de segurança

Na codificação segura, é fundamental monitorar como os dados fluem dentro do DOM. Uma fonte controlada por um invasor, como um parâmetro de URL (localização.pesquisa), um cookie (document.cookie), ou informações de referência (document.referrer) - pode se tornar perigoso quando injetado em um coletor inseguro, como innerHTML ou eval(). A cadeia da fonte ao coletor é o que possibilita as vulnerabilidades baseadas no DOM.

Vulnerabilidades comuns do DOM

| Tipo de vulnerabilidade | Exemplo de pia | Descrição | Impacto potencial |

|---|---|---|---|

| XSS baseado em DOM | document.write()element.innerHTML | A injeção de dados controlados por invasores em HTML sem sanitização permite a execução arbitrária de JavaScript. | Roubo de cookies, sequestro de sessão, injeção de conteúdo malicioso. |

| Redirecionamento aberto | window.location | O manuseio inadequado do URL permite que os invasores redirecionem os usuários para sites mal-intencionados. | Ataques de phishing, distribuição de malware, danos à confiança na marca. |

| Manipulação de cookies | document.cookie | O atacante pode substituir ou roubar cookies de sessão por meio de código JavaScript inseguro. | Controle de contas, sequestro de sessões, falsificação de identidade. |

| Injeção de JavaScript | eval() | Executa a cadeia de caracteres fornecida pelo invasor como código JavaScript. | Comprometimento total do lado do cliente, exfiltração de dados. |

| Manipulação do domínio do documento | document.domain | Alteração do domínio para contornar restrições de mesma origem. | Vazamentos de dados entre domínios, escalonamento de privilégios. |

| Intoxicação de URL de WebSocket | WebSocket() | Fornecimento de endpoints maliciosos para conexões WebSocket. | Interceptação de fluxos de dados, ações não autorizadas. |

| Manipulação de links | elemento.src | O invasor modifica os links de recursos para carregar códigos maliciosos ou roubar dados. | Injeção de malware, rastreamento, páginas de destino de phishing. |

| Manipulação de mensagens da Web | postMessage() | Envio de mensagens elaboradas para manipular o quadro/janela de destino. | Vazamento de dados, ataques de origem cruzada. |

| Manipulação do cabeçalho de solicitação do Ajax | setRequestHeader() | O invasor controla os cabeçalhos de solicitação HTTP no código do lado do cliente. | Uso indevido de API, exploração do tipo CSRF. |

| Manipulação do caminho do arquivo local | FileReader.readAsText() | Leitura de arquivos locais por meio de JS no lado do cliente sem as devidas restrições. | Vazamento de dados locais confidenciais. |

| No lado do cliente Injeção de SQL | ExecuteSql() | Passagem de dados não higienizados para consultas de banco de dados no lado do cliente. | Roubo de dados, manipulação de banco de dados. |

| Manipulação de armazenamento HTML5 | sessionStorage.setItem() / localStorage.setItem() | Armazenamento de cargas maliciosas no armazenamento do navegador para execução posterior. | XSS persistente, acesso não autorizado a dados do cliente. |

| Injeção de XPath no lado do cliente | document.evaluate() | A injeção em consultas XPath pode dar ao invasor acesso a dados XML. | Vazamentos de dados, manipulação de Lógica de aplicativo baseada em XML. |

| Injeção de JSON no lado do cliente | JSON.parse() | A análise de JSON adulterado de fontes não confiáveis permite a injeção arbitrária de objetos. | Sobregravação de dados, manipulação lógica. |

| Manipulação de dados DOM | elemento.setAttribute() | A definição de atributos com dados não confiáveis pode desencadear comportamentos maliciosos. | XSS, clickjacking, desvio de lógica. |

| Negação de serviço (DoS) | RegExp() | Padrões de regex grandes ou mal-intencionados congelam o navegador. | Tempo de inatividade do aplicativo, desempenho degradado. |

Como as vulnerabilidades do DOM são encontradas

As equipes de segurança normalmente empregam uma combinação de estratégias.

- Varredura ativaO Burp Suite, usando ferramentas como o Burp Suite ou o OWASP ZAP, permite que os testadores simulem e observem interações DOM inseguras.

- Descoberta passiva envolve o rastreamento de recursos como Shodan, ZoomEye e PublicWWW, ou mesmo instantâneos históricos na Wayback Machine, para descobrir dados confidenciais ocultos na camada DOM.

- Análise automatizada de Regex e IA, combina a correspondência de padrões para credenciais conhecidas com a análise orientada por IA que mapeia os fluxos Source → Sink, reduzindo drasticamente o tempo entre a detecção e a correção.

Defesa contra vulnerabilidades do DOM

As defesas sólidas começam com a validação disciplinada das entradas, de preferência por meio de uma lista de permissões, para garantir que somente dados confiáveis cheguem ao DOM.

As estratégias de codificação devem ser adaptadas ao contexto: Codificação HTML para saída de página, escape de JavaScript para pontos de injeção de script e codificação de URL para construção de links.

As chaves de API, quando absolutamente precisam aparecer no código de front-end, devem ser bloqueadas usando verificações de referência e origem, restrições de IP e limites de taxa.

As equipes devem realizar uma revisão do DOM imediatamente antes da implementação, removendo segredos e códigos inseguros e revogando todas as credenciais que já foram expostas, mesmo em instantâneos arquivados.

Aumentando a segurança do DOM com a Penligent

Tradicionalmente, a execução de uma auditoria de segurança DOM completa exigia a combinação de várias ferramentas - Nmap para descoberta, Burp Suite para teste de injeção, SQLmap para exploração - e, em seguida, a revisão manual de cada descoberta para verificar a precisão.

A Penligent muda isso ao permitir que os testadores descrevam seus objetivos em inglês simples. Uma solicitação como "verificar este site em busca de vulnerabilidades DOM" aciona um fluxo de trabalho inteligente: a IA integra mais de duzentas ferramentas de segurança, incluindo Nmap, Burp Suite, Mapa SQLetc., para realizar varreduras direcionadas em cadeias Source → Sink em potencial, validar cada descoberta para eliminar falsos positivos e classificá-las por gravidade. Tanto para especialistas em segurança experientes quanto para novatos, isso transforma as auditorias DOM de maratonas manuais de vários dias em processos simplificados e altamente precisos, concluídos em horas ou até mesmo em minutos.