2025 foi um ano tumultuado para os pesquisadores de segurança de navegadores. Enquanto o Google continua a fortalecer as defesas do Chrome - principalmente com o V8 Sandbox - os invasores, especialmente Atores de estado-nação e os fornecedores de spyware comercial foram forçados a evoluir. A era dos RCEs (Remote Code Execution) de renderizadores simples está desaparecendo.

A tendência predominante de 2025 é a Exploração de cadeia completa: alavancagem Confusão de tipos de V8 para obter a execução inicial do código dentro do renderizador, seguido por uma execução baseada em lógica Vulnerabilidade do Mojo IPC para alcançar Fuga da caixa de areiae, por fim, assumir o controle do sistema host.

Este artigo fornece um post-mortem técnico dos dias zero mais devastadores do Chrome em 2025, com foco em CVE-2025-14174 (Acesso fora dos limites do ANGLE) e CVE-2025-13223 (V8 Type Confusion), e explora como a IA está revolucionando a detecção dessas ameaças avançadas.

A camada gráfica fatal: Dissecando o CVE-2025-14174

Divulgado: 11 de dezembro de 2025

Componente: ANGLE (mecanismo de camada gráfica quase nativo)

Pontuação CVSS: 8,8 (alta)

Entrou em cena no final de 2025, CVE-2025-14174 se distingue por não ser uma falha do mecanismo JavaScript. Em vez disso, ela reside em ÂNGULOa camada de abstração do Chrome responsável por traduzir as chamadas WebGL em APIs gráficas nativas, como OpenGL, Direct3D e Metal.

O mecanismo: Falha na tradução de WebGL para Metal

De acordo com a análise conjunta do Google Project Zero e da Apple SEAR, a vulnerabilidade está na implementação do backend Metal do ANGLE. Especificamente, o mecanismo não conseguiu validar corretamente o pixelsDepthPitch em relação ao parâmetro GL_UNPACK_IMAGE_HEIGHT valor.

Primitiva de exploração:

Os invasores podem acionar uma gravação fora dos limites (OOB) ao inicializar um contexto WebGL mal-intencionado com parâmetros de textura criados.

- Gatilho: A vítima visita uma página HTML criada que carrega conteúdo WebGL malicioso.

- Corrupção: Devido à falta de verificação de limite, os dados de textura maliciosos sobrescrevem as estruturas de heap adjacentes.

- Sequestro: Ao sobrescrever ponteiros vtable de objetos C++, o invasor redireciona o fluxo de controle para uma cadeia ROP, obtendo a execução do código no processo da GPU.

Como o processo da GPU geralmente detém privilégios mais altos do que o renderizador (por exemplo, acesso direto ao driver), o CVE-2025-14174 serve como uma cabeça de ponte altamente eficaz para os invasores, geralmente usado em campanhas de download drive-by "one-shot".

O pesadelo do V8: CVE-2025-13223 e a evolução da confusão de tipos

Embora as vulnerabilidades da pilha de gráficos estejam aumentando, o mecanismo V8 continua sendo o principal campo de batalha. CVE-2025-13223 é um clássico Confusão de tipos de V8 vulnerabilidade, confirmada pelo Grupo de Análise de Ameaças (TAG) do Google, que está sendo explorada na natureza.

Falhas de inferência de tipo no JIT

Os mecanismos modernos de JavaScript dependem de compiladores JIT (Just-In-Time), como o TurboFan, para otimizar o código. A causa principal do CVE-2025-13223 foi uma falha no nó "CheckMaps" do compilador JIT para tratar corretamente o Transições de mapas durante a otimização.

Lógica de exploração (conceitual):

JavaScript

`// PoC conceitual para confusão de tipos function trigger(arr) { // O JIT presume que 'arr' contém apenas Integers (SMI) arr[0] = 1.1; // Aciona a transição do mapa, o array se torna Double // VULNERABILIDADE: O código otimizado não consegue desotimizar ou verificar o novo mapa return arr[1]; // Acessa a memória usando um cálculo de deslocamento errado }

// O atacante usa isso para construir primitivos let leaker = new Array(10); trigger(leaker);`

Ao explorar essa confusão, os invasores constroem dois primitivos essenciais:

- addrOf: Vazamento do endereço de memória de qualquer objeto JavaScript.

- fakeObj: Crie um objeto JavaScript falso em um endereço de memória específico.

Com esses primitivos, os invasores conseguem Leitura/gravação arbitrária no heap do V8, permitindo que eles contornem o ASLR e executem códigos de shell.

Quebrando a gaiola: CVE-2025-2783 e Mojo IPC Sandbox Escape

A obtenção de RCE no renderizador é apenas a primeira etapa. Para realmente comprometer o sistema, o invasor deve escapar do Chrome Sandbox. CVE-2025-2783 destaca o perigo de bugs lógicos em Mojo IPC (Comunicação entre processos).

Bugs de lógica sobre corrupção de memória

Ao contrário das explorações do kernel, o CVE-2025-2783 é uma falha lógica. O Mojo atua como ponte entre os processos isolados do Chrome. A vulnerabilidade foi causada pelo fato de o processo do navegador não validar as permissões de um identificador passado pelo renderizador.

Um invasor (que já controla o Renderer por meio de uma exploração V8) pode forjar uma mensagem IPC específica, enganando o processo do navegador privilegiado para que ele execute uma ação restrita, como gravar no sistema de arquivos ou iniciar um executável externo. Esse tipo de Bug de lógica é notoriamente difícil de evitar com atenuações de segurança de memória, como MTE ou CFI, porque o fluxo de controle é válido; somente a intenção é maliciosa.

Detecção de cadeia de exploração orientada por IA: O avanço da Penligent

A detecção de vulnerabilidades como CVE-2025-14174 e CVE-2025-13223 está além da capacidade dos scanners tradicionais baseados em versão ou de fuzzers simples. Eles não têm o contexto necessário para entender layouts de memória complexos ou cadeias de exploração entre processos.

É aqui que Penligent.ai demonstra seu valor crítico. A Penligent não é apenas um scanner; é uma plataforma de teste de penetração automatizada com inteligência artificial. Para vulnerabilidades do mecanismo do navegador, a Penligent oferece recursos exclusivos:

- Síntese primitiva: Os agentes de IA da Penligent analisam os despejos de falhas para inferir automaticamente como converter uma leitura OOB instável em uma leitura confiável.

addrOfprimitivo. Ele entende os layouts de objetos V8 e gera dinamicamente o código de exploração. - Inferência lógica entre processos: Para as falhas de IPC do Mojo, a Penligent analisa o

.mojomdefinições de interface. Ele gera automaticamente sequências de mensagens IPC que testam a lógica de casos extremos, simulando um renderizador comprometido que tenta escapar da sandbox.

Ao simular a mentalidade de um pesquisador avançado de vulnerabilidades, a Penligent ajuda as organizações a verificar se seus controles de segurança podem interromper essas cadeias de destruição durante o período crítico entre a divulgação e a aplicação de patches.

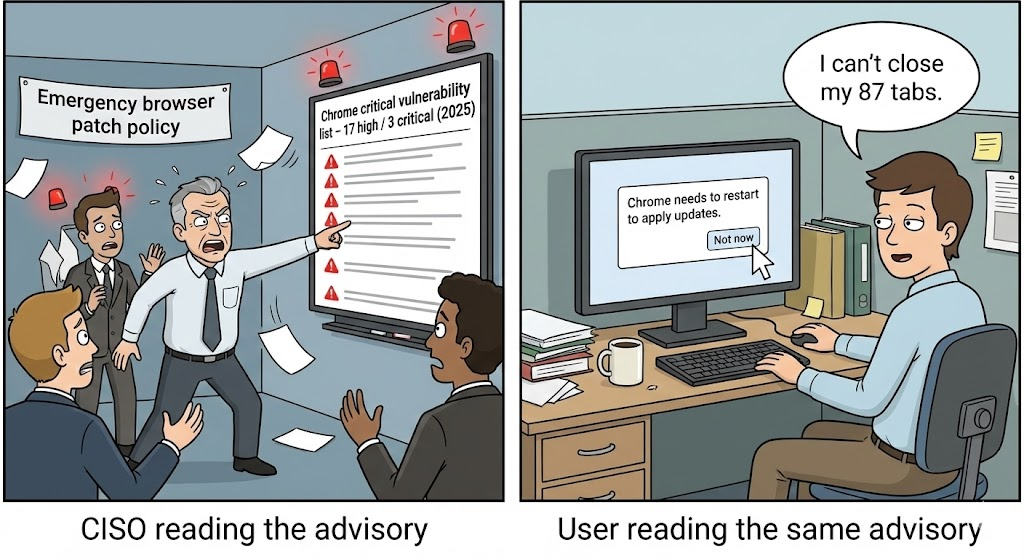

Estratégia de defesa: Além dos patches

Diante do cenário de ameaças de 2025, simplesmente "manter o Chrome atualizado" é a linha de base, não a solução.

- Aplicar o Sandbox V8: Certifique-se de que o recurso Sandbox do V8 esteja estritamente ativado. Esse recurso prende as explorações de corrupção de heap em uma região confinada do espaço de endereço, impedindo-as de corromper toda a memória do processo.

- Redução da superfície de ataque: Em ambientes corporativos, desative os recursos desnecessários de WebGL ou WebGPU por meio da Política de Grupo para bloquear vetores de ataque como o CVE-2025-14174.

- Monitoramento comportamental (EDR): Implante soluções de EDR capazes de detectar comportamentos anômalos do renderizador, como um processo de renderização que tenta criar conexões IPC incomuns ou alocar páginas de memória executáveis (RWX).

Conclusão

O estado dos zero-days do Chrome em 2025 prova que a segurança do navegador entrou em águas profundas. Da corrupção de memória no ANGLE às fugas lógicas no Mojo, os invasores estão explorando as melhores brechas na arquitetura do navegador. Para o engenheiro de segurança hardcore, dominar essas brechas de baixo nível Mecânica de exploração e a adoção da verificação automatizada assistida por IA é a única maneira de manter a linha.

Referências confiáveis

- Google Chrome lança blog: Atualização do canal estável para desktop

- Notícias para Hackers: O Chrome foi alvo de uma exploração in-the-Wild ativa (CVE-2025-14174)

- SentinelOne: CVE-2025-13223 Análise de confusão de tipos V8

- SecureLayer7: CVE-2025-2783 Fuga do Sandbox do Chrome por meio do Mojo IPC

- Google Project Zero: 2025 ano em análise