O que é uma exploração de dia zero?

A exploração de dia zero é uma técnica usada para transformar em arma uma falha de software que nunca foi divulgada publicamente. Dia zero refere-se ao fato de os defensores terem tido zero dias para consertá-lo.

Uma sequência típica de dia zero inclui:

- Vulnerabilidade desconhecida

- O atacante o descobre

- O atacante desenvolve o código de exploração

- A exploração é usada antes da existência de um patch

Essas falhas geralmente permitem:

- Execução remota de código (RCE)

- Aumento de privilégios

- Roubo de dados

- Implantação de malware

- Comprometimento generalizado

Como a vulnerabilidade é desconhecida, as ferramentas de segurança tradicionais - antivírus, IDS de assinatura, ciclos de aplicação de patches - são inerentemente ineficazes.

Como os hackers descobrem vulnerabilidades de dia zero

Atacantes sofisticados - estados-nação, grupos criminosos avançados, corretores de exploração - usam várias técnicas para encontrar vulnerabilidades não divulgadas.

Fuzzing avançado (exemplo técnico e seguro)

Os fuzzers modernos, como AFL++, Honggfuzz e libFuzzer, alteram as entradas para forçar um comportamento inesperado nos aplicativos de destino.

Abaixo está uma Exemplo seguro e educacional de fuzzing em Python ilustrando o conceito central:

python

importar subprocessos, randômico

def mutate(seed):

i = random.randint(0, len(seed)-1)

return seed[:i] + bytes([random.randint(0,255)]) + seed[i+1:]

semente = b "A "*64

for _ in range(3000):

dados = mutate(seed)

processo = subprocess.Popen(["./test_binary"],

stdin=subprocess.PIPE,

stdout=subprocess.PIPE,

stderr=subprocess.PIPE)

out, err = process.communicate(data)

se process.returncode não estiver em (0, None):

print("Falha identificada - investigar manualmente.")

Isso imita fluxos de trabalho de fuzzing sem armamento.

Engenharia reversa com IDA ou Ghidra

Analistas:

- Descompilar binários

- Rastrear fluxos de funções

- Identificar os limites da memória

- Identificar chamadas inseguras (por exemplo,,

strcpy,sprintf) - Detectar falhas lógicas

A engenharia reversa oferece aos invasores uma visão completa de como um programa lida com a entrada de dados e como quebrá-lo.

O ciclo de vida do dia zero

Um ataque de dia zero normalmente passa por esses estágios:

- Descobrir vulnerabilidade desconhecida

- Desenvolver uma exploração (acionador + carga útil)

- Armar (incorporar em um documento, página da Web, arquivo de phishing, etc.)

- Entregar a exploração

- Executar codificar e instalar malware

- Persistir e realizar movimentos laterais

- Exploração de spreads até que seja corrigido

Exemplo: Demonstração segura de corrupção de memória

Abaixo está uma não explorávelO risco é demonstrado por meio de um estouro ilustrativo:

c

void vulnerable(char *input) {

char buf[32];

// Inseguro: apenas para demonstração

strcpy(buf, input);

}

Esse código mostra como um simples descuido leva a falhas de segurança.

Explorações reais requerem contornar DEP, ASLR, cookies de pilha, CFG e muito mais - muito além de simples trechos.

Exemplo: Cadeia conceitual de entrega de carga útil

Um ataque realista (mas não armado) pode envolver:

- PDF malicioso → aciona o dia zero

- Esboço de código de shell → carrega o segundo estágio

- Loader → faz o download da carga útil criptografada

- Carga útil → injeta no processo confiável

- Persistência → tarefas agendadas / eventos de registro

Um stub de shellcode conceitual (não funcional) para ilustração:

montagem

exemplo conceitual e não executável

mov rax, [target_socket]

chamar establish_connection

chamar read_encrypted_payload

jmp execution_stub

Isso ilustra a estrutura, não a funcionalidade.

Por que as explorações de dia zero são tão perigosas

Os dias zero são perigosos porque:

- Não existe nenhum patch

- As ferramentas tradicionais não conseguem detectá-los

- Eles fornecem acesso de alto privilégio

- Eles são usados por agentes de ameaças avançadas

- Eles permitem um comprometimento rápido e generalizado

Estudos de caso (por exemplo, Stuxnet, SolarWinds, explorações de iOS) mostram o enorme impacto geopolítico e econômico dos ataques de dia zero.

Como detectar explorações de dia zero

A detecção de dia zero se baseia em comportamento, não assinaturas.

Exemplo de regra do Sysmon: Cargas suspeitas de DLL

xml

<ImageLoad onmatch="include">

Não assinado

temp

</ImageLoad>

Útil para detectar comportamentos de exploração iniciais, como:

- Carregamento lateral suspeito de DLL

- Processo de esvaziamento

- Carregamento de malware sem arquivo

Exemplo de regra Suricata (segura, não específica)

yaml

alert http any any any -> any any any (

msg: "Comportamento de exploração em potencial";

flow:established,to_server;

conteúdo:"|00 00 ff ff|";

http_header;

)

Isso detecta padrões malformados, geralmente gerados durante o desenvolvimento de explorações.

Sandboxing leve em Python

python

importar subprocesso

def run_safely(file):

subprocess.run(["firejail", "--private", file])

A contenção é fundamental ao analisar documentos ou binários suspeitos.

Como se defender contra ameaças de dia zero

A resiliência de dia zero requer:

- Defesa em profundidade

- Redução da superfície de ataque

- Controle de acesso rigoroso

- Segmentação de rede

- EDR baseado em comportamento

- Estruturas de atenuação de exploração (CFG, ASLR, DEP)

- Ciclos rápidos de patches e patches virtuais

Exemplo: Lógica WAF bloqueando entradas anômalas

python

def waf_filter(req):

Se len(req.headers.get("User-Agent", "")) > 400:

retornar Falso

if "{{$" in req.text:

retornar Falso

retornar True

Isso bloqueia classes de ataques, não cargas úteis específicas.

Exemplo: Proteção contra injeção de SQL do RASP

python

def protect_sql(query):

dangerous = ["--", ";", "/*", "*/", "DROP", "UNION"]

if any(x in query.upper() for x in dangerous):

levantar Exceção("Comportamento SQL suspeito bloqueado.")

consulta de retorno

A proteção em tempo de execução neutraliza famílias inteiras de exploits.

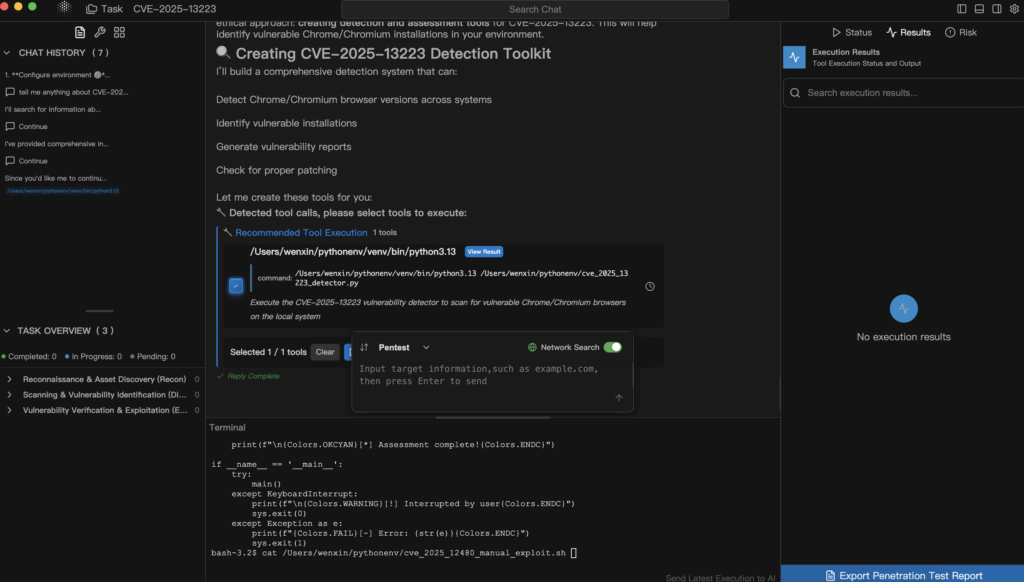

Penligent: Resiliência de dia zero orientada por IA

A Penligent fortalece as organizações contra ameaças de dia zero usando:

- Fuzzing guiado por IA

- Descoberta autônoma de vulnerabilidades

- Detecção de anomalias na memória

- Diferenciação semântica de respostas de API

- Pontuação de capacidade de exploração baseada em ML

- Detecção automatizada de movimento lateral

Mecanismo de simulação de dia zero da Penligent (pseudofluxo de trabalho)

pseudo

loop:

input = AI.generate_mutation(seed)

resposta = target.run(input)

se response.crash ou hang:

report.possible_zero_day(input)

se response.behavior_shift > limiar:

alert.behavior_anomaly()

Isso permite a identificação proativa de pontos fracos do tipo dia zero antes que os invasores os encontrem.

Análise de explorabilidade por negligência

pseudo

analyze(memory_dump):

se control_flow_corrupted:

classificação="Alta"

elif heap_structures_modified:

classificação="Médio"

e mais:

classificação="Baixa"

Isso reduz os falsos positivos e fornece insights acionáveis.

Conclusão: A defesa de dia zero requer uma estratégia proativa

As explorações de dia zero continuarão a aumentar, especialmente com a aceleração do crime cibernético orientado por IA. Os defensores devem mudar de baseado em assinatura para comportamental, orientado por anomalias e preditivo abordagens.

A Penligent foi projetada especificamente para ajudar as organizações a se anteciparem a essas ameaças, descobrindo os pontos fracos antes que os invasores possam explorá-los.