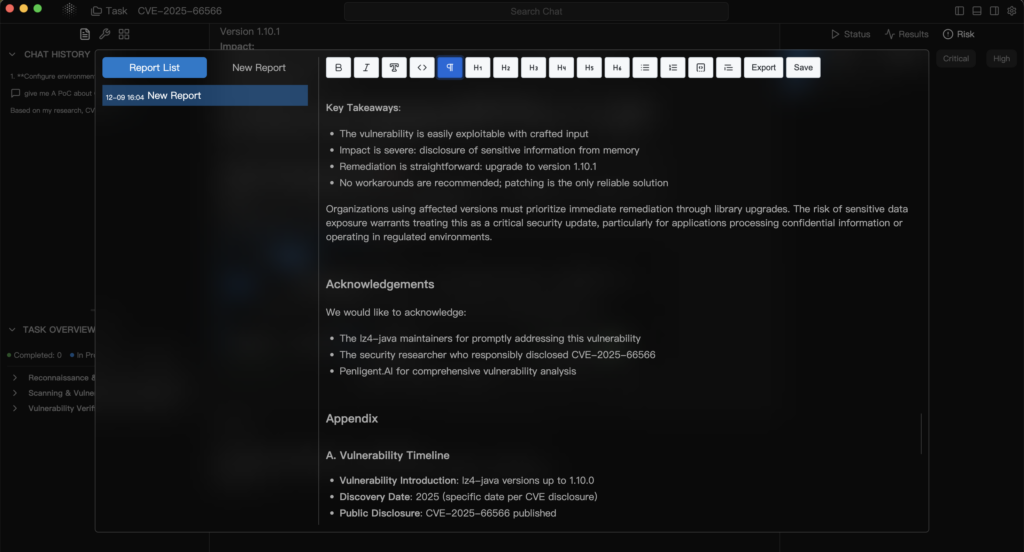

Yapay Zeka Altyapısının Cam Zemini: CVE-2025-66566'nın Derin Adli Analizi

Üretken YZ'nin hızlı yükselişinde, güvenlik topluluğu bir tür tünel görüşü geliştirdi. Üç yılın büyük bir bölümünü Prompt Injection, Model Inversion ve Weight Poisoning (yapay zekanın "beynini" hedef alan saldırılar) üzerinde takıntılı bir şekilde geçirdik. Ancak, CVE-2025-66566Bu çeyrekte ortaya çıkan kritik bir güvenlik açığı, yapay zeka altyapımızın "gövdesinin" - sıkıcı, yüksek verimli veri boruları - içten dışa çürümekte olduğunu şiddetli bir şekilde hatırlatıyor.

Sıkı yapay zeka güvenlik mühendisleri için, CVE-2025-66566 sadece bir kütüphane yaması değildir; yüksek performanslı bilgi işlemin (HPC) bellek güvenliği yerine gecikmeye öncelik verme şeklindeki sistemik bir başarısızlığı temsil eder. Bu makale, güvenlik açığının kapsamlı bir teknik dökümünü, RAG (Retrieval-Augmented Generation) mimarileri üzerindeki özel yıkımını ve akıllı otomatik savunma sistemlerinin nasıl Penligent.ai hayatta kalmak için zorunlu hale geliyor.

Bir Sızıntının Anatomisi: CVE-2025-66566'nın Yapısını Çözmek

Bu durumun ciddiyetini anlamak için CVE-2025-66566Python ve PyTorch'un soyutlama katmanlarının altına, büyük veri motorlarına güç veren JVM ve C++ interop katmanlarının bayt karıştırma mekanizmalarına bakmalıyız.

Güvenlik açığı, yüksek performanslı sıkıştırma kütüphanelerinde (özellikle lz4-java veri ekosistemi araçlarında yaygın olarak bulunan uygulamalar) ağ trafiğini ve disk I/O'sunu optimize etmek için kullanılır. Çöp toplama (GC) ve bellek tahsisinin CPU ek yükünden kaçınmak için bu kütüphaneler agresif bir şekilde Tampon Geri Dönüşümü ve Off-Heap Bellek (DirectByteBuffers).

"Kirli Tampon" Mekanizması

Kusur, veri geçerliliği ve tampon yeniden kullanım mantığı arasındaki bir yarış koşuludur. Kafka broker veya Vector Database ingestion node gibi yüksek verimli bir sistem sıkıştırılmış kayıt akışını işlediğinde, yeniden kullanılabilir bir bellek "levhası" tahsis eder.

Güvenli bir uygulamada, bu levha sıfırlanır (0x00) yeni veri yazılmadan önce. Bununla birlikte, CVE-2025-66566 'deki bir mantık hatasından yararlanır. safeDecompressor yönteminin kullanıldığı outputLength için temiz bir durumu zorunlu kılmaz. kalan tamponun.

Savunmasız mantığın aşağıdaki basitleştirilmiş dökümünü göz önünde bulundurun:

Java

`// CVE-2025-66566 güvenlik açığının kavramsal gösterimi public class VulnerableDecompressor { // GC baskısını azaltmak için yeniden kullanılan kalıcı, iş parçacığı yerel tampon private byte[] sharedBuffer = new byte[1024 * 1024]; // 1MB tampon

public byte[] decompress(byte[] compressedInput) {

// Adım 1: Paylaşılan arabelleğe veri sıkıştırma

// ZAYIFLIK: Kütüphane, çağıranın sadece okuyacağını varsayar

// 'bytesWritten' değerine kadar ve tamponda kalan kirli verileri yok sayar.

int bytesWritten = nativeDecompress(compressedInput, sharedBuffer);

// Adım 2: Sistem tamponun bir görünümünü döndürür

// Aşağı akış uygulaması (örneğin, bir arama dizinleyicisi) daha fazlasını okursa

// 'bytesWritten' ayrı bir uzunluk hesaplama hatası nedeniyle,

// veya tampon tamamen serileştirilirse, SIZINTI meydana gelir.

return Arrays.copyOfRange(sharedBuffer, 0, bytesWritten);

// Not: Birçok sıfır kopyalı çerçevede (Netty/Spark), kopya atlanır,

// ham 'sharedBuffer' referansını aşağı yönde aktarmak.

}

}`

Eğer İşlem A kullanıcının SSN'sini (0-500 bayt arası yer kaplar) içeren hassas bir istemi açar ve ardından İşlem B (bir saldırgan) yalnızca 0-10. baytları, arabelleğin 11-500. baytlarını kaplayan küçük bir yük gönderir hala İşlem A'daki SSN'yi içerir.

Bir saldırgan "mikro ödeme yükleri"-çok küçük boyutlara genişleyen sıkıştırılmış paketler- göndererek bu durumdan faydalanabilir ve bellek levhasının kalıntılarını yığın yığın "kazıyabilir".

Vektör Veritabanı Krizi: Yapay Zeka Neden Birincil Hedef

Neden CVE-2025-66566 genel bir arka uç sorunu yerine bir YZ güvenlik krizi mi? Cevap, Modern YZ Yığınlarının mimarisinde, özellikle de RAG (Geri Alma-Ağırlaştırılmış Üretim).

RAG sistemleri büyük ölçüde Vektör Veritabanlarına (Milvus, Weaviate veya Elasticsearch gibi) ve Özellik Depolarına dayanır. Bu sistemler tek bir şey için tasarlanmıştır: Aşırı Hız. Yerleştirmelerin milisaniyenin altında geri getirilmesini sağlamak için neredeyse yalnızca bellek eşlemeli dosyalara ve agresif sıkıştırmaya güvenirler.

"Yerleştirmedeki Hayalet" Senaryosu

Kurumsal bilgi tabanlarını barındıran bir Çok Kiracılı SaaS platformunda bir senaryo hayal edin:

- Kurban: Bir sağlık hizmeti sağlayıcısı bir hasta tanı PDF'si yükler. Yerleştirme modeli bunu bir vektöre dönüştürür ve ham metin meta verilerini LZ4 ile sıkıştırılmış olarak Vector DB'de depolar.

- Hassasiyet: Vector DB, alım için bir iş parçacığı havuzu kullanır. Sağlık verilerini işleyen iş parçacığı 4MB'lık bir tampon kullanır.

- Saldırgan: Aynı paylaşılan kümedeki kötü niyetli bir kiracı, sıkıştırma hatalarını veya kısmi yazmaları tetiklemek için tasarlanmış yüksek frekanslı "nop" (işlem yok) ekleme istekleri veya hatalı biçimlendirilmiş sorgular gönderir.

- Sızma: Nedeniyle CVE-2025-66566Vector DB'nin saldırgana verdiği yanıt (belki bir hata günlüğü veya bir sorgu onayı) yanlışlıkla gerçek yanıtı takip eden bir "bellek dökümü" içerir.

- Etki: Saldırgan, deşifre edildiğinde Kurbanın önceki operasyonundan hasta teşhisinin parçalarını içeren onaltılık bir dize alır.

Tablo: Risk Altındaki Altyapı

| Bileşen | Yapay Zeka Yığınındaki Rolü | CVE-2025-66566 İstismar Riski | Etki Seviyesi |

|---|---|---|---|

| Apache Spark | Veri İşleme / ETL | Karıştırma dosyaları (ara veriler) genellikle PII içerir ve sıkıştırılır. | Kritik (Büyük Veri Dökümü) |

| Kafka / Pulsar | Gerçek Zamanlı Bağlam Akışı | Konu günlükleri LZ4'ten yararlanır; tüketiciler kirli baytları aracılardan okuyabilir. | Yüksek (Stream Hijacking) |

| Vektör DB'leri | LLM'ler için Uzun Süreli Bellek | Dizin oluşturma süreçleri tamponları agresif bir şekilde yeniden kullanır. | Kritik (Kiracılar Arası Kaçak) |

| Model Servis | Çıkarım API'si | HTTP yük sıkıştırması (istek/yanıt). | Orta (Session Bleed) |

Statik Analizin Başarısızlığı (SAST)

En sinir bozucu yönlerinden biri CVE-2025-66566 Güvenlik mühendisleri için önemli olan, kusurun geleneksel araçlar tarafından görülememesidir.

Standart SAST (Statik Uygulama Güvenlik Testi) araçları kaynak kodunu bilinen kötü modeller (örneğin SQL enjeksiyonu, sabit kodlanmış anahtarlar) için tarar. Ancak, CVE-2025-66566 bir sözdizimi hatası değildir. Geçişli bir bağımlılığın (çerçeveniz tarafından kullanılan bir kütüphane tarafından kullanılan bir kütüphane) derinliklerine gömülmüş bir durum yönetimi hatasıdır.

Ayrıca, Yazılım Bileşim Analizi (SCA) araçları kütüphane sürümünü işaretleyebilir, ancak size savunmasız kod yolu aslında sizin özel yapılandırmanızda erişilebilir. Kütüphaneye yama uygulayabilirsiniz, ancak JVM yapılandırmanız farklı bir bellek ayırıcıyı zorlarsa, yine de açıkta kalabilirsiniz veya tersine, aslında güvenlik açığını kullanmayan bir sisteme panik yaması uyguluyor olabilirsiniz safeDecompressor yöntem.

"Kod Tarama "dan "Davranış Testi "ne doğru bir paradigma değişimine ihtiyacımız var.

Akıllı Sızma Testi: Yeni Standart

İşte tam da bu noktada Akıllı Sızma Testi sadece bir lüks değil, MLOps güvenliği için bir gereklilik haline geliyor. Artık dağıtılmış bir kümedeki her tampon sınırını manuel olarak kontrol etmek için insan pentesterlere güvenemeyiz ya da bir API'ye rastgele çöp atan aptal fuzzerlara güvenemeyiz.

Bu işi anlayan ajanlara ihtiyacımız var. anlambilim uygulamanın.

ile Aradaki Uçurumu Kapatmak Penligent.ai

gibi karmaşık mantık hataları bağlamında CVE-2025-66566gibi platformlarda Penligent.ai saldırgan güvenliğin bir sonraki evrimini temsil ediyor. Penligent sadece "tarama" yapmaz; otonom bir yapay zeka red-teamer olarak işlev görür.

Akıllı bir ajan nasıl yaklaşır? CVE-2025-66566 Farklı mı?

- Bağlam Farkında Bulanıklaştırma: Penligent'in motoru rastgele baytlar göndermek yerine LZ4 çerçeveleme protokolünü anlar. "Kirli tampon" okuma özelliğini tetiklemek için matematiksel olarak hesaplanan belirli uzunluklara açılan geçerli çerçeveleri kasıtlı olarak oluşturabilir. Hedefleri mantık sadece ayrıştırıcı değil, sıkıştırma.

- Diferansiyel Yanıt Analizi: Bir insan analist, 500 baytlık bir hata yanıtının sonunda 50 baytlık rastgele gürültü içerdiğini gözden kaçırabilir. Penligent'ın yapay zekası yanıtın entropisini analiz eder. "Gürültünün" İngilizce metin veya JSON'un istatistiksel yapısına sahip olduğunu fark eder ve bunu hemen potansiyel bir bellek sızıntısı (Bellek Kazıma) olarak işaretler.

- Tedarik Zinciri Grafiği: Penligent, yapay zeka yığınınızın çalışma zamanı yürütmesini eşler. Siz çalışırken bunu tanımlar

My-AI-App v1.0, altta yatankafka-istemcilerikütüphanesinin savunmasız yerel kod yolunu çağırıyorlz4-javaönceliklendirilmiş bir iyileştirme yolu oluşturur.

Entegre ederek Penligent.ai CI/CD boru hattına dahil edildiğinde, kuruluşlar "Salı günleri yama" uygulamasından "Sürekli Doğrulama" uygulamasına geçerler. Platform, istismarın mümkün olup olmadığını kanıtlar sizin özel ortamınızdaBöylece yüzlerce saatlik triyaj süresinden tasarruf edilir.

İyileştirme ve Güçlendirme Stratejileri

Altyapınızın aşağıdakilere karşı savunmasız olduğunu tespit ettiyseniz CVE-2025-66566'de acil eylem gereklidir. Ancak, karmaşık, gölgeli JAR ortamlarında sadece "sürümü yükseltmek" genellikle yetersizdir.

Yama (Ve Doğrulama)

Birincil düzeltme, etkilenen LZ4 kütüphanelerini yükseltmektir (genellikle 1.10.x veya daha yüksek, satıcı sürümüne bağlı olarak).

- Eylem: Koşmak

mvn dependency:tree -Dverboseveyagradle dependencyInsightbulmak için her örnek. - Uyarı: Birçok Büyük Veri çerçevesi bağımlılıkları "gölgeler" (paketle/yeniden adlandır). Güvenlik açığı olan bir LZ4'ü bir

spark-core.jarstandart tarayıcıların gözden kaçırdığı.

Çalışma Zamanı Hafifletme: Sıfır Doldurma

Hemen yama yapamıyorsanız (örneğin, eski bir Hadoop kümesi çalıştırıyorsanız), uygulama katmanında bellek hijyenini zorunlu kılmanız gerekir.

- Kod Değişikliği: Dekompresyon mantığınızı sarın. Bir tamponu dekompresöre aktarmadan önce, bir

Arrays.fill(tampon, (bayt)0). - Performans Maliyeti: Bu, alım düğümlerine 5-15% CPU ek yükü getirecektir, ancak veri sızıntısı riskini tamamen ortadan kaldırır.

Ağ Segmentasyonu (Sıfır Güven Yaklaşımı)

Belleğin sızıntı yaptığını varsayın. Sızıntının patlama yarıçapının dışına çıkamadığından emin olun.

- Vector DB'leri aşağıdaki özelliklere sahip bir VPC'de yalıtın çıkış yok halka açık internete.

- Hizmetler arasında sıkı mTLS (Karşılıklı TLS) uygulayın. Bir saldırgan bir web ön ucunu ele geçirse bile, dahili depolama katmanına rastgele ham baytlar gönderememelidir.

eBPF ile Sürekli İzleme

Gelişmiş güvenlik ekipleri, bellek erişim modellerini izlemek için eBPF (Genişletilmiş Berkeley Paket Filtresi) probları kullanmalıdır. Çekirdek düzeyinde "sınır dışı" okumaları arayan araçlar genellikle aşağıdakileri hedefleyen bir istismarın davranışını tespit edebilir CVE-2025-66566 veriler sunucudan ayrılmadan önce.

Sonuç: Kırılgan Devler Dönemi

Açıklanması CVE-2025-66566 YZ güvenliği için çok önemli bir an. Büyük Dil Modellerinin cazibesini ortadan kaldırıyor ve onları destekleyen kırılgan, onlarca yıllık iskeleyi ortaya çıkarıyor. Trilyonlarca jetonu işleyen ve petabaytlarca vektörü depolayan sistemler inşa ettikçe, tek bir "arabellek taşması" veya "bellek sızıntısının" etkisi de orantılı olarak artıyor.

Güvenlik mühendisi için ders açıktır: Modeller ancak onları besleyen borular kadar güvenlidir. Titiz kod imzalama, bellek güvenli diller (mümkün olan yerlerde C++/Java JNI'dan Rust'a geçiş) ve en önemlisi, aşağıdaki gibi akıllı, otomatik doğrulama araçları talep etmeliyiz Penligent Saldırganlardan daha hızlı düşünebilen.

Altyapınızı güvence altına alın. Bağımlılıklarınızı doğrulayın. Ve kendiniz sıfırlamadığınız bir tampona asla güvenmeyin.

İlgili Yüksek Yetkili Kaynaklar: