Spring Security, kimlik doğrulama, yetkilendirme ve CSRF, CORS, oturum yönetimi ve belirteç doğrulama gibi çoklu savunma katmanlarını işleyen bir filtre zinciri kullanarak her HTTP isteğini yapılandırılmış bir güvenlik işlem hattına sararak Java uygulamalarını korur. Bu mimari, uygulamanız ister monolitik bir web uygulaması, ister bir REST API veya bir mikro hizmet arka ucu olsun, yalnızca kimliği doğrulanmış ve yetkili kullanıcıların kaynaklara erişmesini sağlar.

Aslında Spring Security, uygulamanızın "korkulukları" haline gelir, böylece sıfırdan bir güvenlik sistemi oluşturmanız gerekmez; bunun yerine kanıtlanmış, topluluk tarafından güvenilen bir temeli yapılandırmanız, genişletmeniz ve sağlamlaştırmanız gerekir.

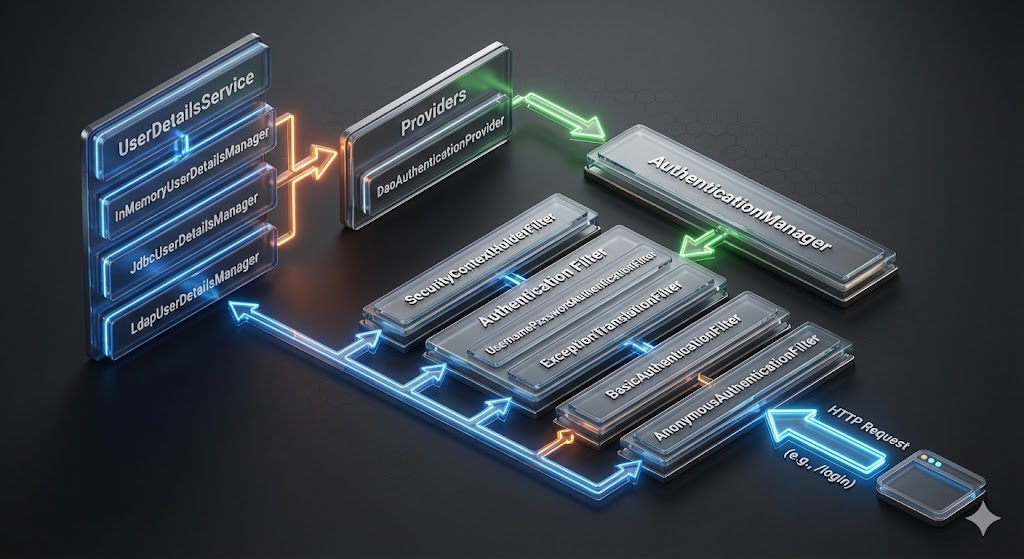

Çekirdek Motor: İstek Akışı ve Güvenlik Filtresi Zinciri

Spring Security'nin bel kemiği Servlet Filtre mekanizması. Gelen her HTTP isteği, HTTP'nin SecurityFilterChainHer biri farklı bir güvenlik endişesinden sorumlu bir dizi filtre. Bu tasarım, güvenliği iş mantığından temiz bir şekilde ayırır ve genişletilebilirliği mümkün kılar: denetleyicilere veya hizmetlere dokunmadan özel filtreler veya kimlik doğrulama sağlayıcıları ekleyebilirsiniz.

Spring Security'de İstek Yaşam Döngüsü

| Aşama | Bileşen / Filtre | Amaç |

|---|---|---|

| 1 | SecurityContextPersistenceFilter | Mevcut SecurityContext'i yükleyin (oturum tabanlı ise) veya boş bağlam oluşturun |

| 2 | Kimlik Doğrulama Filtresi (örn. UsernamePasswordAuthenticationFilter, BearerTokenAuthenticationFilter vb.) | Kimlik bilgilerine (form girişi, belirteç vb.) dayalı kimlik doğrulama girişimi |

| 3 | SessionManagementFilter / eşzamanlılık kontrolü | Oturum sabitleme, oturum eşzamanlılığı veya durumsuz politikayı ele alma |

| 4 | AuthorizationFilter / FilterSecurityInterceptor | URL veya yöntem düzeyinde erişim denetimi (roller/izinleri) uygulayın |

| 5 | CSRF / CORS / Üstbilgi Yazma Filtreleri | Siteler arası istek korumalarını, güvenlik başlıklarını uygulayın |

| 6 | Talep Denetleyiciye / İş Mantığına ulaşır | Güvenlik bağlamı artık kimliği doğrulanmış, yetkili bir sorumlu tutar |

Spring Boot / Spring Security, doğru bağımlılıkları eklediğinizde bu zinciri otomatik olarak bağladığından, birçok güvenlik endişesi anında giderilir. Yine de parçaları gerektiği gibi genişletmek, değiştirmek veya yeniden sıralamak için tam kontrole sahipsiniz.

Kimlik Doğrulama Mekanizmaları: Form Girişinden JWT ve OAuth2'ye

Spring Security'nin temel güçlü yönlerinden biri esnekliğidir: çeşitli kimlik doğrulama stratejilerini destekler, bu da onu geleneksel web uygulamaları, mobil arka uçlar, tek sayfalı uygulamalar (SPA'lar) ve mikro hizmetler için uygun hale getirir.

Geleneksel Oturum Tabanlı Oturum Açma

Web uygulamaları için form tabanlı oturum açma (veya HTTP Basic) geçerli bir varsayılan olarak kalır:

java

http .authorizeHttpRequests(auth -> auth .requestMatchers("/public/**").permitAll() .anyRequest().authenticated() ) .formLogin(Customizer.withDefaults());

Başarılı bir oturum açma işleminin ardından Spring Security kimlik doğrulamasını bir HTTP oturumunda saklar ve sonraki istekleri SecurityContext otomatik olarak. Bu yöntem, çerezlerin ve oturumların kabul edilebilir olduğu sunucu tarafından oluşturulan uygulamalar için iyi çalışır.

API'ler için Stateless JWT Kimlik Doğrulama

Modern mimari - özellikle REST API'ler, SPA'lar veya mikro hizmetler - genellikle şunları gerektirir vatansız, token tabanlı kimlik doğrulama. Spring Security bunu temiz bir şekilde OAuth2 Kaynak Sunucusu modülü ve yerleşik JWT doğrulaması. Ev+1

Minimalist bir yapılandırma şöyle görünür:

java

@Configuration @EnableWebSecurity public class JwtSecurityConfig {@Bean public SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception { http .csrf(csrf -> csrf.disable()) .sessionManagement(sess -> sess.sessionCreationPolicy(SessionCreationPolicy.STATELESS)) .authorizeHttpRequests(auth -> auth .requestMatchers("/api/auth/**", "/api/public/**").permitAll() .anyRequest().authenticated() ) .oauth2ResourceServer(oauth2 -> oauth2.jwt(Customizer.withDefaults()));return http.build(); } }

Spring Boot otomatik olarak JwtDecoder, JWT imzasını doğrular, iss (ihraççı), exp / nbf (zaman damgaları) ve kapsamları yetkililerle eşleştirir. docs.enterprise.spring.io+1

Bu, güvenli API korumasının en iyi güvenlik uygulamalarını korurken, en az ayrıntı ile hızlı bir şekilde dağıtılmasını sağlar.

SSO ve Üçüncü Taraf Girişi için OAuth2 / OpenID Connect

Uygulamanızın çoklu oturum açma (SSO), sosyal oturum açma (Google, GitHub vb.) veya harici bir yetkilendirme sunucusu aracılığıyla temsilci kimliğine ihtiyacı varsa Spring Security'nin OAuth2 İstemci desteği entegrasyonu kolaylaştırır. OIDC aracılığıyla erişim belirteçleri, yenileme belirteçleri ve kullanıcı kimliği elde edebilir ve ardından arka uç API'leriniz için Kaynak Sunucusu davranışına güvenebilirsiniz.

Bu esneklik, kullanıcı kimliğini web, mobil ve üçüncü taraf kimlik doğrulama sağlayıcıları arasında birleştirmenize olanak tanır - büyük ölçekli, dağıtılmış uygulamalar için idealdir.

Yetkilendirme ve Erişim Kontrolü: Kim Ne Yapabilir

Kimlik doğrulama kimliği kanıtlar. Yetkilendirme izinleri belirler. Spring Security, hem URL düzeyinde hem de yöntem düzeyinde ince taneli kontrolü destekler.

- URL tabanlı erişim kontrolü: uç noktalar üzerinde basit rol tabanlı kısıtlamalar.

- Yöntem düzeyinde güvenlik: gibi ek açıklamaları etkinleştirerek

Ön Yetkilendirme,@Secured,@PostAuthorizeizinleri doğrudan hizmet veya denetleyici yöntemlerinde uygulayabilirsiniz. - Öznitelik tabanlı veya talep tabanlı erişim kontrolü: özellikle JWT'leri kullanırken - dinamik izinleri zorlamak için talepleri (örneğin kiracı, kullanıcı öznitelikleri, kapsamlar) inceleyebilirsiniz.

Bu katmanlı yaklaşım (URL → yöntem → iş mantığı), kimin hangi koşullarda neye erişebileceği üzerinde tam kontrol sahibi olmanızı sağlar.

Yerleşik Korumalar ve Güvenlik Güçlendirme Özellikleri

Spring Security, kimlik doğrulama ve yetkilendirmeden daha fazlasını sağlar - yaygın web saldırılarına ve yanlış yapılandırmaya karşı savunmak için birçok mekanizma içerir. Bunların arasında:

- CSRF koruması - oturum tabanlı akışlar için varsayılan olarak etkindir. Yalnızca istemciyi tamamen kontrol ediyorsanız devre dışı bırakın (örn. JWT ile SPA).

- CORS yapılandırması - API'lerle etkileşime giren modern önyüzler için çok önemlidir.

- Güvenli şifre saklama - BCrypt, PBKDF2, Argon2 gibi güçlü hash algoritmalarını destekler. Zayıf hash'lerden (MD5, SHA-1) kaçının. Araştırmalar, hash'in yanlış kullanımının yaygın bir güvenlik anti-paterni olduğunu göstermektedir. arXiv+1

- Oturum yönetimi ve oturum sabitleme koruması - oturum kaçırmayı önler ve eşzamanlılık sınırlarını zorlar.

- HTTP güvenlik başlıkları - HSTS, çerçeve seçenekleri, XSS koruması, içerik güvenliği vb.

Ancak varsayılanlar sihirli değildir: güvenlik büyük ölçüde kurulumunuzu nasıl yapılandırdığınıza ve test ettiğinize bağlıdır. Ampirik çalışmalar, gerçek Spring uygulamalarında CSRF'yi devre dışı bırakmak, zayıf parola karma kullanmak gibi ciddi güvenlik açıklarına yol açan çok sayıda yanlış yapılandırma anti-paternini ortaya koymaktadır. arXiv

Bu nedenle, titiz güvenlik denetimi, kod incelemesi, bağımlılık güncellemeleri ve otomatik testler kritik öneme sahiptir.

Sık Karşılaşılan Tuzaklar ve Bunlardan Kaçınma Yolları

Spring Security gibi olgun bir framework bile kötüye kullanılabilir - özellikle geliştiriciler farklı auth modlarını karıştırdığında, varsayılan yapılandırmaları geçersiz kıldığında veya uç durumları gözden kaçırdığında. İşte toplulukta gözlemlenen bazı yinelenen sorunlar:

| Sorun / Hata | Sonuç | Nasıl Azaltılır |

|---|---|---|

| Ayrı filtre zincirleri olmadan oturum tabanlı oturum açma ve durum bilgisi olmayan JWT'yi karıştırma | Çatışmalar, beklenmedik davranışlar, güvenlik açıkları | Farklı kimlik doğrulama şemaları için farklı istek eşleştiricilere sahip ayrı SecurityFilterChain çekirdekleri kullanın (Reddit) |

| Uygun alternatif korumalar olmadan CSRF'yi devre dışı bırakmak (örneğin formlar için) | CSRF saldırılarına karşı savunmasız | CSRF'yi yalnızca durum bilgisi olmayan API'ler için devre dışı bırakın, durum bilgisi olan senaryolar için belirteçler veya diğer korumaları sağlayın |

| Zayıf parola karma (MD5, SHA-1) kullanımı veya düz metin parolaların saklanması | Veri sızıntısı olursa kırılması kolay | Her zaman BCryptPasswordEncoder, Argon2 veya benzeri güçlü karma + tuz kullanın |

| Hatalı JWT yapılandırması (eksik iss, aud doğrulaması, yanlış anahtar rotasyonu) | Jetonlar taklit edilebilir veya amaçlanan kullanım ömrünün ötesinde geçerli kalabilir | Resmi OAuth2 Kaynak Sunucusu yapılandırmasını kullanın; imza, düzenleyen, kitle doğrulama ve anahtar rotasyonunu etkinleştirin (Ev) |

| Yetersiz test (birim testleri, entegrasyon testleri, token süresinin dolması, iptal, hata yolları) | Hatalar veya güvenlik açıkları üretime sızar | Kimlik doğrulama, hata yolları, token işleme, oturum kapatma, yenileme mantığını kapsayan otomatik testler yazın. Araştırmalar, gerçek dünyadaki birçok uygulamanın bu testlerden yoksun olduğunu gösteriyor. (arXiv) |

Bir geliştiricinin belirttiği gibi (bir topluluk tartışmasında): "Her Spring Security eğitimi, kullanımdan kaldırılmış kodlara yol açıyor... güncellenmiş yöntemler bile kaldırılmak üzere işaretlenmiş durumda." Reddit

Bu da başka bir riske işaret ediyor: Spring Security sürümleriyle güncel kalmalı ve konfigürasyonları buna göre taşımalısınız.

Örnek: JWT + Kaynak Sunucusu ile Güvenli REST API

İşte JWT ile durumsuz modda güvence altına alınmış bir Spring Boot REST API'sinin minimal bir örneği.

java

@Configuration @EnableWebSecurity public class ApiSecurityConfig {@Bean public SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception { http .csrf(csrf -> csrf.disable()) .sessionManagement(sm -> sm.sessionCreationPolicy(SessionCreationPolicy.STATELESS)) .authorizeHttpRequests(auth -> auth .requestMatchers("/api/auth/**", "/api/public/**").permitAll() .anyRequest().authenticated() ) .oauth2ResourceServer(oauth2 -> oauth2.jwt(Customizer.withDefaults()));return http.build(); } }

Ve mülkler application.yml:

java

spring: security: oauth2: resourceserver: jwt: issuer-uri: izleyiciler: <https://your-api.example.com>

Bu kurulum şunları sağlar:

- JWT imzası, düzenleyen (

iss), izleyici (aud), sona erme (exp) belirteç tabanlı güvenlik için en iyi uygulamalar izlenerek otomatik olarak doğrulanır. Ev+1 - HTTP oturumu oluşturulmaz (stateless), bu da API'yi ölçeklenebilir hale getirir.

- Standart modüllere güvenirsiniz; özel filtre sınıfları veya şablon kimlik doğrulama kodu gerekmez.

Özel bir tanımlama yaparak daha da özelleştirebilirsiniz JwtAuthenticationConverter talepleri → rolleri veya yetkilileri eşlemek veya ek kontrolleri (Kapsamlar, kiracılar vb.) paketlemek için.

Üretime Hazırlık için Öneriler ve En İyi Uygulamalar

Gerçek dünya uygulamaları geliştiriyorsanız - özellikle genel API'ler, mikro hizmetler veya sızma testi / güvenlik açığı denetimi gerektiren hizmetler - Spring Security'yi bir taban çizgisive üzerine katman sertleştirme, günlüğe kaydetme, izleme ve test etme.

- Güçlü parola karması kullanın: BCrypt veya Argon2'yi tercih edin.

- API'ler için durum bilgisi olmayan JWT / OAuth2 Kaynak Sunucusunu tercih edin - Mikro hizmetlerde veya dağıtılmış sistemlerde oturum tabanlı kimlik doğrulamasından kaçının.

- JWT'leri her zaman doğru şekilde doğrulayın - imza doğrulamasını zorunlu kılar,

issveaudtalepleri, sürenin dolması ve anahtar rotasyonunu göz önünde bulundurun. - Kimlik doğrulama yöntemlerini karıştırıyorsanız filtre zincirlerini ayırın - Örneğin, biri oturum tabanlı web için, diğeri JWT tabanlı API için.

- Geleneksel formlar için CSRF'yi etkinleştirin; SPA'lar ve harici istemciler için CORS'u yapılandırın.

- Günlük tutma, izleme, hız sınırlama ve uyarı uygulama - Beklenmeyen kimlik doğrulama hataları veya birden fazla başarısız giriş uyarıları tetiklemelidir.

- Kimlik doğrulama, yetkilendirme, token süresi dolumu, hata yolları, yenileme ve oturum kapatma akışları için otomatik testler (birim + entegrasyon) yazın - birçok gerçek dünya uygulaması bunu ihmal ederek riski artırmaktadır. arXiv+1

- Spring Security sürümleri ile güncel kalın - Topluluk geri bildirimleri, eğitimlerin genellikle güncelliğini yitirdiğini ve yanlış kullanım / kullanımdan kaldırılan API'lerin bir sorun olmaya devam ettiğini göstermektedir. Reddit+1

Spring Security Neden Java Ekosisteminde Tercih Edilen Güvenlik Çerçevesi Olmaya Devam Ediyor?

Spring Security'nin Java güvenliğindeki hakimiyetine katkıda bulunan çeşitli faktörler vardır:

- Bu özellik-tamamlandı: kimlik doğrulama, yetkilendirme, CSRF, oturum yönetimi, token desteği, OAuth2, vb.

- Son derece yapılandırılabilir ve genişletilebilir - özel filtreler, kimlik doğrulama sağlayıcıları, kullanıcı depoları ve güvenlik ilkeleri ekleyebilirsiniz.

- Geniş entegrasyon Spring Boot / Spring ekosistemi ile - mevcut uygulamalara güvenlik eklemek için minimum sürtünme.

- Topluluk olgun ve savaşta test edilmiş - çok sayıda topluluk kılavuzu, açık kaynak projeleri ve sektörler arasında gerçek dünya kullanımı.

- Standartlaştırılmış güvenlik temel çizgisiBu da otomatik test, güvenlik açığı taraması ve sızma testi araçlarına fayda sağlar.

Üzerinde çalışan ekipler için sızma testi, otomatik güvenlik açığı taraması, API güvenlik araçları veya yapay zeka odaklı güvenlik platformları - Spring Security kullanmak, analiz etmek, test etmek ve denetlemek için öngörülebilir bir güvenlik taban çizgisine sahip olmanız anlamına gelir. Bu öngörülebilirlik, güvenlik araçları oluştururken veya güvenliği CI/CD işlem hatlarına yerleştirirken değerlidir.

Sonuç

Spring Security sihirli değildir - ancak Java web uygulamalarının, API'lerin ve mikro hizmetlerin güvenliğini sağlamak için güçlü, savaşta test edilmiş bir temeldir. Varsayılan olarak, birçok yaygın web güvenliği ihtiyacını karşılar; doğru yapılandırıldığında CSRF'ye karşı koruma sağlar, kimlik doğrulama ve yetkilendirmeyi zorlar, güvenli parola depolaması sağlar, JWT'leri doğrular ve OAuth2 / OpenID Connect gibi modern kimlik protokollerini destekler.

Bununla birlikte, gerçek güç geliştiricilerin onu nasıl yapılandırdığı ve sağlamlaştırdığı: güçlü parola karma, API'ler için durumsuz JWT, hassas yetkilendirme kuralları, güvenli token doğrulama ve kapsamlı test ve izleme.

Geliştiriciler ve güvenlik mühendisleri için - özellikle gerçek dünya sistemleri kuran veya test eden ya da güvenlik araçları geliştirenler için - Spring Security'yi temel güvenlik katmanı olarak ele almanızı ve daha fazlasını geliştirmenizi şiddetle tavsiye ederim: titiz yapılandırma, güvenli varsayılanlar, otomatik testler ve düzenli denetimler.

Bu yaklaşımla sağlam, esnek, bakımı yapılabilir ve güvenli bir temel elde edersiniz ve Spring tabanlı birçok uygulamanın düştüğü yaygın tuzaklardan kaçınırsınız.