Modern web geliştirmenin bozulmamış mimarisinde javascript filtresi fonksiyon (Array.prototype.filter()) fonksiyonel programlamanın temel taşı olarak bilinir. Geliştiricilerin veri kümelerini manipüle etmek için bildirimsel, temiz kod yazmalarına olanak tanır.

Ancak, saldırgan güvenlik mühendisi ve kırmızı ekip için JavaScript'teki "filtre" kavramı tehlikeli bir ikilemi temsil etmektedir. Bir tarafta, yaygın güvenlik sorunlarının temel nedenidir. İstemci Tarafı Erişim Kontrolü güvenlik açıkları. Diğer yandan, JavaScript dilinin esnekliği filtre yöntemlerini güçlü Gadget'lar Web Uygulaması Güvenlik Duvarlarını (WAF'lar) ve Girdi Temizleyicileri atlamak için.

Bu kılavuz söz diziminin ötesine geçiyor. İstemci tarafı filtrelemenin mimari hatalarını inceleyecek, saldırganların kod çalıştırmak için standart kütüphane yöntemlerini nasıl silah olarak kullandığını analiz edecek ve yapay zeka odaklı platformların Penligent bu ince mantıksal kusurların keşfini otomatikleştiriyor.

Mimari Kusur: İstemci Taraflı JavaScript Filtre Tuzağı

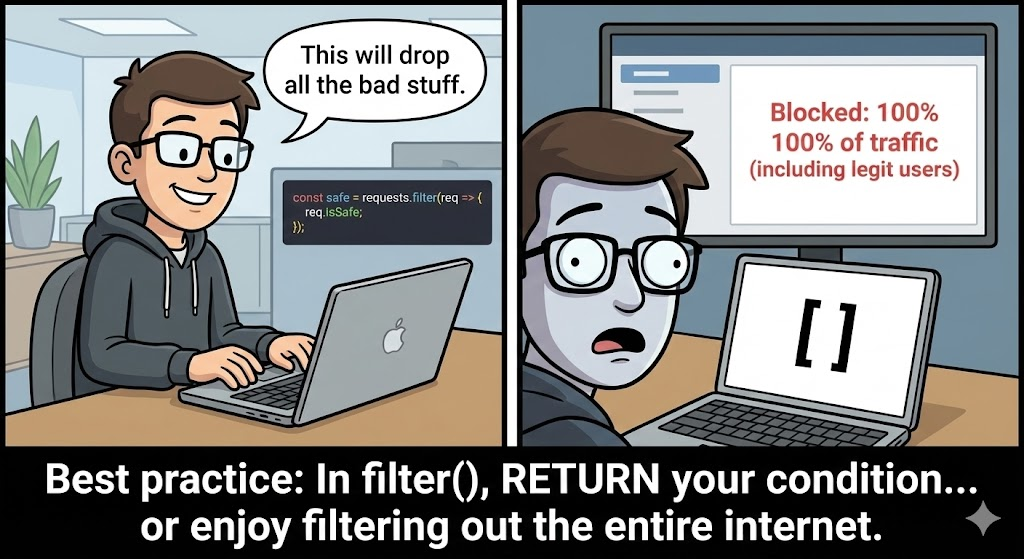

ile ilişkili en yaygın güvenlik açığı javascript filtresi dilde bir hata değil, güvenlik modellerinin uygulanmasındaki bir hatadır. Tek Sayfa Uygulamaları (SPA'lar) ve kalın istemciler (React, Vue, Angular) çağında, geliştiriciler genellikle SUNUM ile güvenlik.

"Belirsizlikten Güvenlik" Modeli

Standart bir senaryo düşünün: Bir API uç noktası bir kullanıcı listesi döndürür. Ön uç geliştiricisinin hedeflemeyi önlemek için yalnızca aktif kullanıcıları görüntülemesi ve yöneticileri gizlemesi gerekir.

JavaScript

// VULNERABLE PATTERN fetch('/api/v1/users') .then(response => response.json()) .then(data => { // Geliştirici görünümü "güvenli" hale getirmek için javascript filtresi kullanır const visibleUsers = data.filter(user => user.role !== 'admin' && user.status === 'active'); renderTable(visibleUsers); });

Genel bir DAST tarayıcısına göre bu uygulama güvenli görünüyor. Kullanıcı arayüzü yönetici verilerini göstermez. Ancak Burp Suite veya basit DevTools kullanan bir güvenlik mühendisi gerçeği bilir.

Saldırı Vektörü: IDOR ve PII Sızıntısı

Bu javascript filtresi güvenilmeyen bir ortam olan kullanıcının tarayıcısında çalışır. Buradaki güvenlik açığı tam veri kümesi tel üzerinden iletildi.

İstismar Adımları:

- Durdurun: Saldırgan trafiği proxy'lemektedir.

- Kontrol edin: Ham JSON yanıtı aşağıdaki gibi nesneler içerir

{"id": 42, "rol": "admin", "pii_ssn": "xxx-xx-xxxx" }. - Bypass: Saldırgan kullanıcı arayüzü mantığını tamamen göz ardı eder.

Bu bir başarısızlıktır Veri Minimizasyonu. Uygun bir uygulama, veritabanı sorgusu düzeyinde filtreleme gerçekleştirir (SQL NEREDE maddesi), hassas baytların veri merkezinden asla ayrılmamasını sağlar.

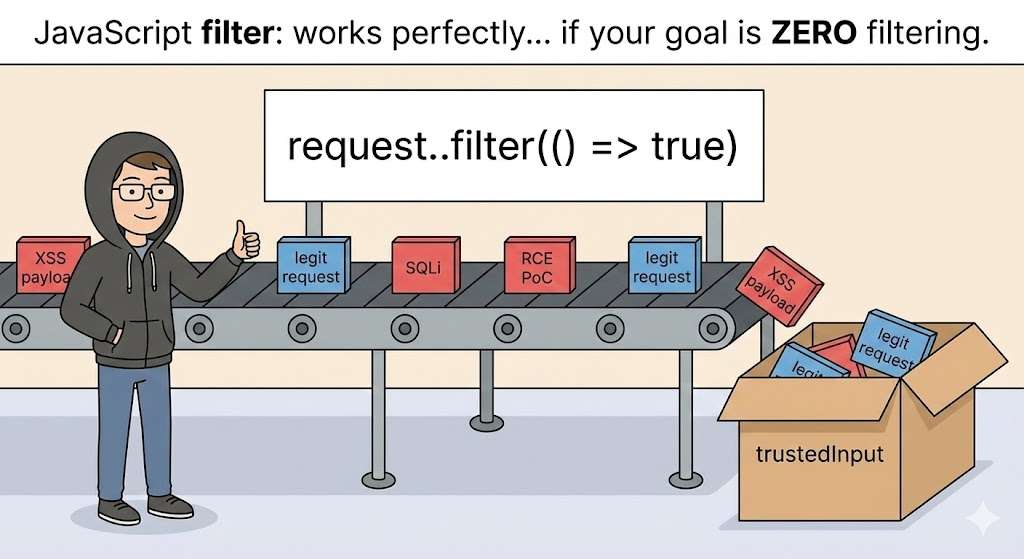

Sözdizimini Silahlandırmak: XSS Aracı Olarak Javascript Filtresi

Odağımızı Siteler Arası Komut Dosyalarına (XSS) kaydırdığımızda, terim javascript filtresi yeni bir anlam kazanıyor: kötü amaçlı kodları engellemeye çalışan savunma filtreleri (WAFs/Sanitizers).

Saldırganlar sürekli olarak "Gadget "ları ararlar - JavaScript çalışma zamanında, aşağıdaki gibi engellenmiş anahtar sözcükleri kullanmadan rastgele kod çalıştırmak için kötüye kullanılabilecek standart, kullanılabilir yöntemler eval(), Function()veya <script>.

Yapıcı Zincirleme Bypass

WAF'lar genellikle bariz batıklar arar. Ancak JavaScript dinamiktir. JavaScript dinamiktir. Array.prototype.filter yöntemi bir işlevdir ve JavaScript'teki her işlevin bir kurucusu vardır. Bir fonksiyonun kurucusu Fonksiyon nesnesine benzer şekilde davranan eval().

Bir WAF engellerse eval() ancak dizi yöntemlerine izin verdiğinden, bir saldırgan filtre yönteminin kendisi.

Bypass Mantığı:

[]bir dizi oluşturur.[].filtrefiltre işlevine erişir.[].filter.constructorküresel erişimFonksiyonkurucu.Function('code')()kodu çalıştırır.

Yük:

JavaScript

`// Standart yük (WAF tarafından engellendi) eval('alert(1)')

// Javascript filtresi kullanarak kaçınma gadget [].filter.constructor('alert(1)')()`

Tablo: Yaygın Javascript Filtresi Kaçırma Teknikleri

| Teknik | Faydalı Yük Yapısı | Mekanizma | Güvenlik Bağlamı |

|---|---|---|---|

| Yapıcı Zincirleme | [].filter.constructor('code')() | Prototip zincirini kullanarak Fonksiyon kurucu. | Anahtar kelime filtrelerini atlar eval. |

| Yineleyici İstismarı | [].map.constructor('code')() | Filtreye benzer; herhangi bir Array prototip yöntemiyle çalışır. | Yedeklilik eğer filtre özel olarak izlenir. |

| Dize Gizleme | [].filter['c'+'onstructor'] | "Yapıcı" anahtar sözcüğünü birleştirilmiş dizelere böler. | Regex tabanlı WAF kurallarını atlar. |

| Unicode Kodlama | \\u0061lert(1) | İşlev adları için unicode kaçışlarını kullanır. | JS ayrıştırıcıları bunu çözer; basit filtreler çözmez. |

Filtreler Başarısız Olduğunda: Prototip Kirliliği (CVE-2019-10744)

Nesneleri birleştirirken "filtreleme" kavramı hayati önem taşır. Bir uygulama JSON girdisini kabul eder ve bunu mevcut bir nesneyle kesinlikle filtreleme anahtarlar, Prototip Kirliliğinin kapısını açar.

Bunun en etkili örneklerinden biri şuydu CVE-2019-10744 yaygın olarak kullanılan lodash kütüphane.

Zafiyetin Anatomisi

Fonksiyon defaultsDeep nesneleri özyinelemeli olarak birleştirmek için tasarlanmıştır. Ancak, nesneleri birleştiren nesneleri reddetmek için bir güvenlik filtresi uygulamada başarısız oldu. kurucu Anahtar.

İstismar:

Saldırgan, prototipe işaret eden bir kurucu özelliği içeren bir JSON yükü sağlar.

JavaScript

const payload = '{"constructor": {"prototype": {"isAdmin": true}}'; _.defaultsDeep({}, JSON.parse(payload));

Etki:

Girdi filtrelenmediği için, atama temel Object.prototype'ı kirletti. Birdenbire, JavaScript çalışma zamanındaki her nesne isAdmin: true özelliğini miras aldı.

Uygulama aşağıdaki gibi bir kimlik doğrulama mantığına sahipse:

JavaScript

if (user.isAdmin) { grantAccess(); }

Saldırgan anında yönetici erişimi elde ederek Node.js bağlamına bağlı olarak bir Hizmet Reddi veya RCE oluşturur.

Otomatik Mantık Keşfi: Penligent Avantajı

Yukarıda açıklanan güvenlik açıklarının (Müşteri Tarafı Filtreleme ve Prototip Kirliliği) geleneksel DAST (Dinamik Uygulama Güvenlik Testi) araçlarıyla tespit edilmesi oldukça zordur.

- Geleneksel Tarayıcılar: Çökmeleri, hata kodlarını (500) veya basit yansıtılmış XSS dizelerini kontrol edin. Bunu anlamıyorlar

users.filter()hassas verileri gizliyor. - Yapay Zeka Açığı: Bu sorunları bulmak için aşağıdakileri anlayan bir motora ihtiyacınız vardır kod semantiği ve veri akışı.

İşte burası Penligent.ai güvenlik mühendisi için iş akışını temelden değiştirir. Penligent, aşağıdakileri gerçekleştirmek için desen eşleştirmenin ötesine geçen gelişmiş AI Agent'ları kullanır Bağlam Farkında Analiz:

- Veri Akışı Denetimi: Penligent, işlenen DOM'a karşı API yanıtlarını izler. API 50 alan döndürür ancak DOM yalnızca 5 alan görüntülerse, yapay zeka potansiyel bir javascript filtresi mantık hatası ve Veri Sızıntısı riski olarak işaretler.

- Gadget Generation: Penligent, XSS yüklerinin statik bir listesini kullanmak yerine, ortamdaki mevcut nesnelere dayalı olarak yükleri dinamik olarak oluşturur. Eğer tespit ederse

Array.prototype.filtermevcut ancakevalengellendiğinde, belirli bir[].filter.constructorbypass yükü.

Penligent, "hacker sezgisini" otomatikleştirerek, güvenlik ekiplerinin genellikle manuel kod incelemesi gerektiren derin mantıksal kusurları tespit etmesine olanak tanır.

Derinlemesine Savunma: Çalışma Zamanını Güçlendirme

Silahlara karşı savunmak için javascript filtresi gadget'lar ve mantık hataları varsa, katmanlı bir savunma stratejisi benimsemeliyiz.

- Sunucu Tarafı Doğrulama: Güvenlik için asla istemci tarafı mantığına güvenmeyin. Filtreleme veritabanı seviyesinde gerçekleşmelidir. Serileştirmeden önce hassas alanları ayıklamak için arka uçta DTO'ları (Veri Aktarım Nesneleri) kullanın.

- Değişmez Prototipler: JavaScript Prototip Kirliliği güvenlik açıklarının tüm sınıfını ortadan kaldırmak için, uygulama başlangıcında standart nesne prototiplerini dondurun.

Object.freeze(Object.prototype); Object.freeze(Array.prototype);Bu, bir javascript filtresi kötü amaçlı bir anahtarı engelleyemezse, çalışma zamanı değişikliğe izin vermek yerine bir hata verir. - İçerik Güvenliği Politikası (CSP): CSP nihai destek noktasıdır. filter.constructor istismarını önlemek için dizelerin kod olarak yürütülmesini devre dışı bırakmalısınız.

- Tavsiye edilen başlık:

Content-Security-Policy: default-src 'self'; script-src 'self'; object-src 'none'; - Çok önemli: Eklemekten kaçının

'unsafe-eval'. olmadan'unsafe-eval'tarafından oluşturulan kodu çalıştırmayı reddedecektir.Fonksiyonkurucusu, filtre gadget'ını işe yaramaz hale getirir.

- Tavsiye edilen başlık:

Sonuç

Terim javascript filtresi aldatıcıdır. Genç bir geliştirici için bir yardımcı programdır. Kıdemli bir güvenlik mühendisi için ise bir sinyaldir - veri sızıntılarını kontrol etmek için bir sinyal, XSS'den kaçmak için bir araç ve girdi doğrulaması için kritik bir kontrol noktası.

Modern uygulamalar giderek daha karmaşık hale geldikçe, derin mimari anlayışla birlikte yapay zeka odaklı otomasyondan yararlanmak Penligent eğrinin önünde kalmanın tek yoludur.