2025'in veri odaklı ortamında, İlişkisel Veritabanı Yönetim Sistemleri (RDBMS) kurumsal altyapının temelini oluşturmaya devam etmektedir. Yazılım mühendisleri ve güvenlik uzmanları için SQL iki ucu keskin bir kılıçtır: veri analitiği için birincil araç ve veri ihlalleri için en kritik saldırı yüzeyidir.

Bu SQL hile sayfası sadece bir sözdizimi referansı değildir. Verimli sorgular yazmanıza, performans darboğazlarını teşhis etmenize ve uygulamalarınızı günümüzde yaygın olan sofistike enjeksiyon saldırılarına karşı güçlendirmenize yardımcı olmak için tasarlanmış stratejik bir kılavuzdur.

Mühendisler için Gelişmiş SQL Kalıpları

Bir yandan SELECT * FROM herkesin başladığı yerdir, modern mühendislik karmaşık veri manipülasyonunda ustalaşmayı gerektirir.

Ortak Tablo İfadeleri (CTE'ler)

CTE'ler okunabilirliği artırır ve hiyerarşik verilerde (organizasyon şemaları veya dosya sistemleri gibi) gezinmek için gerekli olan özyinelemeli mantığa izin verir.

SQL

- Bir kategori hiyerarşisini geçmek için özyinelemeli CTEYİNELEMELİ CategoryPath AS ( SELECT id, name, parent_id, name AS path FROM categories WHERE parent_id IS NULLUNION ALLSELECT c.id, c.name, c.parent_id, CONCAT(cp.path, ' > ', c.name) FROM categories c JOIN CategoryPath cp ON c.parent_id = cp.id ) SELECT FROM CategoryPath;

Pencere Fonksiyonları

Pencere işlevleri, sonuç kümesini daraltmadan, geçerli satırla bir şekilde ilişkili olan bir dizi tablo satırı üzerinde hesaplamalar yapmanıza olanak tanır GROUP BY.

SQL

- Çalışan toplamı hesaplayın ve kullanıcıları harcamaya göre sıralayınSELECT user_id, order_date, amount, SUM(amount) OVER (PARTITION BY user_id ORDER BY order_date) as running_total, RANK() OVER (ORDER BY amount DESC) as spend_rank FROM orders;

Verimli Birleştirmeler

Veri kümelerinin nasıl birleştirileceğini anlamak kritik öneme sahiptir. Birleştirmelerin yanlış kullanılması, yavaş raporlama sorgularının #1 nedenidir.

Güvenlik Mühendisleri için Nihai SQL Hile Sayfası: Sorgular, Optimizasyon ve Enjeksiyon Savunması

SQL

- İç Birleştirme: Yalnızca eşleşen kayıtlarSELECT u.email, o.total FROM users u INNER JOIN orders o ON u.id = o.user_id WHERE o.status = 'completed';

Performans Optimizasyonu Hile Sayfası

Verimli SQL sadece hız ile ilgili değildir; ölçeklenebilirlik ve kaynak tükenmesi yoluyla Hizmet Reddi'ni (DoS) önlemekle ilgilidir.

| Teknik | uygulama | Etki |

|---|---|---|

| İndeksleme | CREATE INDEX idx_user_login ON users(last_login); | O(N) tam tablo taramalarını O(log N) aramalarına indirger. Şunlar için gereklidir NEREDE ve BİRLEŞİN sütunlar. |

| Planları Açıklayın | AÇIKLAMAK ANALIZ ETMEK SEÇMEK ... | Sorgu yürütme yolunu gösterir (Seq Scan vs. Index Scan). |

| **Avoid Select *** | SELECT id, isim yerine SELECT * | Özellikle TEXT/BLOB sütunlarında ağ I/O'sunu ve bellek kullanımını azaltır. |

| Sayfalandırma | LİMİT 100 (Büyük veri kümeleri için Keyset Pagination kullanın) | Milyonlarca satırın uygulama belleğine yüklenmesini önler. |

SQL Enjeksiyonu (SQLi) Hile Sayfası - Saldırı Yüzeyi

Güvenlik mühendisleri için bir saldırının sözdizimini anlamak, önlemenin ilk adımıdır. Aşağıda modern üretim ortamlarında gözlemlenen yüklerin bir dökümü yer almaktadır.

1. Kimlik Doğrulama Bypass'ı ve Mantık Hataları

Saldırganlar kimlik doğrulama kontrollerine kısa devre yaptırmak için boolean mantığını kullanır.

| Hedef | Yük Örneği | Hassas Bağlam |

|---|---|---|

| Giriş Bypass | ' VEYA '1'='1 | SELECT * FROM users WHERE user='$u' AND pass='$p' |

| Rol Yükseltme | ' VEYA role='admin'-- | Eski yönetici panellerinde sabit kodlanmış filtrelerin üzerine yazma. |

| Yorum Kesme | admin' -- (SQL) veya admin' # (MySQL) | Sorgunun geri kalanını yok sayar (örneğin, parola kontrolleri). |

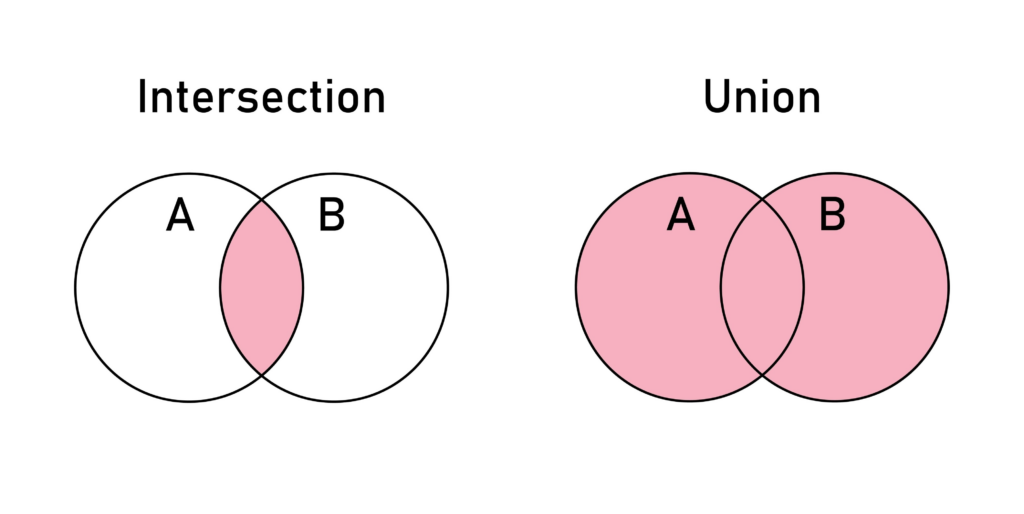

2. Sendika Bazlı Enjeksiyon

Sorgu sonuçları ön uçta görünür olduğunda diğer tablolardan veri ayıklamak için kullanılır.

- Yük:

' UNION SELECT kullanıcı adı, şifre, null FROM users-- - Risk: Ön uç kullanıcı arayüzü üzerinden tam veritabanı dökümü.

3. Kör SQL Enjeksiyonu (Zaman ve Boolean)

Uygulama hataları bastırdığında, saldırganlar veritabanına doğru/yanlış soruları sorar.

- Boolean Tabanlı:

' VE (SELECT 1)=1--(Sayfa normal olarak yüklenir) vs' VE (SELECT 1)=0--(Sayfa içeriği eksik). - Zaman bazlı:

' VE SLEEP(5)--(MySQL) veya'; WAITFOR DELAY '0:0:5'--(MSSQL).- Not: Zaman tabanlı saldırılar, hata mesajlarını filtreleyen WAF'ları atlamak için giderek daha fazla kullanılmaktadır.

4. Gerçek Dünya Etkisi: CVE Vaka Çalışması

CVE-2024-12345 (Varsayımsal Yüksek Etkili Örnek):

Yaygın olarak kullanılan bir CMS, kimliği doğrulanmamış kullanıcıların bir API'deki sort_order parametresi aracılığıyla SQL enjekte etmesine izin veriyordu. Girdi doğrudan ORDER BY cümlesinde birleştirildiğinden, saldırganlar Yığın Sorguları çalıştırabilir ve veritabanı uzantıları aracılığıyla Uzaktan Kod Yürütmeye (RCE) yol açabilir.

- Ders: Girdilere asla güvenmeyin, hatta

ORDER BYveyaGROUP BYhükümler.

Savunma ve Güçlendirme Stratejileri

SQL enjeksiyonuna karşı tek sağlam savunma, verileri koddan yapısal olarak ayırmaktır.

1. Parametrelendirilmiş Sorgular (Hazırlanmış İfadeler)

Bu altın standarttır. Veritabanı, kullanıcı girdisini kesinlikle veri olarak ele alır, asla çalıştırılabilir komutlar olarak ele almaz.

Savunmasız (Python):

Python

# TEHLİKELİ: Doğrudan birleştirme sorgu = f "SELECT * FROM users WHERE email = '{user_input}'" cursor.execute(query)

Güvenli (Python):

Python

# GÜVENLİ: Parametrelendirme cursor.execute("SELECT * FROM users WHERE email = %s", (user_input,))

2. En Az Ayrıcalık

Web uygulamanıza bağlı veritabanı kullanıcısının yalnızca SEÇİNİZ, INSERT, GÜNCELLEME, SİL izinler. Olmalı asla izinleri var TABLO DÜŞÜR, HİBEveya sistem dosyalarına erişim (xp_cmdshell).

Penligent ile Yapay Zeka Odaklı Güvenlik

Hızlı CI/CD dağıtımı çağında, manuel kod incelemesi her dinamik SQL yapısını veya mantık hatasını yakalayamaz.

Penligent.ai basit regex eşleştirmenin ötesine geçerek SQL güvenlik analizini dönüştürür.

- Bağlam Farkında AST Analizi: Geleneksel birleştiricilerin aksine Penligent, kodunuzun Soyut Sözdizimi Ağacını (AST) ayrıştırır. Veri akışını anlar, kullanıcı kontrollü bir değişkenin birden fazla fonksiyondan geçse bile ham bir SQL yürütme lavabosuna ulaşıp ulaşmadığını belirler.

- Mantıksal Kusur Tespiti: Penligent, karmaşık sistemlerde eksik yetkilendirme kontrolleri gibi ince mantık açıklarını tespit eder.

BİRLEŞİNsorguları veya optimize edilmemiş özyinelemeli CTE'lerdeki potansiyel DoS vektörleri. - Otomatik İyileştirme: Sadece hatayı işaretlemekle kalmaz; özel dil çerçeveniz için doğru Parametreli Sorgu sözdizimini veya ORM yöntemini önerir.

Penligent'i boru hattınıza entegre ederek, aşağıdakileri sağlarsınız SQL hile sayfası En iyi uygulamalar otomatik olarak uygulanır ve kod üretime geçmeden önce veri katmanınızı güvence altına alır.

Sonuç

SQL'de ustalaşmak, mühendislik hassasiyeti ve güvenlik uyanıklığı arasında bir denge gerektirir. İster bir analitik gösterge tablosu için bir Pencere Fonksiyonunu optimize ediyor ister Kör SQL Enjeksiyonu güvenlik açığını yamalıyor olun, bu kopya sayfası referansınız olarak hizmet eder. Sorgularınızı performanslı, girdilerinizi parametreli ve testlerinizi otomatik tutun.