2026'nın başlarındaki hiper-hızlandırılmış yapay zeka ortamında, güvenlik mühendisliği büyük ölçüde çatallandı. Bir tarafta, ekipler Kurumsal RAG boru hatlarını hızlı enjeksiyona karşı güçlendiriyor. Diğer tarafta ise bulut VPC'lerini kilitliyorlar. Ancak "Gölge Altyapı "da büyük bir kör nokta var: prototip modellerin doğduğu Uç Düğümler ve Ev Laboratuvarları.

Açıklanması CVE-2025-64113 (CVSS Puanı 9.8, Kritik) felaket boyutunda bir güvenlik açığını ortaya çıkarmaktadır. Emby Sunucupopüler bir medya barındırma çözümüdür. Emby bir tüketici yazılımı olsa da, dağıtım ayak izi "Yerel LLM" topluluğu ile büyük ölçüde örtüşmektedir. Mühendisler Emby'yi sıklıkla Ollama, vLLMveya Kararlı Difüzyon donanım kullanımını en üst düzeye çıkarmak için yüksek özellikli çıplak metal sunucularda (RTX 4090'lar veya A6000'ler ile donatılmış) iş yükleri.

Yapay zeka güvenlik mühendisi için CVE-2025-64113 bir medya sunucusu hatası değildir; bir şifresiz kök köprü GPU hesaplama kümenize. Bu makale, tüketici teknolojisi anlatısını terk ederek güvenlik açığını kritik bir altyapı tehdidi olarak analiz etmekte, C# mantık hatasını, Uzaktan Kod Yürütmeye (RCE) yükselmeyi ve silikonunuzu nasıl savunacağınızı detaylandırmaktadır.

Güvenlik Açığı İstihbarat Kartı

| Metrik | İstihbarat Detayı |

|---|---|

| CVE Tanımlayıcı | CVE-2025-64113 |

| Hedef Bileşen | Emby Sunucusu (MediaBrowser.Server.Core / Kullanıcı Hizmeti) |

| Etkilenen Sürümler | 4.9.1.81 Öncesi (Beta ve Kararlı) |

| Güvenlik Açığı Sınıfı | Kimlik Doğrulama Bypass'ı (CWE-287) / Mantık Hatası |

| CVSS v3.1 Puanı | 9,8 (Kritik) (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H) |

| Saldırı Vektörü | Ağ (Uzaktan), Sıfır Etkileşim |

Teknik Derin Dalış: "İskelet Anahtar "ın Mantığı

Emby Server şu temeller üzerine kurulmuştur NET (C#) Yığın. Güvenlik açığı, özellikle sunucunun API isteklerine karşı fiziksel dosya sistemi belirteçlerini nasıl doğruladığı ile ilgili olarak "Parola Sıfırlama Sağlayıcısı" mantığındaki temel bir hatadan kaynaklanmaktadır.

1. Mimari Kusur

Emby'nin parola sıfırlama mekanizması bir "Erişim Kanıtı" modeline dayanır.

- Amaçlanan İş Akışı: Bir kullanıcı sıfırlama talebinde bulunur. Sunucu şu adda bir dosya yazar

passwordreset.txtyapılandırma dizinine gönderir. Kullanıcı devam etmek için teorik olarak bu dosyayı okumalıdır (SSH/RDP erişimine sahip olduğu anlamına gelir). - Hassasiyet: API uç noktasını işleyen ONAY sıfırlama (

/Users/ForgotPassword/Pin), kullanıcının bilir dosyanın içeriği veya isteği başlatan oturumun sonlandıran oturumla eşleşmesi.

Güvenlik açığı bulunan sürümlerde, dosyanın varlığı global bir boolean bayrağı olarak işlev görür: IsResetMode = True. Bu pencere sırasında API'ye giren kimliği doğrulanmamış herhangi bir kullanıcı (veya pencereyi kendileri tetikleyen) yönetici hesabını ele geçirebilir.

2. Adli Kod Yeniden Yapılandırması (Varsayımsal C#)

Yama farklılıklarına ve davranışına dayanarak, güvenlik açığı bulunan mantık akışını yeniden yapılandırabiliriz ConnectService veya UserService.

C#

`// VULNERABLE LOGIC PATTERN public async Task

// FATAL FLAW: Kod, dosyanın var olup olmadığını kontrol eder,

// ancak istek içinde güvenli bir token yükünü doğrulamadan güven anlamına gelir.

eğer (_fileSystem.FileExists(tokenPath))

{

var user = _userManager.GetUserByName(request.UserName);

// Saldırgan yeni bir parola sağlar ve dosya mevcut olduğu için,

// sunucu üzerine yazmaya izin verir.

await _userManager.ChangePassword(user, request.NewPassword);

// Temizleme

_fileSystem.DeleteFile(tokenPath);

return new { Başarı = true };

}

throw new ResourceNotFoundException("Reset token not found on disk.");

}`

Bu bir klasik Çek Zamanından Kullanım Zamanına (TOCTOU) Yetersiz kimlik doğrulama derinliği ile birlikte mantık hatası.

3. Exploit Öldürme Zinciri

- Tetikleyici: Saldırgan gönderir

POST /Users/ForgotPasswordhedef kullanıcı adı ile (örneğin, "admin"). Emby şunları oluştururpasswordreset.txt. - Yarış/Bypass: Saldırgan hemen yeni bir parola ile onay isteği gönderir. Dosya diskte mevcut olduğundan, koşul

FileExiststrue döndürür. - Devralma: Sunucu Yönetici parolasını günceller. Saldırgan oturum açar.

- Eskalasyon (RCE):

- Eklenti Yükleme: Emby, yöneticilerin eklentileri (DLL'ler) yüklemesine izin verir.

- FFmpeg Kancaları: Yöneticiler, medya kod dönüştürme için özel ön/son işlem komut dosyaları tanımlayabilir.

- Sonuç: Saldırgan, Emby işlemi (genellikle Docker'da Root veya Windows'ta SYSTEM olarak çalışır) aracılığıyla bir ters kabuk komutu yürütür.

Yapay Zeka Altyapısına Yönelik Tehdit: Bağlam Neden Önemlidir?

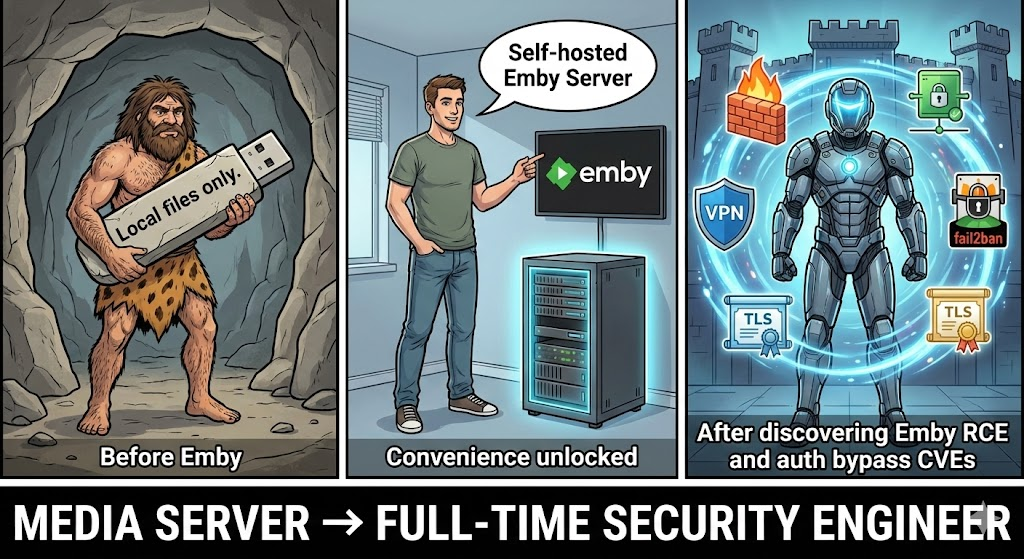

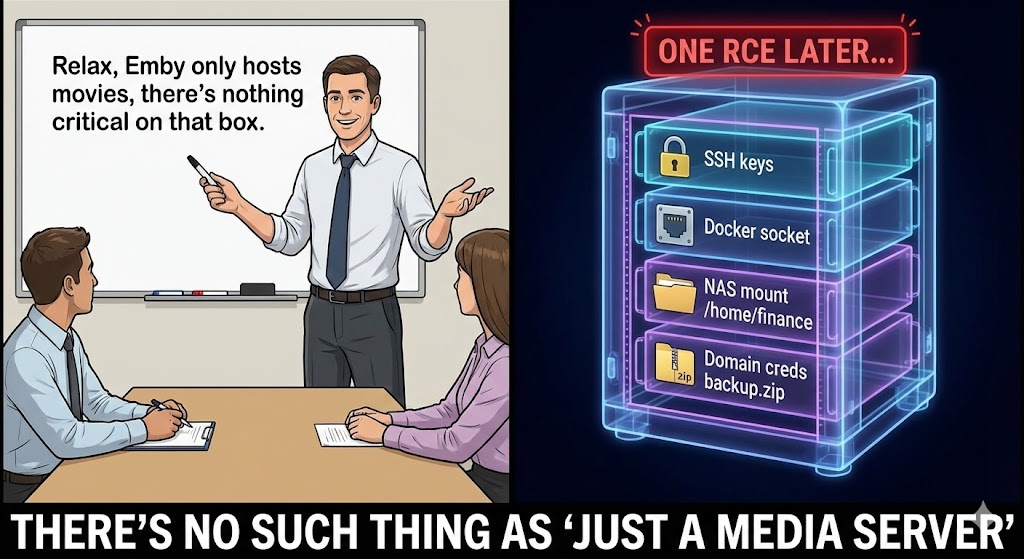

Güvenlik mühendisleri genellikle medya sunucularını "Düşük Öncelikli" olarak değerlendirir. Yapay zeka geliştirme bağlamında bu ölümcül bir hatadır.

1. "Eş Konumlu" Saldırı Vektörü

Yapay zeka mühendisleri genellikle "Hepsi Bir Arada" ağır bilgi işlem sunucuları oluşturur. Çift RTX 4090'lı tek bir Ubuntu kutusu genellikle ev sahipliği yapar:

- Port 11434: Ollama (LLM Çıkarım)

- Port 6333: Qdrant (Vektör DB)

- Port 8888: JupyterLab

- Port 8096: Emby (Medya/Kişisel Kullanım)

Çünkü bu hizmetler aynı çekirdek üzerinde çalışır ve aynı dosya sistemi bağlarını paylaşır (örn, /mnt/data), CVE-2025-64113 aracılığıyla Emby'yi tehlikeye atmak saldırganın yerel olarak pivot yapmasına izin verir (localhost).

2. Yüksek Değerli Varlıkların Sızdırılması

Emby konteynerinin/sürecinin içine girdikten sonra, saldırgan erişim için birim bağlarından yararlanabilir:

- Model Ağırlıkları: Tescilli LoRA adaptörleri veya ince ayarlı

.safetensorsbinlerce hesaplama saati değerinde dosyalar. - RAG Veri Setleri: Özel kurumsal bilgi tabanlarını içeren şifrelenmemiş vektör depoları.

- Ortam Değişkenleri:

.envgenellikle OpenAI API anahtarlarını veya HuggingFace belirteçlerini içeren docker kapsayıcıları arasında paylaşılan dosyalar.

3. Hesaplama Kaçırma (Cryptojacking)

En acil etki genellikle kaynakların reddedilmesidir. Saldırganlar konuşlandırır Sessiz Madenciler (XMRig gibi) belirli CUDA çekirdeklerine sabitlenerek GPU kapasitesinin 30-50%'sini hortumlar. Bu, meşru yapay zeka iş yükleri için çıkarım gecikmesini azaltır ve donanımın aşırı ısınmasına neden olurken, temel CPU izlemesinden kaçmak için yeterince ince kalır.

Yapay Zekaya Dayalı Savunma: Penligent Avantajı

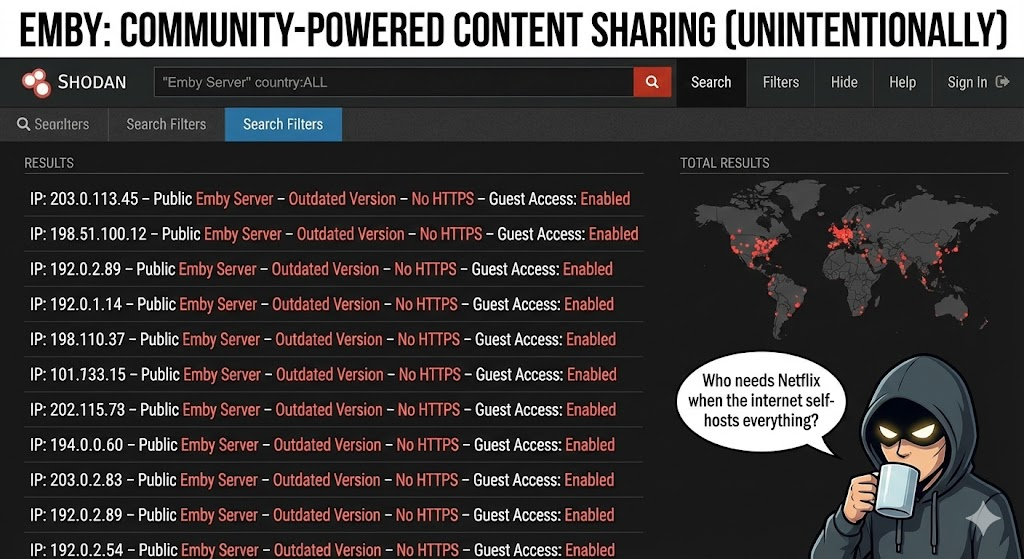

CVE-2025-64113'ü dağıtılmış, geçici bir AI ortamında tespit etmek zordur. Geleneksel tarayıcılar (Nessus/Qualys) dosya sistemlerini görmek için kimlik doğrulamalı taramalar gerektirir ve genellikle standart olmayan bağlantı noktalarını gözden kaçırır.

İşte burası Penligent.ai saldırgan güvenlik duruşunu yeniden tanımlar.

- Gölge Varlık Keşfi ("Bilinmeyen Bilinmeyenler")

Penligent'in Yapay Zeka Aracıları, "Gölge Hizmetleri" tanımlamak için pasif trafik analizi ve aktif problama kullanır. Yüksek değerli bir GPU düğümünün 8096 numaralı bağlantı noktasını açığa çıkardığını tespit eder ve hizmeti Emby olarak parmak izi ile belirleyerek kritik CVE-2025-64113 istihbaratı ile otomatik olarak ilişkilendirir. Riski bağlamsallaştırır: "Medya Sunucusu Kritik Yapay Zeka Düğümünde açığa çıktı."

- Tahribatsız Mantık Doğrulaması

Yönetici parolasını sıfırlamaya çalışmak yerine (bu hizmet reddine neden olur), Penligent bir Safe Logic Probe gerçekleştirir.

- Tetiklemek için el sıkışmayı başlatır

passwordreset.txtoluşturma mekanizması (eğer güvenliyse). - Bypass vektörünün aktif olup olmadığını belirlemek için API yanıt zamanlamasını ve hata kodlarını analiz eder.

- Güvenlik açığını sıfıra yakın yanlış pozitifle doğrulayarak, mühendisin Cumartesi gecesi filmini veya LLM eğitimini kesintiye uğratmadan doğrulanmış bir "Kritik" uyarı sağlar.

İyileştirme ve Sertleştirme El Kitabı

Emby içeren yapay zeka altyapısını yönetiyorsanız, derhal harekete geçmeniz zorunludur.

1. Yama (Tek Düzeltme)

Yükseltme Emby Server 4.9.1.81 Hemen. Bu sürüm, API etkileşimi yoluyla tahmin edilemeyen bir belirteç gerektirecek şekilde parola sıfırlama mantığını temel olarak yeniden yazıyor.

2. Dosya Sistemi Değişmez Kilidi ("Öldürme Anahtarı")

Hemen yama yapamıyorsanız (örneğin, bağımlılık donmaları nedeniyle), sıfırlama belirtecinin oluşturulmasını önleyerek istismarı etkisiz hale getirebilirsiniz.

Linux için (Docker/Bare Metal):

Bash

# Emby yapılandırma dizinine gidin cd /var/lib/emby/config

Sahte bir dosya oluşturun

passwordreset.txt dosyasına dokunun

Değişmez hale getirin (root bile yazamaz/silemez)

sudo chattr +i passwordreset.txt`

Etki: Saldırganın API isteği Şifremi Unuttum sunucu dosyaya yazamayacağı için başarısız olur ve mantık zinciri bozulur.

Windows için:

Yapılandırma klasörüne sağ tıklayın -> Özellikler -> Güvenlik -> Gelişmiş. Emby hizmetini çalıştıran kullanıcı hesabı için bir "Yazmayı Reddet" kuralı ekleyin.

3. Ağ Segmentasyonu (Sıfır Güven)

- Yönetim Portlarını İzole Edin: 8096/8920 numaralı bağlantı noktasını asla genel internete açmayın.

- Tünelleri kullanın: Hizmetlere şu yolla erişin Kuyruk Ölçeği, Cloudflare Tüneliveya bir VPN.

- Konteyner İzolasyonu: Emby Docker konteynerinin şu şekilde çalışmadığından emin olun

-ayrıcalıklıve yalnızca ihtiyaç duyduğu belirli medya dizinlerini bağlar (mümkünse Salt Okunur), tüm/mnt/Kök.

Sonuç

CVE-2025-64113 bir yapay zeka sisteminin saldırı yüzeyinin modelin kendisinin çok ötesine uzandığını hatırlatıyor. Birleştirilmiş altyapı çağında, eğlence amaçlı bir medya uygulamasındaki bir güvenlik açığı, en gelişmiş yapay zeka iş yüklerini tehlikeye atabilir.

Güvenlik mühendisliği, bir şeyi korumakla ilgilidir. tüm Yığın. Kuruluşlar titiz bir yama uygulaması, ağ segmentasyonu ve Penligent gibi yapay zeka odaklı varlık keşif araçlarını kullanarak bu arka kapıları felaket boyutunda bir işlem veya fikri mülkiyet kaybına yol açmadan önce kapatabilir.