Otomatik iş akışlarını yöneten yapay zeka güvenlik mühendisleri ve DevSecOps uzmanları için, CVE-2025-68668 modern yapay zeka orkestrasyonunun izolasyon katmanlarında kritik bir başarısızlığı temsil eder.

Kuruluşlar giderek daha fazla n8n LLM'leri (Büyük Dil Modelleri), vektör veritabanlarını ve dahili API'leri birbirine yapıştırmak için, iş akışı yürütme ortamının bütünlüğü çok önemli hale gelir. n8n Python Code Node'da kritik bir sandbox bypass'ı olan bu güvenlik açığı, yorumlanmış ortamlarda "sandboxing "in güvenliğinin neden çok zor olduğunu tam olarak göstermektedir.

CVE-2025-68668'in Anatomisi

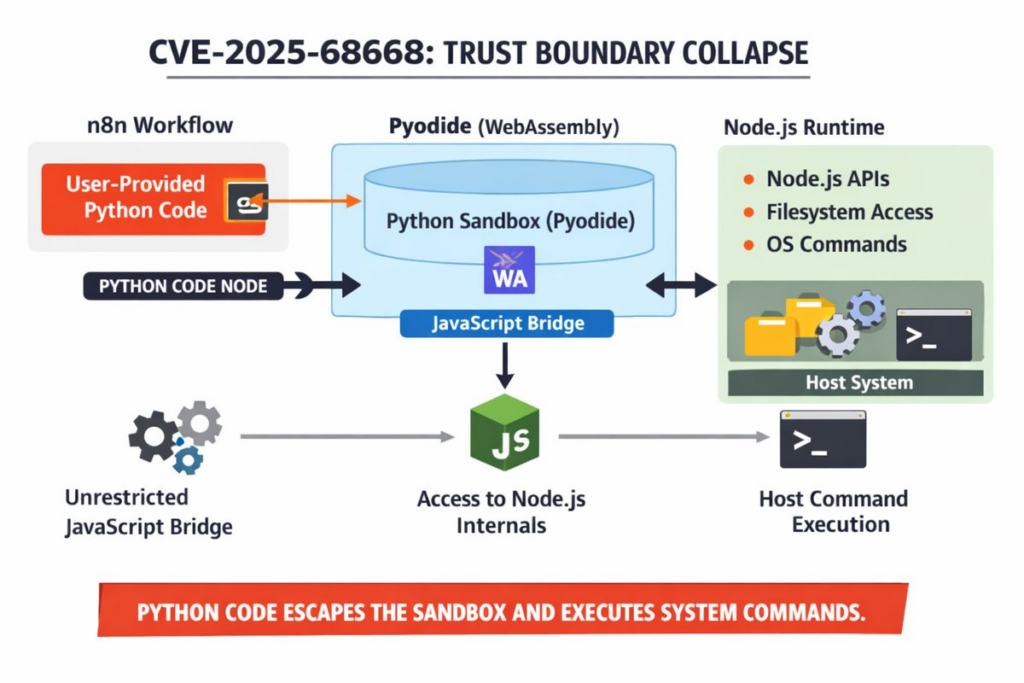

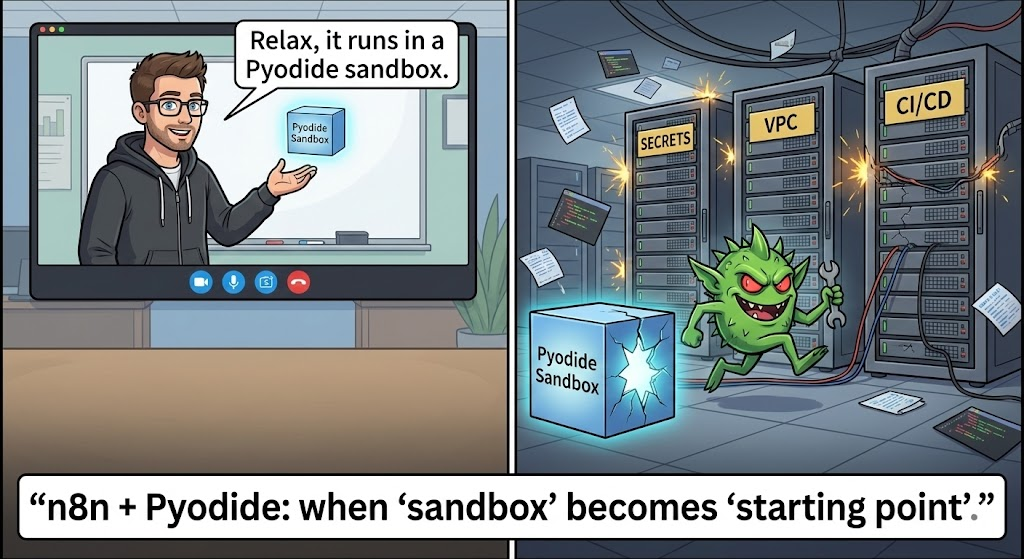

CVE-2025-68668 (CVSS 9.9), özünde bir Koruma Mekanizması Arızası n8n sürümlerini etkileyen 1.0.0 kadar 2.0.0. Özellikle Python Code Node uygulamasını hedef alır. PyodideCPython'un WebAssembly/Emscripten'e bir portu.

Pyodide, Python'u kısıtlı ortamlarda güvenli bir şekilde çalıştırmak için tasarlanmış olsa da, n8n arka ucundaki uygulama, izolasyon sınırlarını sıkı bir şekilde uygulayamadı.

Teknik Bypass Mekanizması

Güvenlik açığı, bir kimliği doğrulanmış kullanıcı (iş akışı oluşturma/değiştirme ayrıcalıklarına sahip) Pyodide ortamından çıkmak için. Standart bir güvenli kurulumda, Python Code Node ana bilgisayarın standart kütüphanelerine erişimi kısıtlamalıdır, özellikle os, alt süreçve sys.

Bununla birlikte, savunmasız sürümlerde, içe aktarma mekanizması saldırganların altta yatan ana sistemin kabuğuna erişmesine izin verir. Bir saldırgan, iş akışı düzenleyicisinde belirli bir Python yükü oluşturarak, n8n işleminin kendisiyle aynı ayrıcalıklara sahip rastgele komutlar çalıştırabilir (genellikle Dockerize ortamlarda root).

Güvenlik Açığı Profili:

| Özellik | Detaylar |

|---|---|

| CVE KIMLIĞI | CVE-2025-68668 |

| Hedef Bileşen | n8n Python Kod Düğümü (Pyodide) |

| Güvenlik Açığı Türü | Sandbox Bypass / RCE |

| CVSS Puanı | 9,9 (Kritik) |

| Vektör | Ağ (Kimliği Doğrulanmış) |

| Etki | Tam Ana Bilgisayar Uzlaşması |

Kod Analizi: İstismarın Kavramsallaştırılması

Not: Aşağıdaki kod bloğu eğitim ve savunma amaçlı analiz içindir. Bunu sahip olmadığınız sistemlere karşı kullanmayın.

İstismar, Pyodide sarmalayıcısına rağmen ana bilgisayarın dosya sistemine veya süreç işlemeye erişme yeteneğinden yararlanır. Tipik bir bypass mantığı, kısıtlanmış modüllerin yeniden içe aktarılmasını veya js arayüzünü (açıksa) Node.js ana bilgisayar bağlamına geri köprülemek için kullanın.

Python

# Kum Havuzu Kaçış Mantığının Kavramsal Gösterimi

Savunmasız bir n8n örneğinde, izolasyon belirli sistem çağrılarını engellemekte başarısız olur.

try: # Ana bilgisayar ortam değişkenlerine veya dosya sistemine erişilmeye çalışılıyor import os import subprocess

# Korumalı alan etkin olsaydı, bu bir PermissionError veya ImportError oluştururdu

# CVE-2025-68668'de bu, ana bilgisayarda başarıyla yürütülür.

çıktı = subprocess.check_output(['whoami'])

print(f "Sandbox Bozuldu. Kullanıcı: {output.decode('utf-8')}")

# Saldırganlar daha sonra OpenAI/AWS anahtarlarını içeren .env dosyalarını dökmek için dönebilir

# malicious_payload = subprocess.check_output(['cat', '/home/node/.n8n/config'])

except Exception as e: print("Ortam Güvenli veya Yamalı.")`

Yapay Zeka Güvenlik Mühendisleri için Bu Neden Önemli?

Bu sadece standart bir web güvenlik açığı değildir; bu bir Yapay Zeka Aracıları için tedarik zinciri riski.

- Kimlik Bilgisi Toplama: n8n iş akışları, yüksek değerli sırların hazineleridir: OpenAI API anahtarları, Pinecone vektör DB kimlik bilgileri ve AWS erişim belirteçleri. Başarılı bir istismar, bu ortam değişkenlerine anında erişim sağlar.

- Model Zehirlenmesi: RCE'ye sahip bir saldırgan, RAG (Retrieval-Augmented Generation) işlem hatlarınıza akan verileri kesebilir, bağlam penceresini zehirleyebilir veya modelin çıktısını son kullanıcıya ulaşmadan önce değiştirebilir.

- Yanal Hareket: n8n genellikle dahili veritabanlarına erişmek için VPC'nin içinde oturduğundan, güvenliği ihlal edilmiş bir düğüm dahili ağa yanal hareket için ideal bir pivot noktası görevi görür.

Otomatik Pentesting ile Tehdidi Doğrulama

CVE-2025-68668'i tespit etmek geleneksel güvenlik açığı tarayıcıları için bir zorluk teşkil etmektedir. Standart DAST (Dinamik Uygulama Güvenlik Testi) araçları genellikle sürüm başlıklarını veya basit HTTP hata kodlarını arar. Kimlik doğrulama, bir iş akışı oluşturma, bir Python parçacığı enjekte etme ve kodun ana bilgisayarda yürütülüp yürütülmediğini doğrulama mantığından yoksundurlar.

İşte burası Yapay zeka odaklı sızma testi gerekli hale gelir.

Penligent Bir insan güvenlik mühendisinin davranışını taklit eden otonom yapay zeka ajanlarından yararlanır. Statik imzalara güvenmek yerine, Penligent'ın aracıları şunları yapabilir:

- Bağlamsallaştırın: Hedefin bir n8n örneği olduğunu anlayın.

- Kimlik doğrulama: İş akışı düzenleyicisine erişmek için sağlanan kimlik bilgilerini kullanın.

- Yükleri Sentezleyin: Sandbox sınırlarını güvenli bir şekilde test etmeyi amaçlayan Python kodunu dinamik olarak oluşturun (örneğin, hassas olmayan bir geçici dosyayı okumaya çalışmak).

- Doğrulayın: Kum havuzunun gerçekten atlanıp atlanmadığını doğrulamak için yürütme çıktısını analiz edin ve eski tarayıcılarda yaygın olan yanlış pozitifleri ortadan kaldırın.

Penligent'i CI/CD veya düzenli güvenlik denetimlerinize entegre ederek, CVE-2025-68668 gibi mantıksal güvenlik açıklarının üretimde kullanılmadan önce tespit edilmesini sağlarsınız.

İyileştirme ve Etki Azaltma Stratejileri

Yapay zeka otomasyon altyapınızı CVE-2025-68668'e karşı güvence altına almak için derhal harekete geçmeniz gerekir.

1. Hemen Yükseltme

Birincil düzeltme n8n'i sürüme yükseltmektir 2.0.0 veya daha yüksek. n8n ekibi, varsayılan olarak güvenli bir yerel python çalıştırıcısı sağlamak için v2.0'da Python yürütme modelini tamamen yeniden düzenledi.

2. Python Kod Düğümlerini Devre Dışı Bırak (Geçici)

Yükseltme hemen mümkün değilse, ortam değişkenleri aracılığıyla savunmasız düğüm türünü devre dışı bırakarak riski azaltabilirsiniz:

Bash

# Kod düğümünde Python desteğini devre dışı bırakın export N8N_PYTHON_ENABLED=false

3. İş Akışı İzinlerini Kısıtlama

Bu kimliği doğrulanmış bir güvenlik açığı olduğundan, En Az Ayrıcalık İlkesini (PoLP) uygulayın. Yalnızca güvenilir mühendislerin "İş Akışı Oluşturucu" izinlerine sahip olduğundan emin olun. Kullanıcı listenizi derhal denetleyin.

Sonuç

CVE-2025-68668, karmaşıklığı düşük kodlu yapay zeka araçlarıyla soyutladıkça yeni risk katmanları ortaya çıkardığımızı keskin bir şekilde hatırlatmaktadır. Sandbox'lı kod yürütmenin "kara kutu" doğası, titiz ve sürekli doğrulama gerektirir.

Modern güvenlik mühendisi için yama yönetimine güvenmek gerekli ancak yetersizdir. Benimsemek otomati̇k saldirgan güvenli̇k platformlari gibi Penligent.ai kuruluşların bu karmaşık entegrasyonların dayanıklılığını sürekli olarak test etmesine olanak tanıyarak yapay zeka aracılarınızın potansiyel sabotajcılar değil hizmetkarlar olarak kalmasını sağlar.