Çekirdek Kavramı: Bağlantı Analizinde Anlamsal Boşluk

Modern tehdit avcılığı bağlamında, bir Bypass Bağlantısı yalnızca bir "gizli URL" değildir. Bu bir Anlamsal Boşluk-Bir güvenlik tarayıcısının ("Gözlemci") bir URI'yi nasıl yorumladığı ile kurbanın tarayıcısının ("Yürütücü") bunu nasıl işlediği arasındaki tutarsızlık.

Saldırganlar, Güvenli E-posta Ağ Geçitlerini (SEG), Web İçerik Filtrelerini ve Uç Nokta Tespit ve Yanıt (EDR) sistemlerini atlatmak için bu boşluktan yararlanır. Amaç, son kullanıcıya "kötü niyetli bir yük" teslim ederken otomatik analizcilere "iyi huylu bir cephe" sunmaktır.

Gelişmiş Kaçınma Metodolojileri

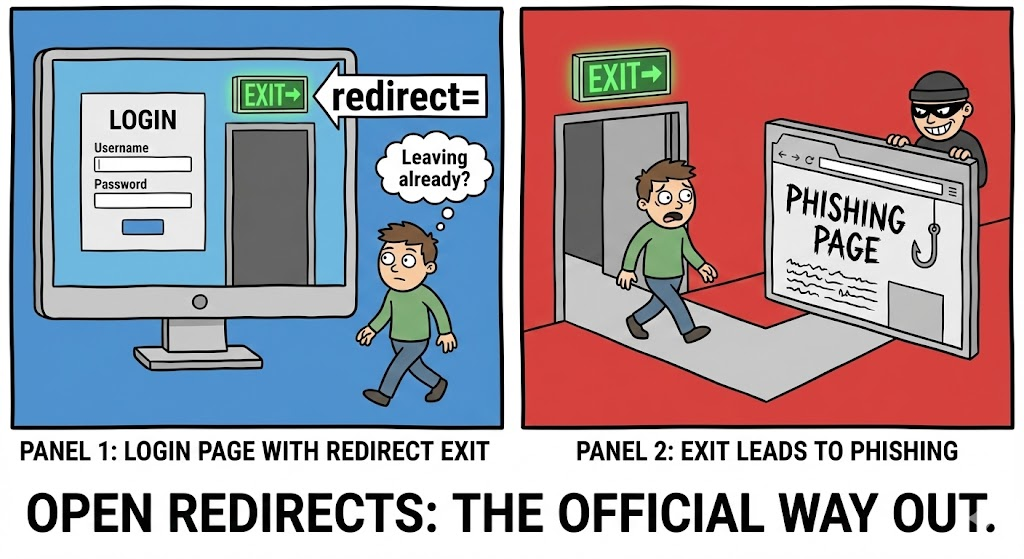

1. Açık Yönlendirmelerle Arazide Yaşamak (LotL)

Saldırganlar son derece güvenilir alan adlarında (örneğin Google, Microsoft veya AWS) "Açık Yönlendirmelerden" giderek daha fazla yararlanmaktadır.

- Teknik: Şöyle bir bağlantı

https://www.google.com/url?q=https://malicious.exampleitibar filtrelerini atlayabilir çünkü birincil etki alanı (google.com) küresel olarak izin verilenler listesindedir. - Bypass: Filtre güvenilir bir etki alanı görür; kullanıcının tarayıcısı kimlik avı sitesine yönlendirmeyi yürütür.

2. URL Gizleme ve Ortam Anahtarlama

Sofistike bypass bağlantıları şunları kullanır Sunucu Tarafı Gizleme. Barındırma sunucusu, ne sunacağına karar vermeden önce gelen isteği inceler.

- Bot / Tarayıcı Algılama: İstek bilinen bir veri merkezinden (AWS, Azure) geliyorsa veya bir "Güvenlik Tarayıcısı" Kullanıcı Aracısı içeriyorsa, sunucu iyi huylu bir "Yapım Aşamasında" sayfasıyla birlikte 200 OK döndürür.

- Hedeflenen Teslimat: İstek bir insan profiliyle eşleşirse (ikamet IP'si, belirli bir tarayıcı dili, geçerli fare hareketi telemetrisi), kimlik avı kitini sunar.

3. Ayrıştırıcı Diferansiyel İstismarları (RFC 3986 Uyumsuzluk)

Farklı kütüphaneler (Python'un urllib, Go's net/url, Chrome'un Göz kırpma) URL'leri farklı şekilde ayrıştırır.

- CVE-2020-0696 Örnek: Saldırganlar, belirli karakter kodlamaları veya standart olmayan URI şemaları kullanarak bir e-posta ağ geçidinin bir etki alanını "görürken" tarayıcının başka bir etki alanına gitmesine neden olabilir.

Saldırı ve Savunma: Mühendislik Uygulamaları

Örnek 1: Derinlik Sınırlı Tarayıcıları Atlama

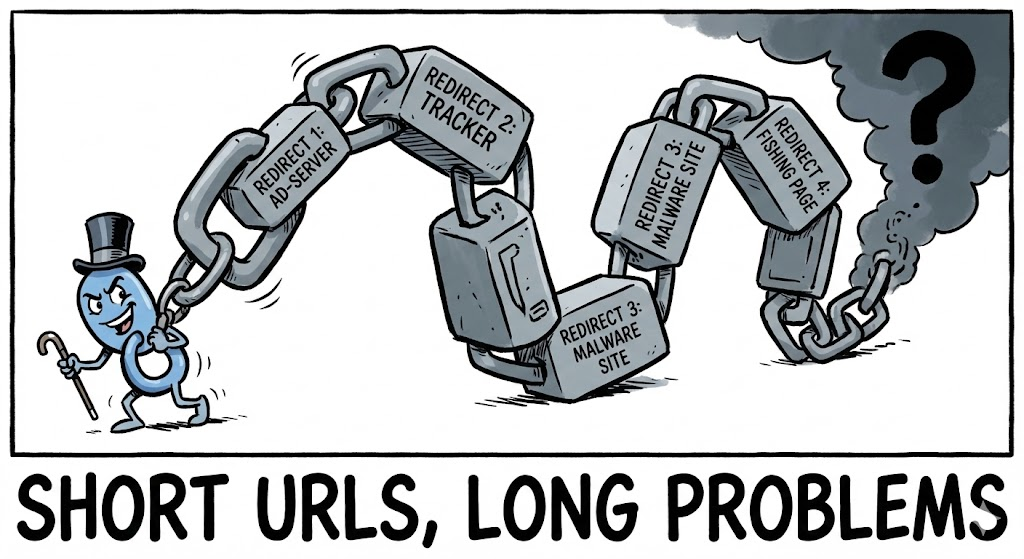

Birçok otomatik tarayıcı, kaynakları korumak için yalnızca 2 veya 3 yönlendirmeyi takip eder. Saldırganlar, bağlantıyı birden fazla atlama yoluyla "Aklayarak" bu durumdan faydalanırlar.

Saldırı: Yönlendirme Çamaşırhanesi

Düz metin

Hop 1: Güvenilir Kısaltıcı (bit.ly) Hop 2: Güvenliği Aşılmış WordPress Sitesi (wp-admin/redirect.php) Hop 3: Pazarlama İzleme Pikseli (ads.example.com) Hop 4: Son Kötü Amaçlı Açılış Sayfası

Savunma: Kapsamlı Yönlendirme Çözme (Python)

Python

`ithalat talepleri

def unravel_link(url, max_hops=10): try: # Gerçek bir tarayıcıyı taklit etmek için özel bir User-Agent kullanıyoruz headers = {'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64)'} response = requests.get(url, headers=headers, allow_redirects=True, timeout=5)

hop_count = len(response.history)

print(f "Toplam Atlama Sayısı: {atlama_sayısı}")

for i, hop in enumerate(response.history):

print(f "Hop {i+1}: {hop.url} ({hop.status_code})")

hop_count > 5 ise:

return "ALERT: Yüksek entropili yönlendirme zinciri tespit edildi (Potansiyel Aklama)"

return response.url

except Exception as e:

return f "Hata: {e}"`

Örnek 2: Koşullu Gizlemeyi Algılama

Saldırganlar aşağıdakilere farklı içerik sunar kıvrıl (tarayıcılar) vs. Krom (kullanıcılar).

Savunma: Diferansiyel Yanıt Analizi

Python

`def check_for_cloaking(url): # Profil 1: Headless/Scanner r1 = requests.get(url, headers={'User-Agent': 'Security-Scanner/1.0'}) # Profil 2: Gerçekçi Kullanıcı r2 = requests.get(url, headers={'User-Agent': 'Mozilla/5.0 Chrome/120.0.0.0'})

# Anlamsal Fark Ölçümü (basit uzunluk kontrolü veya karma)

diff_ratio = abs(len(r1.text) - len(r2.text)) / max(len(r1.text), len(r2.text), 1)

if diff_ratio > 0.2: Sayfa içeriğinde # 20% fark

return "KRİTİK: Koşullu mantık (Gizleme) algılandı."

return "Kararlı İçerik"`

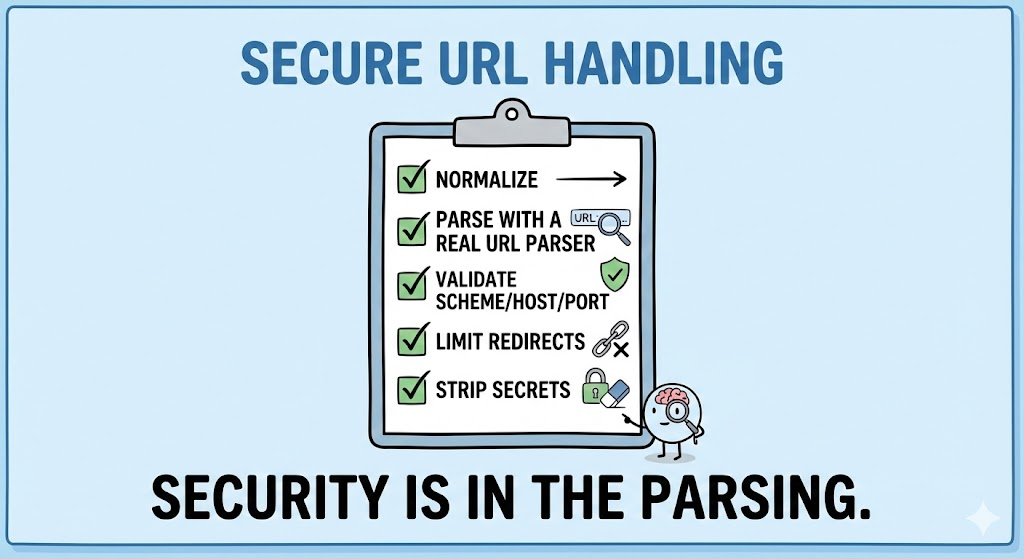

Örnek 3: Ayrıştırıcı Uyuşmazlığını Önleme (Kanonikleştirme)

Saldırganlar şunları kullanır %2e%2e/ (kodlanmış noktalar) filtreleri erişilen gerçek yol hakkında şaşırtmak için.

Savunma: Agresif Normalleştirme Boru Hattı

Python

`from urllib.parse import urlparse, unquote import os

def sanitize_and_canonicalize(url): # 1. Double Decode to catch nested encoding (%252e) decoded_url = unquote(unquote(url))

# 2. Yolu Ayrıştırma ve Normalleştirme

parsed = urlparse(decoded_url)

# /../ segmentlerini çözümlemek için os.path.normpath kullanımı

clean_path = os.path.normpath(parsed.path)

return f"{parsed.scheme}://{parsed.netloc}{clean_path}"

Girdi: https://example.com/login/..%2F..%2Fadmin

Çıktı: https://example.com/admin`

Stratejik Savunma Duruşu

| Savunma Katmanı | Mekanizma | Mühendislik Odağı |

|---|---|---|

| Giriş Filtreleme | JA3/TLS Parmak İzi | Tanımlayın müşteri kütüphanesi (örneğin, Python istekleri) yerine User-Agent. |

| Dinamik Analiz | Başsız Tarayıcı Patlaması | Yalnızca HTTP başlıklarını değil, DOM değişikliklerini de gözlemlemek için bağlantıları bir sanal alanda çalıştırın. |

| Mantık Katmanı | Sıfır Güven URL İmzalama | Dahili bypass kullanım durumları için HMAC imzalı URL'ler bütünlüğü sağlamak için. |

| Kullanıcı Katmanı | Görsel Göstergeler | Kullanıcı tıklamadan önce kısaltılmış URL'lerin "maskesini kaldıran" tarayıcı uzantıları dağıtın. |

Sonuç: Kara Listenin Ötesinde

Statik URL kara listeleme dönemi sona erdi. Saldırganlar doğru hareket ettikçe geçici, koşullu ve çok aşamalı bypass bağlantılarıgüvenlik ekipleri şu yöne doğru kaymalıdır davranışsal bağlantı analizi.

Kuruluşlar, her URL'yi kontrollü bir ortamda yürütülmesi gereken bir "program" olarak ele alarak (sandboxing) ve "Anlamsal Boşluğu" kapatmak için tüm girdileri normalleştirerek, kullanıcı daha "Buraya Tıkla" düğmesini görmeden bağlantı tabanlı saldırıların altyapısını ortadan kaldırabilir.