Günlük veritabanı geliştirmede SUBSTRING genellikle bir dizenin parçalarını ayıklamak için basit bir yardımcı program olarak görülür; e-posta adreslerini işlemek, URL'leri ayrıştırmak veya bileşik anahtarları doğrudan SQL katmanında bölmek için etkilidir. Ancak güvenlik mühendisleri, görünüşte zararsız olan bu işlevin sıkı bir doğrulama yapılmadan kullanıldığında veri sızıntıları, ayrıcalık yükseltme ve kiracılar arası ihlaller için gizli bir geçit haline gelebileceğini bilirler. Çok kiracılı SaaS platformları, finansal sistemler veya sağlık hizmetleri kayıt yönetimi gibi ortamlarda, tek bir yanlış kullanım hassas verilerin feci şekilde açığa çıkmasına neden olabilir.

Üretim sistemlerinden gelen günlükler analiz edilirken, sık veya olağandışı SUBSTRING çağrılarının kalıpları genellikle SQL enjeksiyon açıklarından yararlanma girişimlerine işaret edebilir. Saldırganlar, tek bir istekte tam alan erişimini engelleyen kısıtlamaları atlayarak gizli bilgileri yavaşça almak için diğer işlevlerle birleştirir. Bu kılavuzda SQL substring'in neden iki ucu keskin bir kılıç gibi davrandığı, günlük analizi yoluyla enjeksiyon girişimlerinin nasıl etkili bir şekilde tespit edileceği ve yapay zekaya dayalı otomasyon da dahil olmak üzere önleyici stratejilerin güvenlik iş akışınıza nasıl entegre edileceği açıklanmaktadır.

SQL Substring Neden Güvenlik Riski Oluşturur?

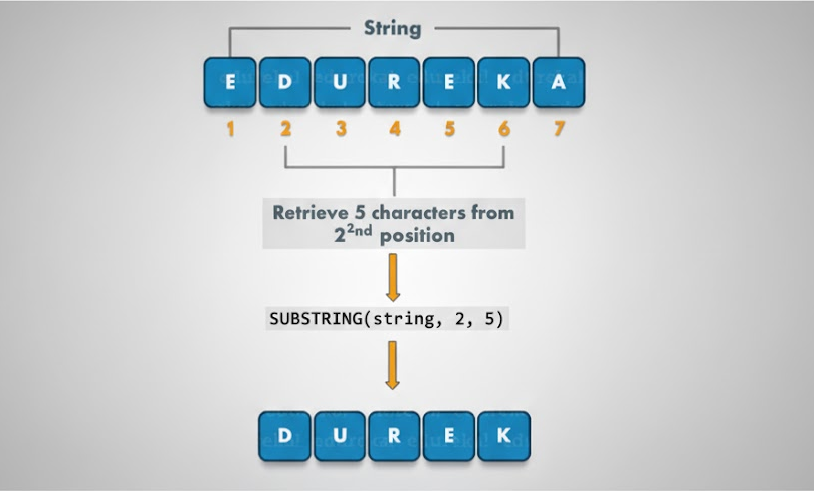

İşlevsel açıdan SUBSTRING, geliştiricilerin bir başlangıç konumu ve uzunluğa dayalı olarak bir dizenin bir bölümünü çıkarmasına olanak tanır. Bu özellik genellikle uygulama katmanında bulunması gereken mantığın yerini alır ve bir optimizasyon gibi görünse de kötüye kullanıma da kapı açar. Bir saldırgan, SUBSTRING'i tekrar tekrar çağırarak kısıtlı verileri küçük artışlarla sızdırabilir ve tam çıktıları engelleyecek kısıtlamaları atlayabilir.

SUBSTRING parametreleri (özellikle sınırlayıcılar veya uzunluklar) uygun doğrulama yapılmadan doğrudan kullanıcı girdisinden alındığında risk artar. Çok kiracılı bir sistemde, kötü niyetli bir aktör SUBSTRING tarafından ayrıştırıldığında başka bir kiracının verilerine işaret eden tanımlayıcıları taklit edebilir. O anda, istemci ayrımını korumayı amaçlayan izolasyon sınırı çöker.

-- Amaçlanan: Bir e-postadan kullanıcı adını çıkarınSELECT SUBSTRING(email, 1, LOCATE('@', email)-1) AS username;

-- Kötü Amaçlı: Hassas alanları kademeli olarak okuyunSELECT SUBSTRING(ssn, 1, 3) FROM users WHERE id=1;

Veritabanı Günlüklerinde SQL Alt Dize İstismarı Nasıl Tespit Edilir?

Deneyimli bir analist sadece SEÇİNİZ veya GÜNCELLEME günlüklerdeki anahtar kelimeler-davranış kalıplarına bakarlar. Olası bir tehlikenin en belirgin işaretlerinden biri, özellikle aşağıdaki gibi işlevlerle birleştirildiğinde SUBSTRING çağrılarının anormal sıklığıdır ASCII veya CHAR. Bu eşleştirme genellikle hassas alanlardaki belirli karakterleri sayısal kodlara çevirmek için kullanılır ve saldırganların tüm değerleri parça parça yeniden oluşturmasına olanak tanır.

SUBSTRING'deki sınırlayıcı veya uzunluk bağımsız değişkeninin URL'deki GET parametreleri, POST gövde alanları veya API yük verileri gibi harici kaynaklardan kaynaklandığı durumlar da bir diğer yüksek riskli modeldir. Bu girdiler manipüle edilebildiğinden, doğrulanmamış kullanım dilimleme kontrolünü saldırgana etkin bir şekilde devreder.

Çok kiracılı tanımlayıcıları türetmek için SUBSTRING'e bağlı olan günlüklerdeki JOIN deyimlerini tespit ederken de dikkatli olmalısınız. Örneğin, bir customer_ref kiracı kimliklerine ve sipariş kimliklerine anında dönüştürmek zararsız görünebilir, ancak hatalı biçimlendirilmiş bir girdi, sorguyu yanlış kiracıya ait satırları eşleştirmesi ve döndürmesi için kolayca kandırabilir.

Tehlikeli SQL SUBSTRING Kullanımı Nasıl Belirlenir?

SUBSTRING tabanlı enjeksiyon girişimleriyle mücadele etmek için güvenlik ekipleri hem statik hem de çalışma zamanı tespit mekanizmalarını resmileştirmelidir. Statik taraf, sorunlu SUBSTRING kullanımını işaretlemek ve ihlaller bulunursa çekme isteklerini başarısızlığa uğratmak için desen tabanlı kuralları yapılandıran SAST boru hatları aracılığıyla ele alınabilir.

Çalışma zamanında, veritabanı proxy katmanları veya ara yazılımlar sorgu trafiğini gerçek zamanlı olarak analiz edebilir ve SUBSTRING'in doğrulanmamış dinamik girdi aldığı tüm ifadeleri engelleyebilir. Bu arada, geçmiş günlük analizi, şüpheli kalıpları aramak için düzenli ifadeler kullanmalı ve güvenlik mühendislerinin geriye doğru iz sürmesini ve potansiyel olarak tehlikeye atılmış veri kümelerini tanımlamasını sağlamalıdır.

Bir SAST yapılandırmasında örnek algılama kuralı:

kurallar:

- id: sql-substring-dynamic-delimiter

diller: [sql]

mesaj: Geçerli olmayan veya dinamik sınırlayıcı/sayım içeren SUBSTRING'den kaçının.

önem derecesi: hata

Sorgu günlükleri için basit Python regex algılama:

yeniden içe aktar

pattern = re.compile(r "SUBSTRING\\s*\(.+?\\)", re.IGNORECASE)

with open('query.log') as log:

for line in log:

if pattern.search(line):

print("[ALERT] Olası riskli SUBSTRING kullanımı:", line.strip())

Bu yöntemler şüpheli etkinlikleri tespit etmenize yardımcı olsa da, uygun geliştirme uygulamalarıyla birleştirildiklerinde daha da etkili olurlar: tüm sınırlayıcıları doğrulayın, biçim kısıtlamalarını uygulayın, ayrıştırma mantığını uygulama katmanında tutun ve güvenlik açısından kritik birleştirme koşullarında asla SUBSTRING kullanmayın.

SQL Enjeksiyonu Tespitinde Yapay Zeka Trendleri - Penligent ile

Yapay zeka, katı kural tabanlı sistemlerin gözden kaçırdığı anomalileri tespit ederek güvenlik izlemeyi yeniden şekillendiriyor. SQL enjeksiyonu tespitinde, modern yapay zeka araçları geniş günlük veri kümelerinde birden fazla sinyali ilişkilendirebilir, gelişen saldırı modellerinden öğrenebilir ve şüpheli sorgu yapısını statik imza eşleştirmenin ötesine geçen şekillerde tespit edebilir.

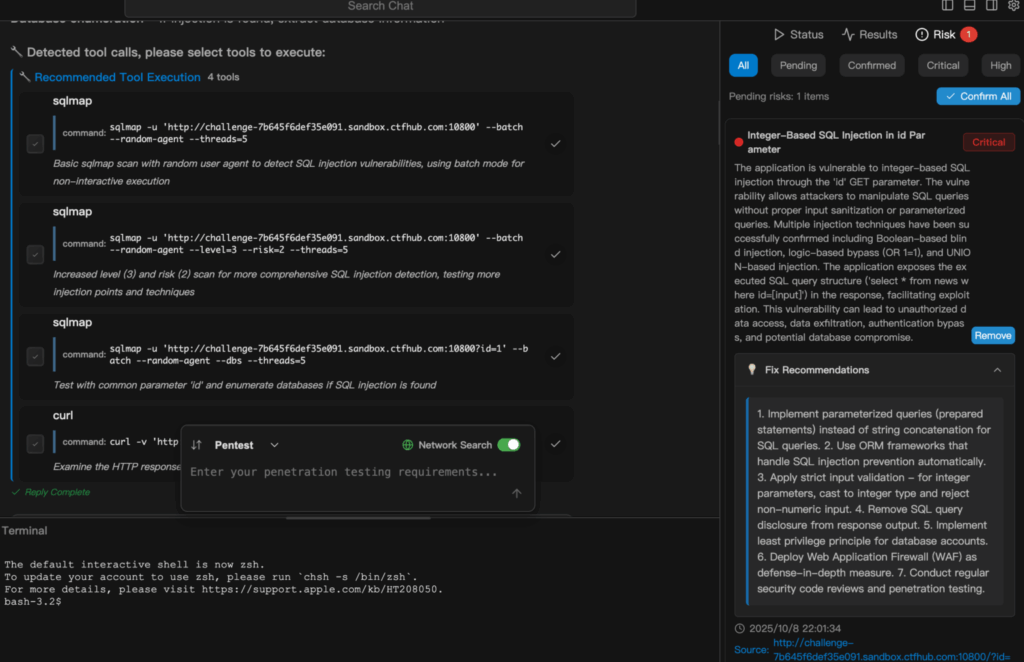

Penligent bu alanda şu özellikleriyle öne çıkıyor dünyanın ilk Agentic AI Hacker. Penligent, araçları manuel olarak zincirlemenizi ve karmaşık komutlar yazmanızı gerektirmek yerine, tam bir sızma testi sürecini sade bir İngilizce ile, örneğin yazarak başlatmanıza olanak tanır: "SQL SUBSTRING enjeksiyon risklerini tespit edin". Yapay zeka daha sonra aşağıdakiler de dahil olmak üzere 200'den fazla entegre güvenlik aracını otonom olarak düzenler SQLmap, Burp Suite, Nmap ve Nuclei, hedefi taramak, doğrulamak ve analiz etmek için.

Penligent sadece filtrelenmemiş sonuçları dökmekle kalmaz; güvenlik açıklarının gerçek olup olmadığını doğrular, risk etkisine göre öncelikler atar ve hatta CI/CD işlem hattınıza entegre edilmişse güvenli olmayan kodun dağıtılmasını engeller. Bir testin sonunda otomatik olarak profesyonel, paylaşılabilir bir rapor oluşturarak güvenlik ekibinizin hızlı hareket etmesini sağlarken yapay zekanın aldığı her karar ve attığı her adımda şeffaflığı korur. Bu, bir zamanlar günlerce süren manuel test, doğrulama ve raporlamanın artık hem uzman hem de uzman olmayan kullanıcılar tarafından doğruluktan ödün vermeden dakikalar içinde gerçekleştirilebileceği anlamına gelir.

Sonuç

SQL SUBSTRING, siber güvenlik merceğinden bakıldığında önemsiz bir dize işlevi olmaktan çok uzaktır; kontrol edilmediği takdirde veri sınırlarınızı sessizce zayıflatabilecek potansiyel bir saldırı vektörüdür. Algılamayı SAST işlem hatlarınıza yerleştirerek, çalışma zamanı sorgu müdahalesini kullanarak, sıkı girdi doğrulaması uygulayarak ve Penligent gibi yapay zeka odaklı araçlardan yararlanarak, yalnızca görünürlük değil, aynı zamanda tehditleri ihlallere dönüşmeden önce düzeltme hızı da elde edersiniz.