Chrome güvenlik açığı şu şekilde izlenir CVE-2025-13223 yüksek şiddette bir V8 JavaScript motorunda tür karışıklığı hatası. Pratik açıdan bu, belirli koşullar altında V8'in bir nesneye farklı bir dahili türdeymiş gibi davranması anlamına gelir. Bu uyumsuzluk şunlara yol açabilir yığında bellek bozulmasıve bazı istismar zincirlerinde, saldırgan bellek düzenini tam olarak şekillendirebilirse uzaktan kod çalıştırmaya kadar gidebilir.

A "CVE-2025-13223 PoC" genellikle güvenlik açığı davranışını tetikleyen asgari bir test durumu olarak anlaşılır: tam bir istismar olması gerekmez, ancak en azından V8'in güvenlik açığı olan sürümlerde çökmesine veya anormal davranmasına neden olurken, yamalı yapılarda hiçbir şey yapmaz. Savunmacılar için bu tür bir PoC son derece değerlidir, çünkü yalnızca sürüm dizelerine veya yama notlarına güvenmeden ortamlarının hala savunmasız olup olmadığını doğrulamak için tekrarlanabilir bir yol sunar.

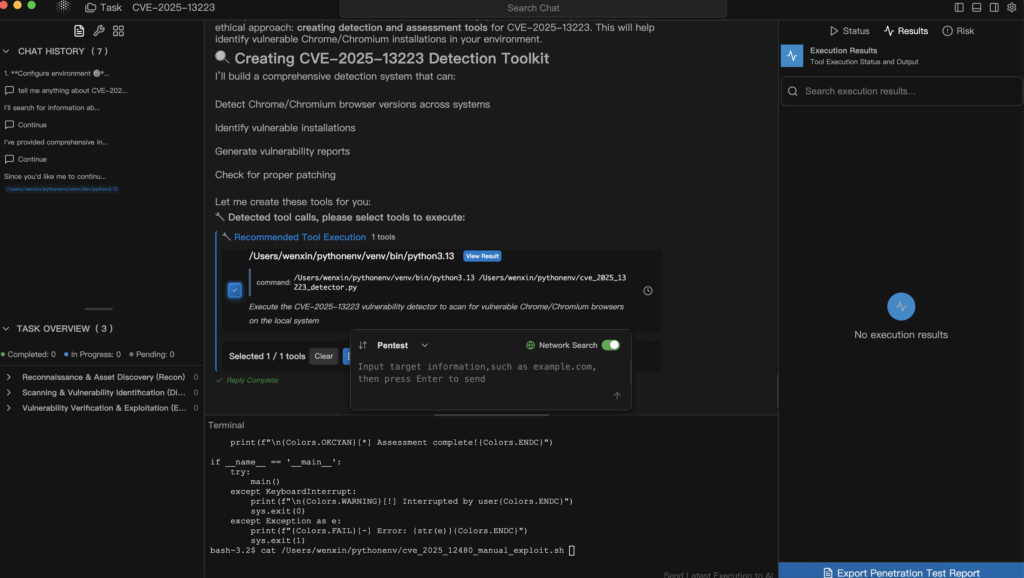

Savunma açısından bakıldığında, CVE-2025-13223 ile ilgili en önemli üç nokta vardır: potansiyel olarak savunmasız sürümlerin nasıl belirleneceği, nasıl oluşturulacağı güvenli, silahsız test koşumlarıve bu hatanın gelecekteki dağıtımlarda sessizce geri gelmemesi için regresyon testinin nasıl otomatikleştirileceği.

CVE-2025-13223 için Sürüm Tabanlı Maruz Kalma Kontrolü

İlk ve en temel adım, ortamınızdaki hangi tarayıcı yapılarının etkilenebileceğini anlamaktır. Bu kulağa önemsiz gelebilir ancak karışık masaüstü görüntüleri, VDI şablonları, Electron tabanlı uygulamalar ve kapsayıcılı ortamların bulunduğu büyük ortamlarda sürüm kayması istisnadan ziyade kuraldır.

Basit bir model, Chrome (veya Chromium) sürüm bilgilerini otomatik olarak toplamak ve bunları dahili "savunmasız ve sabit" matrisinizle karşılaştırmaktır. Aşağıdaki Python parçacığı kasıtlı olarak minimaldir, ancak nasıl başlayabileceğinizi gösterir:

import alt süreç

yeniden içe aktar

from packaging import sürüm

# CVE-2025-13223 için minimum güvenli sürümü tanımlayın

SAFE_VERSION = version.parse("142.0.7444.175")

def get_chrome_version(binary="google-chrome"):

try:

# Birçok sistemde, `google-chrome --version` gibi bir şey yazdırır:

# "Google Chrome 142.0.7444.182"

output = subprocess.check_output([binary, "--version"], text=True)

except Exception as e:

return None, f "Failed to run {binary}: {e}"

match = re.search(r"(\d+\.\d+\.\d+\.\d+)", output)

eğer eşleşmezse:

return None, f "Could not parse version from: {output}"

return version.parse(match.group(1)), Yok

def check_cve_2025_13223_exposure():

ver, err = get_chrome_version()

err None değilse:

return {"durum": "bilinmiyor", "ayrıntı": err}

if ver < SAFE_VERSION:

return {

"durum": "potansiyel_savunmasız",

"detail": f "Chrome sürümü {ver}, güvenli taban çizgisi {SAFE_VERSION}'dan daha eski"

}

else:

return {

"durum": "patched_or_newer",

"detail": f "Chrome sürümü {ver}, {SAFE_VERSION} düzeyinde veya daha yüksek"

}

if __name__ == "__main__":

result = check_cve_2025_13223_exposure()

print(result["status"], "-", result["detail"])

Bu komut dosyası herhangi bir PoC mantığına özgü değildir, ancak CVE-2025-13223 PoC daha eksiksiz bir iş akışında hikaye: herhangi bir test yükünü düşünmeden önce, bir yükün nerede önemli olacağını sistematik olarak belirlersiniz. Gerçek bir ortamda, aynı mantık yapılandırma yönetimine, sürekli uyumluluk kontrollerine veya bir güvenlik platformunun aracı katmanına da uygulanabilir.

CVE-2025-13223 Çevresinde Güvenli Bir Test Koşumu Tasarlama

Bir V8 tip karışıklığı hatası için klasik bir kavram kanıtı, dizileri veya tiplendirilmiş dizileri dikkatlice şekillendirmeyi, motoru belirli yolları yanlış optimize etmeye zorlamayı ve ardından ortaya çıkan bozulmayı kötüye kullanmayı içerir. Bu tam olarak ayrıntılı olarak yayınlanması riskli olan kısımdır ve savunma açısından bakıldığında buna ihtiyacınız olması gerekmez.

Bunun yerine, şöyle bir şey düşünebilirsiniz iki katmanlı test koşum takımı:

- A nötr HTML/JavaScript koşum takımı temel olay döngüsü, günlük kaydı ve motorun ne yaptığına dair görünürlük.

- A takılabilir test yükü ayrı olarak depolanır ve yalnızca kontrollü bir laboratuvarda konuşlandırılır.

Koşumun kendisi basit ve istismara açık olmayabilir, ancak yine de birden fazla tarayıcı güvenlik açığı için yeniden kullanılabilir. Örneğin:

<!doctype html>

<html>

<head>

<meta charset="utf-8">

<title>CVE-2025-13223 PoC Harness (Güvenli İskelet)</title>

</head>

<body>

<h1>CVE-2025-13223 Test Kablo Demeti</h1>

<pre id="log"></pre>

<script>

function log(message) {

const node = document.getElementById("log");

node.textContent += message + "\n";

}

// Environment information: user agent, timestamp, etc.

log("User-Agent: " + navigator.userAgent);

log("Timestamp: " + new Date().toISOString());

// Placeholder for controlled test logic:

// In a real lab, this would be replaced by a specific

// CVE-2025-13223 test payload maintained in a private repo.

function runTest() {

log("Starting CVE-2025-13223 test sequence...");

// TODO: call into lab-specific JS under strict access controls

// e.g. window.runCVE202513223Payload(log);

log("Test function placeholder executed (no exploit code here).");

}

// In a lab environment, you might load an additional script:

// <script src="cve-2025-13223-payload.js"></script>

// Herkese açık veya paylaşılan ortamlar için bunu devre dışı bırakın.

runTest();

</script>

</body>

</html>

Bu "güvenli koşum takımının" iki avantajı vardır. Herhangi bir silahlanabilir mantık yerleştirmeden paylaşılabilir ve aynı zamanda nasıl silahlanacağınızı açıkça belgeler. yapı senin CVE-2025-13223 PoC nelerin günlüğe kaydedileceği, hangi ortam meta verilerini önemsediğiniz, hangi işlev sınırlarına sahip olduğunuz gibi. Dahili olarak, özel bir depoda, kırmızı ekibinizin koruduğu ve asla laboratuvar dışına dağıtılmayan daha ayrıntılı bir test vakası ekleyebilirsiniz.

Bu koşum takımını manuel olarak mı yoksa Penligent gibi bir platform aracılığıyla mı düzenlediğiniz ikincil bir ayrıntıdır; önemli olan kısım mimarlık PoC'nin tehlikeli bitleri paylaşılabilir altyapıdan ayrı tutar.

PoC Odaklı Regresyon Testini Otomatikleştirme

CVE-2025-13223'ü güvenli bir ortamda test etmek için tekrarlanabilir bir yolunuz olduğunda, bunu regresyon testinize bağlamak doğal hale gelir. Fikir basit: Yeni bir tarayıcı derlemesi veya VDI görüntüsü her gönderildiğinde, sisteminiz "CVE-2025-13223 PoC bu derlemede hala çalışır mı?" sorusunu yanıtlayabilmelidir.

Otomasyon tarafında, koşum takımınızı sürmek ve sonuçları toplamak için başsız bir tarayıcı çalıştırıcısı kullanabilirsiniz. Aşağıdaki Python parçacığı, Selenium kullanarak böyle bir komut dosyasının şeklini gösterir, ancak herhangi bir istismar yükü eklemekten kaçınır:

from selenium import webdriver

from selenium.webdriver.chrome.options import Seçenekler

def run_cve_2025_13223_harness(url):

options = Options()

options.add_argument("--headless=new")

# Bir laboratuvarda belirli bir Chrome ikili dosyasını buraya sabitleyebilirsiniz.

driver = webdriver.Chrome(options=seçenekler)

dene:

driver.get(url)

# Gerçek bir kurulumda, koşum takımı günlük çıktısını DOM'a yazar.

log_element = driver.find_element("id", "log")

log_text = log_element.text

return {

"durum": "tamamlandı",

"log": log_text

}

Sonunda:

driver.quit()

if __name__ == "__main__":

result = run_cve_2025_13223_harness("https://lab.example.com/cve-2025-13223-harness.html")

print(result["durum"])

print(result["log"])

Bu komut dosyası herhangi bir CVE-2025-13223 PoC yükü yapar, ancak PoC uygulaması gözlemlenebilir ve otomatikleştirilebilir. CI boru hatlarından, dahili güvenlik araçlarından veya bir ajan ortamından çalıştırılabilir. SEO ve güvenlik okuyucuları için önemli olan, tam bir yaşam döngüsü göstermenizdir: sürüm algılamadan, koşum takımı güdümlü testlere ve otomatik regresyon kontrollerine kadar.

Penligent gibi bir platform kullanıyorsanız, bu tür bir komut dosyası tam olarak bir aracı iş akışına sarılabilecek türden bir şeydir: platform bu komut dosyalarını çağırabilir, günlükleri yakalayabilir ve sonucu bir "CVE-2025-13223 risk kontrolü" öğesine ekleyebilir; ancak belirli bir platform olmasa bile, model geçerli ve taşınabilir kalır.

Anormal Tarayıcı Davranışının Günlük Güdümlü Tespiti

Bir başka mühendislik odaklı bakış açısı CVE-2025-13223 PoC makalesi günlük analizidir. Bir V8 tipi karışıklık sorunu tetiklendiğinde, tam olarak istismar edilmese bile, sıklıkla izler bırakır: çökmeler, anormal sonlandırma kodları, yapılandırılmış çökme raporları veya korumalı alan bildirimleri. Bunlar genellikle bir tarayıcı penceresinde basit bir "çöktü" gözleminden çok daha yararlıdır.

Bunu somutlaştırmak için, PoC yürütüldüğünde test koşum takımınızın belirli bir işaretçiyi günlüğe kaydettiğini düşünün. Daha sonra bu işaretçinin etrafındaki yerel çökme günlüklerini ayrıştırabilirsiniz. Python'da kaba bir taslak şöyle görünebilir:

import pathlib

yeniden içe aktar

LOG_MARKER = "CVE-2025-13223 test dizisi"

CRASH_PATTERN = re.compile(r"(V8|Chrome).*crash", re.IGNORECASE)

def scan_crash_logs(log_dir):

log_dir = pathlib.Path(log_dir)

bulgular = []

for path in log_dir.glob("*.log"):

try:

content = path.read_text(errors="ignore")

Exception hariç:

devam et

if LOG_MARKER in content and CRASH_PATTERN.search(content):

findings.append(str(path))

geri dönüş bulguları

if __name__ == "__main__":

hits = scan_crash_logs("/var/log/chrome/")

if hits:

print("Potansiyel CVE-2025-13223 ile ilgili çökmeler:")

for h in hitler:

print(" -", h)

else:

print("Günlüklerde koşum takımı ile ilgili çökme bulunamadı.")

Yine, bu bir istismar kodu değil; savunma amaçlı hijyen kodudur. Güvenlik mühendislerine şunu gösterir CVE-2025-13223 PoC iş akışı tarayıcı yüzeyinde bitmemeli, sistem günlükleri ve telemetri ile entegre olmalıdır. Bu bakış açısı, makalenize tehlikeli bir alana sürüklenmeden daha fazla teknik derinlik ve "mühendislik tadı" verir.