Sıfır Gün Açığı Nedir?

A sıfır gün açığı kamuya hiç açıklanmamış bir yazılım açığını silah haline getirmek için kullanılan bir tekniktir. Sıfırıncı gün Savunucuların, savunmacıların düzeltmek için sıfır gün.

Tipik bir sıfır gün dizisi şunları içerir:

- Bilinmeyen güvenlik açığı

- Saldırgan bunu keşfeder

- Saldırgan istismar kodu geliştirir

- Exploit, bir yama mevcut olmadan önce kullanılır

Bu kusurlar genellikle şunları mümkün kılar:

- Uzaktan kod yürütme (RCE)

- Ayrıcalık yükseltme

- Veri hırsızlığı

- Kötü amaçlı yazılım yerleştirme

- Yaygın uzlaşma

Güvenlik açığı bilinmediği için geleneksel güvenlik araçları -antivirüs, imza IDS'leri, yama döngüleri- doğal olarak etkisizdir.

Hackerlar Sıfır Gün Güvenlik Açıklarını Nasıl Keşfediyor?

Sofistike saldırganlar -ulus devletler, gelişmiş suç grupları, istismar simsarları- açıklanmamış güvenlik açıklarını bulmak için birden fazla teknik kullanır.

Gelişmiş Fuzzing (Teknik ve Güvenli Örnek)

AFL++, Honggfuzz ve libFuzzer gibi modern bulanıklaştırıcılar, hedef uygulamalarda beklenmedik davranışları zorlamak için girdileri değiştirir.

Aşağıda bir güvenli, eğitici Python fuzzing örneği temel konsepti göstermektedir:

python

import subprocess, random

def mutate(seed):

i = random.randint(0, len(seed)-1)

return seed[:i] + bytes([random.randint(0,255)]) + tohum[i+1:]

seed = b "A "*64

for _ in range(3000):

data = mutate(seed)

process = subprocess.Popen(["./test_binary"],

stdin=subprocess.PIPE,

stdout=subprocess.PIPE,

stderr=subprocess.PIPE)

out, err = process.communicate(data)

if process.returncode not in (0, None):

print("Kaza tespit edildi - manuel olarak araştırın.")

Bu, silahlanma olmadan fuzzing iş akışlarını taklit eder.

IDA veya Ghidra ile Tersine Mühendislik

Analistler:

- İkili dosyaların derlemesini açma

- Fonksiyon akışlarını takip edin

- Bellek sınırlarını belirleme

- Güvenli olmayan çağrıları tespit edin (örn,

strcpy,sprintf) - Mantık hatalarını tespit edin

Tersine mühendislik, saldırganlara bir programın girdiyi nasıl işlediği ve nasıl kırılacağı konusunda tam bilgi verir.

Sıfır Gün Yaşam Döngüsü

Bir sıfırıncı gün saldırısı tipik olarak bu aşamalardan geçerek ilerler:

- Keşfedin bilinmeyen güvenlik açığı

- Geliştirmek bir istismar (tetikleyici + yük)

- Silahlandırmak (belgeye, web sayfasına, kimlik avı dosyasına vb. yerleştirin)

- Teslim Et istismar

- Yürütmek kötü amaçlı yazılım kodlamak ve yüklemek

- Devam et ve yanal hareket gerçekleştirin

- Yayılmaları istismar edin yama yapılana kadar

Örnek: Bellek Bozulmasının Güvenli Gösterimi

Aşağıda bir istismar edilemezriski göstermek için açıklayıcı taşma:

c

void vulnerable(char *input) {

char buf[32];

// Güvensiz: sadece gösterim için

strcpy(buf, girdi);

}

Bu kod, basit bir dikkatsizliğin nasıl güvenlik zafiyetlerine yol açtığını göstermektedir.

Gerçek istismarlar DEP, ASLR, yığın çerezleri, CFG ve daha fazlasının atlanmasını gerektirir - basit parçacıkların çok ötesinde.

Örnek: Kavramsal Faydalı Yük Teslim Zinciri

Gerçekçi (ancak silahsız) bir saldırı şunları içerebilir:

- Kötü amaçlı PDF → sıfırıncı günü tetikler

- Kabuk kodu saplaması → ikinci aşamayı yükler

- Yükleyici → şifrelenmiş yükü indirir

- Yük → güvenilir sürece enjekte eder

- Kalıcılık → zamanlanmış görevler / kayıt defteri olayları

Gösterim için kavramsal bir kabuk kodu taslağı (işlevsel olmayan):

montaj

kavramsal, uygulanamaz örnek

mov rax, [target_socket]

establish_connection'ı çağırın

read_encrypted_payload'u çağırın

jmp execution_stub

Bu, işlevselliği değil yapıyı göstermektedir.

Sıfır Gün Açıkları Neden Bu Kadar Tehlikelidir?

Sıfır gün tehlikelidir çünkü:

- Yama mevcut değil

- Geleneksel araçlar bunları tespit edemez

- Yüksek ayrıcalıklı erişim sağlarlar

- Gelişmiş tehdit aktörleri tarafından kullanılırlar

- Hızlı ve yaygın bir şekilde tehlikeye girmeyi sağlarlar

Örnek olaylar (örneğin Stuxnet, SolarWinds, iOS açıkları) sıfırıncı gün saldırılarının büyük jeopolitik ve ekonomik etkisini göstermektedir.

Sıfır Gün Açıkları Nasıl Tespit Edilir

Sıfır gün tespiti aşağıdakilere dayanır davranış, imzalar değil.

Sysmon Kural Örneği: Şüpheli DLL Yüklemeleri

xml

<ImageLoad onmatch="include">

İmzasız

temp

</ImageLoad>

Gibi erken istismar davranışlarını yakalamak için kullanışlıdır:

- Şüpheli DLL yan yüklemesi

- Proses oyma

- Dosyasız kötü amaçlı yazılım yükleme

Suricata Kuralı Örneği (Güvenli, Spesifik Olmayan)

yaml

alert http any any -> any any (

msg: "Potansiyel istismar davranışı";

akış:kuruldu,to_server;

içerik:"|00 00 ff ff|";

http_header;

)

Bu, genellikle istismar geliştirme sırasında oluşturulan hatalı biçimlendirilmiş kalıpları tespit eder.

Python'da Hafif Sandboxing

python

import alt süreç

def run_safely(dosya):

subprocess.run(["firejail", "--private", dosya])

Şüpheli belgeleri veya ikili dosyaları analiz ederken sınırlama çok önemlidir.

Sıfır Gün Tehditlerine Karşı Nasıl Savunma Yapılır?

Sıfır gün esnekliği gerektirir:

- Derinlemesine savunma

- Saldırı yüzeyinin azaltılması

- Sıkı erişim kontrolü

- Ağ segmentasyonu

- Davranış tabanlı EDR

- İstismar azaltma çerçeveleri (CFG, ASLR, DEP)

- Hızlı yama döngüleri ve sanal yama

Örnek: WAF Mantığı Anormal Girişleri Engelleme

python

def waf_filter(req):

if len(req.headers.get("User-Agent", "")) > 400:

return False

if "{{$" in req.text:

return False

True döndür

Bu, belirli yükleri değil, saldırı sınıflarını engeller.

Örnek: RASP SQL Enjeksiyon Koruması

python

def protect_sql(query):

dangerous = ["--", ";", "/*", "*/", "DROP", "UNION"]

if any(x in query.upper() for x in dangerous):

raise Exception("Şüpheli SQL davranışı engellendi.")

sorgu döndür

Çalışma zamanı koruması tüm istismar ailelerini etkisiz hale getirir.

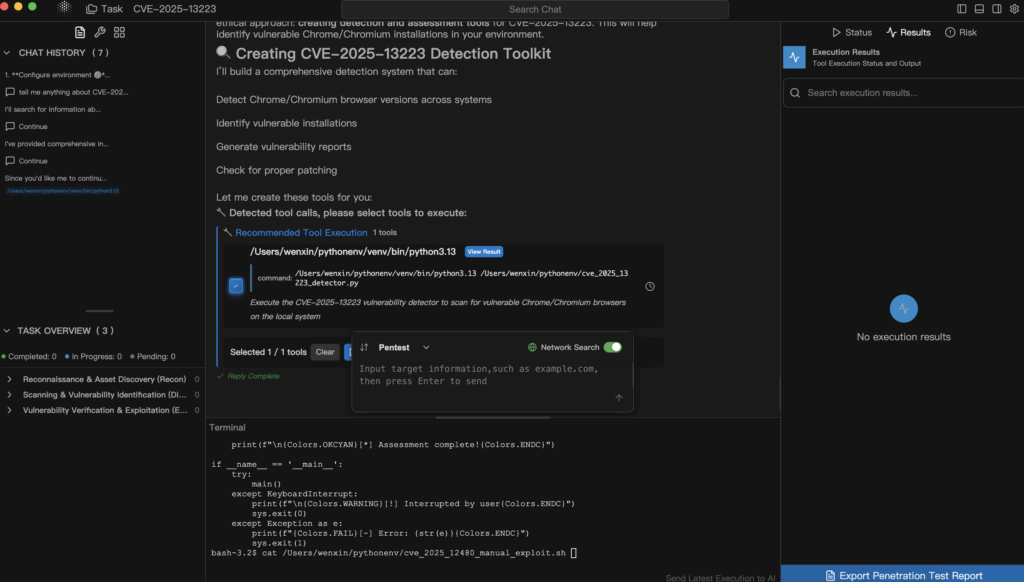

Penligent: Yapay Zeka Odaklı Sıfır Gün Esnekliği

Penligent, kuruluşları sıfırıncı gün tehditlerine karşı güçlendirir:

- Yapay zeka güdümlü bulanıklaştırma

- Otonom güvenlik açığı keşfi

- Bellek anomali tespiti

- API yanıtlarının anlamsal olarak farklılaştırılması

- Makine öğrenimi tabanlı istismar edilebilirlik puanlaması

- Otomatik yanal hareket algılama

Penligent'ın Sıfır Gün Simülasyon Motoru (Sözde İş Akışı)

sözde

Döngü:

input = AI.generate_mutation(seed)

response = target.run(input)

eğer response.crash veya hang:

report.possible_zero_day(input)

response.behavior_shift > threshold ise:

alert.behavior_anomaly()

Bu, saldırganlar bulmadan önce sıfır gün tipi zayıflıkların proaktif olarak tespit edilmesini sağlar.

Penligent İstismar Edilebilirlik Analizi

sözde

analyze(memory_dump):

if control_flow_corrupted:

rating="Yüksek"

elif heap_structures_modified:

rating="Orta"

Başka:

rating="Düşük"

Bu, yanlış pozitifleri azaltır ve eyleme geçirilebilir içgörüler sağlar.

Sonuç: Sıfır Gün Savunması Proaktif Strateji Gerektirir

Sıfır gün açıkları, özellikle yapay zeka odaklı siber suçların hızlanmasıyla birlikte artmaya devam edecek. Savunucular, siber suçlara karşı imza tabanlı için davranışsal, anomali odaklı ve tahmine dayalı yaklaşımlar.

Penligent, kurumların bu tehditlerin önüne geçmesine yardımcı olmak için özel olarak tasarlanmıştır - saldırganlar bunlardan yararlanmadan önce zayıflıkları keşfeder.