CVE-2025-62164 yüksek önem derecesine sahip bir güvenlik açığıdır vLLMen yaygın kullanılan açık kaynaklı LLM çıkarım motorlarından biridir. Sorun, LLM'nin içinde yaşıyor Tamamlama API'si ve sunucu aşağıdaki işlemleri gerçekleştirdiğinde tetiklenir kullanıcı tarafından sağlanan istem katıştırmaları. Etkilenen sürümlerde (0.10.2'ye kadar ancak 0.11.1 dahil değil), vLLM tensörleri kullanarak serileştirir torch.load() güçlü bir doğrulama olmadan. İşlenmiş bir seyrek tensör kayabilir ve bir yoğunlaştırma sırasında sınır dışı yazmaBu da çalışanı güvenilir bir şekilde çökertir ve doğru koşullar altında uzaktan kod yürütmeye yükseltilebilir. Proje şu adrese bir düzeltme gönderdi vLLM 0.11.1. (NVD)

İki şey bu CVE'yi alışılagelmiş yapay zeka yığını hatalarından farklı kılıyor. Birincisi, bu bir veri düzlemi hatası: bir yönetici kullanıcı arayüzü veya yanlış yapılandırma değil, kullanıcılarınızın tamamlamalar için ulaştığı aynı çıkarım uç noktası aracılığıyla erişilebilen bir istismar yolu. İkincisi, tam olarak şu noktaların kesişiminde yer alır güvenli olmayan serileştirme ve yukarı akış davranış kaymasıLLM altyapısı olgunlaştıkça ortaya çıkmaya devam eden bir kombinasyon.

vLLM Yığının Neresinde Yer Alıyor - ve Bu Yerleşim Neden Riski Artırıyor?

vLLM etkin bir şekilde verimliliği optimize edilmiş bir çıkarım katmanıdır. Ekipler bunu genel bir SaaS API olarak, kurumsal bir ağ geçidinin arkasında veya çok kiracılı aracı sistemleri için hizmet veren arka uç olarak dağıtır. Tüm bu düzenlerde vLLM internete ve GPU kaynaklarına yakındır. Bu kulağa performans mühendisliği gibi geliyor; aynı zamanda şu anlama geliyor düşük ayrıcalıklı API arayanlar ayrıcalıklı kod yollarına ulaşabilir. (wiz.io)

Yani patlama yarıçapı ince değildir. Tek bir çökebilir uç nokta GPU açlığı, kuyruk birikmesi, otomatik ölçekleyici çalkantısı ve gürültülü komşu olaylarına neden olabilir. Eğer istismar RCE'ye dönüşürse, çıkarım filosu tedarik zincirine izinsiz giriş için meşru bir dayanak haline gelir.

Bir Paragrafta Kırılganlık

Güvenlik açığı bulunan vLLM sürümlerindeki Completions uç noktası, istemcilerin hızlı yerleştirmeler vLLM bu tensörleri ham metin yerine torch.load() yeterli bütünlük, tip veya yapısal kontroller olmadan. O zamandan beri PyTorch 2.8.0, seyrek tensör bütünlük kontrollerini varsayılan olarak devre dışı bırakırkötü niyetli bir seyrek tensör, dahili sınır korumalarını atlayabilir ve bir sınır dışı bellek yazma to_dense() denir. Anında, tekrarlanabilir sonuç şudur uzak DoS (işçi çökmesi). Uygun bellek düzeni ve kontrolü ile, aynı ilkel makul bir şekilde Ana bilgisayarda RCE. (NVD)

Kök Neden Anatomisi: "Kullanışlı Gömme Geçişi" Nasıl Bellek Bozulmasına Dönüştü?

Genel Uç Noktada Bir Derileştirme Lavabosu

torch.load() tasarım gereği güçlüdür. Tensörleri ve nesne grafiklerini güvenilir kaynaklardan (kontrol noktaları, dahili boru hatları) geri yüklemek için tasarlanmıştır. vLLM'nin durumunda, bir API çağırıcısı tarafından doldurulabilen bir alanda kullanılır. Bu da güven sınırını "dahili model yapıtından" "güvenilmeyen internet girdisine" kaydırır ki bu da tarihsel olarak güvensiz serileştirmenin patladığı yerdir. (NVD)

Bu sorun klasik bir pickle-RCE zinciri yerine bellek bozulması olarak ortaya çıksa da, temelde yatan hata aynıdır: karmaşık bir ikili yapıya sanki başka bir istek parametresiymiş gibi davranılması.

PyTorch 2.8.0 Davranış Değişikliği Kıvılcım Oldu

vLLM danışmanlığı ve NVD'nin her ikisi de PyTorch'ta yapılan bir değişikliğe dayanmaktadır: seyrek tensör bütünlük kontrolleri artık varsayılan olarak kapalıdır. Önceden, hatalı biçimlendirilmiş seyrek tensörlerin kod yolu yoğunlaştırmaya ulaşmadan önce reddedilme olasılığı daha yüksekti. Kontroller devre dışı bırakıldığında, vLLM'nin ön doğrulama eksikliği tutarlı bir şekilde istismar edilebilir hale geldi. (NVD)

Bu, yapay zeka altyapı güvenliği için faydalı bir zihinsel modeldir: Yukarı akış varsayılanları, "güvensiz ama hareketsiz "i sessizce "güvensiz ve silahlandırılabilir "e dönüştürebilir.

Etki Gerçeklik Kontrolü: DoS Garantili, RCE ise Tavan

Tüm kamu yazıları şu konuda hemfikirdir uzaktan DoS güvenilirdir. Tek bir hatalı istek bir çalışanı öldürebilir; tekrarlanan istekler bir filoyu kararsız tutabilir. (ZeroPath)

RCE şu şekilde tanımlanır potansiyel iyi bir sebepten dolayı. Bellek bozulması bir yol sağlar, ancak silahlanma ayırıcı davranışına, sertleştirme bayraklarına, kapsayıcı sınırlarına ve saldırganın bozulmuş bölge üzerinde ne kadar kontrole sahip olduğuna bağlıdır. Burada CISA KEV listesi yok ve 25 Kasım 2025 itibariyle yaygın olarak teyit edilmiş vahşi bir istismar zinciri yoktur, ancak veri düzlemi bellek bozulmasını "yalnızca DoS" olarak değerlendirmek hata olacaktır. (wiz.io)

Etkilenen Sürümler ve Düzeltme Durumu

| Öğe | Detaylar |

|---|---|

| Bileşen | vLLM Completions API (hızlı gömme işleme) |

| Etkilenen sürümler | 0.10.2 ≤ vLLM < 0.11.1 |

| Yamalı sürüm | 0.11.1 |

| Tetikleyici | hazırlanmış istem katıştırmaları (seyrek tensör) |

| Etki | güvenilir DoS; potansiyel RCE |

| CVSS | 8,8 Yüksek (AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H) |

(NVD)

Önce Kim Panik Yapmalı? Önemli Olan Tehdit Modelleri

Pratik bir önceliklendirme merceği istiyorsanız, gömülmelerin sisteminize nereden girebileceğini düşünün.

Genel vLLM uç noktaları yüksek riskli bir durumdur. Arayanların bir API anahtarına ihtiyacı olsa bile, çıta düşüktür: temel erişime sahip normal bir kullanıcı çalışanlarınızı çökertmek için yeterli olabilir. (wiz.io)

Sırada çok kiracılı "Hizmet olarak LLM" platformları var. Tehlike şu ki, yerleştirmeler dolaylı olarak - araç zincirleri, eklentiler, aracı çerçeveleri veya katıştırmaları bir optimizasyon olarak geçiren yukarı akış hizmetleri aracılığıyla. Metin dışı yükleri ne kadar çok yerde kabul ederseniz, güven sınırınız o kadar karmaşık hale gelir.

Son olarak, topluluk demolarını ve eğitim dağıtımlarını göz ardı etmeyin. Bunlar genellikle kimlik doğrulaması yapılmayan, yeterince izlenmeyen ve sahibi var olduklarını unuttuktan uzun süre sonra açığa çıkan sistemlerdir.

Maruziyeti Doğrulamanın Güvenli Yolları (Riskli Problama Olmadan)

En hızlı triyaj sürüm tabanlıdır.

python -c "import vllm; print(vllm.__version__)"

# 0.10.2 <= sürüm < 0.11.1 ise etkilenir

(NVD)

Operasyonel olarak, aşağıdakilerden oluşan bir model arayın işçi segfaları veya ani yeniden başlatmalar alışılmadık derecede büyük veya yapısal olarak garip tamamlama taleplerine bağlıdır. Pratikte, ilk olarak çökme anları ortaya çıkar; sofistike istismar (eğer ortaya çıkarsa) daha sonra gelir. (ZeroPath)

Zararsız bir kanarya kontrolü - standart tamamlamalar, gömme geçişi yok - yama etrafında temel kararlılık için yararlıdır:

içe aktarma istekleri, json, zaman

HOST = "https:///v1/completions"

headers = {"Authorization": "Taşıyıcı "}

payload = {

"model": "model-adınız",

"komut istemi": "sağlık kontrolü",

"max_tokens": 4

}

for i in range(5):

r = requests.post(HOST, headers=başlıklar, data=json.dumps(payload), timeout=10, verify=False)

print(i, r.status_code, r.text[:160])

time.sleep(1)

Hızlı Yama Yapın, Ardından Veri Düzlemini Güçlendirin

Gerçek düzeltme basitçe vLLM 0.11.1 veya üstü. Geri kalan her şey geçici. (NVD)

Bundan sonra, "ikili çıkarım girdilerini" yüksek riskli lavabolar olarak değerlendirin. Ürününüz gerçekten gömme geçişine ihtiyaç duyuyorsa, sıkı şema doğrulaması ile geçit açın: beklenen tensör dtiplerini, şekillerini, maksimum boyutlarını uygulayın ve açıkça desteklemediğiniz sürece seyrek biçimleri yasaklayın. Aptal bir izin listesi bile bu CVE'nin dayandığı belirli hatalı biçimlendirilmiş yapı sınıfını engeller. (wiz.io)

Altyapı tarafında, patlama yarıçapını kilitleyin. vLLM çalışanları en az ayrıcalıkla, mümkünse salt okunur dosya sistemleriyle, hassas ana bilgisayar bağlarıyla ve konteyner seccomp/AppArmor profilleriyle çalışmalıdır. Birisi bellek bozulmasını kod yürütmeye zincirleme olarak bağlarsa, bunun gizli bilgilere veya yan yollara ulaşamayan bir kutuya hapsolmasını istersiniz.

CVE-2025-62164 Bir Disiplin Olarak Yapay Zeka Güvenliği İçin Neden Önemli?

Bu olay, yapay zeka güvenliğinin klasik web uygulaması oyun kitaplarından nasıl uzaklaştığının temiz bir örneğidir.

Yeni sınır model-servis veri düzlemleri: tensörler, embeddings, multimodal bloblar ve hızlı ve kullanışlı oldukları için API'ler aracılığıyla hareket eden serileştirilmiş eserler. Aynı zamanda yapısal olarak zengin ve kırılgandırlar - paranoya olmadan serileştirirseniz yolsuzluk hataları için mükemmeldirler.

Bu aynı zamanda bir LLM yığınının risk yüzeyinin kompozisyonel. vLLM seyrek tensör güvensizliğini "icat etmedi"; bir PyTorch varsayılanı değişti ve aşağı yönde eksik bir doğrulama katmanı bu değişikliği bir CVE'ye dönüştürdü. Çıkarım mühendisliği artık çekirdek ekiplerinin kabul ettiği aynı düzeyde bağımlılık incelemesine ihtiyaç duyuyor.

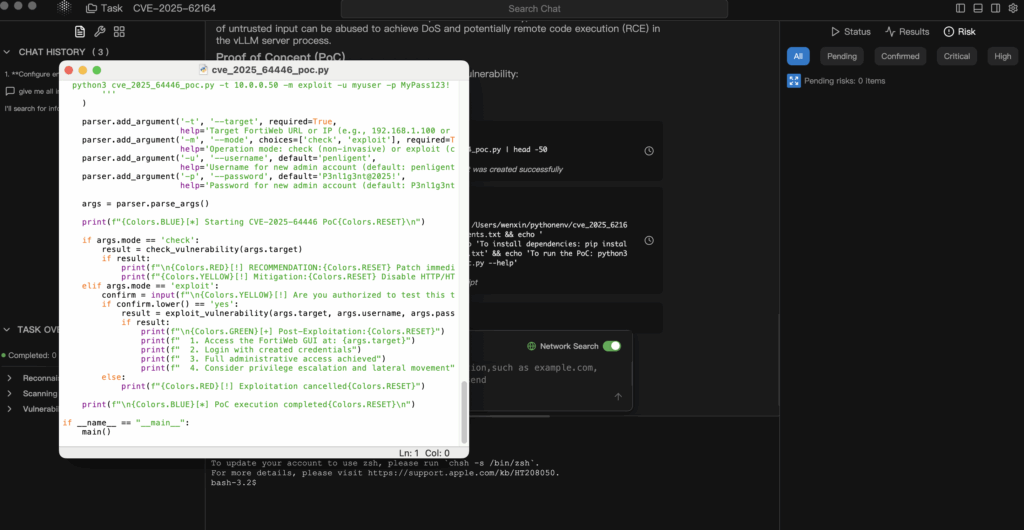

PoC'ler Dağınık veya Geç Olduğunda Kontrollü Doğrulama

AI infra CVE'leri genellikle istikrarlı halka açık PoC'lerden önce veya üretim hizmeti veren kümelere işaret etmek için çok riskli olan PoC'lerle birlikte gelir. Savunulabilir yaklaşım, daha güvenli bir döngüyü sanayileştirmektir: yetkili istihbarat → hipotez → yalnızca laboratuvarda doğrulama → denetlenebilir kanıt.

Penligent tarzı ajan iş akışlarında, ajanların vLLM danışmanlığını ve NVD kaydını almasını sağlayabilir, tam maruz kalma koşullarını (sürümler, gömme yolu, PyTorch varsayımları) türetebilir ve bir minimum riskli doğrulama planı Sadece izole bir kopyada çalıştırdığınız. Bu size gerçek kanıtlar (sürüm parmak izleri, çökme imzaları, yama öncesi/sonrası deltalar) sağlar ve profesyonel GPU'larınızla kumar oynamanıza gerek kalmaz. (NVD)

Kanıt öncelikli raporlama, operasyon liderliğine aciliyeti açıklamayı kolaylaştırır. "Yama yaptık çünkü bir blog öyle dedi" olay incelemesinden kurtulamaz. "Yama yaptık çünkü laboratuvar kopyamız savunmasız gömme yolu üzerinden çökebilir ve işte 0.11.1'e yükselttikten sonraki zaman çizelgesi ve fark" bunu yapar.CVE-2025-62164 PoC: vLLM'nin Gömmeleri Saldırı Yüzeyine Dönüştüren Tamamlamalar Veri Düzlemi Hatası