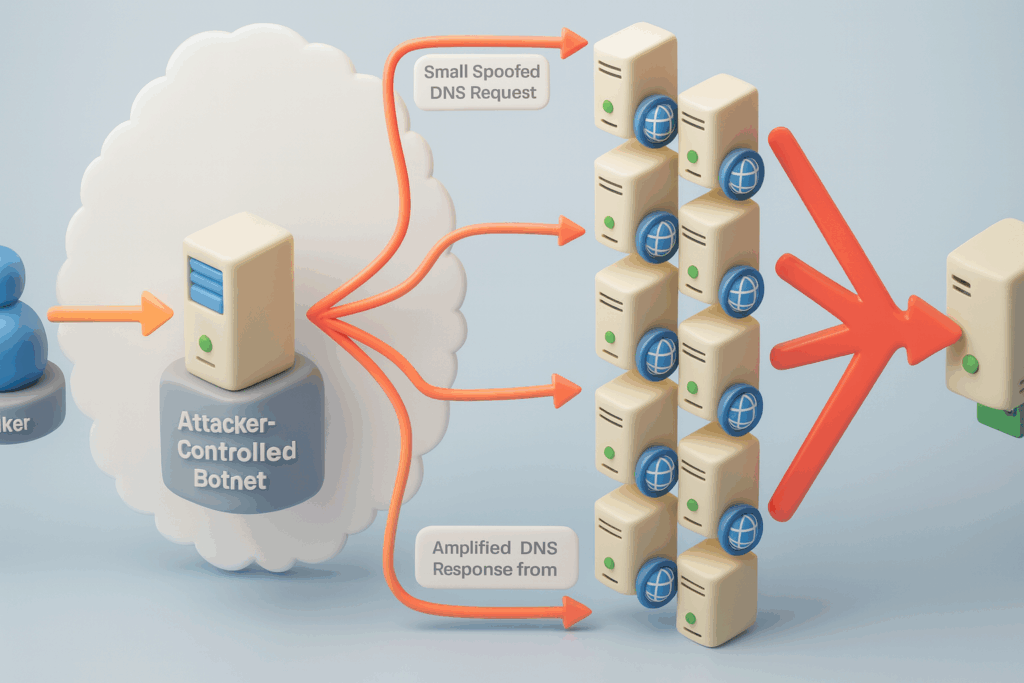

DNS amplifikasyon saldırısı, bir saldırganın açık bir DNS sunucusuna küçük, sahte bir DNS sorgusu göndererek sunucunun şüphelenmeyen bir kurbana çok daha büyük bir yanıt vermesine neden olduğu bir tür dağıtılmış hizmet reddi (DDoS) saldırısıdır. Başka bir deyişle, küçük bir istek, hedefi ezici bir trafikle dolduran devasa bir yanıtı tetikler. Tehlikelidir çünkü saldırgan için minimum kaynak gerektirir, IP sahteciliği nedeniyle izini sürmek son derece zordur ve başlangıçta gönderilenden yüzlerce kat daha fazla trafik oluşturabilir; bu da işletmeler, İSS'ler ve kritik çevrimiçi hizmetler için büyük kesintilerle sonuçlanır.

DNS Amplifikasyonu ve Yansıtıcı DDoS Saldırılarını Anlamak

Özünde, bir DNS amplifikasyon saldırısı, Alan Adı Sisteminin uzun süredir devam eden iki özelliğine dayanır: DNS varsayılan olarak UDP kullanır ve UDP kaynak IP adresini doğrulamaz. Bir saldırgan kurbanın IP'sini bir DNS isteğinin kaynağı olarak taklit ettiğinde, yanıt veren herhangi bir DNS sunucusu bilmeden kurbanı yanıtla patlatacaktır.

Bu da DNS sunucularını ideal "yansıtıcılar" haline getirir. Saldırganın kurbanla doğrudan iletişime geçmesine gerek yoktur. Bunun yerine, açık çözümleyiciler ve yanlış yapılandırılmış DNS sunucuları trafik topları haline gelir. Çünkü DNS yanıtları-özellikle HERHANGİ BİR veya DNSSEC ile ilgili yanıtlar ilk sorgulardan önemli ölçüde daha fazla veri içerdiğinde, saldırgan bir amplifikasyon etkisi kazanır ve neredeyse hiç ek çaba harcamadan etkilerini katlar.

DNS Güçlendirme Nasıl Çalışır? Teknik Bir Bakış

Saldırı kavramsal olarak basit olsa da, trafik mekaniği kötü niyetli bir şekilde zariftir. Tipik bir saldırı dört adımda gerçekleşir:

- Saldırgan kurbanın IP adresini taklit eder.

- Saldırgan, açık DNS çözümleyicilerine binlerce (veya milyonlarca) DNS sorgusu gönderir.

- Bu çözümleyiciler sahte adrese büyük DNS yanıtları döndürür.

- İstenmeyen veri seli kurbanı bunaltır.

Tipik bir sahte talep, paket düzeyinde şu şekilde görünebilir:

yaml

Kaynak IP: Kurban IP (sahte)

Hedef IP: 8.8.8.8

Protokol: UDP/53

Sorgu Türü: HERHANGİ

Sorgu: example.com

Saldırgan yalnızca 60 baytlık bir istek gönderebilir, ancak DNS çözümleyicisi birkaç kilobaytlık veri döndürebilir - bazen gelişmiş amplifikasyon biçimlerinde on binlerce bayt bile.

Bu asimetrik değişim gerçek tehlikenin yattığı yerdir: saldırgan neredeyse hiçbir yatırım yapmaz, ancak kurban bedelini öder.

Amplifikasyon Faktörleri: "Küçük Girdi, Büyük Çıktı" Neden Yıkıcıdır?

Farklı DNS sorgu türleri farklı seviyelerde amplifikasyona yol açar. Aradaki fark şaşırtıcı olabilir:

| Sorgu Türü | Talep Boyutu | Yanıt Boyutu | Amplifikasyon Faktörü |

|---|---|---|---|

| Bir Kayıt | 60 bayt | 512 bayt | ~8.5x |

| HERHANGİ BİR | 60 bayt | 3.500 bayt | ~58x |

| DNSSEC | 70 bayt | 4.000+ bayt | ~57x |

| NXNSAttack | 60 bayt | 40.000+ bayt | 600x+ |

Bunu özellikle tehdit edici kılan şey ölçektir. Sadece mütevazı bir bant genişliği (örneğin 100 Mbps) kullanan bir botnet, amplifikasyon sırasında birden fazla Gbps giden DNS yanıt trafiği oluşturabilir. Cloudflare ve CISA, yalnızca DNS amplifikasyonu yoluyla yüzlerce Gbps'yi aşan çok sayıda gerçek dünya DDoS saldırısını belgelemiştir.

Kontrollü Bir Laboratuvarda DNS Güçlendirme Saldırısı Simülasyonu

Saldırganların nasıl çalıştığını anlamak için araştırmacılar ve sızma test uzmanları genellikle izole edilmiş, yasal olarak yetkilendirilmiş ortamlarda DNS amplifikasyonunu simüle ederler. Python ve Scapy kullanan basit bir kavram kanıtı, amplifikasyonu tetiklemenin ne kadar kolay olduğunu göstermektedir:

python

from scapy.all import *

target = "192.168.1.10" # Kurbanı (sahte IP)

dns_server = "192.168.1.53" # Açık DNS çözümleyici

paket = IP(src=hedef, dst=dns_server)/UDP(dport=53)/DNS(rd=1, qd=DNSQR(qname="example.com", qtype="ANY"))

for i in range(1000):

send(paket, verbose=0)

print("DNS amplifikasyon simülasyonu gönderildi.")

Bu senaryo iki acı gerçeği vurgulamaktadır:

- Saldırgan asla kurbanla doğrudan iletişime geçmez.

- DNS sunucusu isteksiz bir suç ortağı haline gelir.

- Minimum bant genişliği büyük etki yaratabilir.

Bu, saldırının gerçekte ne kadar asimetrik olduğunun canlı bir örneğidir.

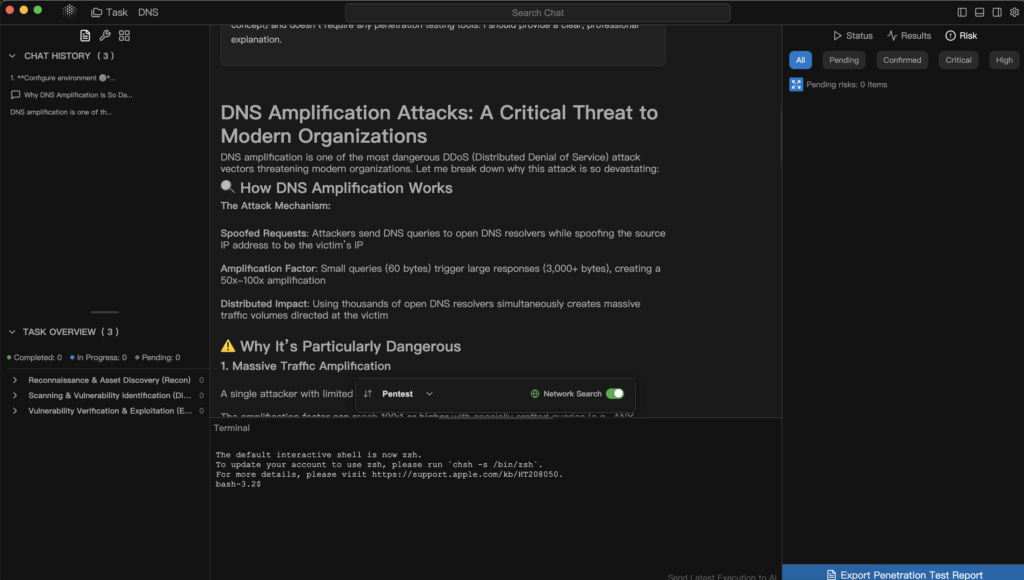

DNS Amplifikasyonu Modern Kuruluşlar İçin Neden Bu Kadar Tehlikeli?

Risk, trafik artışlarının çok ötesine uzanmaktadır. DNS amplifikasyonu sistemik sonuçlar doğurur:

- Saldırganlar için Düşük Maliyet: Yüksek bant genişliği altyapısı gerekmez.

- Zor Atfetme: IP sahteciliği saldırganın kimliğini gizler.

- Küresel Saldırı Yüzeyi: Milyonlarca açık çözümleyici açıkta kalır.

- Tali Hasar: DNS sağlayıcıları, CDN'ler, bulut platformları ve İSS'ler aşağı yönde kesintiye uğrar.

Büyük ölçekli bir amplifikasyon saldırısı sırasında, kuruluşlar genellikle rapor verir:

| Metrik | Normal Trafik | Saldırı Sırasında |

|---|---|---|

| DNS QPS | 1,200 | 480,000 |

| Giden Mbps | 40 Mbps | 2,9 Gbps |

| HERHANGİ BİR Sorgu Oranı | <1% | 86% |

| En İyi Kaynak IP'leri | Öngörülebilir | Spoofed / Rastgele |

İyi yapılandırılmış ağlar bile bu hacim altında parçalanabilir.

DNS Güçlendirmesini Erken Tespit Etme: Günlükler, Kurallar ve Trafik Kalıpları

Trafik "meşru" göründüğü için -DNS sorgularına DNS yanıtları- geleneksel güvenlik duvarları genellikle amplifikasyon saldırılarını gözden kaçırır. Tespit için davranış tabanlı izleme gerekir.

Surikata Tespit Kuralı

Bu kural, HERHANGİ bir sorgudaki şüpheli dalgalanmaları işaretler:

yaml

alert dns any any -> any any (

msg: "Olası DNS Yükseltme Saldırısı";

dns_query_type == ANY;

eşik:tür her ikisi, parça by_src, sayı 50, saniye 1;

Sid:100001;

)

SQL ile DNS Günlük Analizi

Bir SIEM anomalileri anında ortaya çıkarabilir:

sql

SELECT source_ip, COUNT(*) as queries

FROM dns_logs

WHERE query_type = 'ANY'

GROUP BY source_ip

COUNT(*) > 5000 OLMASI;

HERHANGİ bir sorgudaki ani artışlar genellikle tam ölçekli bir saldırının başlangıcıdır.

DNS Amplifikasyonuna Karşı Savunma: Pratik, Uygulanabilir Teknikler

Bazı DDoS varyantlarının aksine, DNS amplifikasyonu uygun yapılandırma ile önemli ölçüde azaltılabilir.

BIND'da Açık Yinelemeyi Devre Dışı Bırakma

bağlamak

seçenekler {

özyineleme yok;

allow-query { trusted; };

};

acl "trusted" {

192.168.1.0/24;

};

Özyinelemenin kısıtlanması, DNS sunucusunun genel internet tarafından kötüye kullanılamamasını sağlar.

Yanıt Oranı Sınırlamayı (RRL) Etkinleştir

bağlamak

rate-limit {

Saniye başına yanıt sayısı 5;

Pencere 5;

2. kayma;

};

RRL tekrarlayan tepkileri azaltır ve amplifikasyon potansiyelini önemli ölçüde düşürür.

iptables aracılığıyla IP Sahteciliği Önleme (BCP 38) uygulayın

bash

iptables -A INPUT -s 10.0.0.0/8 -j DROP

iptables -A INPUT -s 172.16.0.0/12 -j DROP

iptables -A INPUT -s 192.168.0.0/16 -j DROP

Bu, en yaygın sahtecilik vektörlerinden biri olan sahte özel adres aralıklarının ağa girmesini önler.

ANY ve DNSSEC Oranlarını İzleme

HERHANGİ bir sorgudaki artış nadiren iyi huyludur.

Penligent ile Sızma Testi ve Otomatik Doğrulama

Manuel denetim çok önemli olsa da, günümüzde DNS altyapısı bir kez test edilip unutulamayacak kadar büyük ve dinamiktir. Yanlış konfigürasyonlar - küçük olanlar bile - amplifikasyon riskini yeniden ortaya çıkarabilir.

İşte bu noktada Penligentakıllı bir otomatik sızma testi sistemi, anlamlı bir değer sunar:

DNS Yanlış Yapılandırma Taraması

Penligent otomatik olarak tanımlayabilir:

- Herkese açık çözümleyiciler

- Eksik veya yanlış yapılandırılmış RRL

- DNSSEC amplifikasyon riskleri

- Kötüye kullanıma izin veren özyineleme politikaları

Gelecek Tehditler: NXNSAttack'ten Reflektör Rotasyonuna

Son araştırmalar rahatsız edici bir eğilimin altını çiziyor: saldırganlar klasik HERHANGİ bir amplifikasyonun ötesine geçiyor. NXNSAttack gibi teknikler, aşırı güçlendirme oluşturmak için yönlendirme zincirlerinden yararlanırken, "reflektör rotasyonu" filtreleme ve kara listeden kaçınmak için büyük DNS sunucu havuzlarını kullanır.

Buradan çıkarılacak sonuç çok açık: amplifikasyon gelişiyor ve savunucular da onunla birlikte gelişmeli.

Sonuç

DNS amplifikasyon saldırısı DDoS'un en etkili ve yıkıcı biçimlerinden biridir çünkü masum hedeflere karşı meşru altyapıyı silah olarak kullanır. DNS sunucularını amplifikatörlere dönüştürür, küçük sorguları büyük sellere dönüştürür ve saldırganı sahte IP adreslerinin arkasına gizler. Düşük çaba, yüksek etki ve küresel ölçeklenebilirliğin birleşimi, onu modern kuruluşların görmezden gelemeyeceği bir tehdit haline getirir.

İyi haber şu ki, uygun yapılandırma ile -açık özyinelemeyi devre dışı bırakmak, RRL'yi etkinleştirmek, sahteciliğe karşı zorlamak, trafik anormalliklerini izlemek ve DNS duruşunu rutin olarak test etmek- kuruluşlar maruziyetlerini büyük ölçüde azaltabilir. DNS ölçeğinin büyük olduğu veya sürekli değiştiği ortamlar için Penligent gibi otomatik platformlar, güvenlik açıklarının fark edilmeden yeniden ortaya çıkmamasını sağlamaya yardımcı olabilir.

Çalışma süresi, kullanılabilirlik ve güvenin iş başarısını belirlediği bir dünyada, DNS'yi güvence altına almak isteğe bağlı değildir, temeldir.