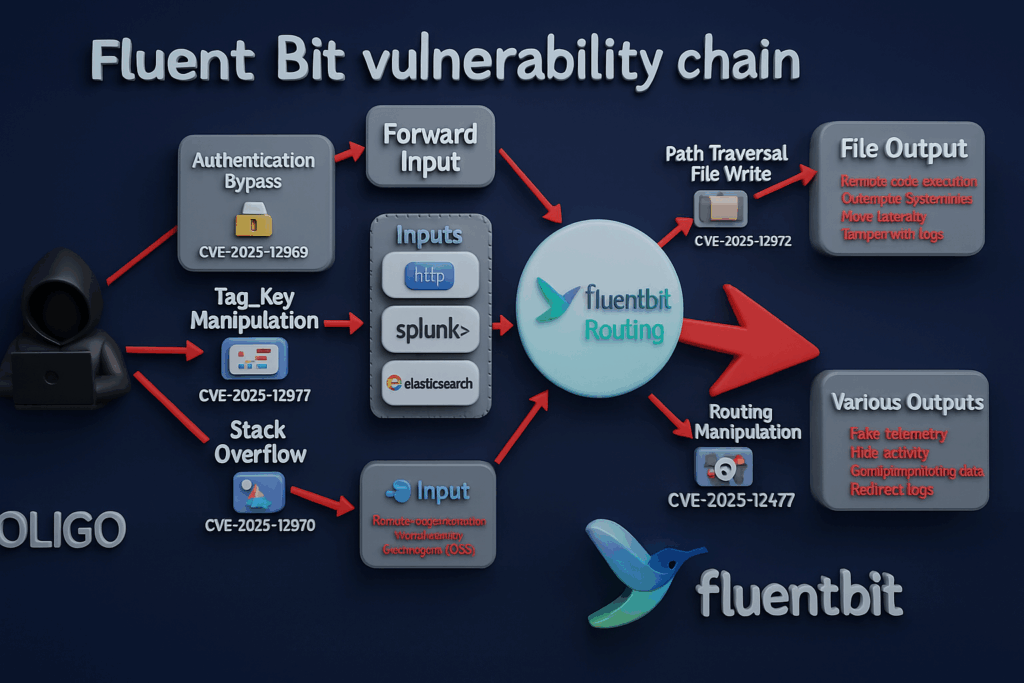

En son yapılan araştırmalar Akıcı Bit herhangi bir bulut veya yapay zeka altyapı mühendisini biraz rahatsız etmelidir. Popüler günlük kaydı ve ölçüm aracındaki beş yeni CVE, kimlik doğrulamasını atlamak, yol geçişi yoluyla rastgele dosyalar yazmak, bir yığın arabelleğini taşırmak ve kablodaki etiketleri sessizce değiştirmek için zincirleme olarak kullanılabilir. Doğru koşullarda, bu durum sizi kimliği doğrulanmamış günlük enjeksiyonu için uzaktan kod yürütme ve tam telemetri kaçırma. (The Hacker News)

Bu niş bir bileşen değildir. Fluent Bit şu bileşenlere gömülüdür milyarlarca konteyner ve her hafta milyonlarca indirme ile 15 milyardan fazla kez dağıtıldı. Kubernetes düğümlerinde, hiper ölçekleyicilerin yönetilen Kubernetes tekliflerinde ve GPU düğüm günlüklerini merkezi sistemlere geri gönderen AI kümelerinde bulunur. (Oligo Güvenlik)

Sızma testi, otomatik güvenlik doğrulaması veya yapay zeka altyapısı güvenliğini önemsiyorsanız, artık Fluent Bit'i saldırı yüzeyinizin bir parçasıSadece tesisat değil.

Fluent Bit Aslında Ne Yapıyor ve Bu Neden Bir Sorun

Fluent Bit, günlükleri ve ölçümleri toplamak, işlemek ve iletmek için kompakt bir telemetri aracıdır. Aşağıdakiler gibi girdilerden gelen verileri kabul eder in_tail, in_http, in_splunk, in_elasticsearch, in_dockerve in_forwardveriyi dönüştürür, ardından aşağıdaki gibi çıktılara yönlendirir dosya, ileri, elasticsearch, kafkaveya bulut sağlayıcı uç noktaları.

İki özellik Fluent Bit'i saldırganlar için çekici kılmaktadır:

- Her yerde çalışıyor. SecurityWeek, CSO Online ve diğerleri, Fluent Bit'in artık birçok yönetilen Kubernetes yığınında ve bulut platformunda varsayılan bir bileşen olduğunu vurguluyor - eğer kapsayıcıları büyük ölçekte dağıtıyorsanız, muhtemelen buna sahipsiniz, çoğu zaman birçok kez. (eSecurity Planet)

- Genellikle geniş ayrıcalıklarla çalışır. Ana bilgisayar günlüklerini ve konteyner günlüklerini verimli bir şekilde okumak için, genellikle hostPath bağları ve hassas dizinlere erişimi olan bir DaemonSet olarak dağıtılır. Eski veya yanlış yapılandırılmış ortamlarda root olarak bile çalışabilir.

Bu kombinasyon -her yerde bulunan ve ayrıcalıklı- günlük katmanındaki bir mantık hatasının hızla bir hata haline gelebileceği anlamına gelir tüm küme için kontrol noktası.

Mevcut Fluent Bit Güvenlik Açığı Zinciri

Oligo Security ve CERT/CC'deki araştırmacılar, Fluent Bit'i etkileyen ve şu anda VU#761751 ve çoklu CVE kayıtlarında izlenen beş güvenlik açığı zincirini açıkladılar. (Oligo Güvenlik)

Beş CVE'nin Özeti

| CVE | Bileşen | Temel kusur | Birincil etki |

|---|---|---|---|

| CVE-2025-12972 | out_file eklenti | Sanitize edilmemiş kullanır etiket çıktı dosya adlarını türetmek için değerler; ne zaman Dosya atlanırsa, aşağıdaki gibi yol geçiş dizileri ../ etiketlerde onurlandırılır | Amaçlanan dizin dışında keyfi dosya yazma/üzerine yazma; yürütülebilir dosya veya yapılandırma yolları ile birleştirildiğinde günlük kurcalama ve potansiyel RCE (CVE) |

| CVE-2025-12970 | in_docker giriş | extract_name() konteyner isimlerini uzunluk kontrolü yapmadan sabit boyutlu bir yığın tamponuna kopyalar | Yığın arabellek taşması; kapsayıcıları oluşturabilen veya adlandırabilen saldırgan aracıyı çökertebilir veya ana bilgisayarda kod çalıştırabilir (Oligo Güvenlik) |

| CVE-2025-12969 | in_forward giriş | güvenlik.kullanıcılar kimlik doğrulama belirli yapılandırmalar altında tutarlı bir şekilde uygulanmıyor | Kimlik doğrulama atlaması: ağ erişimi olan uzaktan saldırgan, Forward üzerinden kimliği doğrulanmamış veriler gönderebilir, sahte günlükler enjekte edebilir ve sistemleri sular altında bırakabilir (NVD) |

| CVE-2025-12977 | etiket türetme | Kullanıcı kontrollü alanlardan türetilen etiketlerin yanlış doğrulanması; yeni satırlara, çapraz dizilere, kontrol karakterlerine izin verir | Aşağı akış günlüklerini ve ayrıştırmayı bozar; etkinliği gizlemeye veya analitik boru hatlarını bozmaya yardımcı olabilir (CERT Koordinasyon Merkezi) |

| CVE-2025-12978 | in_http, in_splunk, in_elasticsearch girdiler | tag_key doğrulama, tam anahtar uzunluğu eşleşmesini zorlayamaz; etiket öneklerini eşleşme olarak kabul eder | Etiket sahteciliği ve yönlendirme manipülasyonu: hazırlanmış girdiler kayıtları istenmeyen hedeflere yönlendirebilir (NVD) |

eSecurity Planet, CSO Online ve diğer sitelerdeki güvenlik makalelerinin hepsi aynı temayı vurguluyor: bunlar veri düzlemi güvenlik açıkları Fluent Bit'in sadece yönetim yüzeyine değil, etiketleri, dosya adlarını ve girdi kimlik doğrulamasını işleme biçimine de saldırır. (eSecurity Planet)

Bir Saldırgan Aslında Bu Böcekleri Nasıl Zincirliyor?

Adım 1 - Telemetri Uçağına Bir Adım Atın

Çoğu senaryoda saldırganın şu özelliklere sahip olduğu varsayılır Fluent Bit girişine ağ erişimi (örneğin, Forward, HTTP, Splunk veya Elasticsearch girişi) veya bir CI/CD boru hattı veya tehlikeye atılmış kayıt defteri aracılığıyla konteyner adlarını etkileme yeteneği. CERT/CC, bu açıkların çoğunun "Fluent Bit örneğine ağ erişimi" gerektirdiği konusunda açıkça uyarmaktadır; bu da bulut yerel ortamlarda genellikle "VPC veya kümede günlük DaemonSet'iyle konuşabilen herhangi bir şey" anlamına gelmektedir. (CERT Koordinasyon Merkezi)

Adım 2 - Etiketleri Ne-Nereye-Yaz İlkeline Dönüştürün (CVE-2025-12972)

Yol geçişi hatası out_file tartışmasız en tehlikeli olanıdır. Varsayılan olarak, birçok operatör çıktıyı bir Yol ama atlayın DosyaFluent Bit'in etiketlerden dosya adları sentezlemesine izin verir. Dosya adı oluşturulurken etiket değerleri sterilize edilmediğinden, etiketleri kontrol edebilen bir saldırgan ../ dizinlerde gezinmek ve günlükleri rastgele konumlara yazmak için diziler. (CVE)

Bir kez keyfi dosyalar yazabilir ve içeriklerini kısmen kontrol edebilirsiniz:

- Kabuk betiklerinin, cron işlerinin veya systemd birim dosyalarının üzerine yazın.

- Daha sonra diğer hizmetler tarafından yüklenecek dizinlere web kabukları veya yapılandırma parçaları bırakın.

- İzinsiz girişin izlerini silmek için mevcut kayıtları kurcalayın.

Bazı analizler, gerçekçi dağıtımlarda bunun bütünlük sorunlarının ötesine geçtiğine ve tam uzaktan kod yürütme üzerine yazılan dosyalar çalıştırılırsa. (The Register)

Adım 3 - Aracıda Kod Yürütme Yakalama (CVE-2025-12970)

Yığın taşması in_docker konteyner isimlerini etkileyebilen saldırganlara daha doğrudan bir rota sağlar. Bu extract_name() helper konteyner isimlerini sınır kontrolü yapmadan 256 baytlık sabit bir yığın tamponuna kopyalar; 256 bayttan uzun bir isim tamponu taşırır. (eSecurity Planet)

İstismar açısından bakıldığında, Fluent Bit'in çalıştığı aynı ana bilgisayarda bir ilkel elde edersiniz - ki bu genellikle birden fazla iş yükünün zamanlandığı düğümdür. Oligo ve CSO, günlük aracısını ele geçirmenin saldırganlara şunları sağladığını belirtiyor faaliyetlerini gizlemek, arka kapılar yerleştirmek ve kümenin daha derinlerine inmek. (Oligo Güvenlik)

Adım 4 - Etiket Manipülasyonu ile Göz Önünde Saklanın (CVE-2025-12977 & 12978)

Dosya yazma ve taşma ilkelleri yerindeyken, etiketle ilgili CVE'ler gizlilik sağlar:

- CVE-2025-12978 şunları sağlar etiket sahtekarlığı 'de bir öneki tam eşleşme olarak değerlendirerek

tag_keydoğrulama. Bu, kötü niyetli bir kaydın güvenilir bir bileşenden gelmiş gibi görünmesini sağlar. (NVD) - CVE-2025-12977, saldırganların kullanıcı kontrollü alanlardan türetilen etiketlere kontrol karakterleri ve yeni satırlar eklemesine, aşağı akış ayrıştırıcılarının kafasını karıştırmasına ve birden çok günlük olayını birleştirmesine olanak tanır. (Kötü Amaçlı Yazılım Analizi, Haberler ve Göstergeler)

Bunları birleştirdiğinizde şunları yapabilme yeteneğine sahip olursunuz yeniden yönlendirmek, yeniden şekillendirmek ve seçici olarak bozmak savunucuların güvendiği kayıtlar.

Adım 5 - İleri Kimlik Doğrulama Açıklarından Yararlanın (CVE-2025-12969)

Son olarak, CVE-2025-12969 çevrede bir delik açmaktadır. Ne zaman in_forward ile yapılandırılır güvenlik.kullanıcılar Belirli şekillerde, eklenti kimlik doğrulamasını gerçekten uygulayamaz. Dışarıdan kilitli görünüyor; pratikte, Forward portuna ağ erişimi olan herkes günlük gönderebilir. (NVD)

Bu da sahte olayları enjekte etmeyi, uyarı sistemlerini doldurmayı veya gerçek bir saldırı başka bir yerde çalışırken iyi huylu "her şey yolunda" kalp atışları göndermeyi önemsiz hale getirir.

Bu Durum Özellikle Yapay Zeka ve Bulut Yerli Yığınlar İçin Neden Önemli?

Yapay zeka iş yükleri, özellikle de GPU ağırlıklı LLM ve çıkarım kümeleri çalıştırıyorsanız, Fluent Bit genellikle model sunucularını, vektör DB'lerini veya aracı çalışma zamanlarını da barındıran düğümler. Bu iş yüklerine yakın, tehlikeye atılmış bir günlük ajanı doğal bir sıçrama noktasıdır.

Bu yeni kusurlar da aşağıdaki gibi eski sorunların devamı niteliğindedir CVE-2024-4323 "Linguistic Lumberjack"Fluent Bit'in HTTP sunucusunda hizmet reddi ve potansiyel bilgi ifşasına olanak tanıyan bir hata. Birçok satıcı, Fluent Bit'in eklenti ve etiket kullanımını bir kerelik bir hatadan ziyade tekrar eden bir zayıf nokta olarak nitelendirmeye başladı. (Botcrawl)

Başka bir deyişle, tehdit modeliniz zaten LLM altyapınıza karşı tedarik zinciri ve yanal hareketi içeriyorsa, Fluent Bit artık giriş denetleyiciniz veya hizmet ağınızla aynı "yüksek değerli" kovaya aittir.

Tespit ve Triyaj: Nereden Başlamalı

Fluent Bit Ayak İzinizin Envanterini Çıkarın

Kubernetes'te, Fluent Bit çalıştıran tüm podları hızlı bir şekilde tanımlayabilir ve ardından sürümlerini sorgulayabilirsiniz:

# 'fluent-bit' içeren podları ve konteyner imajlarını listele

kubectl get pods -A -o jsonpath='{range .items[*]}{.metadata.namespace}{" "}{.metadata.name}{" "}{.spec.containers[*].image}{"\\n"}{end}' \\

| grep -i 'fluent-bit'

# Belirli bir pod içindeki sürümü kontrol edin

kubectl exec -n logging fluent-bit-abc123 -- fluent-bit --version

Bulduklarınızı dağıtımınızın sürüm notlarıyla ve düzeltmeler içeren sürümlerle karşılaştırın. CERT/CC ve JPCERT'in her ikisi de 4.1.0+ beş-CVE zinciri için düzeltmeleri de içerecek şekilde; birçok tedarikçi 4.1.1. (CERT Koordinasyon Merkezi)

Davranışsal Sinyallere Bakın

Yama yapmadan önce bile tarama yapabilirsiniz:

- Beklenmeyen Fluent Bit çökmeleri veya yeniden başlatma fırtınaları (olası taşma veya hatalı biçimlendirilmiş girdi).

- Ani değişiklikler

dosyaçıktı konumları veya günlük dosyalarının olağandışı dizinlerde görünmesi. - Etiketler içeren

../, satırsonları veya yazdırılamayan karakterler. - Olağandışı IP aralıklarından veya kimliği doğrulanmamış eşlerden gelen bağlantıları iletin.

Bunlar tek başlarına zayıf sinyallerdir, ancak bir araya getirildiklerinde kayıt uçağının halihazırda baskı altında olup olmadığını gösterirler.

İyileştirme ve Sertleştirme: Sadece Bir Sürüm Yükseltmesi Değil

Güvenli Sürümlere Yama

Pazarlık konusu olmayan adım, aşağıdakiler için düzeltmeler içeren satıcı yapılarına yükseltme yapmaktır CVE-2025-12969, 12970, 12972, 12977 ve 12978-tipik olarak Fluent Bit 4.1.1 veya üstü. Bulut sağlayıcınızın sürüm notlarını veya yukarı akış Fluent Bit GitHub sürümleri onaylamak için. (CERT Koordinasyon Merkezi)

Sunumlar, diğer kritik altyapı bileşenleri gibi aşamalandırılmalıdır: prodüksiyon olmayan bir kümeyle başlayın, günlük yönlendirmesinin ve hacminin aklı başında göründüğünü doğrulayın, ardından ortamlar arasında geçiş yapın.

Riskli Yapılandırma Kalıplarını Düzeltin

Yama yapmak anlık hataları düzeltir, ancak güvenli yapılandırma bir sonraki turun aynı hikayeye dönüşmesini engelleyen şeydir.

- Dosya adlarını etiketlerden türetmeyi durdurun. Açıkça kullanın

Dosyaisimler ve sıkı bir şekilde kontrol edilenYoliçinout_file. - Ağ girişleri için TLS ve kimlik doğrulamayı açın Fluent Bit'in taşimacilik güvenli̇ği̇ kilavuzu.

- Yapılandırmaları salt okunur olarak bağlayın. Fluent Bit'e komut dosyaları, birim dosyaları veya ikili dosyalar içeren dizinlere yazma erişimi vermekten kaçının.

- Etiket kaynaklarını kısıtlayın. Kullanıcı tarafından sağlanan dizeleri doğrudan etiketlere veya

tag_keyuzunluk ve karakter beyaz listeleri olmayan alanlar.

Daha güvenli dosya çıktı şu şekilde görünebilir:

[ÇIKIŞ]

İsim dosyası

Eşleşme kube.*

Yol /var/log/fluentbit/out

Dosya kube.log # açık, etiketten türetilmemiş

Biçim json_lines

Rotate_Wait 60

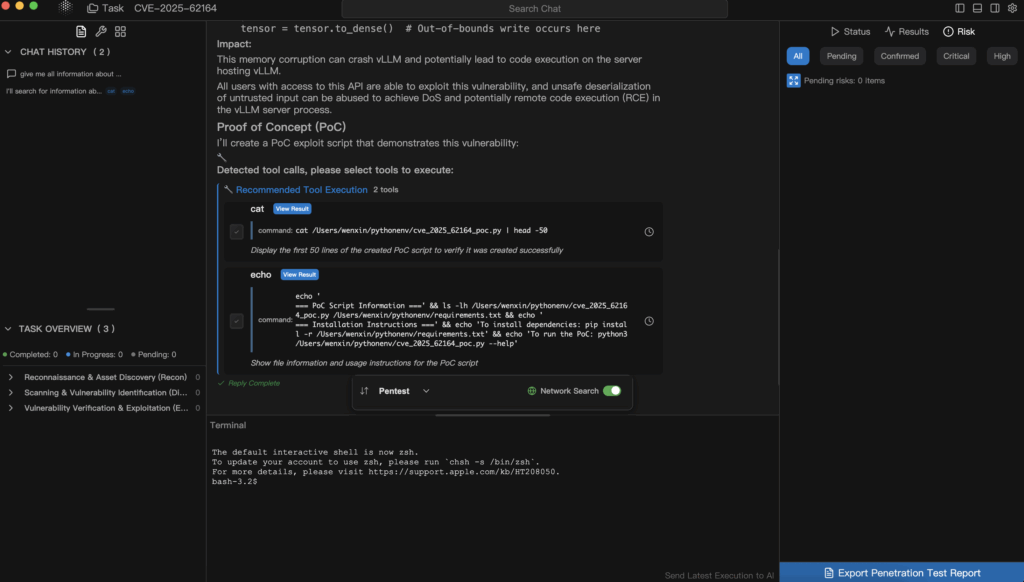

Penligent ile Otomatik Pentesting'e Fluent Bit'i Getirmek

gibi döngü içinde insan olan bir ajan pentest platformu için PenligentFluent Bit, arka plan gürültüsü olarak ele alınmak yerine saldırı grafiğinde açıkça modellenmesi gereken türden bir varlıktır.

Bir Kubernetes veya AI kümesine karşı tipik bir Penligent etkileşiminde, iş akışı şu şekilde görünebilir:

Keşif ve Maruziyet Haritalama

Aracılar ilk olarak Fluent Bit örneklerini, sürümlerini ve eklenti yapılandırmalarını listeler. CVE ve CERT beslemelerini kullanarak, aşağıdaki durumlarda düğümleri işaretlerler in_forward, in_dockerveya out_file beş-CVE zincirinden veya CVE-2024-4323 gibi daha eski sorunlardan etkilenen sürümlerde mevcuttur. (CERT Koordinasyon Merkezi)

İzole Bir Çoğaltmada Kontrollü İstismar

Penligent, üretimde istismar trafiğini ateşlemek yerine, temsili günlük düğümlerini bir sanal alan ortamı. İşte, ajanlar egzersiz yapıyor:

- Etiket tabanlı yol geçişi

out_file. - Hedefleyen aşırı uzun konteyner adları

in_docker. - Spoofed Kimlik bilgileri olmadan trafiği iletin.

Aracı çökmeleri, değişen dosya yolları ve günlük bozulması gibi çıktılar kanıtsadece teorik bulgular değil.

Kanıt Öncelikli Raporlama ve Güçlendirme Çalışma Kitapları

Son olarak Penligent, her şeyi SRE ve platform ekiplerinizin üzerinde çalışabileceği bir raporda toplar: hangi kümelerin açıkta olduğu, hangi yapılandırmaların tehlikeli olduğu, bir saldırganın bugün ne kadar ileri gidebileceği ve görüntüleri yükselttikten ve yapılandırmayı sıkılaştırdıktan sonra sistemin neye benzediği. Bu da konuşmayı "Fluent Bit'in CVE'leri var" için "İşte Fluent Bit'in çevremizde tam olarak nasıl kötüye kullanılabileceği ve işte bu yolları kapatmak için yaptıklarımız."

Önemli Çıkarımlar

Fluent Bit artık arka planda kalan bir ayrıntı değil. ile CVE-2025-12969, 12970, 12972, 12977 ve 12978Bu durumda, kayıt aracının kendisi uzaktan saldırganlar için uygun bir giriş noktası ve içeri girdiklerinde izlerini gizlemek için güçlü bir araç haline gelir. (CERT Koordinasyon Merkezi)

Bulut tabanlı veya yapay zeka platformları üzerinde çalışan mühendisler için mesaj basit:

- Fluent Bit dağıtımlarınızı envanterleyin ve yamalayın.

- Telemetri aracılarını tehdit modelinizde 1. kademe varlıklar olarak değerlendirin.

- Düzeltmelerin ve sertleştirme adımlarının gerçekten işe yaradığını doğrulamak için Penligent veya kendi araçlarınızla otomatik, kanıta dayalı testler kullanın.

Günlükler artık sadece gözlemci değil. 2025 yılında, günlük katmanı savaş alanının bir parçasıdır.