Giriş

Siber güvenlik bağlamında, Hacking Araçları sistemlerin güvenlik duruşunu belirlemek, test etmek ve doğrulamak için kullanılan çeşitli teknik araçları ifade eder. "Hacker yazılımı" ile eşanlamlı değildirler, daha ziyade aşağıdaki unsurların temel bileşenleri olarak hizmet ederler sızma testigüvenlik açığı doğrulama ve güvenlik değerlendirme iş akışları. Nmap'in port taramasından Metasploit'in istismar çerçevesine ve Burp Suite'in trafik engellemesine kadar bu araçlar modern saldırı ve savunma güvenliğinin operasyonel omurgasını oluşturur.

Otomasyon ve yapay zekanın yükselişine rağmen Hacking Araçları azalmadan kalır. Güvenlik bilgisinin "uygulanabilir formunu" somutlaştırarak uygulayıcıları sistem sınırlarının ve saldırı yüzeylerinin ampirik doğrulamasına dayandırırlar. Aslında, geleceğin akıllı güvenlik sistemleri bu araçların üzerine inşa edilecektir; burada orkestrasyon ve semantik anlayış, komut satırı "kara büyüsünü" açıklanabilir, ajan güdümlü güvenlik zekasına dönüştürür.

Bilgisayar Korsanlığı Araçları Neden Önemlidir?

Güvenlik operasyonlarında, Hacking Araçları teori ve pratik arasında köprü oluşturur. Uzmanlar hipotezleri doğrulamak, saldırıları yeniden üretmek ve kör noktaları ortaya çıkarmak için bu araçlara güvenir. Yapay zekaya dayalı muhakeme, bu araçların ürettiği ampirik verilere dayanırken, savunma otomasyonu da koruma stratejilerini optimize etmek için geri bildirimlerine güvenir.

Bunların önemi üç boyutta yatmaktadır:

- Bilgi Uygulama Katmanı - Güvenlik teorileri ancak araçlar aracılığıyla operasyonel hale getirildiğinde değer kazanır.

- Savunma için Referans Çerçevesi - Araçlar, savunma oyuncularının anlaması ve taklit etmesi gereken hücum sınırlarını tanımlar.

- Yapay Zeka Güvenliği için Eğitim Alanı - YZ ajanları "riski anlar" çünkü semantikleri araç tarafından üretilen ampirik verilere dayanır.

Bilgisayar Korsanlığı Araçlarının Sınıflandırılması ve Yetenekleri

Bilgisayar Korsanlığı Araçları sınıflandırması, keşif ve taramadan istismar ve raporlamaya kadar güvenlik mühendisliğinin tüm yaşam döngüsünü yansıtır.

| Kategori | Temel İşlev | Yetenek Özellikleri | Örnek Araçlar |

|---|---|---|---|

| Keşif | Etki alanlarını numaralandırın, ana bilgisayarları tanımlayın, bağlantı noktalarını tarayın, hizmet parmak izlerini tespit edin | Yüksek hassasiyetli tarama, pasif veri korelasyonu, düşük gürültülü algılama | Nmap, Shodan, Recon-ng |

| İstismar | İlk erişimi elde etmek için bilinen güvenlik açıklarını belirleme ve kullanma | Otomatik yük yönetimi, senaryolu saldırı Zincirler | Metasploit, ExploitDB, SQLmap |

| Ayrıcalık Yükseltme | Düşük ayrıcalıklı hesaplardan sistem yöneticisi düzeyine yükseltme | Çekirdek istismarları, kimlik bilgisi toplama, yerel ayrıcalık artırma komut dosyaları | Mimikatz, LinPEAS, WinPEAS |

| Israr ve Kaçınma | Hedef sistemlere erişimi sürdürmek ve tespitten kaçmak | Rootkit enjeksiyonu, süreç gizleme, antivirüs atlatma | Cobalt Strike, Empire, Veil |

| Sömürü Sonrası | Veri toplama, yanal hareket, adli kaçış | Yanal hareket modülleri, veri paketleme ve şifreli sızma | BloodHound, PowerView, SharpHound |

| Değerlendirme ve Savunma | Güvenlik açıklarını tespit edin, savunma tatbikatları yapın, günlükleri analiz edin | Saldırı-savunma simülasyonu, yapay zeka destekli tespit, görsel analitik | Burp Suite, Nessus, OWASP ZAP |

Uygulamada Mühendislik: Bilgisayar Korsanlığı Araçlarının Operasyonel Hale Getirilmesi

Operasyonelleştirmenin hedefleri basittir: her taramayı ve istismarı tekrarlanabilir, denetlenebilir ve ölçeklenebilir. Yaygın uygulamalar şunları içerir:

- Çıktı Sözleşmeleriparametreleri, sürümü ve zaman damgalarını içeren yapılandırılmış çıktıları (JSON / SARIF / özel şema) tanımlar.

- Konteynerli Yürütme: ortamları ve deps'i sabitlemek için araçları konteyner görüntülerine paketleyin.

- Mikro Hizmet ve Mesaj Veri Yolu: araçları uzaktan girilebilir hizmetler veya işler olarak sarın ve ölçeklenebilirlik ve yeniden denemeler için kuyruklar (Kafka/RabbitMQ) aracılığıyla zincirleyin.

- CI/CD EntegrasyonuTaramaları aşamalı derinliğe sahip boru hatlarına dahil edin (birleştirme öncesi, gece, talep üzerine).

- Kanıt ve Denetim İzi: komut, params, stdout/stderr, çıkış kodu, ana bilgisayar bilgisi ve görüntü sürümlerini denetlenebilir bir kanıt paketinde yakalar.

Paralel Tarama ve Çıktı Normalleştirme

Aşağıda, birden fazla aracı paralel olarak çağırmayı (örnek olarak Nmap ve Nuclei'yi kullanarak), çalışma zamanı meta verilerini sarmalamayı ve birleşik bir JSON çıktısı almayı gösteren pragmatik bir Python komut dosyası şablonu bulunmaktadır. Üretimde, her aracın konteynerli bir iş veya mikro hizmet olarak çağrılması önerilir; bu örnek bir kavram kanıtıdır.

# ops_runner.py - POC: paralel çalıştırma + normalleştirilmiş JSON çıktısı

import subprocess, json, time, concurrent.futures, os, shlex

HEDEFLER = ["10.0.0.5", "10.0.0.7"]

RESULT_DIR = "./out"

os.makedirs(RESULT_DIR, exist_ok=True)

def run_cmd(cmd):

meta = {"cmd": cmd, "started_at": time.time(), "host": os.uname().nodename}

deneyin:

# cmd string ise shlex.split kullanır, burada güvenlik için listeyi geçiyoruz

proc = subprocess.run(cmd, stdout=subprocess.PIPE, stderr=subprocess.PIPE, timeout=300, text=True)

meta.update({

"rc": proc.returncode,

"stdout": proc.stdout,

"stderr": proc.stderr,

"duration": time.time() - meta["started_at"]

})

except Exception as e:

meta.update({"rc": -1, "stdout": "", "stderr": str(e), "duration": time.time() - meta["started_at"]})

meta döndür

def scan_target(hedef):

nmap_cmd = ["nmap", "-sV", "-p-", target, "-oX", "-"] # örneği: XML ham olarak stdout'a

nuclei_cmd = ["nuclei", "-u", f "http://{target}", "-silent", "-json"]

res = {"target": hedef, "runs": {}}

res["runs"]["nmap"] = run_cmd(nmap_cmd)

res["runs"]["nuclei"] = run_cmd(nuclei_cmd)

dönüş res

def main():

out = {"generated_at": time.time(), "results": {}}

with concurrent.futures.ThreadPoolExecutor(max_workers=4) as ex:

futures = {ex.submit(scan_target, t): t for t in TARGETS}

for fut in concurrent.futures.as_completed(futures):

t = futures[fut]

out["sonuçlar"][t] = fut.result()

with open(f"{RESULT_DIR}/scan_results.json", "w") as fh:

json.dump(out, fh, indent=2)

if __name__ == "__main__":

main()

Anahtar notlar

- Her çağırma tam çalışma zamanı meta verilerini (cmd, başlangıç zamanı, süre, rc, stdout/stderr) döndürür.

- Üretimde stdout'u yapılandırılmış alanlara (örn. Nuclei JSON) ayrıştırın ve toplama için bir dizine alın.

- Konteynerli çalıştırmalar için

docker runveya versiyonlama, eşzamanlılık kontrolü ve izolasyon için Kubernetes Jobs.

Taramaları CI/CD'ye Yerleştirme

Önemli pratik noktalar:

- Katmanlı tarama stratejisi: Birleştirme öncesi için hafif problar (port taramaları / temel şablonlar) kullanın; birleştirme / ana veya gecelik derlemelerde derin şablonlar ve doğrulama çalıştırın.

- Koşullu tetikleyiciler: Derin taramaları yalnızca değişiklikler "halka açık hizmetlere" veya belirli IaC dosyalarına dokunduğunda tetikleyin.

- Başarısızlık politikası: Yüksek riskli doğrulama hatalarında dağıtımları engelleyin; düşük riskli bulgular için bir bilet oluşturun ve dağıtımın devam etmesine izin verin.

- Kanıt arşivi: Her CI çalışmasının sonuçlarını merkezi depolamaya yükleyin ve bunları çalışma kimliğine bağlayın.

Örnek (GitHub Actions sözde yapılandırması):

ad: Güvenlik Taramaları

açık:

it:

şubeler: [main]

İŞLER:

hızlı tarama:

üzerinde çalışır: ubuntu-latest

adımlar:

- kullanır: actions/checkout@v3

- isim: Hızlı Keşif

çalıştır: docker run --rm my-registry/nmap:latest nmap -sS $TARGET -oX - > recon.xml

- ad: Sonuçları Yükle

çalıştır: python3 upload_results.py recon.xml --job-id $GITHUB_RUN_ID

İpuçları

- Maliyet ve gürültüyü yönetmek için sahne taramaları.

- Yalnızca ilgili olduğunda daha derin taramaları tetiklemek için değişiklik algılamayı kullanın.

- İzlenebilirlik için kanıtları iş kimlikleriyle arşivleyin.

Konteynerleştirme, Mikro Hizmetler ve Mesaj Otobüsleri

Araçları konteyner görüntüleri veya mikro hizmetler olarak sarmak, kontrol edilebilir ortamlar, sürüm izlenebilirliği ve ölçek sağlar. Çıktıları bir mesaj veri yoluna (Kafka/RabbitMQ) yayınlayın, böylece analizörler, AI ajanları veya SIEM'ler eşzamansız olarak öncelikleri tüketebilir, toplayabilir ve hesaplayabilir.

Olay akışı:

Zamanlayıcı konteyner işini tetikler → Araç çalışır ve yapılandırılmış çıktı yayar → Sonuç Kafka'ya itilir → Analiz tüketicisi (AI / kural motoru) alır ve doğrulanmış rapor üretir → Rapor geri yazılır ve uyarıları / biletleri tetikler.

Kanıt Paketleri ve Denetlenebilirlik

Her algılama/istismar görevi bir kanıt paketi üretmelidir (cmd, parametreler, görüntü karması, stdout, pcap, zaman damgaları, koşucu düğümü). Paketler alınabilir, indirilebilir ve düzeltme ve uyumluluk için biletlere bağlanabilir olmalıdır.

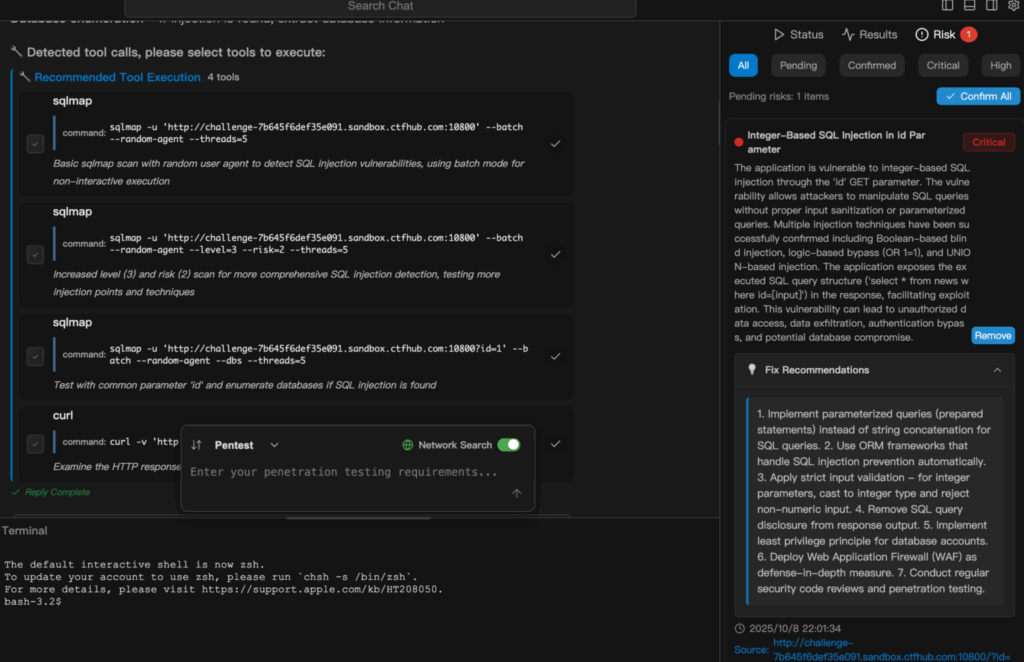

Penligent: 200'den Fazla Hacking Aracı ile Akıllı Pentesting

Mühendislikten sonraki adım "akıllı orkestrasyon "dur - araçları zincirlemek, kararlar almak ve denetlenebilir sonuçlar üretmek için aracılar kullanmak. Penligent bu evrimi örneklemektedir: doğal dil girdilerini eylem dizilerine dönüştürür, uygun araçları otomatik olarak seçer ve yürütür, bulguları doğrular ve dışa aktarılabilir raporlar oluşturur. Temel teknik unsurlar: amaç ayrıştırma, araç seçim stratejisi, doğrulama döngüsü ve denetim izleri.

Senaryo (bulut yerel uygulama testi)

Komut verildiğinde: "Bu alt etki alanını SQL enjeksiyonu ve kapsayıcıya maruz kalma açısından kontrol edin"sistem görevi ayrıştırır: varlık keşfi → web uç noktası tanımlama → şablon tarama → şüpheli bulguların doğrulanması → ana bilgisayar / konteyner parmak izi. Her araç çağrısı, parametreler, çalıştırma günlükleri ve kanıtlayıcı çıktı kaydedilir; nihai çıktı, güven ve etki ile önceliklendirilmiş bir düzeltme listesidir. Mühendisler için bu, tekrarlanabilir teknik ayrıntıları korurken tekrarlanan işlerden tasarruf sağlar.

Senaryo (kurumsal CI/CD)

Penligent CI/CD'ye entegre edilebilir: altyapı veya kod değişiklikleri taramaları tetiklediğinde, platform hedeflenen şablonları ve doğrulamayı çalıştırır, yüksek öncelikli bulguları biletleme sistemlerine veya düzeltme boru hatlarına iletir ve pentesting'i çevrimdışı bir olaydan sürekli bir geri bildirim döngüsüne dönüştürür.

Sonuç

Bilgisayar Korsanlığı Araçları yalnızca birer araç değildir; güvenlik mühendisliği bilgisinin "işletim sistemini" oluştururlar. Sistematik olarak entegre edildiğinde ve akıllıca düzenlendiğinde, güvenlik testi zanaatkarlık uygulamasından tekrarlanabilir, bilimsel bir sürece dönüşür. Penligent, araçların iskeleti oluşturduğu ve zekanın modern siber güvenliğin ruhu haline geldiği bu dönüşümün başlangıcına işaret ediyor.