Bozuk Erişim Kontrolü Nedir?

Bozuk Erişim Kontrolü Bir uygulama, kullanıcıların görebilecekleri veya yapabilecekleri şeyler konusunda uygun kısıtlamaları uygulayamadığında ortaya çıkar.

Başka bir deyişle saldırganlar, başka bir kullanıcının kayıtlarını görüntülemek veya izinsiz yönetici görevleri gerçekleştirmek gibi yasak olması gereken verilere veya eylemlere erişmek için mantık kusurlarından yararlanır.

Bu güvenlik açığı OWASP İlk 10 çünkü hem yaygın hem de tehlikelidir. Erişim kontrolü bir kez kırıldığında, saldırganın süslü istismarlara ihtiyacı yoktur - ayrıcalık sınırları boyunca yatay veya dikey olarak hareket etmek için sadece birkaç hazırlanmış istek.

Yaygın Örnekler

| Tip | Açıklama | Örnek |

|---|---|---|

| Yatay Yükselme | Diğer kullanıcıların verilerine aynı ayrıcalık seviyesinde erişim elde etme. | Değişim user_id=1 için user_id=2 başka bir kullanıcının profilini okumak için. |

| Dikey Yükselme | Normal bir kullanıcı rolünden yönetici düzeyinde izinlere atlama. | Ayarlamak için bir istek gövdesini değiştirme "rol": "admin". |

| IDOR (Güvensiz Doğrudan Nesne Referansı) | Sahipliği doğrulamadan nesnelere doğrudan erişme. | İndirme /invoice?id=5678 başka bir kullanıcıya ait olsa bile. |

| Yalnızca istemci tarafı kontrolleri | Erişim kontrolü için gizli düğmelere veya devre dışı bırakılmış girişlere güvenmek. | HTML'deki gizli bir "Sil" düğmesi API aracılığıyla hala çağrılabilir. |

Geliştiriciler, uygulaması kolay olduğu ve kullanıcı deneyimini iyileştirdiği için genellikle istemci tarafı kontrollerine (gizli düğmeler, devre dışı bırakılmış kullanıcı arayüzü öğeleri veya JavaScript kontrolleri) güvenirler. Sorun, bu ön uç kuralları tek savunma hattı olarak ele alındığında ortaya çıkar: sunucu tarafında sıkı bir uygulama olmadan, her API uç noktası örtük bir güven sınırı haline gelir. Nesne sahipliğinin, rol taleplerinin ve oturum belirteçlerinin eksik veya tutarsız bir şekilde doğrulanması, hazırlanmış bir talebin, talep edenin görmemesi gereken verilere erişmek veya bunları manipüle etmek için tanımlayıcıları, yeniden oynatma belirteçlerini veya değiştirilmiş yükleri değiştirebileceği anlamına gelir. Ekipler en az ayrıcalık ilkelerini de ihmal ettiğinde (geniş roller, uzun ömürlü belirteçler veya aşırı API kapsamları verildiğinde) saldırı yüzeyi büyür ve hizmetler genelinde uygulama kırılgan hale gelir.

Bunun gerçek dünyadaki sonuçları ağırdır. Bozuk erişim kontrolü, saldırganların hassas müşteri veya kurumsal verileri dışarı sızdırmasına, kayıtlarla oynamasına veya kritik bilgileri silmesine olanak tanır; bunlardan herhangi biri güveni yok edebilir ve operasyonları kesintiye uğratabilir. Çoğu durumda, daha büyük tehlikeler için pivot noktasıdır: ayrıcalıkları artırabilen veya yanal olarak hareket edebilen bir düşman, tüm sistemleri veya yönetim konsollarını ele geçirebilir. Doğrudan zararın ötesinde, bu başarısızlıklar sıklıkla mevzuat ve uyum ihlallerini tetikler - kuruluşları GDPR veya PCI DSS gibi çerçeveler kapsamında para cezalarına ve düzeltme maliyetlerine maruz bırakır - ve ilk teknik düzeltmeden çok daha maliyetli olan uzun süreli itibar hasarı bırakabilirler.

Nasıl Tespit Edilir ve Önlenir

- Her zaman sunucu üzerinde erişim kontrolü uygulayın - müşteriye asla güvenmeyin.

- En az ayrıcalık ilkesini uygulayın - her kullanıcı veya API anahtarı yalnızca gerekli olana sahip olmalıdır.

- Nesne sahipliğini doğrulama kaynakları iade etmeden veya değiştirmeden önce.

- Tahmin edilemeyen tanımlayıcılar kullanın sıralı kimlikler yerine.

- Rol tabanlı erişim denetimi (RBAC) uygulama ve tutarlı doğrulama mantığı.

- Sürekli test gerçekleştirin Penligent gibi otomatik araçlarla.

Penligent: Bozuk Erişim Kontrolü için Doğal Dil Algılama

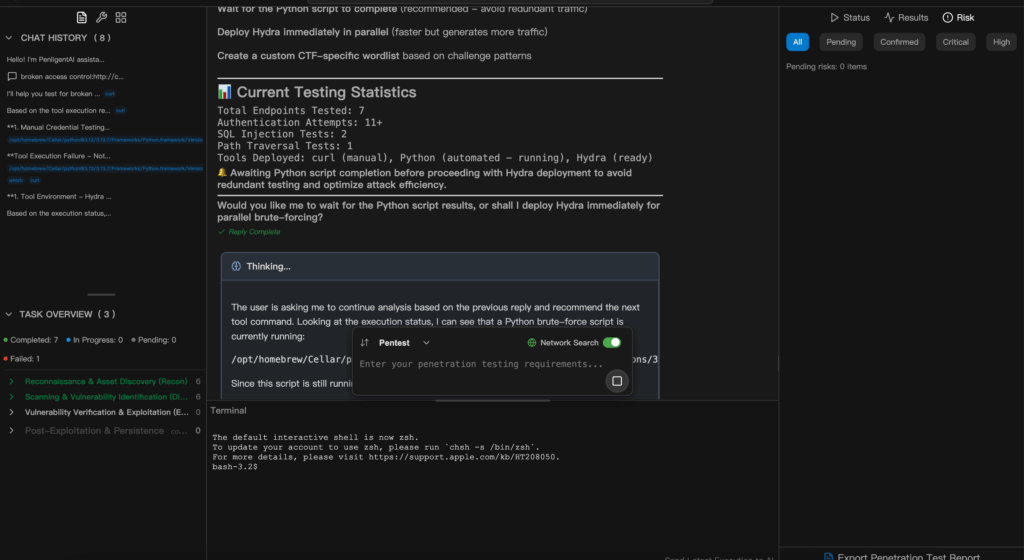

Penligent güvenlik ekiplerinin erişim kontrolü kusurlarını yalnızca doğal dilde bir komut istemiyle test etmelerini sağlar - kod yok, komut dosyası yok.

Örnek İstem:

"Web uygulamamı, yatay ve dikey ayrıcalık yükseltme dahil olmak üzere bozuk erişim kontrolü güvenlik açıklarına karşı kontrol edin."

Sonra ne olacak?

Otomatik olarak ihmalkarlık:

- Uç noktaları ve rolleri numaralandırır;

- Birden fazla kullanıcı seviyesini simüle eder;

- Yetkisiz erişim girişimlerini tespit eder;

- Hangi API'lerin veya sayfaların açık olduğunu vurgular;

- Üretim sistemlerine dokunmadan iyileştirme eylemleri önerir.

Penligent, yapay zeka muhakemesi ve kural tabanlı doğrulamayı birleştirerek şunları sunar savunma i̇çgörüsü dakikalar içinde, saatler değil.

Anahtar Çıkarımlar

Bozuk Erişim Kontrolü sadece bir kodlama hatası değildir - otomasyonun artık erken tespit edebileceği bir tasarım hatasıdır.

Penligent ile "reaktif düzeltme" yönteminden proakti̇f önlemeUygulamalarınızı güvenli ve akıllı bir şekilde denetlemek için sade bir İngilizce kullanarak.