Siber güvenlik değerlendirmeleri ve sızma testlerinin iş akışı içinde, tarayıcı tabanlı güvenlik mekanizmaları sürekli olarak odak noktasıdır ve bunlar arasında Çapraz Kaynak Paylaşımı (CORS), hem API'lerin hem de modern web uygulamalarının güvenliği için geniş kapsamlı etkileri olan bir politika olarak öne çıkmaktadır. Bir test kullanıcısı şu mesajla karşılaştığında istenen kaynakta 'access-control-allow-origin' başlığı bulunmuyorsa Bir tarayıcı konsolunda veya geliştirme ortamında, bu mesaj nadiren önemsiz bir teknik hatadır; bunun yerine, arka uç çapraz menşe yapılandırmasında bir eksikliğe veya göz ardı edilmeye veya alternatif olarak güvenlik tasarımının bir parçası olarak kasıtlı bir kısıtlamaya işaret edebilir. İlerleyen bölümlerde, bu mesajı şu açılardan analiz edeceğiz sızma testi teknik anlamını ve potansiyel risklerini ortaya çıkarmak, gerçek dünya senaryoları aracılığıyla savunma açısından önemini keşfetmek ve Penligent gibi araçların değerlendirmelerin daha verimli ve daha doğru bir şekilde yapılmasını nasıl sağlayabileceğini göstermek.

Nedir bu? 'access-control-allow-origin' başlığı yok hata

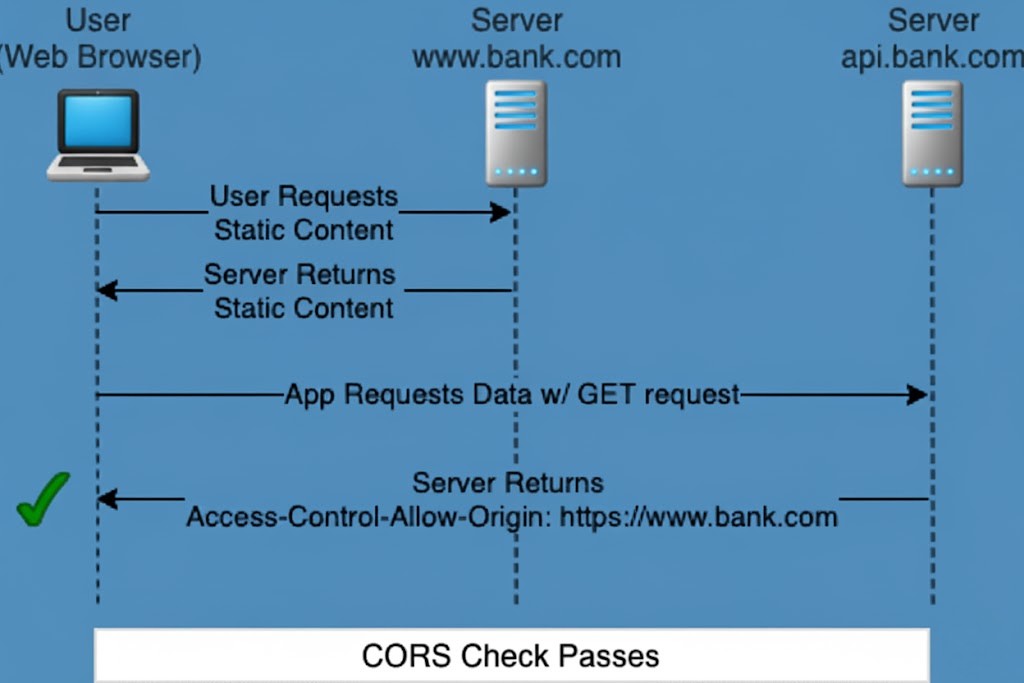

CORS, özünde, bir web sayfasının aynı kökenli kapsamı dışındaki kaynakları talep etmeye çalışırken sahip olabileceği erişim düzeyini kısıtlamak için tarayıcılar tarafından uygulanan bir dizi çapraz kökenli güvenlik kuralıdır - alan adı, bağlantı noktası numaraları veya protokoldeki farklılıkları kapsar. Bir sunucunun yanıtı şu bilgileri içermediğinde Access-Control-Allow-Origin HTTP başlığı, temel ağ isteği teknik olarak tamamlanmış olsa bile tarayıcı, istemci tarafı kodunun yanıtı okumasına izin vermeyi reddedecek ve bunun yerine 'access-control-allow-origin' başlığı yok Hata.

Bu davranış, bir saldırganın uygun yetkilendirme olmadan hassas çapraz menşe verilerini almak için tarayıcı komut dosyalarını kullanmaya çalışması durumunda kısıtlamanın bunu etkili bir şekilde engelleyeceği anlamına gelir. Ancak güvenlik test uzmanları için bu mesajı görmek, hedef sistemin çapraz menşe politikasının yetersiz yapılandırıldığını veya tutarsız bir şekilde uygulandığını gösterebilir ve hem iş mantığının hem de bunun arkasındaki amaçlanan güvenlik duruşunun daha derin bir analizini gerektirir.

Bir güvenlik test uzmanının tarayıcı konsolunda aşağıdaki çapraz kökenli istek test komut dosyasını çalıştırdığını düşünün:

fetch("")

.then(yanıt => yanıt.json())

.then(veri => console.log(veri))

.catch(hata => console.error(hata));

Sunucunun bu talebe verdiği yanıt şu bilgileri içermiyorsa Access-Control-Allow-Origin başlığına sahip bir HTTP yanıtı aşağıdaki gibi görünebilir:

HTTP/1.1 200 TAMAM

Content-Type: application/json

// ❌ Eksik Access-Control-Allow-Origin

Böyle bir durumda, temel ağ isteğinin teknik olarak başarılı olup olmadığına bakılmaksızın, tarayıcının geliştirici araçları aşağıdaki gibi bir hata görüntüler:

' '' kaynağına erişim CORS politikası tarafından engellendi: İstenen kaynakta 'Access-Control-Allow-Origin' başlığı yok.

Bir test uzmanı, API'nin çapraz menşe erişiminin kısıtlı olduğunu veya bir çapraz menşe politikasının eksik olduğunu belirleyebilir.

Çapraz Orijinli Güvenlik Risklerini Tespit Etmek ve Doğrulamak için Penligent'tan Yararlanma

Geleneksel sızma testlerinde, çapraz menşe politikalarının güvenliğini değerlendirmek genellikle test uzmanlarının tarayıcı geliştirici araçları aracılığıyla manuel olarak çalışmasını gerektirir, kıvrıl komut dosyaları veya Burp Suite gibi araçlardaki proxy yakalama özellikleri, HTTP yanıt başlıklarını tek tek inceleyerek Access-Control-Allow-Origin düzgün bir şekilde yapılandırılmıştır. Bu süreç yalnızca zaman alıcı olmakla kalmaz, aynı zamanda özellikle büyük ölçekli API test senaryoları söz konusu olduğunda gözden kaçma veya yanlış değerlendirmelere de açıktır.

Penligent gibi akıllı bir sızma testi asistanının kullanılmasıyla, değerlendirme iş akışı temelden dönüştürülebilir. İle bir basit doğal dil komutu gibi "Bu etki alanı altındaki tüm API'lerin çapraz köken ilkesi risklerine sahip olup olmadığını kontrol edin"Penligent, yanıt başlıklarını toplu olarak yakalamak ve analiz etmek için Nmap ve Nuclei dahil olmak üzere birden fazla aracı düzenleyecektir. Ardından, yanlış pozitifleri filtrelemek için tespit edilen sorunları doğrulayacak, önem derecesine ve istismar edilebilirliğe göre önceliklendirecek ve son olarak, ekip üyeleriyle gerçek zamanlı olarak paylaşılabilen ve işbirliği içinde incelenebilen kapsamlı bir rapor (güvenlik açığı ayrıntıları, etki değerlendirmeleri ve düzeltme önerileriyle birlikte) üretecektir. Bu yaklaşım, değerlendirmenin derinliğini korurken test döngüsünü önemli ölçüde kısaltır ve kritik riskleri kaçırma olasılığını önemli ölçüde azaltır.

Çapraz Orijinli İstekleri Engellemenin Temel Güvenlik Etkileri

Sızma testi uzmanları ve güvenlik denetçileri için 'access-control-allow-origin' başlığı yok hatası yalnızca işlevsel bir hata olarak göz ardı edilmemelidir; bunun yerine, sunucunun kökenler arası erişim kontrolüne ilişkin niyetinin somut bir göstergesi olarak hizmet eder. Bir API bu HTTP başlığını yanıtlarından kasıtlı olarak hariç tuttuğunda, genellikle bilinmeyen veya potansiyel olarak kötü niyetli kaynakların etki alanları arasında hassas verileri almak için tarayıcı komut dosyalarını kullanmasını önlemek için daha sıkı bir izolasyon uygulayan savunmacı bir duruş anlamına gelir.

Tersine, bazı senaryolarda, bu mesajın ortaya çıkması yapılandırma ihmallerini ortaya çıkarabilir; örneğin, geliştiriciler API'leri ortamlar arasında taşıdığında (aşamalandırmadan üretime gibi) ve gerekli çapraz kaynak ayarlarını eklemediğinde, meşru iş çağrılarının tarayıcı tarafından engellenmesine neden olabilir. Daha da incelikli olarak, tutarsız çapraz köken yapılandırmaları saldırganlara istismar edilebilir uç noktaların bir "izin haritasını" sağlayarak onları açık veya zayıflatılmış arayüzlere yönlendirebilir. Bu nedenle, çapraz kaynak erişimini kasıtlı olarak engelleyen kaynaklar ile yanlışlıkla destek vermeyen kaynaklar arasında ayrım yapmak, güvenlik testi sürecinin önemli bir parçası haline gelir.

Access-Control-Allow-Origin Yanlış Yapılandırmaları için Etkili Düzeltmeler

Doğrulama sonuçları bir API'nin çapraz kaynak yapılandırmasının bir güvenlik riski oluşturduğunu veya meşru iş akışlarını kesintiye uğrattığını doğruladığında, düzeltme, güvenliği güçlendirirken operasyonel kullanılabilirliği korumayı amaçlamalıdır. Sıklıkla benimsenen düşük riskli bir yaklaşım, örneğin hassas arayüzler için izin verilen kökenleri kesin olarak belirleyen sunucu tarafı beyaz listesini uygulamaktır:

Erişim-Kontrol-İzin-Kaynağı:

Joker karakter kullanımından kaçınma * Burada kilit nokta, çapraz kökenli erişim sorunlarını hızlı bir şekilde çözebilse de saldırı yüzeyini istemeden genişletmesidir. Bunu aşağıdakilerle tamamlamak Erişim-Kontrol-İzin-Metotları Sağlam kimlik doğrulama ve oturum yönetimi stratejilerinin yanı sıra izin verilen HTTP yöntemlerini kısıtlamak, çapraz menşe erişiminin yalnızca yetkili kullanıcılara verilmesini daha da sağlayabilir.

Birden fazla ön uç ve arka uç hizmeti içeren karmaşık sistemlerde, çapraz kaynak politikası, geçici düzeltmelere güvenmek yerine mimari planlama aşamasında ele alınmalı ve böylece gelecekteki ölçeklendirme veya bakım sırasında güvenlik açıklarının yeniden ortaya çıkması önlenmelidir.

Sonuç

Sonuç olarak 'access-control-allow-origin' başlığı yok mesajı yalnızca ön uç geliştiricilerin sıklıkla karşılaştığı çapraz kaynaklı bir hata değildir; aynı zamanda sızma test uzmanlarının sistem arayüzlerinin güvenlik duruşunu değerlendirirken gözden kaçırmaması gereken stratejik bir sinyaldir. Savunma tasarımında kasıtlı olarak dikkatli ve özenli olunduğunu gösterebilir ya da gizli yapılandırma açıklarına işaret edebilir.

Sorumluluklarınız arasında API'lerin veya web uygulamalarının düzenli güvenlik denetimlerini yapmak varsa, özellikle de çapraz köken politikası sorunları da dahil olmak üzere çok çeşitli riskleri verimli bir şekilde tespit etmeniz gerekiyorsa, Penligent'i test asistanınız olarak benimsemeyi düşünün. Hedefinizi tanımladığınız andan itibaren, otomatik bir risk keşif süreci başlatır ve deneyimli bir sızma testi uzmanının uzmanlığıyla düzeltme rehberliği sunarak, çapraz menşe denetimini zaman alan bir zorluktan hızlı ve hassas bir rutin göreve dönüştürür.